储能-发送模式的单天线两跳中继系统保密速率的优化

2016-10-13雷维嘉杨小燕谢显中

雷维嘉 杨小燕 江 雪 谢显中

储能-发送模式的单天线两跳中继系统保密速率的优化

雷维嘉*杨小燕 江 雪 谢显中

(重庆邮电大学移动通信技术重庆市重点实验室 重庆 400065)

该文研究节点具有能量收集能力的两跳中继系统的物理层安全传输方案。考虑窃听节点与源和中继节点间都有直接链路的情况。每个数据传输时隙分为能量收集和数据传输两个阶段,各节点用收集的能量发送信号。中继采用放大转发方式,目的节点发送人工噪声进行协作干扰,保护在两跳传输中传输的保密信息。以最大化保密速率为目标,采用迭代算法优化能量吸收和数据传输两阶段的时间分配比例系数和协作干扰功率分配因子。仿真结果表明优化算法准确,优化后的协作干扰方案能显著提高系统的保密传输速率。由于考虑了窃听节点在两跳传输中都能接收到信号的可能性,文中方案更贴近实际,并解决了一个复杂的优化问题。

保密速率;能量收集;储能-发送;协作干扰;中继

1 引言

随着多天线技术、协作通信技术、编码技术的发展,利用无线信道的随机性实现信息安全传输的物理层安全技术[1]近年来成为学术界研究的热点问题。物理层安全的研究主要有两个方面,一是防窃听,另一是抗干扰。目前物理层安全技术多指的是防窃听技术,即信息的保密传输技术。物理层上的防窃听是利用无线信道的多径、互易性、空间唯一性等特征,在香农信息论的安全模型之上通过利用调制、编码、信号处理等方法来实现的。协作通信技术[2]是在无线通信网络中,多个通信节点以一定方式进行协作和共享资源,提高系统性能的技术。中继节点的信号转发技术是协作通信中的基本技术,根据中继节点在协作传输过程中对接收信号处理方式的不同,有放大转发(Amplify-and-Forward, AF)、解码转发方式等。在物理层安全的应用中,协作节点除采用信号转发的工作方式外,还有一种工作方式是不接收和转发来自源节点发送的消息,而是发送干扰信号干扰窃听者。由中继或目的端引入人工噪声[3]对窃听者进行干扰,提高保密速率的协作方式称为协作干扰。中继协作转发和协作干扰技术是提高物理层安全性能的有效方法[4,5]。文献[4]研究无线自组织网络中安全传输问题。系统模型中有多对源节点和目的节点,多个中继节点,并存在多个窃听节点。中继分为两组,一组完成多个源-目的节点对间的信号传输,另一组作为干扰者干扰窃听节点的窃听。文献提出了一种中继分组的优化算法,同时给出了信号转发和人工噪声的波束赋形优化算法,最大化保密速率。文献[5]研究由源节点,目的节点,中继(AF)节点,窃听节点各一个组成的系统模型的安全传输问题。目的节点作为干扰者发送干扰噪声,根据目的端信道状态信息(Channel State Information, CSI)的可用情况,给出了3种安全中断概率最小化的干扰功率分配方案,并分析了每种方案下的安全中断概率。理论分析和仿真的结果表明目的端的协作干扰可提高保密速率,降低安全中断概率。

一些无线通信网络,如传感器网络,其节点一般采用电池供电,电量耗尽后就需要充电或更换。在地理条件限制下,电池的充电或更换很不方便。近年来受到广泛关注的无线能量收集技术[6,7]是解决无线节点电能供应的有效手段。作为一类特殊的无线通信系统,具有能量收集的无线通信系统仍然存在信息的安全传输问题。由于受到能量收集的约束,在这种通信系统中应用常规无线通信系统中物理层安全技术时会面临一些新的问题,如在数据传输和能量收集不能同时进行时,需对数据传输和能量收集的时间进行优化分配;能量和信息同时传输时,需要考虑能量传输中不泄露保密信息。文献[8]中,多天线发射机发送保密消息给一个单天线信息接收机,同时转移能量给一个多天线能量接收机。为防止能量接收机获得保密信息,发射机发射人工噪声保护携带保密信息的信号,而该人工噪声也同时用于传输能量。文献在CSI不完整的情况下,通过联合设计人工噪声和携带保密信息的信号的协方差矩阵使保密速率最大。

本文研究节点采用“储能—发送”模式的两跳中继系统的安全传输问题,系统模型与文献[5]类似,都包含单天线的源节点、目的节点、中继节点、窃听节点各一个,源节点与目的节点间无直接链路,需要通过中继进行转发,由目的端发送人工噪声对窃听者进行干扰,以实现保密信息的传输。但与文献[5]不同,本文考虑源与窃听节点有直接链路和节点具能量收集能力的情况,所有发送信号的能量均来自收集的能量。同时,本文的优化目标是保密速率,而文献[5]是安全中断概率。本文方案在信息传输的第1跳中,目的节点在源节点发送信息的同时发送人工噪声,该噪声同时干扰中继和窃听节点的接收;在第2跳中中继转发叠加了干扰的信号,目的端由于知道中继转发信号中的干扰,可采用干扰对消技术将其消除,而窃听端则不能。通过目的端在第1跳传输中的协作干扰,可同时抑制窃听节点在两跳信息传输中的信号接收,提高保密传输能力。论文对系统可获得的保密速率进行分析,以最大化保密传输速率为目标,对能量吸收时间比例和干扰功率分配因子进行优化。

2 系统模型

本文研究一个两跳的中继通信系统,由源节点s, AF中继节点r,目的节点d和窃听节点e各一个组成,每个节点都为单天线,采用半双工模式。系统中所有节点均具有能量收集能力,采用“储能—发送”模式工作。源节点到目的节点无直接链路,由中继进行转发。源节点到窃听节点有直连链路,为提高传输的安全性,在数据传输时由目的节点发送人工噪声对窃听端进行干扰。假设接收端已知CSI,而发送端未知。

在每个传输时隙的时间内,节点的工作分为能量收集和数据传输两个阶段。

各节点在第1个阶段的时间内储存的能量为

式中,s, r, d分别对应源节点、中继节点、目的节点。为节点在单位时间内收集的能量,也就是能量吸收速率,单位为J/s。

在第2阶段(1-)的时间内各节点可持续发送信号的最大功率为

在数据传输阶段,记为源节点发送的消息,为目的节点发送的干扰,满足功率约束[||2]=[||2]=1,其中表示期望运算;源节点和中继节点发送信号的功率分别为s,r,目的节点发送干扰信号的功率为d;r,e1分别是第1跳中继节点和窃听节点的噪声,d,e2分别是第2跳目的节点和窃听节点的噪声,均为均值为零、方差为2的复高斯白噪声;是中继为满足功率约束条件[|r|2]=r而设置的转发增益。所有信道为具有互易性的准静态平坦瑞利衰落信道,信道系数sr,se,re,rd,de为独立同分布的随机变量,服从零均值、单位方差的复高斯分布。

数据传输的第1跳,中继节点和窃听节点接收到的信号分别为

(4)

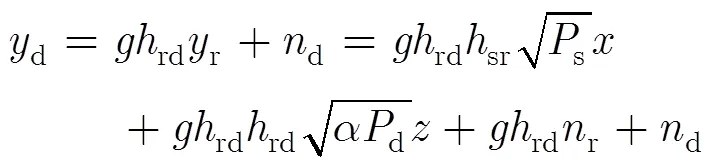

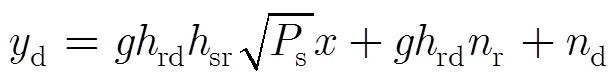

数据传输的第2跳,中继节点采用AF方式转发信号,目的节点和窃听节点接收到的信号分别为

(6)

对于目的节点,由于人工噪声是自己产生的,在已知CSI的条件下,可用干扰对消技术消除。于是目的节点的接收信号又可写为

式(5)~式(7)中,满足功率约束的中继增益为

(8)

目的节点的接收信噪比为

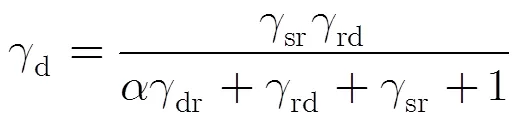

窃听节点两跳中的接收信噪比分别为

(10)

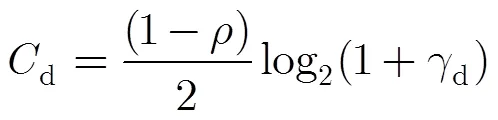

目的端的信道容量为

窃听节点采用最大比合并方式合并两跳接收到的信号,因此窃听端的信道容量为

(12)

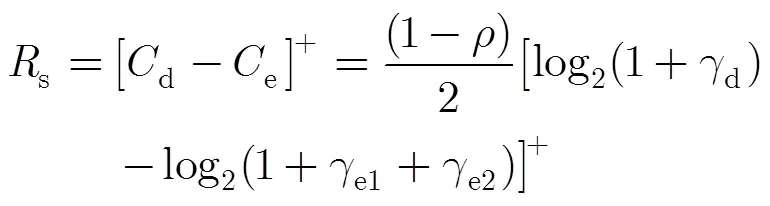

式(11)、式(12)中因子1/2是由于两跳传输,传输阶段分成两半,分别由源节点和中继节点发送信息;表示在一个单位时隙内用于数据传输的时间比例。可实现保密速率为

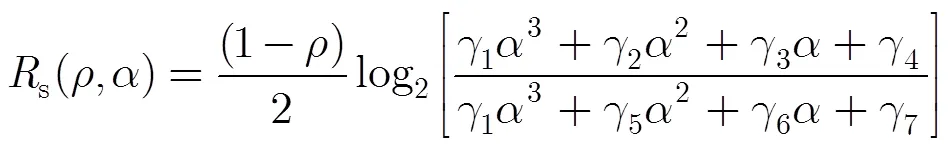

其中,[]+=max(0,)。将式(8)、式(9)、式(10)代入式(13),整理后得到

(14)

3 干扰功率分配因子和能量吸收比例的优化

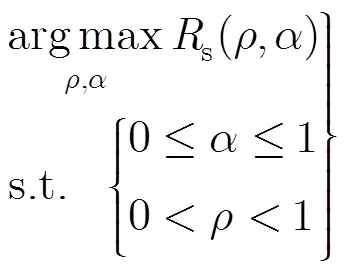

3.1优化问题

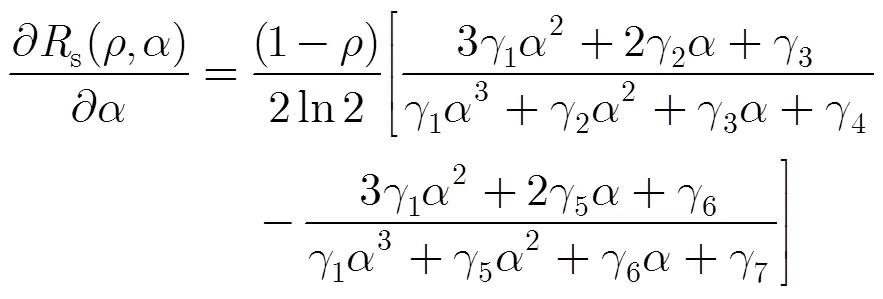

式(14)是保密速率s关于的方程,理论上要求得s的最大值,应先找到该二元函数的极值点,再联合边界点找到使s最大的最大值点。而要找到极值点,需要求解s关于的联合偏导数为0的解,但该解析解很难获得。注意到式(14)中所有的中都包含,因此s是关于的高次方程且含有对数函数,不能得到时的解析解。而在给定的情况下,则可求取满足的解析解。本文采用迭代方法来求解式(15)的优化问题:第1次迭代时给定一个的初值,通过1维搜索的方式得到使s最大的值;在第2次迭代中将该值代入式(15),通过求解方程得到s极值点处的值,将该极值点与边界点处的保密速率比较,更新为最大保密速率值对应的值,再在该值下搜索使s最大的值,完成一次迭代;在此和值基础上再进行下一次迭代,获得新的和值。经过这样有限次的迭代后,值将逐渐逼近最优值,并获得最大化的保密速率。下面对值的优化问题进行讨论。

式中,

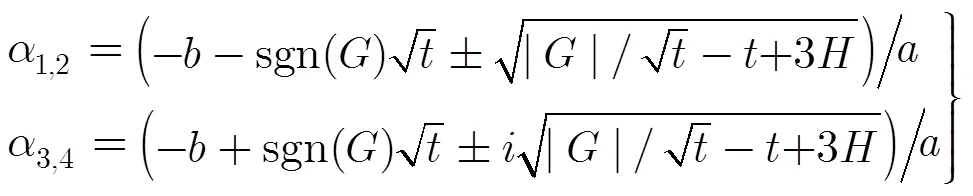

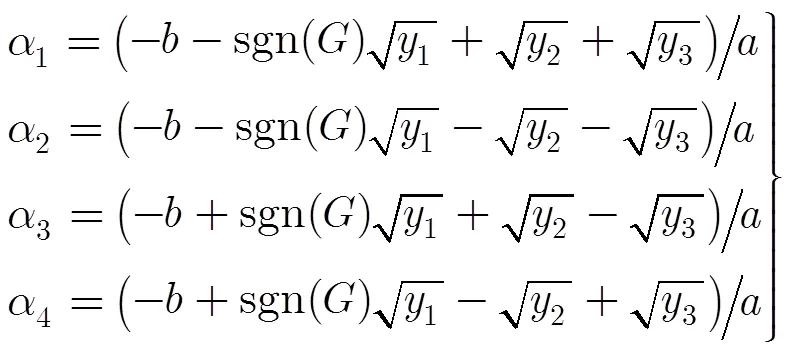

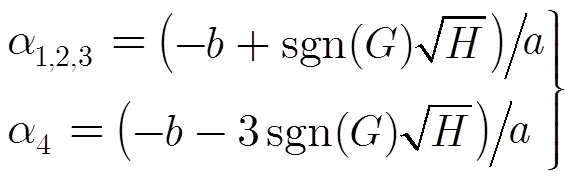

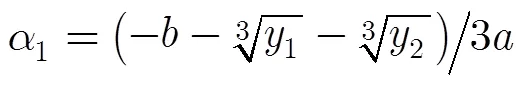

令式(17)等于零,整理后得

(18)

式(18)是一个一元四次方程,分4种情况对具体求解过程进行讨论。

其中,

(22)

(23)

(25)

(27)

在方程求解中得到的根如果不在[0,1]之间,则不是可能的最优值,可直接丢弃。

3.3 迭代算法优化过程

步骤2 在第次迭代中(³2)过程中包含3个步骤:

本文算法采用1维搜索和解析求解相结合的方案,通过迭代来获得最优解。在后面的仿真中可以看到,只需2~3次迭代,迭代过程即收敛。与2维搜索算法相比,本文算法的搜索计算量要低得多。假设2维搜索中和的搜索步长为1和2,则搜索计算量为1/(12)。本文算法中若同样假设的搜索步长为1,则每次迭代的搜索计算量为1/1。如进行3次迭代,则总的搜索计算量为3/1。而优化值通过求解方程得到,一次迭代仅需要求解一次,即计算式(19)~式(27)中的一个。另一方面,2维搜索中和的精度都与搜索步长有关,而本文算法只有的精度与搜索步长有关,为解析解,优化准确性也更高。

4 性能仿真

在本节仿真中,各节点处的噪声方差为,值1维搜索的步长为0.001,迭代停止门限。

4.1迭代优化算法的收敛性和准确性

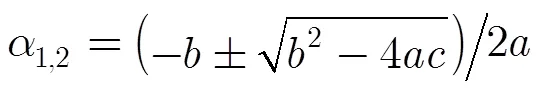

图1为迭代优化算法迭代过程的仿真结果。信道系数的模为|sr|=0.6364, |re|=0.9899, |se|= 0.2121, |de|=1.0607, |rd|分别为4.5962, 0.3536;各节点能量吸收速率均为1 mJ/s;迭代优化过程中干扰功率分配因子的初值假设为。图1中可以看出,保密速率s也随着迭代次数增加而提高,能量吸收时间比例,干扰功率分配因子在迭代2~3次后逼近最优值而收敛。在其他随机产生信道的500次蒙特卡洛仿真中,算法的收敛情况相似。

图1 迭代优化算法的收敛过程

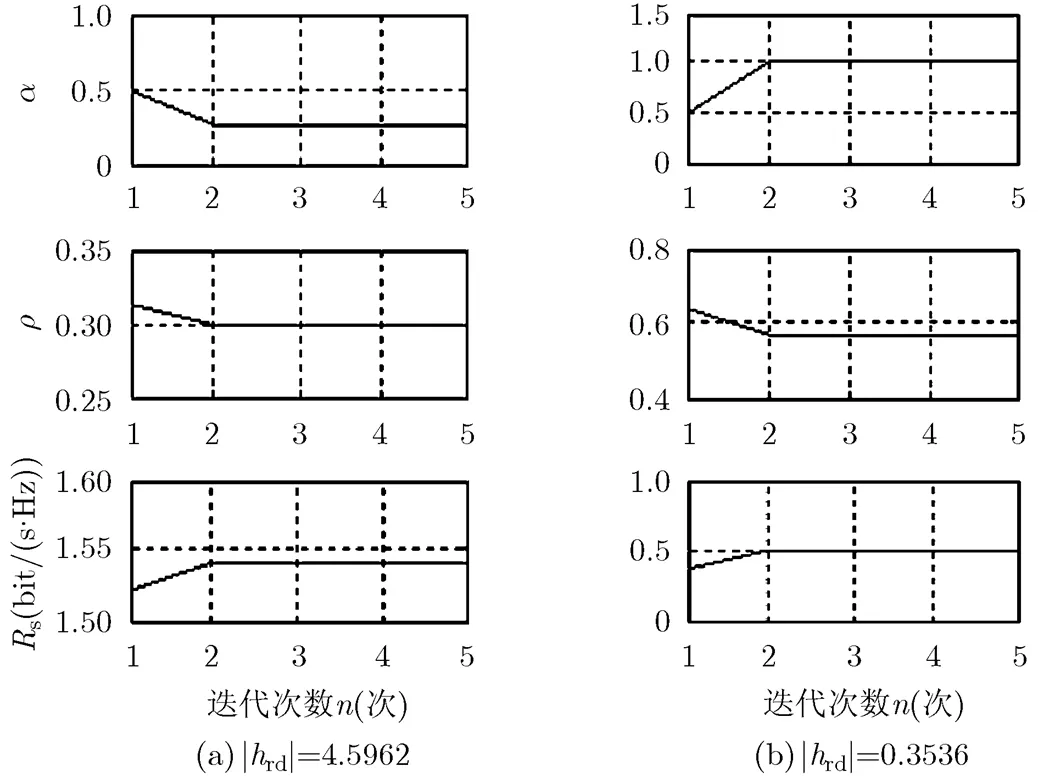

为了验证本文算法所得结果的准确性,我们同时也用2维搜索的方式找到使保密速率s获得最大的和值。图2给出了信当道条件为|sr|=0.6364, |re|=0.9899, |se|=0.2121, |de|=1.0607, |rd|= 4.5962,各节点能量吸收速率为1 mJ/s时的搜索过程。可以看到保密速率s是关于和的凸函数,2维搜索得到=0.250,=0.310时,保密速率s取得最大值1.58453。相同条件下,用本文迭代优化算法得到的最优值为=0.2426,= 0.300,获得的保密速率s为1.58454,与全局搜索的结果基本一致。

图2 Rs和的关系

4.2算法的性能

4.2.1优化方案与其他方案的性能比较

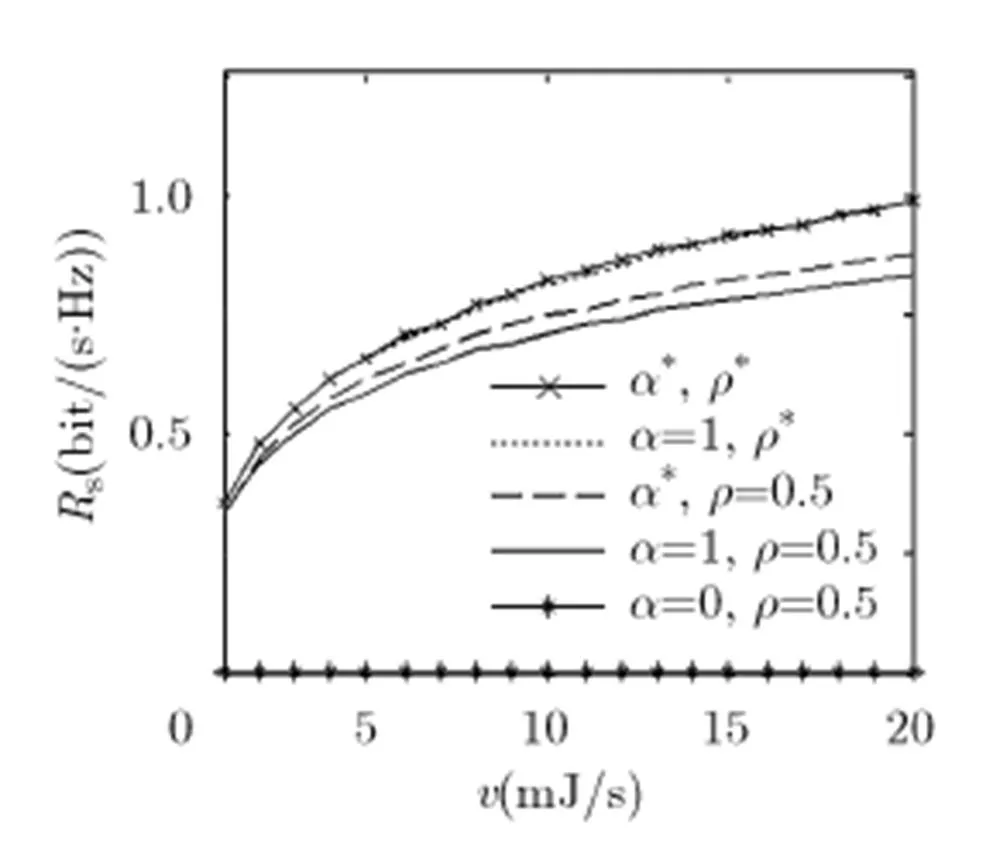

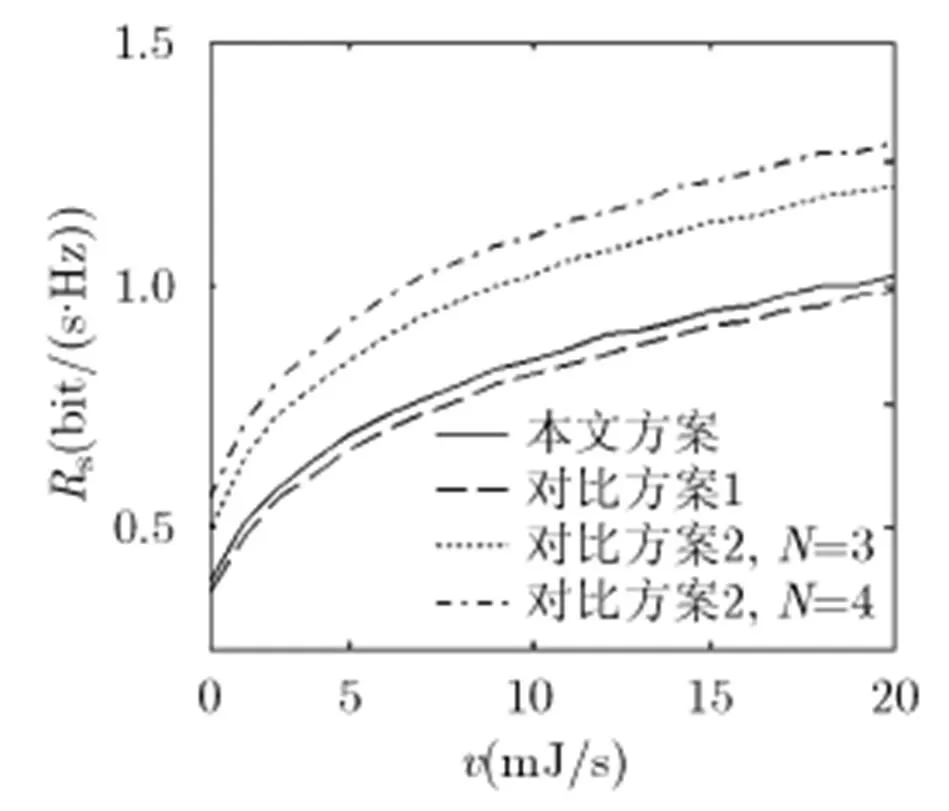

图3 Rs平均值随能量吸收速率的变化

本节给出最优干扰功率分配因子,最优能量吸收时间比例和保密速率s随信道系数变化的仿真结果。仿真中,各节点的能量吸收速率为1 mJ/s。

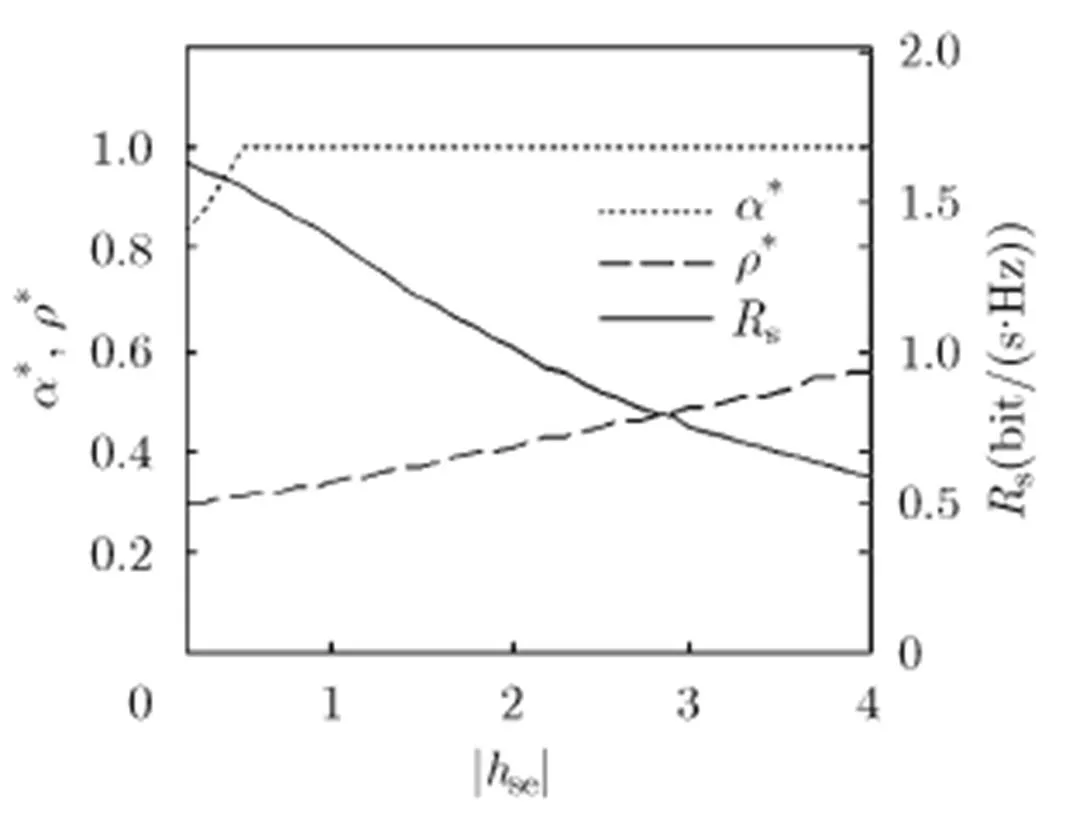

|se|在0.2~4范围内变化,|sr|=|de|=|re|=1,rd|=1.5。仿真结果如图4所示。|se|增大时,源节点到窃听节点的传输性能改善。为了抑制窃听节点的接收质量,需要提高人工噪声功率,直至达到上限。递增表明目的节点需要吸收更多的能量用于提高人工噪声的发射功率。从保密速率上看,随着|se|提高,一方面增加以抑制窃听节点的信号接收质量,导致中继转发的信号中信息比重下降,目的节点接收信噪比下降;另一方面,增加导致信息传输时间减少;再一方面,尽管有目的节点的协作干扰,但窃听信道质量改善仍能带来窃听节点接收信噪比改善。综合3方面的因素,导致保密速率s随|se|的增加而减小。

图4 信道系数|hse|的影响

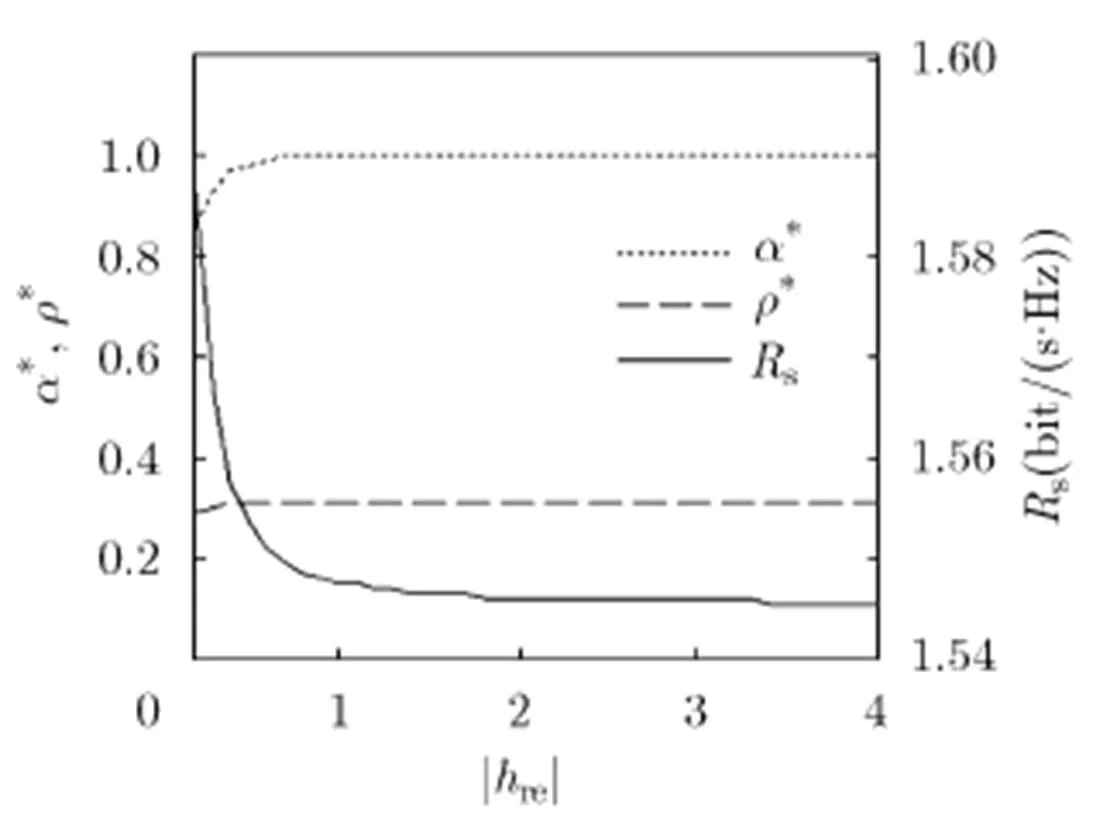

|re|在0.2~4范围内变化,|sr|=|de|=1, |se|= 0.5,rd|=1.5。仿真结果如图5所示。|re|增大时,中继节点到窃听节点的传输性能提高。为了抑制窃听节点接收质量的改善,需要提高人工噪声的功率,直至达到上限。而开始时递增,最后稳定在0.32附近,说明人工噪声的功率并不需要随着|re|的增加而持续增加。这是因为中继转发的信号中包含人工噪声,当其功率达到一定程度后,已经能很好地保护转发信号中的保密信息,窃听者的接收信噪比不会随着|re|的提高而有明显的改善,就不需要再增加人工噪声功率,也就不需要分配更多的时间用于能量的吸收。因此,随着|re|提高,开始时保密速率s下降,随后s趋近于一个定值,不再明显减小。

图5 信道系数|hre|的影响

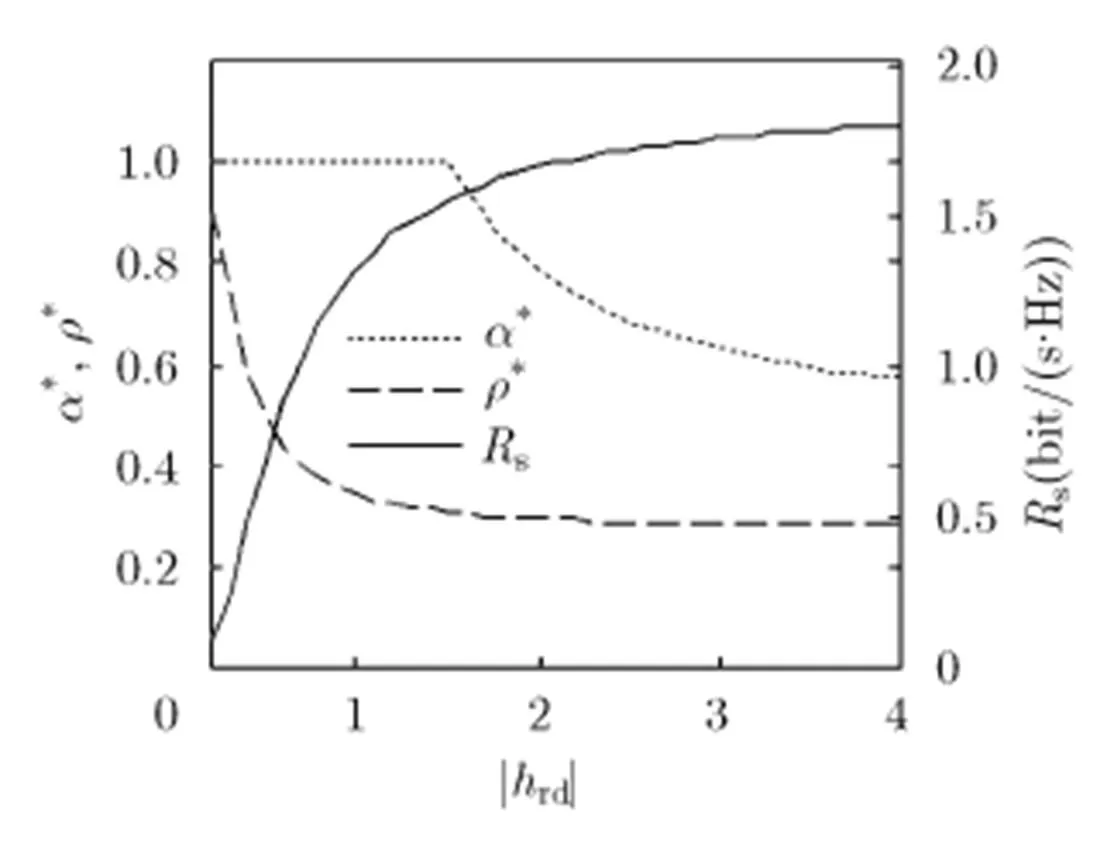

|rd|在0.2~4范围内变化,|sr|=|re|=|de|=1, |se|=0.5。仿真结果如图6所示。|rd|增大时带来两方面的好处,一是目的节点发送的人工噪声到达中继节点的损耗减少,能更好地保护中继转发信号中的保密信息;二是目的节点的接收信噪比改善。因此,|rd|增大到一定程度后就不再需要最大功率的人工噪声,且随|rd|的增大而下降,即将随|rd|增加而下降。相应地,也在递减,可以分配更多的时间用于信息的传输。最终体现在保密速率s随|rd|的增加而持续提高。

图6 信道系数|hrd|的影响

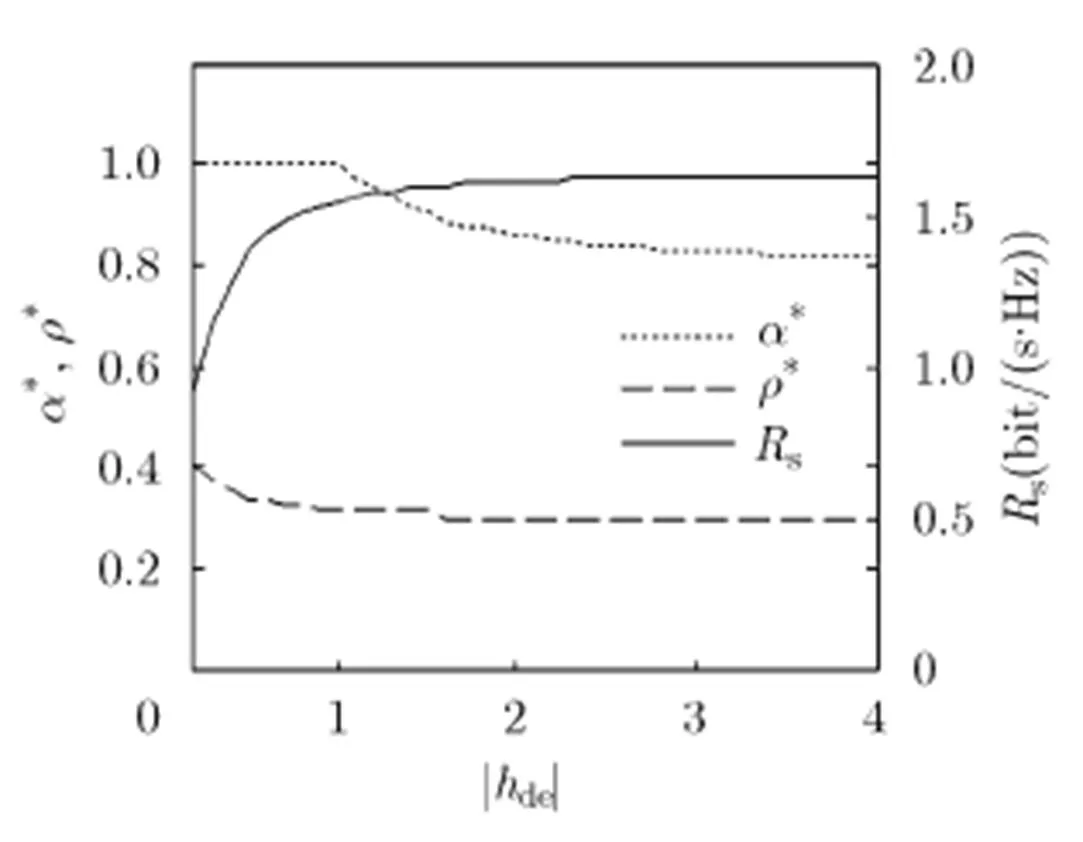

|de|在0.2~4范围内变化,|sr|=|re|=1, |se|= 0.5, |rd|=1.5。仿真结果如图7所示。|de|增大时,人工噪声对窃听节点在第1跳中接收信号的抑制作用越好。目的节点在|de|增大到一定程度后就不再需要以最大功率发送人工噪声,且随|de|的增大而下降,即将随|de|增加而下降。这样中继节点转发信号中的保密信息与人工噪声的功率比也相应提高,目的节点的接收信噪比将得到改善。相应人工噪声功率下降,也在递减,并趋于一个定值,可以分配更多的时间用于信息的传输。最终体现在s随|de|的增加而持续提高。

图7 信道系数|hde|的影响

4.3 与其他方案性能的比较

为验证本文方案的性能,给出另外两种与本文方案应用场景相同的方案进行比较。对比方案1:干扰方式与本文方案类似,但人工噪声不是由目的节点发送,而是增加一个由收集的能量供电的单天线协作干扰节点,在数据传输第1跳发送人工噪声对窃听节点进行干扰。目的节点已知人工噪声序列,可将其从接收信号中消除。仿真时优化人工噪声功率使保密速率最大。对比方案2:目的节点不发干扰,增加一个由收集的能量供电的多天线协作干扰节点,在数据传输的两跳中都发干扰。协作干扰节点采用波束赋形技术,在第1跳时不对中继造成干扰,在第2跳时不对目的节点造成干扰,在此约束条件下优化波束赋形矢量使窃听端接收到的噪声功率最大。根据文献[12],最优波束赋形矢量为

图8是3种方案的保密速率的仿真结果,为随机产生的50000组信道系数下得到的保密速率的平均值。仿真中,各节点能量吸收速率相同,从1 mJ/s变化到20 mJ/s;对比方案2中干扰的天线节点数为3和4。从仿真结果中可以看到,本文方案与对比方案1的性能相近,本文方案稍好。但注意到对比方案1需要在协作干扰节点与目的节点间实现人工噪声序列的同步,同时还需要将干扰节点与中继节点间的信道系数传输给目的节点,目的节点才能将人工噪声从接收到的信号中消除。因此,对比方案1的实现复杂度要高于本文方案。对比方案2性能优于本文方案,这是由于对比方案2中采用了多天线的协作干扰节点,可对人工噪声进行波束赋形,获得阵列增益,提高了窃听节点处的干扰信号功率。天线数越多,阵列增益越大,性能越好。但波束赋形方案需要在节点配备多天线时才能使用。

图8 3种方案性能比较

5 总结

本文对由单天线节点组成的无线中继系统的物理层安全问题进行研究,其中节点具有能量收集能力。系统中,中继采用AF模式,而窃听端与源和中继节点间都存在直接链路。为保护两跳传输中的保密信息,目的端发送人工噪声进行协作干扰。各节点采用“储能—发送”工作模式,每个传输时隙分为能量收集与数据传输两个阶段,数据传输阶段中各节点利用收集的能量发送信号。与其他类似文献相比,本文模型考虑了窃听端与源和中继节点间都有直接链路的场景,模型更为合理。由于同时考虑了两跳传输中信息的保密,以及能量收集的约束,所以本文方案要解决的优化问题更为复杂。以最大化保密速率为目标,本文对两个阶段的时间分配比例和目的端协作干扰功率分配因子进行了优化,采用迭代方法得到和的联合优化结果。算法性能的仿真结果表明该迭代算法的收敛性好,优化结果准确,保密速率获得了明显的改善。

[1] MUKHERJEE A, FAKOORIAN S, HUANG J,. Principles of physical layer security in multiuser wireless networks: A survey[J].&, 2014, 16(3): 1550-1573. doi: 10.1109/SURV.2014. 012314.00178.

[2] BASSILY R, EKREM E, HE X,. Cooperative security at the physical layer: A summary of recent advances[J]., 2013, 30(5): 16-28. doi: 10.1109/ MSP.2013.2260875.

[3] GOEL S and NEGI R. Guaranteeing secrecy using artificial noise[J]., 2008, 7(6): 2180-2189. doi: 10.1109/TWC.2008.060848.

[4] HAN B, LI J, SU J S,. Secrecy capacity optimization via cooperative relaying and jamming for WANETs[J]., 2015, 26(4): 1117-1128. doi: 10.1109/TPDS.2014.2316155.

[5] PARK K H, WANG T, and ALOUINI M S. On the jamming power allocation for secure amplify-and-forward relaying via cooperative jamming[J]., 2013, 31(9): 1741-1750. doi: 10.1109/JSAC. 2013.130908.

[6] HAGGSTROM F, GUSTAFSSON J, and DELSING J. Energy harvesting technologies for wireless sensors in rotating environments[C]. IEEE Emerging Technology and Factory Automation (ETFA), Barcelona, 2014: 1-4. doi: 10.1109/ETFA.2014.7005364.

[7] VALENTA C R and DURGIN G D. Harvesting wireless power: survey of energy-harvester conversion efficiency in far-field, wireless power transfer Systems[J]., 2014, 15(4): 108-120. doi: 10.1109/MMM.2014. 2309499.

[8] LI Q, MA W K, and SO A M C. Robust artificial noise-aided transmit optimization for achieving secrecy and energy harvesting[C]. IEEE International Conference on Acoustic, Speech and Signal Processing (ICASSP), Florence, 2014: 1596-1600. doi: 10.1109/ICASSP.2014.6853867.

[9]谢国芳.一般实系数四次方程的求根公式[OL].http://wenku.baidu.com/link?url=D8kKnPDyfVfUbp7FlkM6PV484bd_ikEPvZnHkgwquiqapU4rlbgxUzsF1M9ck3puagGemFe QAn3A8Du_up4cvW0bRQQkRXj5jHhwrSrrdi_, 2013.

XIE G F. The general formula of real coefficient equations four[OL]. http://wenku.baidu.com/link?url=D8kKnPDyfV fUbp7FlkM6PV484bd_ikEPvZnHkgwquiqapU4rlbgxUzsF1 M9ck3puagGEmFeQAn3A8Du_up4cvW0bRQQkRXj5jHhwrSrrdi_, 2013.

[10] LEONARD E D. Introduction to the Theory of Algebraic Equations[M]. New York: Rough Draft Printing, 1988: 67-72.

[11] 范盛金. 一元三次方程的新求根公式与新判别式[J]. 海南师范学院学报(自然科学版), 1989, 2(2): 91-98.

FAN S J. A new extracting formula and a new distinguishing means on the one variable cubic equation[J].(), 1989, 2(2): 91-98.

[12] ZHU F, GAO F, ZHANG T,Physical-layer security for full-duplex communications with self-interference mitigation [J]., 2016, 15(1): 329-340. doi: 10.1109/TWC.2015.2472527.

Secrecy Rate Optimization for Single Antenna Two-hop Relay System in Energy-saving-then-transmitting Mode

LEI Weijia YANG Xiaoyan JIANG Xue XIE Xianzhong

(Chongqing Key Laboratory of Mobile Communications Technology, Chongqing University of Posts and Telecommunications, Chongqing 400065, China)

A physical layer security transmission protocol in a two-hop relay system is studied. All nodes are equipped with an antenna and have the ability of energy harvesting. There are direct links between the source node and the eavesdropper as well as the relay node and the eavesdropper. Each transmission time slot is divided into two stages, which are respectively used for energy harvesting and data transmitting. The energy harvested is used to send data. The amplify-and-forward protocol is adopted, and the destination node sends artificial noise to protect the information transmitted in the first and second hop. To maximize the secrecy rate, iterative algorithm is used to optimize two variables of the time for energy harvesting and the power of artificial noise. Simulation results show that the optimization algorithm is accurate and the cooperative jamming can effectively improve the secrecy rate. Considering that eavesdropper can intercept the information transmitted in the two hops, the proposed scheme is more practical and can solve a complicate optimization problem.

Secrecy rate; Energy harvesting; Save-then-transmit; Cooperative jamming; Relay

TN925

A

1009-5896(2016)09-2233-08

10.11999/JEIJ151371

2015-12-08;

2016-05-10;

2016-07-04

国家自然科学基金(61471076, 61301123),长江学者和创新团队发展计划(IRT1299),重庆市重点实验室专项经费

The National Natural Science Foundation of China (61471076, 61301123), The Program for Changjiang Scholars and Innovative Research Team in University (IRT1299), The Special Fund of Chongqing Key Laboratory

雷维嘉 Leiwj@cqupt.edu.cn

雷维嘉: 男,1969年生,博士,教授,主要研究方向为无线通信和移动通信技术.

杨小燕: 女,1990年生,硕士生,研究方向为无线通信和物理层安全.