SIP协议安全威胁分析*

2016-09-21李进东

李进东,王 韬,吴 杨,雷 东

(军械工程学院,石家庄 050003)

SIP协议安全威胁分析*

李进东,王韬,吴杨,雷东

(军械工程学院,石家庄050003)

众所周知,VoIP技术在未来语音通信中所占的比重越来越大。随着VoIP的不断发展,基于SIP协议的VoIP应用也不断增多。但是,由于SIP协议高度依赖于开放的IP网络,使得其安全性逐渐成为关注和探讨的焦点。主要分析了SIP协议网络面临的一些安全威胁,包括典型的外部攻击技术和协议自身存在的漏洞等。探讨了为应对SIP安全威胁提出的加密、认证等安全策略并且分析了这些安全策略的优缺点,提出了针对SIP安全策略进一步改进的方向,旨在不断提高和完善基于SIP协议的安全性能。

SIP协议,安全威胁,攻击,拒绝服务,安全策略

0 引言

随着网络技术的不断发展,VoIP[1-2]技术也得到飞速发展,VoIP技术融合了数据、视频、语音等多媒体通信业务,将逐步成为未来语音通信的主流。SIP协议坚持简洁开放和可扩展的原则,在互操作性、可重用性上都具有更大的灵活性和潜力。SIP已经成为下一代网络中重要的协议之一,基于SIP协议的VoIP设备及软硬件应用也不断增多。但是,由于SIP的编码是基于文本形式的,极易被攻击者模仿篡改,并且SIP用户分布非常广泛,安全防护范围也较大,使得SIP协议面临着很多安全威胁。因此,分析SIP协议的安全威胁,不断提出改进方案以增强SIP的安全策略,对于提高VoIP的安全性起着至关重要的作用。

本文分析了SIP协议面临的一些典型的安全威胁,包括外部攻击技术和协议自身存在的漏洞。并对目前提出的SIP安全策略进行分析,分析不同安全策略的优缺点,提出SIP安全策略进一步改进的方向。

1 SIP协议介绍

SIP[3-5](Session Initiation Protocol,会话初始协议)是由IETF组织的MMUSIC工作组提出的一种应用层信令控制协议[5],用来解决IP网络上的信令控制,其最终目的是为所有因特网的应用提供网络接入,成为联系IP网、电信网和多媒体等媒介。

SIP协议工作在应用层,是用于建立、修改、结束IP网上的多媒体会话或呼叫,包括音频视频通话、即时通信、在线游戏等。SIP广泛借鉴了已经存在的较为成熟的HTTP协议和SMTP协议,其编码是基于文本方式进行的,具有结构简单、可扩展性和移动性等特点。SIP独立于传输层协议,可以用UDP或TCP作为主要传输协议,保证可靠传输,并且可以与其他协议一起构建因特网的多媒体通信系统,与RTP、RTCP、SDP等协议协同工作。SIP协议是以C/S方式建立会话的,可以与PSTN和因特网电话等网络实现互联互通。SIP具有灵活的寻址方式,使用URL统一资源定位符,类似于E-mail地址的格式。此外,SIP还提供良好的QoS支持[3-7]。

到目前为止,越来越多的新服务新应用都跨入了SIP协议的大门[8],诸如Cisco、Alcatel-Lucent等各IP电话厂商都开始推出基于SIP协议的软硬件设备;Microsoft也选择了 SIP协议部署在Pocket PC、MSNMessage、CE dotnet等软件中作为即时通讯策略。无论在软件实现还是硬件实现上,基于SIP协议的应用和设备都在逐步发展。

SIP协议以其独特的优势和巨大的潜力,使得它在下一代网络中为全面实现VoIP和多媒体通信占据了重要的地位,决定了它将成为下一代网络中VoIP的重要解决方案[7,9]。目前,SIP已被第三代移动通信项目组织3GPP确定为第三代移动通信系统的IP多媒体子系统域IMS的信令协议,并将逐步成为NGN中的核心控制协议之一[7,9]。

2 SIP协议的安全威胁

SIP协议是一种应用层协议,与HTTP和SMTP非常相似,故也存在着类似于HTTP和SMTP的协议漏洞,同时SIP又非常依赖于其他网络安全防护措施[10],因此,很容易受到安全威胁。

在以下假设条件下,主要介绍几种典型的SIP协议安全威胁。

假设1:攻击者进行攻击时SIP网络或设备都具备可攻击性,忽略攻击技术不可达;

假设2:用户通信过程中的部分数据包可被攻击者捕获,进行修改并重新发送;

假设3:用户进行正常操作的时间tcom远大于攻击者的攻击时间tatt,即满足tcom>>tatt。

2.1SIP协议的外部攻击技术分析

2.1.1注册劫持

SIP注册机制是用户将自己当前所在的位置等重要信息登记在注册服务器上,以便于其他用户在呼叫时通过查找服务器上的信息确定该用户的位置。

注册劫持[11-14]是指攻击者冒充合法用户通过SIP注册机制,对合法用户的注册信息进行修改或删除,使得其他用户在与该用户进行会话连接时,出现无法确定该用户的位置信息或攻击者修改注册信息使得合法呼叫被劫持,严重威胁合法用户间的通信安全。如图1所示为注册劫持攻击流程。

图1 注册劫持攻击流程

用户在进行合法注册时,攻击者通过网络监听技术获取到REGISTER消息中的某些重要信息,如From、To、Call-ID等,并通过获取到的REGISTER消息伪造数据包进行注册注销过程,使得其他用户无法确定该用户的位置。攻击者重新构造REGISTER消息,将合法用户的位置信息绑定为攻击者的位置信息,重新在注册服务器上进行恶意的注册,使得合法呼叫被劫持。

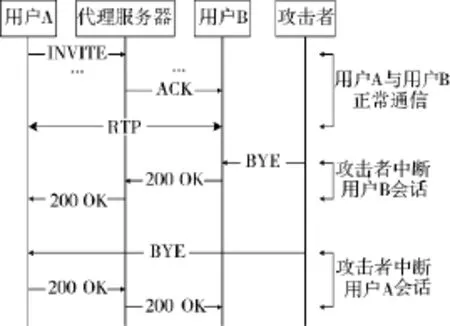

2.1.2中断会话

中断会话[11-14]是指攻击者恶意终止用户间的正常会话,使得会话无法正常建立或者会话建立后在未经允许的情况下被终止,无法保证会话的正常进行。如图2所示为中断会话攻击流程。

图2 中断会话攻击流程

用户A和用户B建立正常的会话,攻击者想要终止该会话的进行,首先要截获到会话间的某些重要信息,如From、To、Contact、CSeq等,并且根据截获到的重要信息按照SIP消息的格式伪造出一个BYE请求消息,向用户A或者用户B发送BYE请求,当用户A或用户B收到BYE消息后结束会话,攻击者达到中断会话的目的。

2.1.3消息监听

消息篡改[11-14]是指利用媒体流传输过程中的脆弱性,攻击者伪装成合法用户恶意修改SIP消息中的内容或者伪装服务器将修改后SDP消息的Re-INVITE请求发送到合法用户,实现媒体流重定向到攻击者的主机中以达到消息监听的目的。如图3为消息监听流程图。

用户A和用户B在正常通信中,攻击者利用捕获到的SIP消息中的From、To、Contact、CSeq等重要信息伪造一个Re-INVITE请求和ACK响应发送到用户B,使得呼叫发生重定向,用户B将后续的会话内容都发送到攻击者的主机中被攻击者监听。同理,攻击者也可向用户A发送篡改信息进行相同的攻击,用来监听用户A的会话消息。

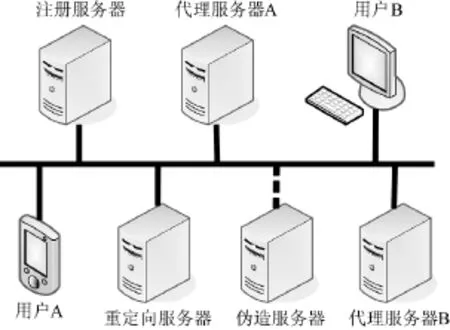

2.1.4伪装服务器

伪装服务器[11-14]是指攻击者恶意的伪装成合法的SIP服务器,用以截获用户发出的请求消息或收到的响应消息,或者恶意地向用户发送伪造的SIP消息。通常伪装服务器需要与其他攻击方式相结合以达到最佳的攻击效果,攻击者可根据不同的攻击需要伪装不同的SIP服务器。如图4所示为伪装服务器示意图。

按照服务器的类型,伪装服务器可分为:伪装注册服务器、伪装代理服务器和伪装重定向服务器。伪装注册服务器的攻击过程与注册劫持有相似之处,主要是更改或删除用户的注册信息,达到注册劫持的目的。代理服务器起到路由SIP消息的作用,用来存储转发SIP消息,伪装代理服务器可终止转发SIP消息,达到终止会话的目的。重定向服务器在接收到请求消息后与位置服务器交互,请求被叫方的地址,并将交互结果发送到代理服务器继续转发,伪装重定向服务器可恶意地修改SIP消息的请求地址,并由代理服务器合法地转发到攻击者主机中实现会话截获,达到会话监听的目的。除此之外,伪装服务器还可以与其他攻击方式相结合,存在多样化的攻击形式。

2.1.5拒绝服务攻击

拒绝服务攻击[15-18](Denialof Service,DoS)的是指攻击者利用某种攻击方式使目标服务器或目标主机达到停止提供服务或资源访问的目的。DoS可发生在应用层、传输层和网络层,是非常难以防范的一种攻击。SIP协议的DoS攻击是以消耗SIP服务器和客户端资源为目的,或者利用SIP协议漏洞进行DoS攻击。如图5所示为DoS攻击示意图。

图4 伪装服务器示意图

图5 DoS攻击示意图

(1)针对SIP服务器的DoS攻击

针对SIP服务器的DoS攻击[15-18]主要有3种资源可以利用:内存、CPU和带宽。不同类型的SIP服务器有不同DoS攻击,下面将具体介绍。

SIP注册服务器用来接收SIP客户端的REGISTER消息。攻击者捕获到用户的注册信息,然后向注册服务器发送大量的REGISTER消息,使注册服务器忙于处理大量注册信息而消耗资源,达到拒绝服务的目的,攻击示意图如图5中①所示。

SIP代理服务器实现SIP消息的存储转发。攻击者伪装成合法用户向虚假用户发送INVITE请求,请求消息在经过代理服务器时,由于虚假用户不存在,代理服务器无法寻找到下一跳代理服务器,导致消耗资源。另一种攻击是攻击者向代理服务器发送大量的INVITE请求,使得代理服务器处理大量的请求消息而消耗资源,达到拒绝服务的目的,攻击示意图如图5中②所示。

(2)针对SIP客户端的DoS攻击

对SIP客户端的DoS攻击[15-18]主要造成会话无法正常建立或者使已建立的会话无法保持正常通话。下面分别介绍两种攻击效果的攻击方法。

会话无法正常连接的DoS攻击是利用SIP消息中的CANCEL信令进行的。攻击者监听主叫或被叫的网络,当监听到主叫发出的INVITE请求或者监听到被叫收到的INVITE请求,记录下该请求并构造CANCEL请求,在监听到代理服务器转发回来的临时响应之后将构造好的CANCEL消息发送给被叫或主叫用以取消INVITE请求,使主叫无法正常呼叫或使被叫接收不到任何呼叫,达到使会话无法正常连接的目的,攻击示意图如图5中③所示。

已建立的会话无法保持正常通话的DoS攻击是利用SIP消息中的BYE信令,与中断会话类似。在会话正常建立之后发出BYE请求,主要攻击有以下3种:向主叫发送BYE请求;向被叫发送BYE请求;同时向主叫和被叫发送BYE请求。BYE攻击比CANCEL攻击具有更高的灵活性,攻击示意图如图5中④所示。

2.2SIP协议解析安全威胁

SIP协议的攻击类安全威胁主要来自外部,主要是攻击者利用外部设备的安全漏洞对客户端和服务器发起的攻击。由于SIP协议的编码是基于文本形式的,协议的交互流程也较为固定,因此,容易被攻击者所篡改。对于SIP协议的语法识别和协议交互流程逻辑的识别会产生另一类安全问题,称为SIP协议解析类安全威胁[19-21]。SIP协议解析类安全问题主要有以下几类:

2.2.1语法问题[19-21]

SIP协议是基于文本的协议,具有强大的语法规则,对使用SIP协议的客户端和服务器在解析SIP语法格式时提出了较高的要求,语法错误的信令是在构造中不符合设计规范的报文。语法问题会导致客户端和服务器在解析SIP协议时因无法解析或错误解析导致资源消耗而无法进行会话连接,语法错误的信令包括使用多余的字符、分隔符重复出现、非常规语法、事务层标记符丢失、请求头字段丢失等。

2.2.2逻辑错误[19-21]

SIP协议的交互流程是有一定顺序的,若出现数据包的流程逻辑错误,服务器会出现解析错误导致丢弃所有包,即中断该会话。攻击者通常会恶意打乱消息的正常交互流程,就是为了让服务器发生解析过程中的逻辑错误,导致无法进行正常通信。

2.2.3超长错误[19-21]

超长错误是指不规则字符的连续出现导致信令报文的长度超出字符数的限制,如在请求消息中只有一个分隔符,而发生超长错误的请求消息出现连续出现的分隔符,使消息报文的长度超出阈值,导致报文溢出。

2.2.4非UTF-8编码[19-21]

SIP协议是基于标准的UTF-8编码方式进行编码的,非UTF-8编码错误是指攻击者伪造一些错误编码的报文,由于非UTF-8编码是系统无法识别的字符,就会导致系统因无法解析编码格式而消耗资源。

3 安全策略

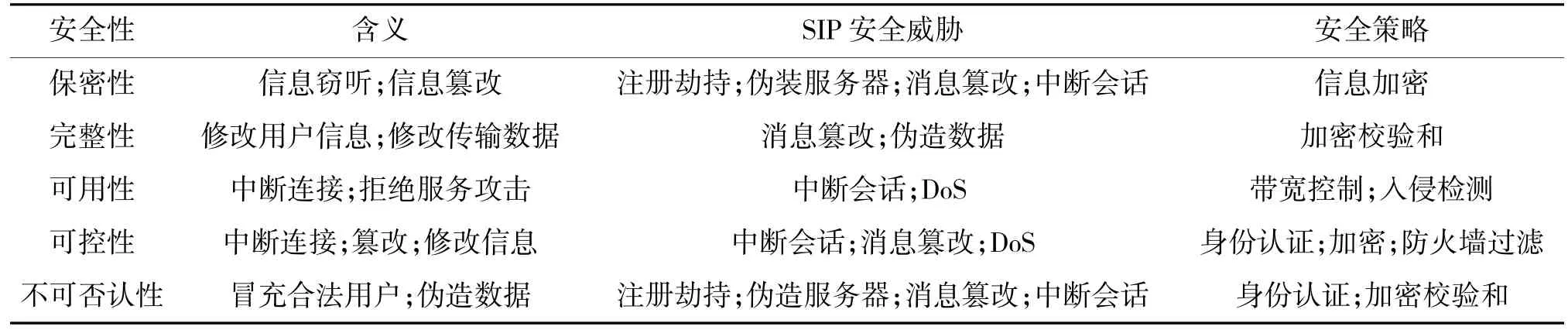

信息安全[22]的本质是要保护信息系统或信息网络中的信息资源避免受到各种类型的威胁、干扰和破坏,即保证信息的安全性。信息安全的含义主要是指保密性、完整性和可用性,通常也包含可控性和不可否认性。

为了保证VoIP通信过程中的信息安全,针对SIP协议的安全威胁提出了多种安全策略[23],通过这些安全策略来保证VoIP的通信安全,下面将对这些安全策略进行具体分析。如表1所示是信息安全5种安全属性的基本含义、对应的SIP协议安全威胁及提出的应对安全策略之间的关系。

表1 SIP协议的安全威胁与安全策略

根据表1可以看出,目前针对SIP协议安全威胁的安全策略主要是认证、加密和访问控制,下面对这些安全策略进行具体的分析:

HTTP摘要认证[24-27]。当主叫用户发送请求消息时,要求被叫用户响应401/407挑战响应,只有合法的主叫用户才能正确地通过响应验证。HTTP摘要认证实现简单,能对会话双方进行基本的认证,但是无法避免重放攻击、伪装服务器等威胁带来的后续攻击。

签名认证[24-27]。利用SIP用户的统一资源定位符URL作为公钥进行加密验证,合法用户能通过验证。签名认证能避开常见的安全威胁,但对于攻击者挟持利用合法用户发起的DoS无能为力。

IPSec加密[24-27]。建立对等虚拟的专用信道进行传输数据,这种方式是公认较为安全的,且在IPv6网络中应用广泛。但是这种加密机制代价较高,对于分布广泛的VoIP用户来说利用IPSec虚拟专用信道不太现实。

TLS加密[24-27]。TLS结合SIPSURL使用,通过证书验证和加密,保证SIP消息在传输层的安全。但是TLS需要TCP作为传输层协议,TCP建立连接效率较低,使得TLS加密存在一定的局限性。

S/MIME加密[24-27]。将SIP消息放入加密体中进行加密传输,这种加密方式能保证SIP消息的安全和内容的完整,但是SIP消息头部信息易被窃取和篡改,也存在一定风险。

访问控制[24-27]。一般用于代理服务器之间,要求代理服务器在转发请求消息之前就进行身份验证,这样虽然保证了安全性,但对网络资源消耗较大,实时性也得不到保证。

现有的方案能在一定程度上解决一些安全问题,但有些机制实现较为复杂,有些硬件实现代价较大,有些软件实现效率较低难以满足需求,因此,关于SIP的安全性还需进一步研究,要解决的问题主要有:

(1)建立有效的身份认证体系,除了对SIP服务器进行身份认证外,也要对SIP参与者进行身份认证;

(2)从语音、即时通讯等的实时性出发,设计安全有效的轻量级数字签名方案,对SIP消息提供完整性保护;

(3)建立有效的密钥管理和协商机制,高效的完成会话密钥协商,对SIP信令进行机密性保护。

4 结论

本文分析了SIP协议面临的安全威胁。首先,主要分析了外部攻击技术中典型的注册劫持、中断会话、消息监听、伪装服务器和拒绝服务攻击等方式的攻击过程;其次,介绍了SIP协议解析过程中存在的语法问题、逻辑错误、超长错误和非UTF-8编码等漏洞;然后,分析了针对SIP安全威胁提出的加密、认证、访问控制等安全策略,分析可知已有的安全策略虽然在一定程度上能解决一些安全问题,但是存在的缺陷也相当明显;最后,根据SIP安全策略的缺陷指出提高SIP安全性的下一步工作重点和方向。

SIP协议作为下一代互联网中的重要协议,其安全性的重要程度不言而喻。只有挖掘出SIP协议存在的漏洞和面临的安全威胁,才能不断提高和完善SIP协议的安全性,从而保证VoIP的安全,保证下一代互联网的多媒体通信安全。

[1]屈丹,王波,李弼程,等.VoIP语音处理与识别[M].北京:国防工业出版社,2010:19-32.

[2]姚玉坤,刘合武.软交换技术在VoIP中的应用分析[J].数据通信,2006,18(1):33-36.

[3]亚米迪.SIP协议的研究与分析[D].北京:北京邮电大学出版社,2006.

[4]徐培文,谢水珍,杨从保,等.软交换与SIP实用技术.[M].北京:机械工业出版社,2007:13-34.

[5]信息产业部电信研究所.会话初始协议(SIP)技术要求:第1部分:基本的会话初始协议:YD/T1522.1-2006[S].北京:中国标准出版社,2006.

[6]吕海容,师向群.基于SIP协议的VoIP及与PSTN的互通[J].现代计算机,2007(9):135-137.

[7]黄永峰,李建庆.下一代网络核心控制协议:SIP及其应用[M].北京:人民邮电出版社,2009:13-42.

[8]任聪.SIP协议在多媒体通信中的应用研究[D].南京:南京邮电大学,2012.

[9]李静林,孙其博,杨放春.下一代网络通信协议分析[M].北京:北京邮电大学出版社,2010:17-26.

[10]波克申科.IMS:移动领域的IP多媒体概念和服务[M].赵鹏,译.北京:机械工业出版社,2005:90-103.

[11]WANG CH,LIU Y S.A dependable privacy protection for end-to-end VoIP via elliptic-curve diffie-hellman and dynamic key changes[J].Journal of Network and Computer Applications,2011(34):1545-1556.

[12]阎石.IMS中SIP安全性测试的研究与实现[D].西安:西安电子科技大学,2013.

[13]冯俐,王军,莎莉,等.SIP会议安全性研究[J].小型微型计算机系统,2011,32(8):1543-1547.

[14]王文华.NGN中SIP协议安全测试系统的设计与实现[D].北京:北京邮电大学,2009.

[15]MUNEFZS,AL-HAMAMIA H.Securing voIP in SIPmobile network[J].World ofComputer Science and Information Technology Journal,2015,5(1):6-10.

[16]陈海,申永军,袁桃鸿,等.基于SIP的DoS攻击防御策略的改进[J].微计算机信息,2010,26(5):72-74.

[17]詹宏聃.面向SIP协议的DoS攻击检测与防御的研究[D].沈阳:东北大学,2010.

[18]AKBAR M A,FAROOQ M.Securing SIP-based VoIP infrastructure against flooding attacks and spam over IP telephony[J].Knowl InfSyst,2014(38):491-510.

[19]范奕俊.基于SIP协议的安全数据通信研究[D].上海:上海交通大学,2010.

[20]郭政慧,刘本仓.一种改进的SIP认证机制研究与设计[J].光通信研究,2013(6):8-11.

[21]WANG Y L,WANG L.A method for disguisingmalformed SIPmessages to evade SIP IDS[J].Journal of Software,2013,8(11):2830-2838.

[22]何小山.探索计算机信息安全技术和防护措施[J].通讯世界,2014(9):14-15.

[23]CHO C,CHOIJY,CHO JD,etal.Analytical approach of cost-effective and secure SIP-based mobility management scheme for NEMO environments[J].International Journalof Digital Information and Wireless Communications,2014,4 (4):458-473.

[24]赵跃华,刘申君.会话初始协议安全认证机制的分析与改进[J].计算机工程,2011,37(20):114-119.

[25]YEH H L,CHEN TH,SHIHW K.Robust smart card secured authentication scheme on SIP using elliptic curve cryptography[J].Computer Standards and Interfaces,2014 (36):397-402.

[26]黎澍.基于SIP的VoIP网络安全关键技术研究[D].北京:北京邮电大学,2012.

[27]SAYYADM B,CHATTERJEEA,NALBALWAR SL.Proposedmodel for SIPsecurity enhancement[J].Communication and Network,2010(2):69-72.

Survey of Security Threats Analysis in SIP Protocol

LIJin-dong,WANGTao,WU Yang,LEIDong

(Ordnance Engineering College,Shijiazhuang 050003,China)

It is well known that the VoIP technology would take a growing share of voice communications in the future.With the development of VoIP,the applications of VoIP based on SIP are also increasing.However,owing to the highly dependence on IP network,the security of SIP gradually becames the focus attention and discussion.In this paper the security threats in SIP protocol ismainly andlyzed,including the typical external attack technology and the loopholes in the protocol itself.Then the security policy of encryption and authentications for the security threats of SIP are discussed,the advantages and disadvantages of this security policies are also analyzed.At last the direction of further improvement is put forward for the security policies of SIP,aimed at improving and perfecting the security of SIP.

SIPprotocol,security threat,attack,DoS,security policy

TP309

A

1002-0640(2016)08-0001-05

2015-06-05

2015-07-13

国家自然科学基金(61173191);军内科研基金资助项目(YJJXM 12033)

李进东(1990-),男,新疆石河子人,硕士生。研究方向:网络对抗与信息安全。