基于PCE架构的多域光网络安全建路机制

2016-09-20吴启武耿新元姜灵芝

文 闻,吴启武,耿新元,姜灵芝

(武警工程大学信息工程系,西安 710086)

光通信系统与网络技术

基于PCE架构的多域光网络安全建路机制

文 闻,吴启武,耿新元,姜灵芝

(武警工程大学信息工程系,西安 710086)

多层多域是未来大规模光互联网络的必然趋势,如何在缺乏全局信息的条件下构建安全可靠的光路或光树,是光网络分域管理后面临的一个新问题。文章在分析基于PCE(路径计算单元)架构的多域光网络建路机理的基础上,剖析了其算路阶段与建链阶段存在的安全威胁,包括主动攻击和被动攻击两大类,围绕身份认证、数据源认证、加密、数字签名和隐私保护问题,利用TLS(传输层安全)、身份密码学和TCP(传输控制协议)认证选项等安全性技术,提出了针对PCEP(PCE协议)和GMPLS(通用多协议标签交换)RSVP-TE(基于流量工程扩展的资源预留协议)的安全建路机制,有效提升了多域光网络建路过程中的机密性、完整性、真实性、抗抵赖性、新鲜性和私有性。

多域光网络;路径计算单元;光路;安全机制

0 引 言

为了解决光网络跨域多样化业务的可靠传输问题,IETF(互联网工程任务组)提出了基于PCE(路径计算单元)架构的跨域建路方案[1],即不同的PCE之间通过PCEP(PCE协议)与相关信令协议(如RSVP-TE(基于流量工程扩展的资源预留协议))一起完成跨域路径的建立工作。但是,PCE方案在增强多域路由计算灵活性的同时,也引入了新的安全问题。RFC 5440[2]给出了算路阶段PCEP中有关安全脆弱性的考虑,RFC 5920[3]给出了信令建链阶段的安全策略建议,Talwar V等[4]提出了一种RSVP-SQoS(具有安全服务质量保证的资源预留协议)安全机制,使信令消息在子网内和子网间经历不同的安全保护。总的来说,这些成果为PCE架构下多域光网络安全建路机制的设计奠定了较好的基础,但是由于这些方案将算路过程和建链过程两者完全独立考虑,这对需要完成统一调度的控制平面来说,其效率会大大降低。本文主要围绕光路建立过程中的认证、加密、数字签名和隐私保护等问题,利用TLS(传输层安全)、身份密码学和TCP(传输控制协议)认证选项等安全性技术,提出了具体的安全建路机制。

1 PCE架构下的多域光网络建路机理及其安全威胁分析

1.1基于PCE架构的多域光网络建路机理

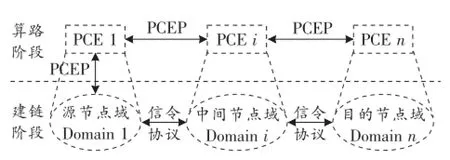

如图1所示,基于PCE架构的多域光网络建路过程分为两个阶段[1]:算路阶段和建链阶段。

具体的算路过程如下

图1 基于PCE架构的多域光网络建路过程

(1)会话建立:源节点PCC(路径计算客户端)收到用户的业务请求后,通过3次握手建立与PCE之间TCP连接,然后再使用Open message和Keepalive message完成PCEP会话的建立。

(2)路径计算请求:会话建立之后,PCC向PCE发送PCReq(路径计算请求)消息。

(3)路径计算及回复:假定目的节点不在本域,各PCE在既定的域序列上通过PCEP使用相关路径计算策略完成满足PCReq条件的路径计算。然后,源端PCE将计算成功的路径以PCRep消息的格式发送给PCC。需要说明的是,PCE-PCE之间的通信过程与PCC-PCE之间的通信过程基本相同。

(4)结束会话:PCC收到由PCE发送的计算结果后,通过发送Close消息终止会话,断开TCP连接。

若算路成功,源节点则启用RSVP-TE或CRLDP(基于约束路由的标签分发协议)进行建链处理,即完成可用波长等资源的收集和分配,从而完成整条端到端光路径的建立。

1.2建路过程中的安全威胁分析

建路过程面临的安全威胁可分为主动攻击和被动攻击两大类。

(1)主动攻击

①身份假冒攻击。在算路阶段,在集中式PCE构架中,由于PCE需提供集中统一算路服务,多个假冒的或被捕获的合法PCC可以同时发起针对PCE的PCReq服务,可将相关消息的优先级设定为最高,使执行攻击的消息得到优先处理。由于PCE的存储和计算资源有限,大量的计算处理会造成内存溢出或PCE进程死锁,最终使正常的PCReq进行排队或不能及时被处理,即攻击者达到了拒绝服务攻击的目的。同时,在多域PCE协作通信中,这种假冒攻击也可由邻域的PCE发起。在建链阶段,一个恶意或非法的源节点可产生大量的光链路建立消息(如RSVP-TE中的PATH等),从而引发信令协议对光标记交换路径的建立过程,最后导致不必要的资源预留和光连接阻塞率的上升。

②消息篡改、伪造与重放攻击。在算路阶段,针对PCEP的消息篡改攻击可能导致网络的混乱。一方面,被中间人(一般为非法PCC节点)篡改、伪造或重放后的PCRep消息将引起PCE执行不同于原始请求的路径计算;另一方面,如果一个PCRep回复消息被篡改、伪造或重放,那么PCC可能被误导去建立不切实际或过时的光标记交换路径,将导致不必要的资源预留或网络的混乱。当然,这种攻击也可能发生在PCE-PCE之间的交互中。在建链阶段,攻击者可以将截获到的信令消息(如RSVPTE中的PATH或RESV消息等)进行修改、伪造和重放之后再传给原定的接收者,从而破坏光路建立过程,引起光连接请求的阻塞。

③隐私泄露攻击。在算路阶段,当PCReq消息中RP Object对象的O(strict/loose)标记置于有效时,即要求PCE提供完整的或严格的路径信息,这个路径可能跨越多个自治域,各自治域也可能归属于不同的运营商,因此若不采取相关安全手段,就存在网络内部的详细拓扑或其他流量工程参数被泄露的问题。在建链阶段,这些详细信息需要被信令协议的EXO(显示路由对象)携带,因此在建链阶段也存在信息被恶意节点泄露的风险。

(2)被动攻击

①窃听攻击。在整个建路过程中,发生在PCC-PCE、PCE-PCE、PCE-PCC、网元节点与网元节点之间的任何通信,若没有相应的安全手段,攻击者可以对这些消息进行拦截和分析,从而分析出消息的内容,这是引起其他恶意攻击的开始。

②通信模式分析。通信模式分析是指恶意节点或恶意PCC、PCE截获消息后,即使无法破译消息的内容,但其仍然有可能观察出这些协议的交互过程和网络模式,分析被交换消息的频率和长度,从而实现对通信内容的辅助破译。

由于安全服务是保证在PCE架构下实现多域光网络建路的关键,因此机密性、完整性、真实性、不可抵赖性、新鲜性和私有性是其基本安全服务需求。

2 安全建路机制

针对上述安全问题分析,本文围绕身份认证、数据源认证、加密、数字签名和隐私保护等问题,提出了针对PCEP和GMPLS RSVP-TE的安全建路机制。

2.1基于TLS握手协议和IBC多域光网络身份认证

身份认证是实现安全算路和安全建路的前提,其主要发生在PCC-PCE之间(PCE-PCE之间的通信等同于PCC-PCE)。由于PCC-PCE之间运行TCP,因此本文选择RFC 5246[5]建议的基于TCP 的TLS握手协议来完成实体间的单向或双向认证。但是由于原始的TLS握手协议需要利用公钥基础设施来完成身份认证,其存在证书管理效率较低和通信开销较大等问题,因此本文使用IBC(基于身份密码学)的TLS握手协议[6]来完成PCC-PCE之间的身份认证。具体过程如下:

第1步:初始化。各PCC、PCE交互之前,均通过离线或安全信道传输的方式预置了PKG(密钥产生中心)生成的公私钥对(Qid,Sid);

第2步:PCC作为Client(客户)端,PCE作为服务器端,分别利用Client Hello、Server Hello、Server KeyExchange、Indetity Request、Server HelloDone和Finished等完成安全参数的协商、身份认证和会话密钥协商,在握手过程中,若能使用自身私钥解密对应公钥加密的消息,则满足了身份认证要求。

2.2基于TCP AO和HMAC的多域光网络源认证

数据源认证主要用来完成对消息来源真实性的验证。在算路阶段,由于PCE业务承载在TCP协议之上,即PCC或PCE间首先需要建立TCP连接,因此本文采用RFC 5925[7]中建议的TCP AO(认证选项)实施数据源认证。TCP AO的格式如图2所示。图中,类型指定为29,长度是指包括MAC(消息认证码)在内的认证选项的总长度,Key-ID用于标识发送端所选用的MKT(密码套件),RNext KeyID是希望接收方发送数据时使用的MKT。其中,MKT包括TCP连接标识符、主密钥Master key、MAC算法、发送与接收ID标识、用主密钥生成交易密钥(Traffic Keys)的KDF(密钥导出函数)算法,MAC的生成需要交易密钥参与。本文建议选用身份认证模块协商出来的会话密钥作为TCP AO双方的Master key。另外,MAC算法选取H MAC-SHA-1-96或AES-128-CMAC-96,KDF算法选取KDF_HMAC_SHA1或KDF_AES_128_ CMAC。当接收方收到带有TCP AO的报文后,通过KeyID标识的MKT,产生交易密钥后再重新计算TCP消息头和具体承载的数据的MAC值,若收到的MAC值与计算出来的MAC值一致,才认为数据通过了源认证,且传输中没有被修改。在建路阶段,由于不需要提前建立TCP会话,因此GMPLS RSVP-TE的源认证可通过Path或Resv对象的消息认证码HMAC机制来实现。

图2 TCP AO的格式

2.3基于IBE的多域光网络加密机制

在算路阶段,针对PCEP中的各类消息实施端到端或逐跳(PCC-to-PCE、PCE-by-PCE、PCE-to-PCC)模式的加密保护;在建链阶段,我们需要针对信令协议GMPLS RSVP-TE的消息,实施逐跳或逐域的加密保护。因此,本文采用IBE[8](基于身份的加密)方案来完成数据的加密,其加解密原理主要利用了双线性映射的性质,例如双线性、非退化性和可计算性等。

2.4基于IBS的多域光网络数字签名

数字签名技术可为PCEP和GMPLS RSVPTE中的实体提供一种将其身份绑定到具体信息的方法。这种机制一方面可实施数据源认证,可确信消息来自真实可信的发送方,另一方面可保证消息的完整性以及不可抵赖性。本文采用IBS[9](基于身份的签名)方案来完成消息的数字签名,其安全性可从IBC得到保证。相比于基于证书体系的数字签名,IBS方案是一种轻量级安全解决方案,其有效降低了证书体系中的管理复杂性,减少了通信开销。

2.5基于Path-Key和IBE的多域光网络隐私保机制

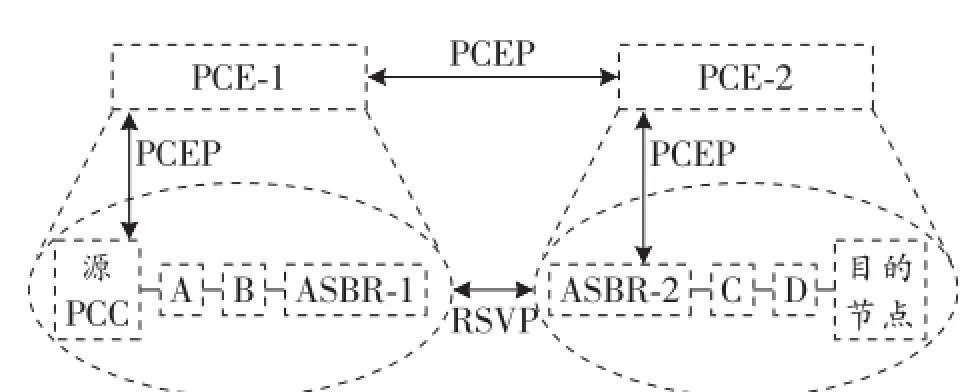

隐私保护与安全保密是具有共性但侧重点不同的两个问题。在光路建立过程中,无论在算路阶段,还是在建链阶段,均存在网络内部详细拓扑被泄露的风险。2009年,RFC 5520提出了一种Path-Key机制[10],如图3所示。但是该机制只保护了部分隐私,例如路径段{ASBR-2,Path-Key对象,目的节点}中Path-Key对象保证(C,D)对外具有不可知性,但是整个路径段{ASBR-2,Path-Key对象,目的节点}的隐私性没有考虑。因此本文利用IBE技术,提出了一种基于Path-Key的域间路径计算拓扑隐私保护改进机制,如图3所示。

其主要过程描述如下:

(1)源PCC通过PCEP请求PCE-1计算一条源节点到目的节点的跨域路由,由于目的节点不在本域,PCE-1将此请求转发给PCE-2。

(2)PCE-2计算出一条到目的节点的路径段{ASBR-2,C,D,目的节点},当原始的PCReq消息中RP Object中的O(strict/loose)标记置于无效时,PCE-2向PCE-1提供一段由PCE-1的公钥加密后的松散路径E{ASBR-2,目的节点};当O(strict/ loose)标记置于有效时,即要求PCE-2向PCE-1提供一段或一条完整的或严格的路径信息{ASBR-2,C,D,目的节点},但是为了保护隐私起见,本文要求PCE-2向PCE-1提供一个Path-Key保护的且用PCE-1公钥加密后的路径段E{ASBR-2,PKS(路径密钥子对象),目的节点},其由一个Path-Key对象(此处为{C,D})和一个处理相应Path-Key的PCE-ID组成,{ASBR-2,PKS,目的节点}称之为CPS(秘密路径段)。

图3 改进的基于Path-Key的域间路径计算拓扑隐私保护示例

(3)PCE-1使用自身私钥解密CPS,然后向源PCC提供完整的路径信息{源PCC,A,B,ASBR-1,ASBR-2,PKS,目的节点},源PCC将此路由信息写入RSVP-TE信令协议Path消息的EXO中,在第一个域内,信令协议按正常过程执行,但是当Path消息到达ASBR-2时,其下一跳为PKS,因此必须等待ASBR-2与PCE-2通过PCEP进行PKS解析和扩展。具体为,ASBR-2将PKS携带在特定的PCReq(要求将Path-Key Bit置1)中,PCE-2根据PKS中的Path-Key和PCE-ID对,将PKS解析为{C,D},并将{C,D}写入PCRep消息的EXO中,ASBR-2修改Path消息的EXO,即变成完整的路径{ASBR-2,C,D,目的节点},然后继续信令过程。

3 结束语

本文主要针对光路计算与建立过程中遇到的安全问题进行了剖析,提出了一些具体的安全建路机制,包括基于TLS握手协议和IBC的多域光网络身份认证、基于TCP AO和H MAC的多域光网络源认证、基于IBE的多域光网络加密机制、基于IBS的多域光网络数字签名以及基于Path-Key和IBE的多域光网络隐私保护机制,大大提升了多域光网络建路过程中的机密性、完整性、真实性、抗抵赖性、新鲜性和私有性。由于安全性与有效性是一种永恒的博弈,因此在设计多域安全解决方案或安全光路光树建立协议时,应该根据具体的情况,在安全性与有效性之间做出合理的均衡。

[1] Lee Y,Bernstein G,Martensson J,et al.PCEP Requirements for WSON Routing and Wavelength Assignment[DB/OL].(2014-08-01)[2016-03-01].http://tools.ietf.org/pdf/draft-ietf-pce-wson-routingwavelength-13.pdf.

[2] IETF RFC 5 4 4 0-2 0 0 9,Path Computation Element (PCE)Communication Protocol[S].

[3] IETF RFC 5920-2010,Security Framework for MPLS and GMPLS Networks[S].

[4] Talwar V,Nahrstedt K,Gong F.RSVP-SQoS:a Secure RSVP Protocol[C]//IEEE ICME 2001.Tokyo Japan:IEEE,2001:579-582.

[5] IETF RFC 5246-2008,The Transport Layer Security (TLS)Protocol[S].

[6] 彭长艳,张权,唐朝京.基于IBC的TLS握手协议设计与分析[J].计算机应用,2009,29(3):632-637.

[7] IETF RFC 5925-2010,The TCP Authentication Option[S].

[8] Boneh D,Franklin M.Identity Based Encryption From the Weil Pairing[C]//In Advances in Cryptology-Crypto 2001.Berlin:Springer Berlin Heidelberg,2001:213-229.

[9] Paterson K G.ID-Based Signatures From Pairings on Elliptic Curves[J].Electronics Letters,2002,38 (18):1025-1026.

[10]IETF RFC 5520-2009,Preserving Topology Confidentiality in Inter-Domain Path Computation Using a Path-Key-Based Mechanism[S].

Research on Security Mechanisms of the Construction of Path Based on PCE Architecture in Multi-Domain Optical Networks

WEN Wen,WU Qi-wu,GENG Xin-yuan,JIANG Ling-zhi

(Department of Information Engineering,Armed Police Engineering University,Xi'an 710086,China)

Multi-layer and multi-domain is the inevitable trend of the future large-scale optical interconnection networks.However,how to construct secure and reliable light-path or light-tree is a new problem under the condition of the lack of global information.In this paper,we first analyze the construction mechanism of light-path based on the Path Computation Element (PCE)architecture.Then we summarize the security threats of path computation phase and link establishment phase,which include active attack and passive attack.To deal with the issue of the identity authentication,data source authentication,encryption,digital signature and privacy protection,specific security mechanisms of the path construction of PCE communication Protocol(PCEP)and GMPLS RSVP-TE are proposed based on several technologies including Transport Layer Security (TLS),identity-based cryptosystem,and authentication option of TCP.The proposed technique can enhance the confidentiality,integrity,authenticity,non-repudiation,freshness and privacy of the path construction of multi-domain optical networks.

multi-domain optical network;PCE;light-path;security mechanism

TN 915.08

A

1005-8788(2016)04-0001-04

10.13756/j.gtxyj.2016.04.001

2016-03-05

国家自然科学基金资助项目(61402529,61402147);陕西省自然科学基金资助项目(2015JQ6266);武警工程大学基础研究基金资助项目(WJY201417,XJY201403)

文闻(1992-),男,湖南常德人。硕士研究生,主要研究方向为网络信息安全技术。

吴启武,博士后,讲师。E-mail:wuqiwu700@163.com