网络安全实验中DDoS攻击实验的实现

2016-09-18王希斌廉龙颖郎春玲

王希斌,廉龙颖,高 辉,郎春玲

(黑龙江科技大学 计算机与信息工程学院,哈尔滨 150022)

网络安全实验中DDoS攻击实验的实现

王希斌,廉龙颖,高辉,郎春玲

(黑龙江科技大学计算机与信息工程学院,哈尔滨150022)

研究DDoS攻击技术,找出网络运行中隐藏的风险,是增强网络安全的一种重要手段。为了充分了解DDoS攻击原理和技术,提高学生的网络攻防实践能力,在基于OpenStack的网络安全实验平台中使用攻击软件Trinoo和TFN2K,设计并实现了基于UDP方式的DDoS攻击模拟实验。

网络安全实验;DDos攻击;实验平台

网络安全的威胁主要来自计算机病毒、黑客入侵和拒绝服务攻击三个方面[1],尤其是在拒绝服务攻击基础上发展起来的分布式拒绝服务(distributed denial of service,DDoS)攻击已成为网络安全的第一大威胁。DDoS攻击不仅是一种攻击手段,也是网络安全公司用来模拟用户访问,测试网络设备、网络最大带宽和服务器最大负载能力的方法[2]。因此,有必要在高校的网络安全课程教学中建立一套完整的攻防实验环境,研究DDoS攻击原理和手段,为检测和防御DDoS攻击奠定基础。

黑龙江科技大学计算机学院的网络安全技术实验课程中开设了DDoS攻击实验,目的是让学生了解DDoS 攻击的原理和技术。本文主要阐述了基于OpenStack的网络安全实验平台的DDoS攻击实验的实现。

1 实验目的和实验内容

DDoS攻击实验目的:1)了解DDoS攻击过程;2)掌握DDoS攻击工具使用方法,实现DDoS攻击;3)通过分析实验数据,理解DDoS攻击原理。

DDoS攻击实验内容:1)在实验平台中搭建DDoS攻击实验虚拟网络;2)使用Trinoo和TFN2K软件对攻击目标发动UDP Flood方式的DDoS攻击;3)使用网络数据分析软件NetworkActive PIAFCTM 捕捉数据包,分析实验数据。

2 实验原理

2.1DDoS攻击概念

DDoS攻击是指采用分布式的大规模的拒绝服务攻击。攻击者通过组建DDoS攻击网络,并向攻击网络中的攻击服务器和攻击器发出攻击指令,用超出被攻击目标处理能力的海量数据包来消耗目标系统的资源,最终导致网络服务瘫痪[3-5]。

2.2DDoS攻击体系

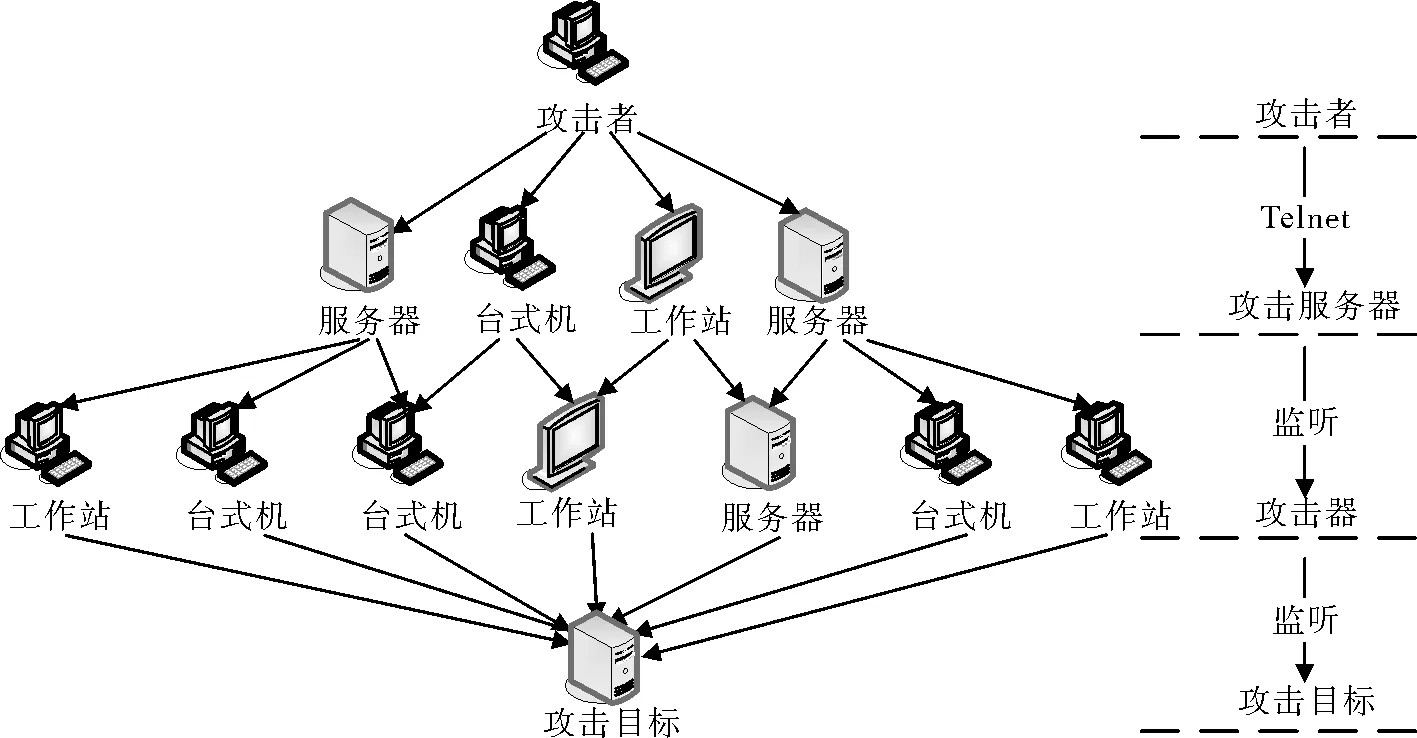

一个比较完善的DDoS攻击体系包括攻击者、攻击服务器、攻击器和攻击目标4个部分,如图1所示,是一种n∶m的映射关系。攻击者指黑客所使用的主机,它操纵整个攻击过程,向攻击服务器发送攻击命令;攻击服务器和攻击器都是攻击者侵入并控制的主机,其中安装特定的DDoS攻击程序[6],攻击服务器发送攻击指令到攻击器上,而攻击器则接收和运行攻击服务器发来的命令[7],攻击目标指被攻击的服务器或主机。

图1 DDoS攻击体系

2.3基于UDP 的DDoS攻击方式

按照TCP/IP协议的层次可将DDoS攻击分为基于ARP的攻击、基于ICMP的攻击、基于IP的攻击、基于UDP的攻击、基于TCP的攻击和基于应用层的攻击[8]。本实验选择基于UDP的DDoS方式进行攻击实验。

基于UDP的DDoS攻击中,攻击者通过发送大量伪造源IP地址的UDP数据包进行拒绝服务攻击。目前,互联网上提供www和mail等服务的设备一般默认开放一些UDP服务。由于UDP协议是一种面向无连接的服务,因此针对每一个开放的UDP服务端口,都可以进行相关的攻击,最终使网络可用带宽被耗尽,无法向用户提供正常的网络服务[9]。

3 实验环境

3.1基于OpenStack的网络安全实验平台

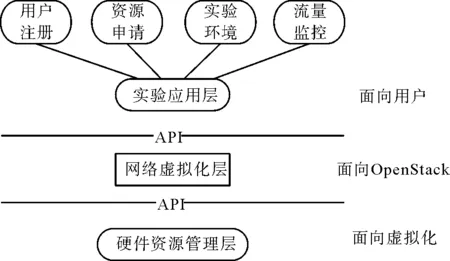

黑龙江科技大学搭建了基于OpenStack的网络安全实验平台,如图2所示。该平台采用抽象分层模式,实验平台抽象为3层结构,分别是面向底层虚拟化的硬件资源管理层、面向OpenStack的网络虚拟化层以及面向用户的实验应用层。在OpenStack中使用SDN网络虚拟化技术,通过Neutron组件创建虚拟网络和路由器、负载均衡等各种网络节点,最终搭建出满足网络安全实验需求、真实、隔离、可扩展、可编程的实验环境。

图2 实验平台3层结构

3.2实验拓扑

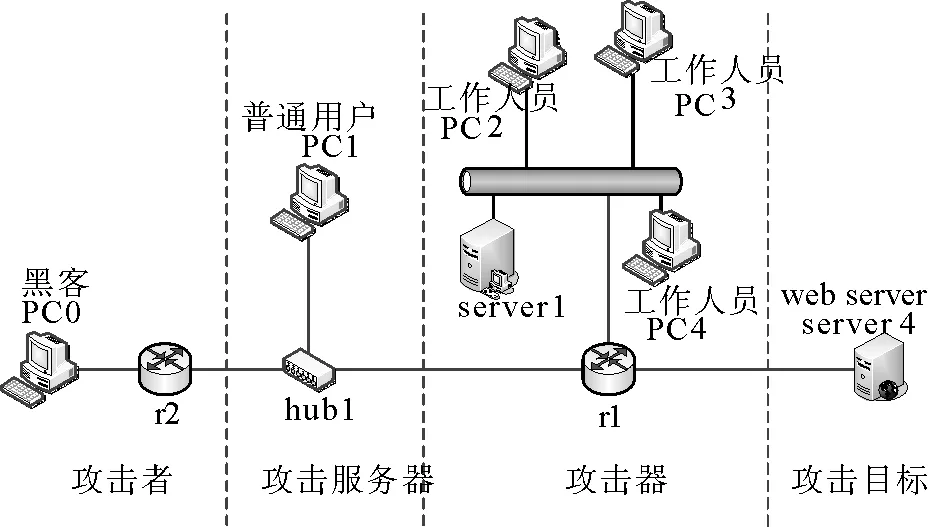

在基于OpenStack的网络安全实验平台中,根据DDoS攻击体系设计和创建虚拟网络,拓扑结构如图3所示,其中PC0作为攻击者,PC1作为攻击服务器,PC2、PC3、PC4和server1作为攻击器,server4(Web Server)作为攻击目标。

图3 实验环境拓扑结构图

3.3实验设备及工具

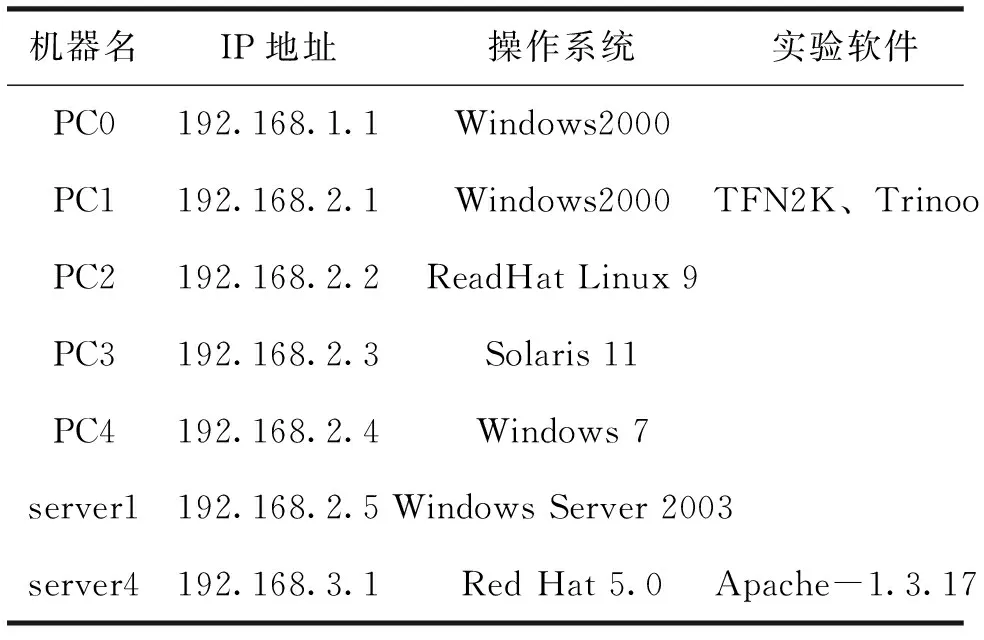

根据图3的实验环境拓扑图,在OpenStack平台中进行网络配置,主机和服务器的系统及服务软件安装配置,具体配置信息见表1。

表1 主机与服务器配置信息

4 DDoS攻击实现

在实验虚拟网络中,攻击者PC0通过Telnet控制攻击服务器PC1,PC1中运行Trinoo和TFN2K攻击工具,控制攻击器PC2、PC3、PC4和server1,对攻击目标server4发起UDP Flood攻击,同时使用网络数据分析软件NetworkActive PIAFCTM 捕捉数据包,分析DDoS攻击实验数据。

4.1DDoS工具分析

现在常用的DDoS攻击工具有Trinoo、TFN、TFN2K、Mstream和Stacheldraht等[10-13],本文分别采用Trinoo和TFN2K作为攻击工具实现DDoS攻击。Trinoo和TFN2K都由攻击服务器程序和攻击器程序两部分组成。在实验网络中,PC1作为攻击服务器,PC2、PC3、PC4和server1作为攻击器。

Trinoo是最早发布的DDoS工具,由攻击服务器程序master和攻击器程序ns组成。它的工作方式是攻击者通过27665/TCP端口建立TCP连接来实现远程控制程序与攻击服务器通信,攻击服务器向攻击器的27444/UDP端口传递攻击指令[14]。

TFN2K是TFN的2000版本,由攻击服务器程序tfn和攻击器程序td组成。TFN2K的攻击服务器程序向攻击器程序发送攻击目标的列表,攻击器程序根据攻击列表对攻击目标进行拒绝服务攻击[15]。一个攻击服务器上的客户进程可以控制多个攻击器,这些攻击器在攻击过程中相互协同,从而保证攻击的连续性。

4.2实现

1)使用Trinoo工具实现DDoS攻击。

Trinoo中的master程序植入攻击服务器PC1中,ns程序分别植入攻击器PC2、PC3、PC4和server1中。

在ns.c中写入攻击服务器PC1的IP,并进行编译和安装:

char*master[] = {“192.168.2.1”,NULL};

在PC1中启动master,默认密码为gOrave:

masterhost# ./master

成功启动后将显示连接成功提示:

trinoo v1.07d2+f4+c [Mar 202014:14:19:42]

在PC2、PC3、PC4和server1中分别执行ns,启动攻击器程序。

检测各攻击器程序是否成功启动:

trinoo> mping

mping:Sending a PING to every Bcasts

trinoo>PONG 1 Received from 192.168.2.2

PONG 1 Received from 192.168.2.3

PONG 1 Received from 192.168.2.4

PONG 1 Received from 192.168.2.5

收到成功响应提示后,设定攻击时间为60 s:

trinoo>mtimer 60

mtimer:Setting timer on bcast to 60

发起DDoS攻击,攻击目标server4(IP:192.168.3.1):

trinoo>dos 192.168.3.1

Dos:Packeting 192.168.3.1…

2)使用TFN2K工具实现DDoS攻击。

将TFN2K工具包拷贝到PC1中,输入make命令进行编译安装,编译时输入自定义的密码ddos。编译安装后,产生两个可执行文件:tfn和td。

在PC2、PC3、PC4和server1中分别运行td命令来启动TFN2K攻击器程序。

在PC1的hosts.txt文件中添加PC2、PC3、PC4和server1的IP并保存,IP地址分别为192.168.2.2、192.168.2.3、192.168.2.4和192. 168.2.5。

在PC1中执行如下命令,控制hosts文件中的多台攻击器向攻击目标server4(IP:192.168.3.1)发起UDP Flood攻击:

tfn-f hosts.txt -c4 -i 192.168.3.1

protocol:random

sourceIP:random

clientinput:singlehost

command:commenceudpflood

passwordverification:ddos

4.3实验数据分析

1)数据流量分析。

经过测试,使用Trinoo工具进行DDoS攻击时,1台攻击器发送数据包个数为13 000 packets/s左右;而使用TFN2K工具时,1台攻击器发送数据包为2 800 packets/s左右。由此可见,在实验中,1台Trinoo攻击器产生的UDP包占有的带宽大约是1台TFN2K攻击器产生的UDP包占有带宽的5倍。

2)DDoS工具特性分析。

使用Trinoo工具产生的攻击数据包:

UDP47192.168.2.2192.168.3.17691 404

使用TFN2K工具产生的攻击数据包:

UDP 2129.108.94.10 192.168.3.165 534 48

查看两个工具产生的数据包,Trinoo的UDP包的源地址192.168.2.2是攻击器PC2的IP地址,而TFN2K的源地址是伪造的。通过分析可知,使用TFN2K作为DDoS攻击工具隐蔽性更好,更不易被检测到。

根据DDoS攻击实验的结果,可在后期实验中提出实际网络系统结构的改进方案,并在实验平台中验证其可行性和性能。

5 结束语

为解决网络安全实验受到实验条件限制的问题,黑龙江科技大学开发了基于OpenStack的网络安全实验平台。在实验平台中创建满足实验需求的虚拟网络,并分别采用Trinoo和TFN2K工具实现了DDoS攻击实验。通过真实的攻击实践操作,使学生掌握了DDoS攻击原理,提高了攻防实践能力,教学效果良好。在此实验的基础上,可以进一步研究DDoS攻击检测方法,培养学生分析、解决网络安全问题的能力。

[1]李长隆.DDoS攻击的原理及防范DDoS攻击的策略[J].电脑与电信,2007(8):39-40.

[2]陈波.分布式拒绝服务攻击研究[J].计算机工程,2002,28(6):63-65,113.

[3]王颖熙.基于UDP的DDoS攻击实验[J].中山大学研究生学刊(自然科学、医学版),2004,25(4):100-112.

[4] GASTI P,TSUDIK G,UZUN E,et al.DoS and DDoS in named data networking[J].International Conference on Computer Communications and Networks,2013,44(3):1-7.

[5]张卫东,李晖,尹钰.网络安全实验教学方法的研究[J].实验室研究与探索,2007,26(12):298-301.

[6]黄妍妍.网络服务管理中的DDoS攻击预防策略[J].河北科技图苑,2003,16(5):31-33.

[7]ZARGAR S T,JOSHI J,TIPPER D.A survey of defense mechanisms against distributed denial of service (DDoS) flooding attacks[J].Communications Surveys & Tutorials,2013,15(4):2046-2069.

[8] PENG T,LECKIE C,Ramamohanarao K.Survey of network-based defense mechanisms countering the DoS and DDoS problems[J].ACM Computing Surveys,2007,39(1):3.

[9] 顾群业,李广福.拒绝服务攻击方式分析及防御策略部署[J].网络安全技术与应用,2005(7):43-45.

[10]林梅琴,李志蜀,袁小铃,等.分布式拒绝服务攻击及防范研究[J].计算机应用研究,2006,23(8):136-138,151.

[11]JEON D.Understanding DDoS attack,tools and free anti-tools with recommendation[EB/OL].[2014-08-25].http://www.sans.org/infoseFAQ/threats/Understamding ddos.htm.

[12] ISOZAKI H,ATA S,OKA I,et al.Performance improvement on probabilistic packet marking by using history caching[C]//APSITT′OS Information and Telecommunication Technologies,2005.6th Asia-Pacific Symposium,Piscafauany,N.J:IEEE Press,2005:381-386.

[13] DOULIGERIS C,MITROKOTSA A.DDoS attacks and defense mechanisms:classification and state of the art[J].Computer Networks,2004,44(5):643-666.

[14] XIANG Y,ZHOU W L.Mark-aided distributed filtering by using neural network for ddos defense[C]//GLOBECOM'05:Global Telecommunications Conference.[S.l.]IEEE Press,2005(3):1701-1705.

[15] STORM P.Tribe flood network (TFN2K) DDoS tool(2000)[EB/OL].[2014-09-10].http://packetstormsecurity.org/distributed/TFN2k_Analysis-1.3.txt.

Implementation of DDoS Attack in Network Security Experiment

WANG Xibin,LIAN Longying,Gao Hui,Lang Chunling

(School of Computer and Information Engineering,Heilongjiang University of Science and Technology,Harbin 150022,China)

It is an important method to enhance network security through researching DDoS attack techniques to identify hidden risks in network service.In order to understand the principles and techniques of DDoS attack,and improve their practical ability of offense and defense,.DDoS attack simulation experiment based on UDP is designed and implemented using the famous attack software Trinoo and TFN2K based on the OpenStack network security experimental platform.

network security experiment; DDos attack; experimental platform

2014-10-30

黑龙江省教育科学“十二五”规划2013年度青年基金专项课题(GBD1213039)。

王希斌(1981-),男,硕士,讲师,主要从事程序设计、网络安全方面的研究。

TP393

A

10.3969/j.issn.1672-4550.2016.01.020