校园一卡通网络安全设计与实现

2016-08-08田爱宝董增华

田爱宝,董增华

校园一卡通网络安全设计与实现

田爱宝,董增华

摘 要:随着校园一卡通系统功能的丰富和与第三方系统对接需求的增加,校园一卡通系统面临着诸多网络安全问题,为此,建立核心层、服务层、终端层三层安全模型,通过策略控制不同层级间不同设备的网络访问权限,使用防火墙的Trust、DMZ、Untrust的三个安全区域代替安全模型的三层结构,实现校园一卡通网络的安全管理,提高安全水平。

关键词:一卡通;安全模型;防火墙;区域

章编号:1007-757X(2016)07-0068-03

0 引言

随着校园信息化的建设,学校各信息系统不断的进行整合集成。校园一卡通系统作为校园信息化的基础系统平台,一方面提供诸如门禁、刷卡消费等服务,另一方面需要与其他信息系统进行对接,实现校园信息化系统间的数据共享与交换。这就使校园一卡通系统对网络接入能力、稳定性、安全性等提出了较高的要求。

1 面临的问题

校园一卡通系统极其庞大,本身承载着身份验证、日常消费、机房管理等功能。同时与第三方系统对接实现诸如图书管理、上网管理、教务管理等与师生日常工作、学习、生活相关的业务管理功能,所以校园一卡通系统几乎遍布校园的每一个角落。校园一卡通网络为了满足一卡通系统的业务需求,各学校根据实际情况,一般采用两种建网方案:独立专网和校园网划分专用VLAN。

建设一卡通独立专网是最常见的一种网络方案,逻辑结构简单,但相对建设成本较高,日常维护工作量大,任何一卡通终端均需要安装配置网络设备和光纤链路,即使只有一个接入终端也如此。

在校园网络上划分一卡通专用 VLAN的网络方案能共享网络设备和线路,大量节省建网成本,部署时间短,但相对部署复杂,网络安全防护依赖于网络设备的策略配置情况,配置错误和漏洞将会导致巨大的安全问题。

校园网一卡通系统通过不同的网络方案解决了系统内部设备和终端的接入问题,但由于网络分散、终端不可控,导致系统内部存在网络安全威胁,而现有的机制无法解决。另外,校园一卡通作为基础信息平台,需要与第三方信息系统进行对接。而各应用系统有自己的网络环境,如专网、校园网等,这就导致了一卡通系统某些服务器或终端需要能连接到不同的专网或校园网中,以满足系统间对接的网络连接问题。在实际情况中,不同应用系统的网络环境不尽相同,甚至部分应用系统的网络安全性相对较差,存在各种安全隐患,很容易将一卡通系统暴露在不安全的网络环境中。

2 网络设计

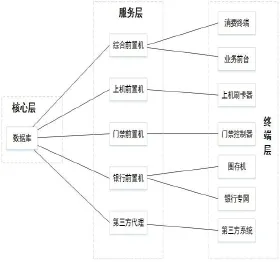

校园一卡通系统虽然厂商不同,但系统架构基本相似,基本分为后台数据库服务器、前置机、业务终端三个部分,如图1所示:

图1 校园一卡通系统网络通信图

数据库服务器是整个系统最为核心的部分,也是核心层。该部分保存着整个系统的身份基础信息和金融数据,数据的损坏和丢失将会导致整个系统的崩溃和巨大的经济损失,是网络安全防护的重中之重。

前置机是整个系统的中间层,也是服务层。该部分根据不同的业务类型配置不同的服务器,各服务器只对相应业务类型的终端提供服务,包括对第三方系统提供业务接口供系统对接调用,而不直接提供服务。该层主要将终端数据与数据库数据进行暂存和转换,同时保存各业务系统的配置数据、管理数据等,网络安全防护重要性居中,即使数据丢失与损坏只影响相应业务系统,影响范围不大。

业务终端是指具体如门禁控制器、餐厅消费刷卡器等直接为用户提供服务的设备或软件,属于系统的最外层,也可叫终端层。业务终端根据业务类型不同设备各不相同,包括网络接入方式也不相同,甚至包括第三方业务系统,该部分数量多、分布广、可控性差、网络中断或数据丢失等只会影响单个用户,对系统的影响较小。

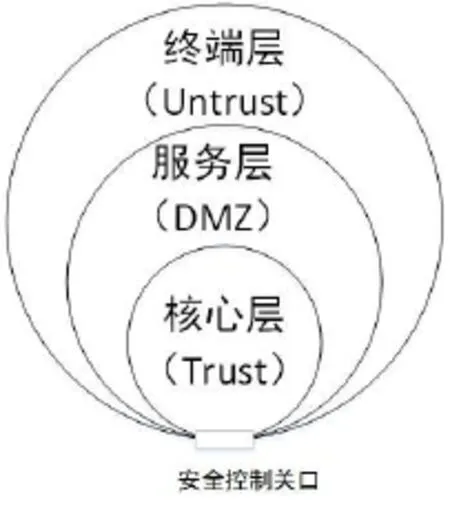

根据以上的分析整理,校园一卡通系统可以分成核心层、服务层、终端层三层网络安全模型。核心层位于整套系统的核心位置,网络安全级别最高,必须提供极高的安全可靠的网络访问;服务层为承上启下的作用,既要连接核心层的数据库等服务器,同时也要为终端层提供服务;终端层只与服务层建立网络连接,最终形成的网络安全模型如图2所示:

图2 校园一卡通系统网络安全模型

在图2的网络安全模型中,两相邻系统安全层必须经过统一的安全控制关口,所有通信流量必须经过安全检查,保障通信数据的合法性。

根据图2的网络安全模型,在网络中需要配置两台安全设备。由于一卡通系统的数据通信量并不大,使用两台设备存在的一定的浪费,在实际应用中可以考虑对网络安全模型进行简化,将两相邻层间的安全控制关口合并,所有的安全策略统一配置在一个关口上,如图3所示:

图3 校园一卡通简化网络安全模型

3 实现方法

网络安全防护基本上依赖于硬件设备、软件和策略来实现,其中防火墙是安全设备中使用最为广泛、技术比较成熟的设备,通过将网络划分不同的区域,并在区域间施加防火墙策略来达到网络安全防护的作用。防火墙模式有三个安全区域,即Trust、DMZ、Untrust。这三个区域代表不同的安全级别,其中Trust代表安全区域,一般指内网,信任该区域不存在网络安全威胁;DMZ是隔离区,处于安全和非安全的中间区域,可以对安全区域和非安全区域提供服务;Untrust是非安全区域,一般指互联网的公网,存在着大量的网络安全威胁。

结合防火墙的特点和网络一卡通的网络模型,可以将一卡通网络的三层模型对应到防火墙的三个区域,利用防火墙区域间的策略来保障一卡通网络的安全,如图4所示:

图4 一卡通网络防火墙区域分配

根据网络安全模型设计,将一卡通网络划分最少3个子网,其中最为核心部分的数据库服务器配置在一个独立的子网内,并放置在防火墙对应的 Trust区域,IP地址段为192.168.0.0/24;位于服务层的前置机配置到另一个独立子网中,并放置在DMZ区域,IP地址端为192.168.1.0/24;将各种业务终端,包括第三方系统对接设置到独立的一个或多个子网中,并放置在Untrust区域,IP地址段为192.168.2.0/23。

具体配置如下:

1、创建安全区域并将网络接口添加到安全区域内。

firewall zone untrust

add interface GigabitEthernet0/0/0

firewall zone dmz

add interface GigabitEthernet0/0/1

firewall zone trust

add interface Vlanif 100

添加到安全区域的网络接口必须是三层网络接口,可以为物理三层接口,也可以是逻辑三层接口。

2、创建安全区域间防火墙策略

firewall interzone trust untrust

firewall interzone trust dmz

firewall interzone dmz untrust

由于不同一卡通服务器需要与不同的服务器或终端进行网络通信,在防火墙中根据它们的IP、端口号以及通信特征放行正常通信数据,阻断非正常或攻击数据,达到保护一卡通系统安全的目的。

核心数据库服务器192.168.0.10与前置机192.168.1.5需要进行IP通信,策略如下:

policy interzone trust dmz inbound

policy 0

action permit

policy source 192.168.1.5 mask 32

policy destination 192.168.0.10mask 32

#

policy interzone trust dmz outbound

policy 0

action permit

policy source 192.168.0.10mask 32

policy destination 192.168.1.5 mask 32

#

前置机服务器为终端设备提供HTTP服务的策略如下:

policy interzone dmz untrust inbound

policy 0

action permit

policy service service-set http

policy source 192.168.2.7. mask 32

policy destination 192.168.1.8 mask 32

#

policy interzone dmz untrust outbound

policy 0

action permit

policy service service-set http

policy source 192.168.1.8 mask 322

policy destination 192.168.2.7. mask 32

#

如此类似,根据不同层级的服务器的通信需求,配置相应的放行策略,可以将匹配条件精确到IP、端口和应用协议。

3、创建防火墙安全区域默认策略。考虑到安全性,建议采用默认策略为拒绝,对需要通行的数据按照第2条逐条放行。

firewall packet-filter default deny interzone dmz trust direction inbound

firewall packet-filter default deny interzone dmz trust direction outbound

firewall packet-filter default deny interzone dmz untrust direction inbound

firewall packet-filter default deny interzone dmz untrust direction outbound

firewall packet-filter default deny interzone trust untrust direction inbound

firewall packet-filter default deny interzone trust untrust direction outbound

根据上述的配置方法,可以对一卡通系统中的网络通信进行精确控制,保障整个系统的网络安全。

4 结论

通过对一卡通网络进行安全设计,使用防火墙完成对一卡通网络的安全升级,虽然在管理中增加了较为复杂的安全管理策略,但对于校园网一卡通系统在学校的重要性来说是很有必要的。

参考文献

[1] 李春霞,齐菊红.校园网安全防御体系的相关技术及模型[J].自动化与仪器仪表,2014(1):122-124

[2] 姜福泉.校园一卡通系统安全设计与分析[J].电子技术与软件工程,2014(5):186

[3] 王君.计算机网络安全与防火墙技术分析[J].网络安全技术与应用,2015(12):10-11

[4] 段忠祥.云计算下的计算机网络安全问题研究[J].软件,2013,34(6):83-863

[5] 郭红芳.校园一卡通系统的设计与实现[J].信息安全与通信保密,2011,(7):67-69.

中图分类号:TP311

文献标志码:A

收稿日期:(2016.01.12)

作者简介:田爱宝(1982-),男,湖北蕲春人,中国石油大学(华东)网络及教育技术中心,工程师,工学硕士,研究方向:校园网络数据通信与安全,青岛,266580董增华(1988-),男,山东莒县人,中国石油大学(华东)网络及教育技术中心,助理工程师,工学硕士,研究方向:校园网络通信与安全,青岛,266580

Campus Card Network Security Design and Implementation

Tian Aibao, Dong Zenghua

(China University of Petroleum (East China) Network Technology and Education Center, Qingdao 266580, China)

Abstract:With the functions enriching and demand for third-party docking system increasing, the campus card system faces many network security issues. Therefore, it should establish the three-layer security model which consists of the core layer, service layer and terminal layer. Then by using some strategies to control the network access to the different devices of the different layers, it uses three security zones of the firewalls, Trust, DMZ, Untrust, instead of three-layer structure between the different levels of security model so as to achieve campus card network security management and improve the level of safety.

Key words:Card; Firewall; Zone; Security Model