信息安全管理研究回顾与述评

2016-07-28谢宗晓王兴起

谢宗晓,王兴起

信息安全管理研究回顾与述评

谢宗晓,王兴起

摘要信息安全管理是图书馆开展各类服务活动的保障和基础,极为重要。文章依据价值空间理论对现有的信息安全管理文献进行回顾与述评,结果发现:(1)概念化研究文章较少,以对成熟的概念框架整合和补充为主;(2)分析研究文章最多,以定量研究为主,案例研究应用也较为广泛,未来的趋势趋于多方法多理论的整合研究;(3)设计导向研究文章关注技术领域,以数学建模或基于工程角度为主;(4)影响导向研究以信息安全为自变量,研究其影响的文献较少。

关键词网络安全信息安全信息系统安全赛博安全

引用本文格式谢宗晓,王兴起.信息安全管理研究回顾与述评[J].图书馆论坛,2016(5):87-94.

信息安全一度被视为纯粹的技术问题,虽然Dhillon和Backhouse[1]在2001年呼吁应从管理学视角进行探讨,但我国学者的关注点仍集中于信息安全技术研发方面。而国外,尤其是美国,已有数十篇综述文章关注信息安全管理或用户安全行为方面的研究[2]。即便如此,信息安全管理综述仍存在以下问题:词汇引用混乱,“网络安全(Network Security)”“信息安全(Information Security)”“计算机安全(Computer Security)”等都有出现;混淆“信息安全(InformationSecurity)”和“信息系统安全(Information System Security, ISS)”的概念;综述文献大多缺乏明确的脉络,导致对未来研究的指导意义有限。为此,本文首先阐述信息安全及相关概念,然后介绍研究价值空间分类方法,并依照该分类框架对已有文献进行述评,最后按照研究价值空间和研究方法两个维度进行梳理。

1 信息安全及相关概念

1.1不同时期的信息安全词汇

目前“计算机安全”“网络安全”“信息安全”等在不同文献中均有使用。方滨兴[3]和沈昌祥[4]等指出,“通信安全(Communication Security)”“计算机安全”“网络安全”“信息安全”等词汇是信息化发展的不同阶段根据安全侧重点所定义的术语。在前信息化时期,通信安全是关注重点,泄密最容易发生在通信过程中。吕述望[5]认为“知识安全(Knowledge Security)”会作为未来的重点而逐步代替这些词汇,因为“我们要保护的不是数据,也不是信息,而是知识”,知识应该是“被证实的、真实的、被相信的”。

1.2不同范畴的信息安全词汇

信息系统研究领域多采用术语信息系统安全,信息系统安全与信息安全是存在交集的不同概念,ISO/IEC27000:2014中专门指出信息是广义的,如存储在信息系统中的电子数据、存储在纸上的信息或口头的(如谈话和陈述)信息,也就是说,“信息系统安全”只是“信息安全”的一部分。此外,信息安全策略和员工安全行为等研究一般起源于心理学、社会学和犯罪学等社会科学领域,而防病毒软件研发等则起源于计算机科学领域。Siponen[6]认为,由于研究起源不同,或者说由于研究人员来自不同的学术共同体,据此可以区分“信息安全管理”和“信息安全技术”。本文所讨论的信息安全管理专指起源于这些社会科学的相关研究,且不仅仅关注“信息系统”安全,而是广义的“信息”的安全。

赛博安全(Cybersecurity)是另外一个不同范畴的概念。ISO/IEC27032:2012将赛博安全定义为不但包括了对信息资源的保护,且包括了其他资产,如人本身。这个定义与国际电信联盟(ITU)的定义一致。

综上所述,通信安全、网络安全、计算机安全和信息安全是不同阶段的称呼,没有本质的不同;信息安全、信息系统安全和赛博安全则是并行在用的不同词汇,其定义的范畴不同。本文沿用的“信息安全”术语,采用ISO/IEC27000:2014中对信息安全的定义,指保证信息的保密性、完整性和可用性,也可包括如真实性、可核查性、不可否认性和可靠性。

2 价值空间理论与文献筛选

2.1价值空间分类框架

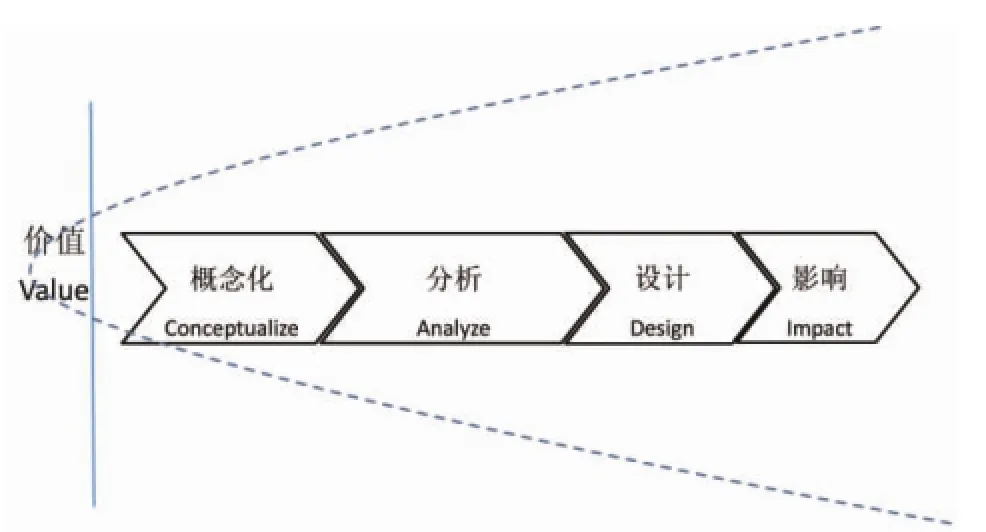

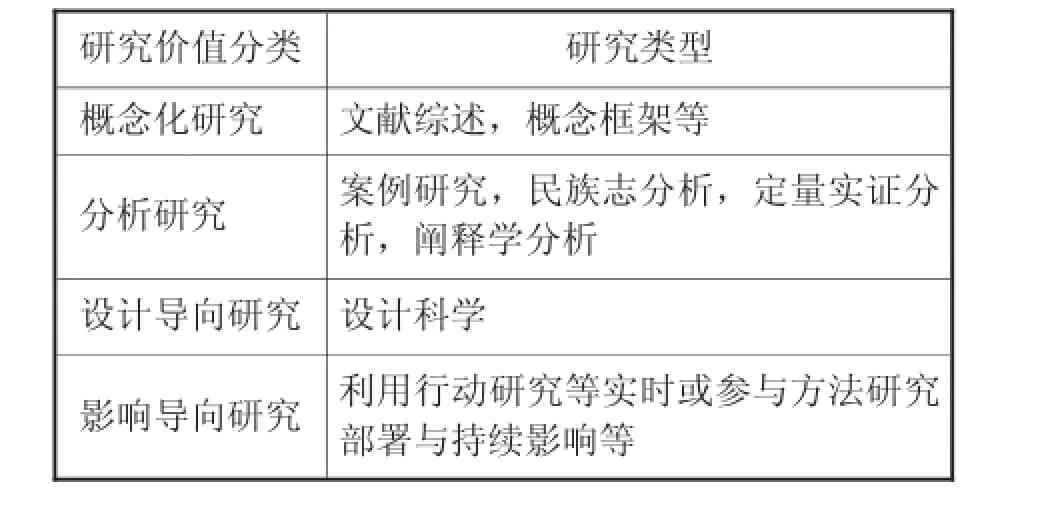

Malhotra等[7]提出按照研究在其价值空间的位置进行分类的框架。按照该框架,可以更清晰地梳理研究脉络,据此指明研究方向,这与本文的综述目的一致,因此本文沿用图1所示的概念框架。图1中的分类包括的具体文献类型见表1。

图1 研究价值空间

表1 研究价值分类明细

2.2文献筛选标准化与统计结果

本文使用的期刊检索数据库主要是EBSCO 和 Science Direct,学位论文检索数据库为ProQuest。关键词包括“Information Security”“Information System Security”,或标题中含“Risk Management/Assessment/Analysis”“Weakness/Vulnerability/Threat”“Computer Abuse”且摘要中含有“Information Security”。在期刊选择中,首先纳入信息系统的三大权威期刊 MIS Quarterly、Information System Research、Journal of Management Information Systems,然后选择影响因子排名前八的期刊,以及信息安全管理方面的专门期刊,同时检索A+的信息系统会议和学位论文。此外,还检索了AMJ等重要的管理学期刊。检索截止日期为:2014年9月25日,最终确定的文献来源期刊及数目见表2。

表2 重要论文来源及数目

3 信息安全研究脉络梳理

3.1概念化研究

概念化研究主要包括文献综述、概念框架等。在信息安全业界已被广泛接受的ISMS和COBIT等都可以被认为是概念框架,目标是建立近乎闭环的信息安全实施方法论。新提出的概念框架往往是对已有框架的补充或整合,如Ransbotham、Mitra[8]整合了一系列犯罪学理论称为信息安全策略妥协过程的概念模型,Willison、Warkentin[9]则设计了一个预防、检测和纠正防止计算机滥用的安全概念模型。这些概念框架需要后续的实证研究。还有一些文献专门界定概念,如Von、Van[10]对“信息安全”与“赛博安全”进行了区分。

由于信息安全管理文献相对匮乏,在该领域内并没有非常全面的综述文章。Dhillon、Backhouse[11]按研究范式对2001年前的研究文献进行梳理,断言信息安全研究主流必然从以数学建模为基础的功能范式转向社会—组织视角的其他范式,Crossler等[12]也表述了该概念,不同的是后者明确定义了行为信息安全研究。

D’Arcy和Herath[13]、Crossler等[14]、Guo[15]都发表了关于个体安全行为的综述文章。威慑理论是在信息安全情境中应用次数最多的犯罪学理论,D’Arcy和Herath指出威慑理论存在的主要问题:对惩罚敏捷性的探讨不够,大部分文献只验证了严厉性和确定性两个维度;研究结论不统一,可能需要从交互作用角度进行探讨。实际上其他个体行为理论在信息安全情境中的应用也存在研究结论不统一的现象,Guo[16]提出了另外一种思路,归因为构念不统一,总结了当前研究中出现过的8种因变量。

Siponen[17-18]虽然综述的框架完善,但就研究贡献而言,对信息安全管理研究的参考意义有限。首先,文献的筛选期刊范围,在信息系统研究里都不是顶级的信息系统研究期刊[19];其次,这两篇文献没有区分“信息安全管理”和“信息安全技术”。

3.2分析研究

按照价值空间的分类方法,绝大部分的信息安全管理研究归为“分析研究”。如表1所示,分析研究包括了民族志分析和阐释学分析等质的研究,也包括了最常见的案例研究和定量实证分析等。

定量实证分析是信息系统权威期刊中最常见的研究方法。Siponen等[20]统计得出2008年之前在信息系统安全研究领域只有1.51%的论文采用定量实证。这种情况在近几年有了较大的改观,不仅如此,越来越多的论文应用了多个理论。例如,Herath和Rao[21]在同一个研究中就应用了威慑理论、保护动机理论、组织承诺以及解构式计划行为理论。

大量的关于个体行为的犯罪学和心理学理论被应用到信息安全情境中。Hu等[22]在计划行为理论模型中加入高层管理与组织文化等相关构念,探讨高层管理如何影响员工的安全行为遵守。Bulgurcu等[23]不但应用了计划行为理论,还应用了理性选择理论。Siponen和 Vance[24]验证了中立理论,他们在同一个模型中还验证了威慑理论。威慑理论可能是目前被应用次数最多的理论[25]。Guo和Yuan[26]、Hu等[27]、D’Arcy 和Devaraj[28]、Herath和Rao[29-30]等人都应用了该理论。

另一个应用次数较多的理论是恐惧诉求和保护动机理论。这两个理论最早被应用于个人健康领域,之后又被广泛地应用于如酒驾、自行车安全帽等与个体健康有关联的诸多研究领域中,在营销学和广告学领域也有广泛应用。Johnston[31]将其引入到信息安全情境,在后续的研究中,Vance等[32]、Ifinedo[33]、Anderson和Agarwal[34]、Johnston等[35]以及Siponen等[36]均应用了恐惧诉求或保护动机理论。但是这两个理论与信息安全情境的契合度并不是很高,因为对于信息安全事件的发生,直接伤害的一般是组织的利益,而不是员工本人,这与生产安全中的佩戴安全帽等有很大的不同,这其中的逻辑是信息安全事件损害了组织利益,而具体人员又受到了组织的惩罚,作用链条太长。

值得指出的是,Johnston等[37]将简单的多个理论应用转移到理论整合的角度,他们将威慑理论的某些构念整合至恐惧诉求模型中创新性地提出加强的恐惧诉求框架,用来解释信息安全策略遵守行为。

案例研究也是被广泛应用的研究方法。Backhouse等[38]以ISO/IEC 27001为案例,从权力回路的视角解释了权力与政治在国际标准产生和开发过程中所起的作用。其中ISO/IEC27001是目前应用最广泛的信息安全标准之一,Hsu[39]也引用了一个在台湾某金融机构部署过程的案例。

越来越多的研究倾向于多方法。Spears和Barki[40]通过定性分析提出假设,然后通过问卷调查来做验证。Flores等[41]也是先设计了一个探索性定性研究方案找到哪些信息安全治理行为会促进信息安全信息共享,然后用定量的问卷调查验证假设。但是国内信息安全管理的实证论文则非常匮乏,我们在CNKI中限定CISSP刊源,仅有谢宗晓等[42]运用了“用户参与理论”建构了多重中介模型,并进行了大样本的数据验证。

3.3设计导向研究

设计导向研究在信息安全技术研究领域最为常见,这类研究一般都利用数学建模或基于工程角度,例如,Abbasi等[43]设计了一个假冒网站的检测系统。这类研究更偏向于信息安全技术,已经超出了本文的讨论范围,在国外研究进展中,我们重点研究两篇主要关注管理思路的标准整合研究。

Mesquida等[44]应用的是基于建设性研究的设计科学研究范式,主要关注ISO/IEC 15504与ISO/IEC 27000标准族的整合应用,其中包括了ISO/IEC 15504-5与ISO/IEC 27002控制措施之间的映射。该文献的贡献主要在实践领域,理论贡献可能有限。

Thalmann等[45]则主要试图解决供应商需要面对数量众多的安全与合规性管理的标准、最佳实践等。这个思想并不新鲜,无论是用软件实现还是人工实现,其原理都是一样的,即将安全要求分解,然后根据不同的标准或最佳实践重组。分解之后的要求,如果用形式化的语言描述,就成了NIST所公布的安全内容自动化协议(SCAP),基于此,最经典的应用就是美国联邦政府桌面核心配置(FDCC)。

在国内研究进展方面,正如惠志斌[46]的统计所显示,信息安全文献多集中在计算机类、情报类和图书馆类的期刊,沿Siponen[47]的解释路径对此进行分析,由于学科之间的继承关系,计算机和情报学研究领域刊发信息安全文献多采用数学建模或软件设计,而图书馆学的信息安全研究多偏重论述或体系设计。例如,在与信息安全联系最为紧密的数字图书馆研究领域,茆意宏和黄水清[48]讨论了数字图书馆的信息安全标准选择,认为最合适的标准是同时也广泛应用于医疗、金融等行业的ISO/IEC 27001;董凌轩等[49]讨论了图书馆博物馆档案馆数字化融合服务的信息安全管理;陈臣和马晓婷[50]则探讨了“云”数字图书馆所面临的信息安全问题。此外,信息安全在图书馆的部署重点显然与其他领域不同,因此,李文渊[51]和娄策群等[52]列出了数字图书馆应该关注的安全域,周威平[53]给出了数字图书馆的信息安全管理架构。

3.4影响导向研究

在信息系统研究领域,影响导向的实证研究比较多,例如,存在大量的探讨信息系统部署对企业绩效影响的研究。但在信息安全管理研究领域,大部分的研究都是以“信息安全”作为因变量,仅有少量研究关注信息安全所产生的影响。

Gordon等[54]通过文本搜索,对美国上市公司年报中的信息安全披露与股价作了回归分析。Wang等[55]探讨了公司年报中安全风险披露所导致的市场反应。Li等[56]以SOX404为背景,探讨了企业内部控制报告中的主要IT控制漏洞和管理收益预测准确性之间的关系。对档案数据(如上市公司年报等)作回归分析在信息安全研究中并不常见,可能由于信息安全不在上市公司年报强制披露之列,因此数据不易获取。

此外,Smith等[57]与Backhouse等[58]保持了研究的连贯性,应用行动研究探讨了ISO/IEC 27001的部署过程。Puhakainen和Siponen[59]用行动研究探讨了培训规程如何改变员工行为并在实践中进行了验证。

4 思考与展望

综上所述,虽然最近几年越来越多的学者开始关注信息安全问题,但是整体而言,对诸多问题的研究还远远不够,具体表现在以下几个方面:

第一,缺乏原创理论,绝大部分的研究只是拓展了已有理论的适用情境。Crossler等[60]指出,在犯罪学领域,会有大量的新理论涌现,然后诸多跟进的实证研究会验证或否定这些理论,或者对这些理论进行修正。但是在信息安全领域显然缺乏这样的氛围。实际上,这种情形同样存在于信息系统研究中,除了技术接受模型遵循了这样的路线,绝大部分研究仍是以借用其他学科理论为主。

造成这种情形的原因有很多。首先,犯罪学、心理学或社会学等具有更长的研究历史。虽然作为独立的学科分离出来时间并不长,但对个体行为或群体行为的观察和解释由来已久。例如,技术接受模型起源于理性行为理论,由于新生事物的出现不会在本质上改变人类行为,因此从理论解释角度必然建立在之前理论的基础上,并可能会限定更狭窄的适用领域。其次,主流信息系统学术期刊更青睐实证研究。对于实证研究而言,最主要的理论贡献是检验现有理论。当然,现在越来越多的期刊开始关注理论建构,因此越来越多的研究转移至案例研究、扎根理论和民族志研究等以建构理论为导向的研究。

在原创理论匮乏的情况下,我们可以借鉴犯罪学研究领域的理论整合方式。Elliott等[61]认为整合是理论创新的途径之一。在信息系统权威期刊MIS Quarterly也已经出现了理论整合的研究。在之后的研究中,应该根据Bernard和Snipes[62]及Bernard[63]的建议,“不要过度关注理论本身,而是应该着重研究变量与变量间的关系”,从而“提高模型的预测能力”。

第二,主流研究还是以技术为主,管理为辅。这个问题自Dhillon和Backhouse[64]于2001年提出来,经过十余年的发展,虽然有进展,但是并没有根本改变“重技术,轻管理”的现状,无论在研究领域还是在实践领域,这种现象都存在。Furnell和Clarke[65]回顾了在信息安全的发展过程中,业界对“人”在其中所起作用的认识提升过程,从中可以看出,人员及其管理受到越来越多的关注。而且,有一些比较契合信息安全情境的理论也得到了较为充分的研究,例如威慑理论和保护动机理论。

当然,这种现象可能不仅仅是学者们的意识问题,还有一个原因可能归结为自然科学研究和社会科学研究的区别。即便如此,在信息技术较为充分的发展和应用之后,重点理应从“如何开发”转移到“如何应用”。

第三,研究方法比较单一,样本来源比较集中。首先,现有的研究多采用定量实证研究,而且大多都用自报告模式的问卷调查。其次,目前绝大部分的研究都是采用美国公司员工或MBA作为研究样本,信息安全管理不可避免的受到文化、政治和法律等环境要素的影响,应该进行更多的跨文化研究,或者进行比较研究。

研究数据获取困难是目前信息安全管理研究所面临的困难之一,例如,由于黑客群体难以接近,导致绝大部分的研究都集中于公司员工。Mahmood等[66]认为很多黑客可能具有反社会人格,很难用正常人的逻辑去揣测或者模拟实验。影响导向的研究停滞不前与数据获取也有很大的关系,例如,普遍认为信息安全不会提高组织的收益,只会减少可能的损失,这种论调由于缺乏档案数据导致并没有稳健的实证研究。随着越来越多的组织开始通过各种途径披露信息安全事件及内控措施,这可能会在一定程度上解决这种情形。

第四,绝大部分的信息安全管理研究都集中在个体行为,分析层次为组织的研究非常匮乏。学者的学科背景可能是成因之一,美国研究信息安全管理的知名学者,例如,Straub和Warkentin等都出自信息系统研究领域,因此,信息安全管理几乎继承了所有的信息系统研究领域的研究方法,形成了以个体行为理论为基础的实证研究为主流的研究现状。据林润辉等[67]统计,截至2014年底,已经有11种个体行为理论,却只有3种组织行为理论应用到了信息安全领域,在后续的研究中,应该从不同的单元分析信息安全,例如,工作组层次或组织层次。参考文献

[1][11][64]Dhillon G,Backhouse J.Current directions in IS security research:towards socio-organizational perspectives[J].InformationSystemsJournal,2001,11(2):127-154.

[2][19][67]林润辉,李大辉,谢宗晓,等.信息安全管理理论与实践[M].北京:中国标准出版社,2015:7-13.

[3]方滨兴.信息安全四要素:诠释信息安全[EB/OL]. [2015-06-12].http://pact518.hit.edu.cn/viewpoint/ annotation/view.doc.

[4]沈昌祥,张焕国,冯登国,等.信息安全综述[J].中国科学 E辑:信息科学,2007,37(2):129-150.

[5]周雪.吕述望教授谈知识安全和未来网络[J].信息安全与通信保密,2012(3):20-21.

[6][47]Siponen M T,Analysis of modern IS security development approaches:towards the next generation of social and adaptable ISS methods[J].Information and Organization,2005,15(4):339-375.

[7]Malhotra A,Melville N P,Watson R T.Spurring impactful research on information systems for environmental sustainability[J].MISQuarterly,2013,37(4):1265-1274.

[8]Ransbotham S,Mitra S.Choice and Chance:A Conceptual Model of Paths to Information Security Compromise[J].Information SystemsResearch,2009,20(1):121-139.

[9]Willison R,Warkentin M.Beyond deterrence:An Expanded View of Employee computer Abuse[J].MIS Quarterly,2013,37(1):1-20.

[10]Von Solms R,Van Niekerk J,From Information Security to Cyber Security[J].Computer&Security,2013(38):97-102.

[12][14][60]Crossler R E,Johnston A C,Lowry P B,et al. Future directions for behavioral information security research[J].Computers&Security,2013(32):90-101.

[13][25]D’Arcy J,Herath T.A review and analysis of deterrence theory in the IS security literature:making sense of disparate findings[J].European Journal of informationsystem,2011(20):643-658.

[15][16]Guo K H.Security-related behavior in using information systems in the workplace:A Review and Syn-thesis[J].Computers&Security,2013(32):242-251.

[17]Siponen MT.An analysis of traditional IS security approaches:implications for research and practice [J].European Journalofinformation system,2005(14):303-315.

[18][20]Siponen M,Willison Robert,Baskerville R.Power and Practice in Information Systems Security Research [EB/OL].[2015-05-16].http://aisel.aisnet.org/ icis2008/26.

[21][29]Herath,T.,H.R.Rao.Protection motivation and deterrence:a framework for security policy compliance in organizations[J].European Journal of Information Systems,2009,18(2):106-125.

[22]Hu Q,Denev T,Cooke D.Managing Employee Compliance with Information Security Policies:The Critical Role of Top Management and Organizational Culture[J].DecisionSciences,2012,43(4):615-660.

[23]Bulgurcu B,Cavusoglu H,Benbasat I.Information Security Policy Compliance:an Empirical Study of Rationality-basedBeliefs andInformationSecurity Awareness[J].MISQuarterly,2010,34(3):523-548.

[24]SiponenM,VanceA.Neutralization:New Insightsinto the Problem of Employee Information Systems Security Policy Violations[J].MIS Quarterly,2010,34(3):487-502.

[26]Guo K H,Yuan Y.The EffectsofMultilevel Sanctions on Information Security Violations:A mediating Model [J].Information&Management,2012,49(6):320-326.

[27]Hu Q,Xu Z,DenevT,et al.Doesdeterrencework in reducinginformation securitypolicyabuse byemployees? [J]Communications of the ACM,2011,54(6):54-60.

[28]D’Arcy J,Devaraj S.Employee Misuse of Information TechnologyResources:Testing a Contemporary Deterrence Model[J].Decision Sciences,2012,43(6);1091-1124.

[30]Herath T,Rao H R.Encouraging information security behaviorsin organizations:Role ofpenalties,pressures andperceivedeffectiveness[J].DecisionSupportSystems,2009,47(2):154-165.

[31]Johnston AC.An empiricalinvestigation ofthe influence of fear appeals on attitudes and behavioral intentions associatedwithrecommendedindividual computer securityaction[D].Starkville:MississippiState University,2006.

[32]Vance A,Siponen M,PahnilaS.Motivating ISsecurity compliance:Insights from Habit and Protection-Motivation Theory[J].Information&Management,2012,49(3-4):190-198.

[33]Ifinedo P.Understanding information systems security policy compliance:An integration of the theory of planned behavior and the protection motivation theory [J].Computers&Security,2012,31(1):83-95.

[34]AndersonC L,AgarwalR.PracticingSafeComputing:a MultimediaEmpirical Examination of Home Computer User Security Behavioral Intentions[J].MIS Quarterly,2010,34(3):613-643.

[35]JohnstonA C,WarkentinM,SiponenM.AnEnhanced Fear AppealRhetoricalFramework:LeveragingThreats to the Human Asset through Sanctioning Rhetoric[J]. MISQuarterly,2015,39(1):113-134.

[36]Siponen M,Mahmood M A,Pahnila S.Employees’adherencetoinformationsecuritypolicies: An exploratoryfieldstudy:New insightsinto theproblem of software piracy:The effects of neutralization,shame,and moral beliefs[J].Information&Management,2014,51(7-8):217-224.

[37]Johnston A C,Warkentin M.Fear Appeals and Information SecurityBehaviors:An EmpiricalStudy[J]. MISQuarterly,2010,34(3):549-566.

[38][58]BackhouseJ,Hsu C W,SilvaL.Circuitsofpowerin creating de jure standards:shaping an international information systemssecuritystandard[J].MISQuarterly,2006(30):413-438.

[39]Hsu C W.Frame misalignment:interpreting the implementation of information systemssecurity certification in an organization[J].European JournalofInformation Systems,2009,18(2),140-150.

[40]Spears J L,Barki H.User Participation in Information Systems Security Risk Management[J].MIS Quarterly,2010,34(3):503-522

[41]Flores W R,Antonsen E,Mathias E.Information securityknowledgesharinginorganizations:Investigating the effect of behavioral information security governance and national culture[J].Computer&Security,2014 (43):90-110.

[42]谢宗晓,林润辉,王兴起.用户参与对信息安全管理有效性的影响——多重中介方法[J].管理科学,2013,26(3):65-76.

[43]Abbasi A,Zhang Z,Zimbra D,et al.Detecting Fake Websites: The Contribution of Statistical Learning Theory[J].MISQuarterly,2010,34(3):435-461.

[44]Mesquida,Antoni Lluís.Mas,Antonia.Implementing information security best practices on software lifecycle processes:The ISO/IEC 15504 Security Extension[J]. Computers&Security,2015(48):19-34.

[45]Thalmann S,Bachlechner D,Demetz L, et al. Complexityisdead,longlivecomplexity!How software canhelpserviceprovidersmanagesecurityand compliance[J].Computers&Security,2014(45):172-185.

[46]惠志斌.国内信息安全研究发展脉络初探——基于1980-2010年CNKI核心期刊的文献计量与内容分析[J].图书情报工作,2012(6):14-19.

[48]茆意宏,黄水清.数字图书馆信息安全管理依从标准的选择[J].中国图书馆学报,2010(4):54-60.

[49]董凌轩,刘友华,朱庆华,等.图博档数字化融合服务中的信息安全管理[J].图书馆论坛,2014(3):107-112.

[50]陈臣,马晓亭.“云”数字图书馆信息安全与对策研究[J].高校图书馆工作,2011(5):58-60.

[51]李文渊.谈数字图书馆的网络信息安全[J].图书馆论坛,2003(1):54-56.

[52]娄策群,范昊,王菲.现代信息技术环境中的信息安全问题及其对策[J].中国图书馆学报,2006(6):32-36.

[53]周威平.图书馆信息安全管理架构与实践[J].高校图书馆工作,2010(5):70-73.

[54]Gordon L A,Loeb M P,Sohail T.Market value of voluntary disclosuresconcerning information security[J]. MISQuarterly,2010,34(3):567-594.

[55]Wang T,Kannan K N,Ulmer J R.The Association betweentheDisclosureandtheRealizationofInformation SecurityRiskFactors[J].Information SystemsResearch, 2013,24(2):201-218.

[56]Li C,PetersG F,Richardson V J,et al.The ConsequencesofInformation Technology Control Weaknesses on Management Information Systems:the case of Sarbanes-OxleyInternalControlReports[J].MISQuarterly,2012,36(1):179-203.

[57]Smith S,Winchester D,Bunker D,et al.Circuits of power:astudyofmandatedcompliancetoaninformation systems security de jure standard in a government organization[J].MISquarterly,2010,34(3):463-486.

[59]Puhakainen P,Siponen M.Improving Employees’CompliancethroughInformationSystems Security Training:An Action Research Study[J].MISQuarterly,2010,34(4):757-778.

[61]Elliott D S,Huizinga D,Ageton S S.Explaining delinquencyanddruguse[M]//ElliottDS.Theassumption that theoriescan be combined with increased explanatory power:theoretical integration.Beverly Hills,CA:SagePublications,1995.

[62]Bernard T J,Sinpes J B.The oretical integration in criminology[M]//Michael Tonry,Crime and Justice:a review of research,Vol,20,University of Chicago Press,Chicago,1996.

[63]Bernard T J.Integrating theories in criminology[M]// Raymond Paternoster and Ronet Bachman,explaining criminalsandchew,Roxbury,LosAngeles,2001.

[65]FurnellS,Clarke N.Power to the people?The evolving recognition of human aspectsof security[J].Computer& Secuirty,2012,31(8):983-988.

[66]MahmoodMA,SiponenM,StraubDW,etal.Moving towardblackhatresearch in information systemssecurity:an editorial introduction to the special issue[J].MIS Quarterly,2010,34(3)431-433.

作者简介谢宗晓,南开大学商学院博士生;王兴起,西南交通大学心理研究与咨询中心讲师。

收稿日期2015-07-15

A Review of Information Security Management Research

XIEZong-xiao,WANGXing-qi

AbstractIn this paper,existing literature about information security management is reviewed.Results show:(1)conceptual research articles are scarce,which is primarily concerned to the integration and complement of mature conceptual framework;(2)analysis research articles are at most,mainly quantitative researches and case studies,and future researches tend to integrate with multiple methods and theories;(3)design-oriented researches focus on the fields of technology,chiefly on the basis of mathematical modeling or engineering perspectives;(4)impact-oriented researches which take information security as independent variable are rather limited.

Keywordsinternet security;information security;information system security;cyber security