一种IPv4/IPv6过渡场景下IP源地址验证及追溯通用性框架方案

2016-07-09胡光武张平安

胡光武,张平安

(深圳信息职业技术学院计算机学院, 广东 深圳 518172)

一种IPv4/IPv6过渡场景下IP源地址验证及追溯通用性框架方案

胡光武,张平安

(深圳信息职业技术学院计算机学院, 广东 深圳 518172)

摘 要:IP源地址欺骗是互联网安全问题的主要根源之一,目前已有方案仅关注IPv4或IPv6单协议栈等简单的网络场景,鲜有文献对IPv4向IPv6过渡场景下的源地址验证及追溯问题予以研究。鉴于IPv4/IPv6过渡阶段的长期性和必然性,本文提出一种基于SAVI(Source Address Validation Improvement)技术的IPv4/IPv6过渡场景下IP源地址验证及追溯的通用性框架方案。该方案通过提取现有IPv4/IPv6过渡方案中共有而本质的特征属性,并利用SAVI技术的扩展,达到了对不同属性组合过渡场景下IP源地址验证及追溯的目的。通过对主要IPv4/IPv6过渡方案的验证证明了本框架方案的合理性,同时因本方案能够支持IPv4/IPv6过渡所需的所有机制要素,故对未来可能出现的过渡场景也具有适应性。

关键词:IPv4/IPv6过渡;源地址验证;源地址追溯;SAVI

源地址欺骗问题是当今互联网安全问题的主要根源之一,IP源地址假冒现象在近年来也显得尤为突出。据麻省理工大学IP Spoofer项目组的统计数据表明,截止到2016年1月10号,全球可被假冒的网段、IP地址以及自治域比例数分别达到13.7%,25.2%和26.7%[1]。同时,互联网权威统计组织CAIDA发布的数据也表明,中国和美国已成为源地址欺骗攻击的两大主要受害国[2]。许多网络攻击行为(如DDoS[3],SYN flood[4])等均与假冒源地址攻击手段所相关连。例如,2015年5月11日,网易公司的骨干网络即遭受到新型的DDoS(Distributed Deny of Service)链路洪泛攻击 (Link Flooding Attack,LFA),致使网易公司数据网络的骨干链路拥塞,蒙受经济损失而无法追查攻击源[5]。

目前源地址验证相关研究主要从非法数据包过滤、源地址加密、体系架构重设计等方面展开。非法数据包过滤机制是在数据包的转发路径设备上(如二层交换机、路由器、防火墙等)通过预先设定规则从而达到过滤非法数据包的目的,但其在过滤精度上存在着假阳性(误判)或假阴性(漏判)的可能;而源地址加密机制则是对数据包的源地址采用对称或非对称的加密算法予以加密,而从实现在接收端验证数据包源地址合法性的目的,但这种机制不但会影响源地址作为判断条件的应用(如流分类),同时密钥协商及分发机制在某种程度上加大了系统开销;而体系架构重设计一般通过修改主机TCP/IP协议栈或修改路由器操作系统达到以上目的,这使得该机制的部署及实施代价较大。因此,以上研究均存在着欠完善之处,无法满足用户对互联网的可信需求。

另一方面,受制于传统IPv4互联网的不足,如地址短缺、移动接入及安全机制欠完善等问题,人们逐渐将目光转向于以IPv6协议为基础的新一代互联网,这使得IPv6互联网目前正呈现蓬勃发展的趋势。然而,由于投资的渐进性以及部署的困难性等原因,造成了当前IPv6互联网流量仅占互联网流量的1%[6]。事实及数据表明,IPv6互联网并不能在短时间内取代传统的IPv4互联网,相反,IPv4和IPv6互联网将会长期并存。鉴于以上事实,许多促进两种网络相互通讯及协议转换的IPv4/IPv6过渡机制被提出。基于工作模式,IPv4/IPv6过渡机制可以分为三种:双栈、隧道和翻译。双栈机制是指用户主机同时使用两种协议,互不干扰,访问主机根据目标地址的类型而使用同一地址形式进行访问,因此其源地址验证机制只需将单栈场景下的成熟方案分别或同时部署即可。而翻译技术是指在两种网络的边缘,利用翻译网关对两种协议机制的数据包格式进行相互转换,因此其源地址防假冒方案只需在各自单栈网络内部署方案即可。至于隧道技术也被称为“软线”[7],是指在两种网络的边缘,利用网关设备对非同种协议根据目标协议进行封装和解封装包头的操作,从而提供“隧道”穿越服务,具体又有4over6和6over4两种场景。4over6是指核心网络为IPv6互联网,而访问发起者及目标受访者均处在其边缘的IPv4子网,而6over4则与此场景恰好相反。由于隧道方案场景复杂及需求多样,故过渡方案也较多。成熟的方案有6RD[8]、DS-Lite[9]、4RD[10]、A+P[11]以及Public 4over6[12]等。本文将以隧道方案主,同时兼顾其他两种方案进行阐述。

然而,以上源地址验证方案却仅关注于单栈及简单的网络场景,鲜有文献对IPv4/IPv6过渡场景下的源地址验证机制予以考虑。更为棘手的是,由于过渡场景及方案机制众多,若针对每一种过渡方案设计相应的源地址验证及追溯方案,既不现实也不具有灵活性。因此,本文设计目标及学术贡献在于:针对IPv4/IPv6过渡场景,设计了一种通用性好、可行性强的源地址验证及追溯框架方案,既满足现有所有过渡方案的需求,同时对未来可能出现的过渡场景也具有适应性。

1 方案设计

1.1方案概述

在充分调研和分析了以上过渡方案后,我们发现其存在着共同而本质的属性,如隧道发起主机所拥有的IPv4地址与IPv6地址之间的关系,网络地址转换(Network Address Translator,NAT)设备所在的位置等。据此,我们的设计思路是:解析出存在于这些方案中本质而通用的属性,进而对每一种属性提出相应的源地址验证及追溯子方案。当某一种过渡方案由某些属性组合而成时,该方案的源地址验证及追溯方案即由这些属性相对应的子方案组合而形成。

事实上,由于属性解析的结果已涵盖现有过渡方案的所有基本特征,因此基于以上属性的组合均能够还原出这些方案写定义的过渡场景,因此,基于以上属性相应的源地址及追溯子方案的组合亦能够适应对应的过渡方案。而同时,由于以上属性可以灵活组合,因此对于多样而异构的过渡场景具有较好的兼容性。从1.2节的属性解析结果分析可以看出,其可以描述的过渡场景可以多达72种,不仅涵盖了现在有所有过渡方案场景,并且对未来可能出来的过渡场景也具有适应性。

同时,本方案所适用的威胁模型为:攻击者可以对数据分组中的源地址字段及其他字段进行修改,从而达到假冒他人和攻击特定目标的目的,但攻击者不能对网络中的网络设备(如NAT、路由器、防火墙、网关设备等)进行操纵。本方案将对这些源地址假冒行为进行阻止并追溯假冒数据包至第一跳SAVI交换机或接入路由器。

1.2属性解析

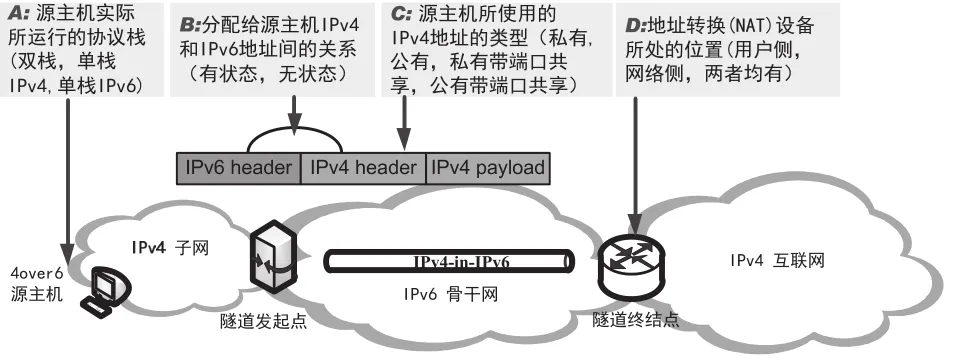

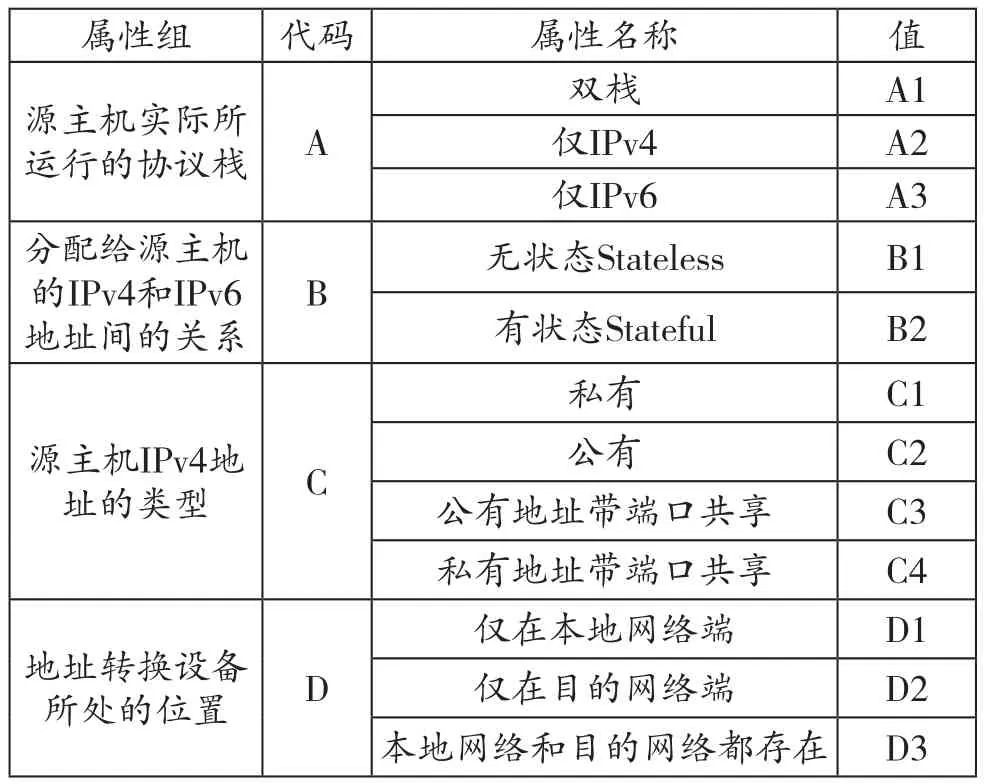

针对不同的过渡场景方案,我们对于其共同属性解析原则是:(1)仅解析方案中本质而重要的属性,对无关属性不予考虑;(2)解析出的属性应具有“原子性”,即属性不能再被进一步再解析成更小的属性;(3)过渡方案能够从这些解析的元素通过组合而还原。以图1的Public 4over6方案的单栈无状态场景为例,属性解析结果分为4类12项,如表1所示。其中4over6 source host表示发起访问的主机,4over6 Initiator或4over6 Start-Point表示隧道的发起点,4over6 Concentrator或4over6 End-Point表示隧道的终点。

图1 以Public 4over6方案为例说明过渡方案属性的解析结果Fig.1The property extraction illustration with the public 4over6 transition scheme

在以上解析结果中,属性组A表明了源主机实际所使用的协议栈(并非是该主机接入网支持的议栈环境,例如,源主机可能同时使用IPv4和IPv6协议栈,但其接入网仅支持IPv6协议);属性组B表示源主机所使用的IPv4和IPv6两种地址的关系:“无状态(Stateless)”表明两种地址具有自动映射关系,可以相互推导。而“有状态(Stateful)”表明两种地址没有任何关系,无法进行推导,映射关系需要由隧道网关等设备维持;属性组C表明源主机(发送数据请求的主机)所使用的IPv4地址的形式,如公有地址或私有地址等。同时由于两种网络互通时,无法满足两种地址1:1的映射关系,这就造成多台主机共享同一个IPv4地址,此时需要通过分割IPv4地址的上层应用端口范围进行区分;属性组D则表明了地址转换(NAT)设备所处的位置。

表1 隧道过渡场景下共有属性解析列表Tab.1 The list of common properties in tunnel transition schemes

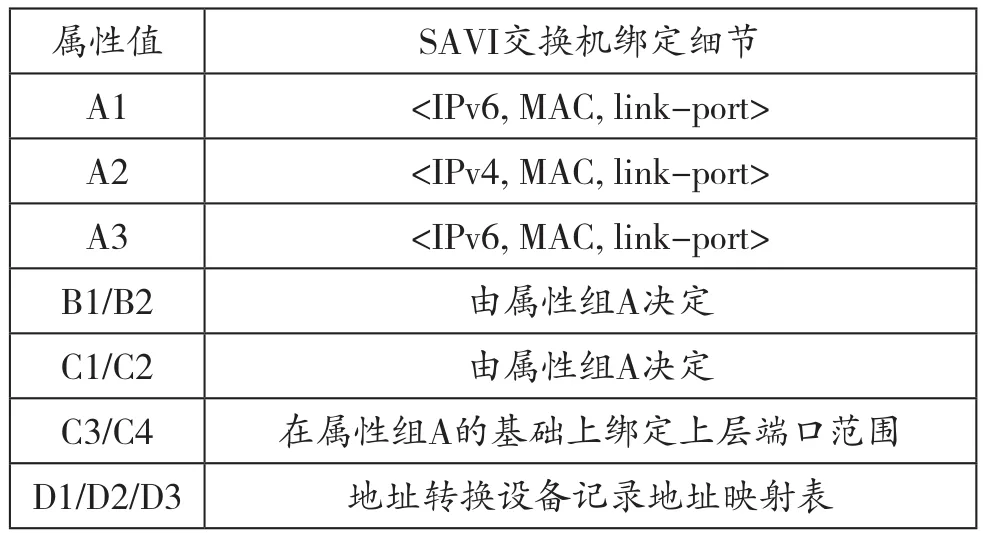

1.3源地址验证方案

SAVI (Source Address Validation Improvement)[13]方案作为数据包过滤方案的一种,由清华大学提出并被互联网标准化组织IETF接受成为互联网标准RFC 7039。SAVI的主要机制是通过嗅探接入主机的地址分配过程(如DHCPv6,SLAAC等),从而在用户接入二层交换机上建立起主机的IP地址、MAC地址以及主机接入端口这三元组的唯一绑定关系,从而达到在数据包的第一跳位置过滤假冒数据包、防止同一子网内主机互相欺骗的目的。全网部署SAVI交换机可以保证自治域内部无假冒分组流入互联网,因此,SAVI方案要比思科公司所提出的uRPF[14]方案更加精确而有效。原因在于SAVI部署的位置是用户第一跳接入交换机而非稍远的路由器。但目前,SAVI方案仅关注IPv6协议栈以及以太网等简单的接入场景。我们将通过扩展SAVI技术,研究了基于SAVI过渡场景下单属性的源地址验证子解决方案,如表2所示。

表2 单属性的源地址验证方案Tab.2 The IP source address validation sub-solutions for individual property

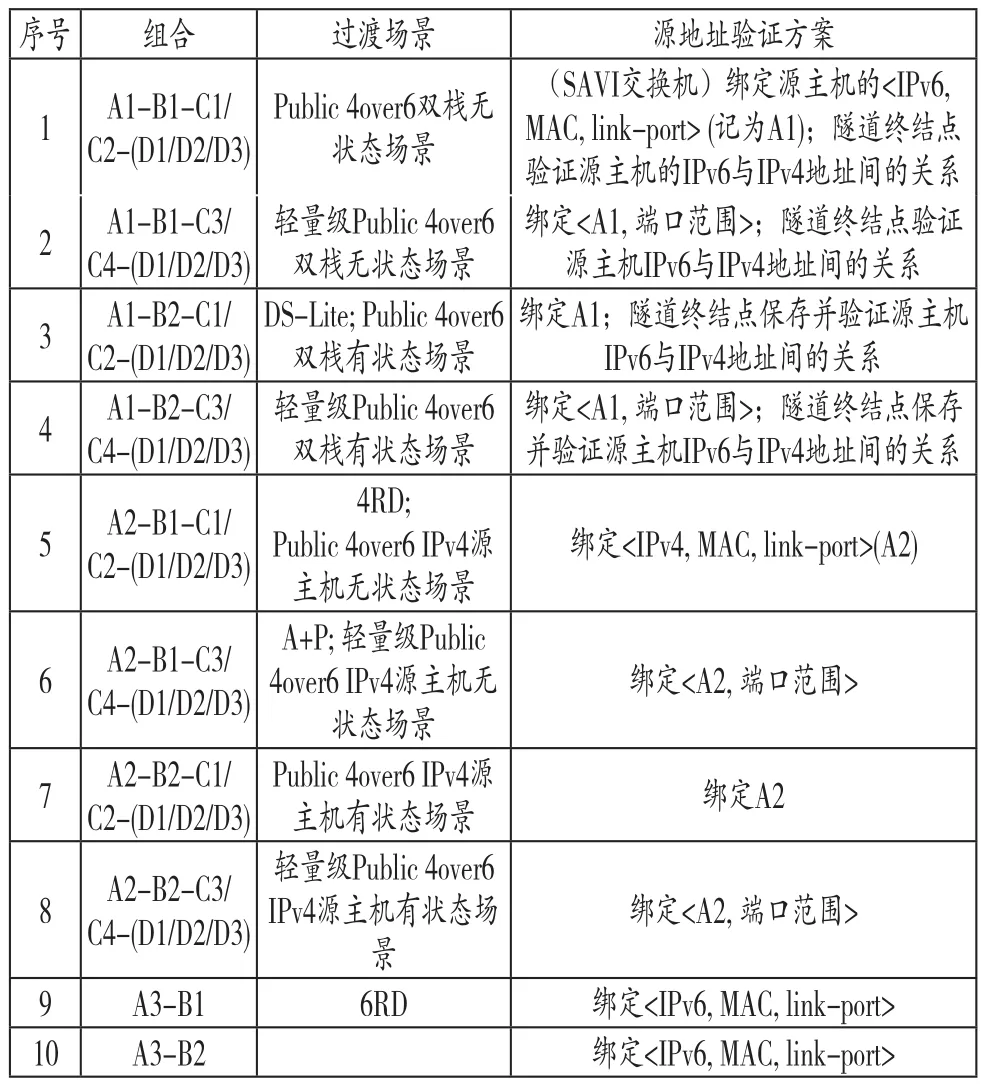

进一步的,我们考虑了属性组合场景下的源地址验证方案,如表3所示。其中,符号“-”表示连接关系,斜线“/”表示任选其一操作,而括号表示可选关系。以表3中的第一行属性组合“A1-B1-C1/ C2-(D1/D2/D3)”为例,它表示属性A1先与属性B1组合,然后与C1与C2中的任一个属性再组合,进一步可选地与属性D1、 D2或D3中的任意一个进行组合。另外,表中“过渡场景”列表示了属性组合情况下所对应的过渡方案所描述的场景,而“验证方案”列则表示了对应的源地址验证解决方案。

表3 不同属性组合场景下的源地址验证方案Tab.3 The IP source address validation solutions for differentproperty combinations

1.4源地址追溯方案

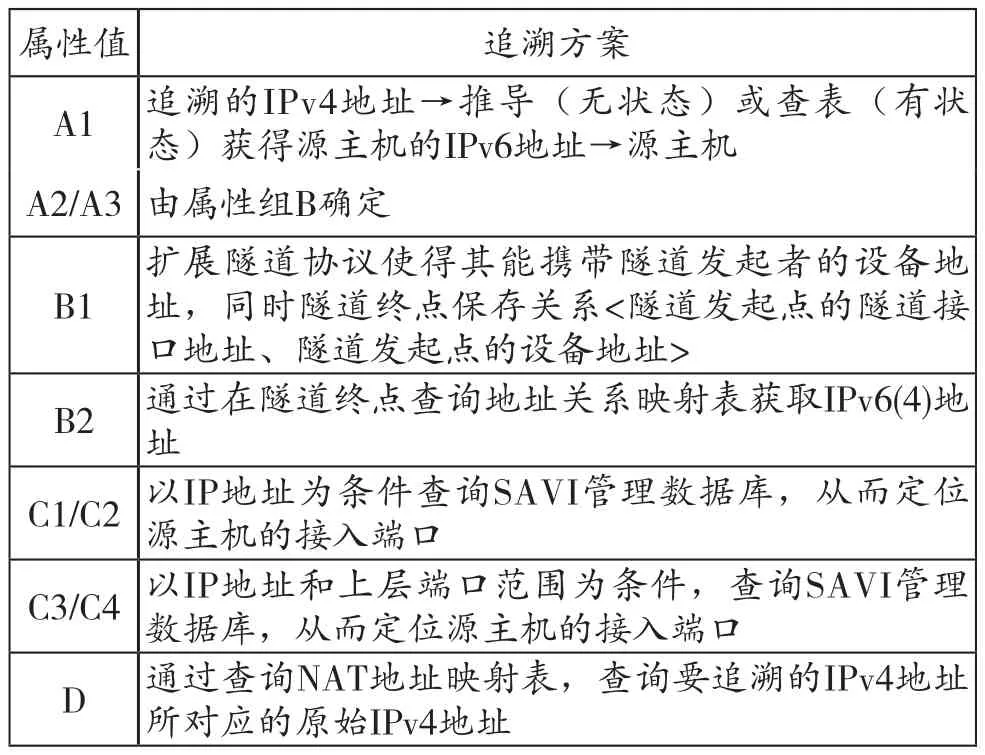

我们还针对单个属性的源地址追溯子方案进行了考虑,如表4所示,其中“→”表示递进的追溯操作。在此基础上,我们还进一步研究了以上属性组合场景下的源地址追溯方案,如表5所示。需要说明的是,这一功能的实现还要依赖于SAVI交换机在绑定主机信息后,SAVI管理数据库(SAVI Management Database,SMD)通过简单网络管理协议(Simple Network Management Protocol,SNMP)协议获取管理域内所有主机的绑定信息。因此一旦主机在接入网IP地址确定,即可通过查询SMD数据库就能获得主机所在的SAVI交换机及接入端口号,从而定位源主机。

表4 单个属性的源地址追溯方案Tab.4 The IP source address traceback sub-solutions for individual property

表5 不同属性组合场景下的源地址追溯方案Tab.5 The IP traceback solutions for different property combinations

最后,针对双栈及翻译场景,我们也进行了考虑。即对于IPv4/IPv6双栈场景,用户的接入SAVI交换机应绑定接入主机的

2 方案验证

为进一步阐述本方案在不同过渡场景下对数据包源地址验证及追溯的机理,本节将对表3及表5中所涉及的主要场景予以验证说明。

2.1A1-B1/B2-C1/C2-(D1/D2/D3)属性组合

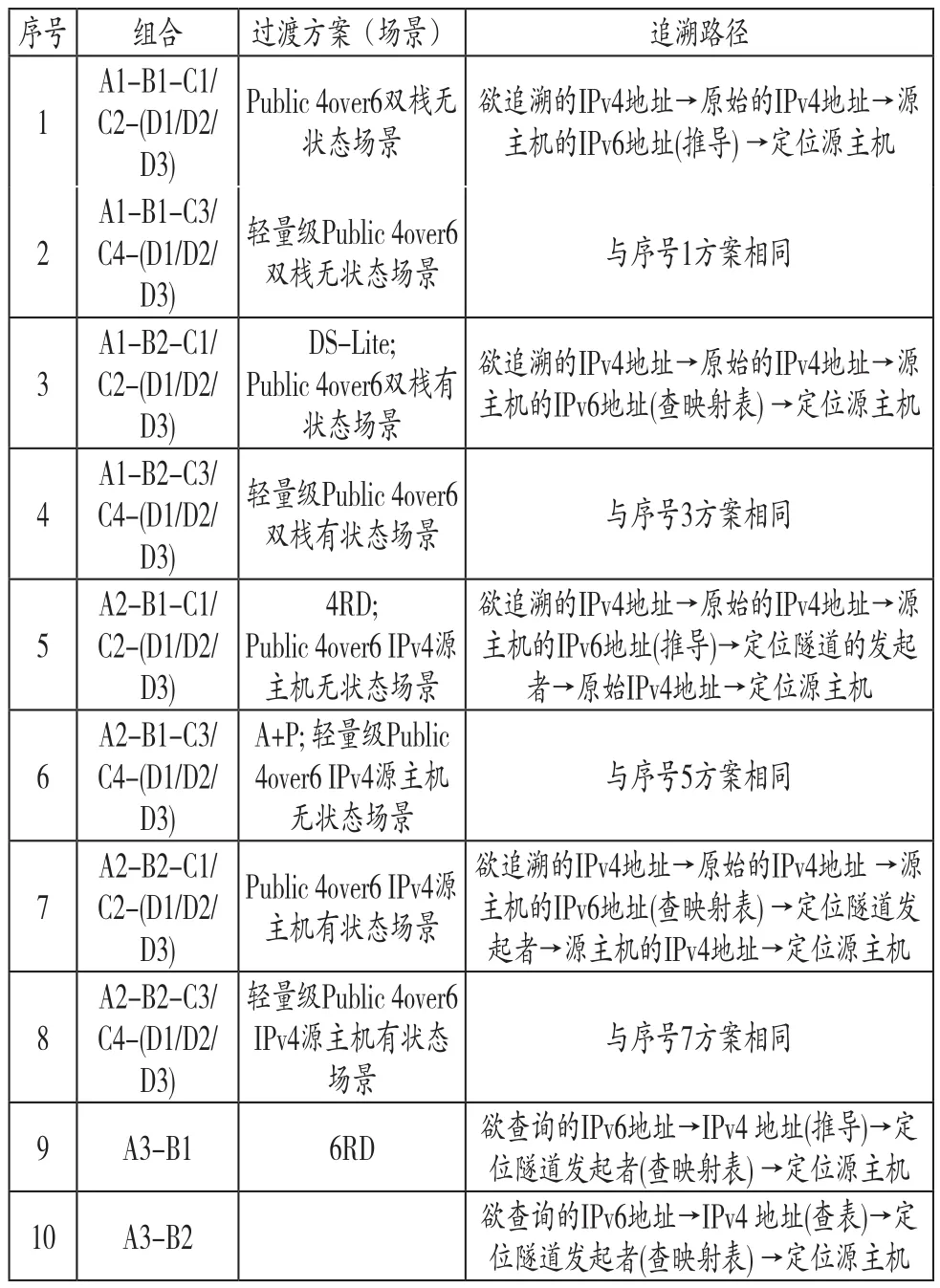

如图2所示,DS-Lite是一种双栈场景下、通过家庭网关设备B4/CPE(Customer Premise Equipment)作为隧道发起者同时访问IPv4和IPv6两种网络的过渡方案,其中CPE为纯IPv6接入,在访问IPv4互联网时,通过隧道封装使IPv4数据包穿越IPv6骨干网,其中CPE是隧道的发起点,而运营商的地址翻译路由器AFTR(Address Family Transition Router)为隧道的汇聚点。因源主机的IPv4与隧道发起者CPE的IPv6地址是有状态的,需要AFTR记录其映射关系。据表3第1行所知,需在CPE的接入位置部署SAVI交换机并绑定

图2 运用本方案对DS-Lite过渡方案进行验证示例(虚线箭头表示追溯路径)Fig.2The verification illustration for our scheme with DS-Lite transition scenario

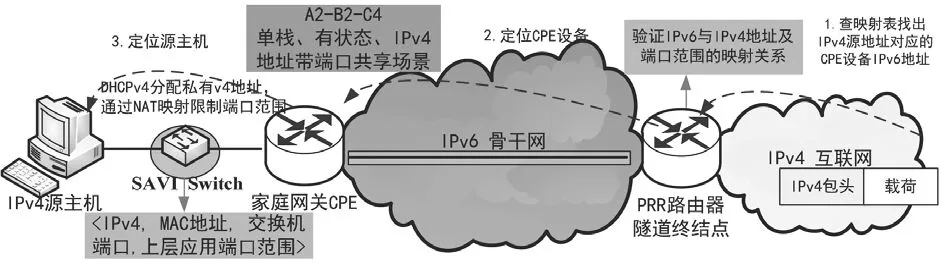

2.2A2-B1/B2-C3/C4-(D1/D2/D3)属性组合

如图3所示,A+P是源主机为私有IPv4地址、并通过限定上层应用端口范围进行IP地址复用的4over6过渡方案,即单栈私有IPv4、有状态、带端口共享(A2-B2-C4)属性组合。其中CPE是隧道的发起点,而PRR(Port Range Router)是隧道的汇聚点。源主机的IPv4与其IPv6地址是有状态的,需要PRR记录其映射关系。根据本方案,源主机的接入SAVI交换机应绑定

图3 运用本方案对A+P方案进行验证示例(虚线箭头表示追溯路径)Fig.3The verification illustration for our scheme with A+P transition scenario

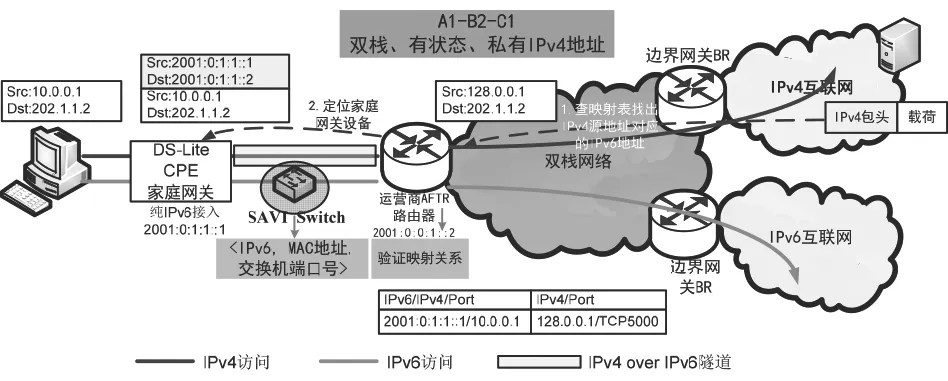

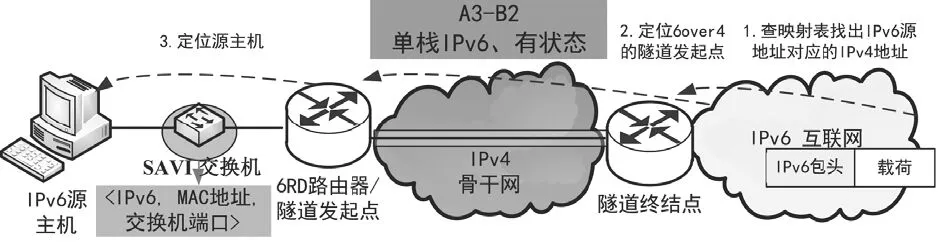

2.3A3-B1/B2属性组合

如图4所示,6RD是一种6over4的过渡方案,即IPv6源主机通过IPv6 over IPv4的隧道封装访问IPv6互联网。源主机的接入SAVI交换机应绑定<主机IPv6地址,MAC地址,交换机端口>属性,隧道汇聚点需要对IPv6与IPv4两者地址的映射关系进行验证。在追溯方面,追溯路径应从在隧道汇聚点上查询的IPv6地址所对应的IPv4地址,在定位隧道发起点后,查询该IPv4地址所对应的主机信息,即可定位源主机。

图4 运用本方案对6RD方案进行验证示例(虚线箭头表示追溯路径)Fig.4The verification illustration for our scheme with 6RD transition scenario

3 结论

本文提出了一种基于SAVI机制过渡场景下通用性的IP源地址验证及追溯框架,该框架通过解析过渡场景中的本质而共同的属性并形成其子解决方案,又根据过渡方案属性的组合进而形成子解决方案的组合,并形成不同过渡场景下的源地址验证及追溯解决方案。通过对典型过渡场景的验证示例证明了本方案的合理性、良好的适应性以及灵活性。我们已向IETF互联网标准化组织提交标准化草案8稿[15],受到SAVI工作组专家一致认可,同时我们也向国内标准化组织CCSA(China Communications Standards Association)提交正式立项一项。在未来,我们将致力与产业界一道,将本方案早日变成实际产品,为解决过渡场景下的源地址验证及追溯问题作出积极贡献。

参考文献(References):

[1] MIT. Spoofer project [EB/OL]. [2016-01-10].http://spoofer. csail.mit.edu/summary.php

[2] CAIDA.UCSD Network Telescope Global Attack Traffic. [2016-04-07].[EB/OL]. http://www.caida.org/data/realtime/ telescope

[3] John Elliott. Distributed denial of service attack and the zombie ant effect[J]. IT Professional, 2000: 55-57.

[4] Eddy W. Defenses against TCP SYN flooding attacks[J]. The Internet Protocol Journal, 2006: 2-16.

[5] Freebuf. 新型DDoS攻击LFA[EB/OL].[2016-04-07].http:// www.freebuf.com/articles/network/67107.html Freebuf. New type of DDoS attack: LFA [EB/OL]. [2016-04-07]. http://www.freebuf.com/articles/network/67107.html (in Chinese)

[6] Computerworld. IPv6trafficrisesinus, butremains sliverofoverallinternet[EB/OL].[2016-04-07]. http:// computerworld.co.nz/news.nsf/news/ipv6-traffic-rises-inus-but-remains-sliver-of-overall-internet

[7] IETF RFC 5565. Softwire Mesh Framework [S]. Tsinghua University, Cisco system, Ins. 2009.

[8] IETF RFC 5569. IPv6 Rapid Deployment on IPv4 Infrastructures (6rd) [S]. IP-Tech, 2010

[9] IETF RFC 6333. Dual-Stack Lite Broadband Deployments Following IPv4 Exhaustion [S]. Cisco, Comcast, 2011

[10] R.Despres, Ed.,S.Matsushima, T.Murakami etl. IPv4 Residual Deployment across IPv6-Service networks (4rd)ISP-NAT's made optional[EB/OL]. [2016-04-07]. http:// tools.ietf.org/html/draft-despres-intarea-4rd-01

[11] IETF RFC 6346, The Address plus Port (A+P) Approach to the IPv4 Address Shortage[S]. Japan: Internet Inititutive,2011

[12] IETF RFC 7040, Public IPv4 over IPv6 Access Network[S]. Tsinghua University, Juniper Networks, Comcast, 2013

[13] IETF RFC 7039, Source Address Validation Improvement Framework (SAVI)[S]. Tsinghua University, UC3m, Cisco,2013

[14] Cisco.Unicast reverse path forwarding[EB/OL].[2016-04-07]. http://www.cisco.com

[15] K.Xu,G.Hu and et.al. General Framework of Source Address Validation and Traceback forIPv4/IPv6 Transition Scenarios[EB/OL]. (2015-11-11). https://datatracker.ietf. org/doc/draft-xu-savi-transition/

【责任编辑:杨立衡】

【信息技术理论研究】

A General Framework of Source address validation and traceback for IPv4/IPv6 transition scenarios

HU Guangwu,ZHANG Pingan

(School of Computer, Shenzhen Institute of Information Technology, Shenzhen 518172, China)

Abstract:IP source address spoofing is one ofthe main threats to Internet security. Existing IP anti-spoofing proposals focused on simple network scenarios that only involve IPv4 or IPv6 single-stack. To the best of our knowledge, none of them has paid attention to the IPv4/IPv6 transition scenarios. Given to the fact that the phrase of IPv4 transit to IPv6 islong-term andunavoidable, in this paper, we present a SAVI(Source Address Validation Improvement)-based general framework for IP source address validation and traceback in the IPv4/IPv6 transition scenarios.To realize this purpose, our schemefirst extracts out the essential and mutual properties from current IPv4/IPv6 transition schemes, and then it extends the SAVI technology so as to formrelated solutions for different transition property combined scenarios.By verifying this framework in major mature transition schemes, we proved our framework has excellent adaptability and flexibility.Finally, since this framework can support all of essential factors that transition schemes required, which makes itcan satisfythe demands in future possible transition scenarios as well.

Keywords:IPv4/IPv6 transition; IP source address validation; IP source address traceback; SAVI

中图分类号:TP393.08

文献标识码:A

文章编号:1672-6332(2016)01-0011-06

[收稿日期]2016-03-15

[基金项目]广东省自然科学基金博士启动课题(2015A030310492),广东省高等学校优秀青年教师项目(yq2014122),深圳市知识创新计划基金研究项目(20160228172531429)

[作者简介]胡光武(1980-),男(汉),湖南常德人,博士,讲师,主要研究方向:新一代网络体系结构,软件定义网络等。E-mail:hugw@sziit.com.cn