关联规则挖掘结合简化粒子群优化的哈希回溯追踪协议

2016-07-04郭慧玲

侯 燕,郭慧玲

(周口师范学院 计算机科学与技术学院,河南 周口 466000)

关联规则挖掘结合简化粒子群优化的哈希回溯追踪协议

侯燕,郭慧玲

(周口师范学院 计算机科学与技术学院,河南 周口 466000)

摘要:针对源路径隔离引擎(source path isolation engine, SPIE)不能回溯追踪早期经过路由器的攻击数据包问题,提出了一种IP回溯追踪协议(IP trace-back protocol, ITP),该协议根据压缩哈希表、Sinkhole路由算法和基于网络取证的数据挖掘技术抵抗网络攻击。其中包含简化粒子群优化(simplified particle swarm optimization,SPSO)关联算法的分析管理器(attack analysis manager,AAM)通过分析来自Sinkhole路由器和入侵检测系统(intrusion detection systems,IDS)的攻击包的关联性生成攻击模式和攻击包规则,并将该结果通知系统管理器,Sinkhole路由器和IDS通过数据挖掘技术分析攻击包之间的关联性。通过比较SPIE,概率包标记(probabilistic packet marking, PPM)和iTrace的性能可以看出,ITP不仅能实时追踪后向攻击,而且能定期使用压缩哈希表(compressed hash table,CHT)完成追踪任务。因此,在抵抗DoS攻击方面,ITP性能优于SPIE,PPM和iTrace,此外,在回溯执行时间方面,相同跳跃数下,ITP比iTrace低2-3 s。

关键词:攻击数据包;IP回溯协议;压缩哈希表;简化粒子群优化;Sinkhole路由器;数据挖掘

0引言

网络攻击[1]在现代信息社会时常发生,很多国家均设有网络安全部队。也有一些黑客组织攻击一些指定电脑和网络,这些攻击的目的比较复杂,攻击造成的损失不可估量,那么,如何预防网络攻击非常重要。由于现存的计算机设备和移动终端都需要分配IP地址,因此,使用IP回溯技术保护网络安全很有必要。

常用的源路径隔离引擎(source path isolation engine, SPIE)[2]通过存储在布隆滤波器中的数据包信息来提高滤波器内存利用率,但是布隆滤波器内存有限,因此,必须定期初始化。这就存在一个问题,SPIE不能回溯追踪早期经过路由器的攻击数据包。

另一种回溯协议是概率包标记(probabilistic packet marking, PPM)[3],其主要思想是允许路由器与概率路径信息的数据包标记,并让被攻击者通过重建攻击路径来标记数据包[4]。PPM也被经常使用,然而,PPM方法要求被攻击者收集的大量攻击数据包和回溯过程的大量计算,路径信息的编码/译码的复杂性较高,标记空间有限。

在Internet控制报文协议(Internet control message protocol, ICMP)溯源机制,ICMP反向追踪经常被使用。其基本思想是每一个路由器都以较低概率(例如1/20 000)成为样本,数据包中的某一个转发和复制ICMP回溯信息的内容,该信息包含沿路径到目的地的相邻路由器信息。然而,回溯信息依赖于输入调试能力,若只有一些路由器的参加,将难以连接回溯信息,而且iTrace要求基建和密钥分配,以解决攻击者发送虚假的ICMP溯源信息[5-6]。

目前的反向追踪技术也无法完全准确的识别所有的攻击路径[7]。因此,重构出来的路径正确性和完备性以及重构所需要的时间、空间开销是衡量这些算法优劣的主要因素,也是改进的依据[8]。

为了解决这个问题,本文提出了一种IP回溯协议(IP trace-back protocol, ITP),该协议使用压缩哈希表、Sinkhole路由器和基于网络取证的数据挖掘技术抵抗网络攻击。ITP嵌入在路由器的压缩哈希表模块(compressed hash table module, CHTM)中,该模块压缩哈希表的内容且将压缩结果存储在数据库中。ITP不仅能利用哈希表实时追踪后向攻击,而且能定期压缩哈希表(compressed hash table, CHT)。特别地,ITP中的攻击分析管理器(attack analysis manager, AAM)通过生成的攻击模式和攻击包之间的关联规则提高了攻击检测率。

1提出的IP回溯协议

本文根据CHT,Sinkhole路由器和基于网络取证的数据挖掘技术设计了一种IP回溯协议。该协议用于追踪网络攻击中的犯罪行为。

图1显示的ITP的总体构成。它由系统管理器、路由管理器、DB管理器和AAM组成。

图1 ITP的组件和信息流Fig.1 ITP components and information flow

系统管理器:在ITP中,系统管理器管理路由器管理器、AAM和DB管理器,给路由器管理器传输攻击包信息,追溯经过路由器的反向信息,确定反馈信息的攻击路由。另外,系统管理器也根据压缩后的CHT追溯攻击。

路由器管理器:路由器管理器通过哈希函数汇聚和路由器数据包将结果存储在哈希表中。路由器管理器定期压缩哈希表且存储压缩结果在DB中。如果它检测到攻击包,将改变到Sinkhole路由器攻击包的路由。Sinkhole路由器传输攻击包给AAM且通知系统管理器哪个路由器检测到攻击包。

DB管理器:DB管理器管理攻击包信息和CHT信息。

AAM:AAM分析由Sinkhole路由器和入侵检测系统(intrusion detection systems,IDS)传输的攻击包,且确定攻击包类型,传输攻击包信息给系统管理器和IDS。

1.1设计系统管理器

系统管理器将攻击消息和回溯请求消息传送给路由器。它通过编号每个路由的响应消息产生回溯路由。

系统管理器传输攻击包消息、回溯请求路由消息和Sinkhole路由器选择消息给路由器。当系统管理器传输这些消息时,它们都存在时间戳字段(存储时间)和MAC字段。时间戳用于检测重放攻击,当验证消息的可信时,使用MAC字段,其中,系统管理器的组成如图2所示。

图2 系统管理器的组成Fig.2 System manager composition

1.2设计路由器管理器

路由器管理器通过哈希函数散列和路由器的数据包将结果存储在哈希表中。因为路由器管理器不能存储通过路由器的数据包信息,所以它内存有限,哈希表必须初始化。一段时间后,ITP不能追踪后向攻击,因为经过路由器的数据包信息已经改变。

为了解决该问题,CHTM定期压缩数据包且存储结果。因此CHTM能定期追踪后向攻击。图3显示了路由器管理器的组成。

图3 路由器管理器组成Fig.3 Composition of router manager

现存基于哈希表的IP回溯技术存在一些问题,这些技术不能确定攻击包是否经过路由器,因为路由器会定期初始化哈希表。为了解决该问题,本文提出CHTM定期发送哈希表值给临时文件且压缩临时文件。路由器管理器将压缩的数据传送给系统管理器,系统管理器然后将数据存储在CHT数据库中。

通过算数编码压缩哈希表[9-10],算数编码处理相关符号的概率和属于的该概率范围的前缀符号,前缀用作符号的压缩值,算法1即CHTM压缩算法。

算法1CHTM压缩算法

CHTM{

low=0;high=1;range=1;

get(symbol);

while(symbol!=EOF){ //EOF为文件结束标志符,值通常为-1

prefix=0;

set_probability(symbol);

low=low+range*Range_low(symbol);

high=low+range+Range_high(symbol);

range=high-low;

prefix=check_prefix(low,high);

if(prefix) output(prefix);

get(symbol);

}

}

1.3攻击信息DB

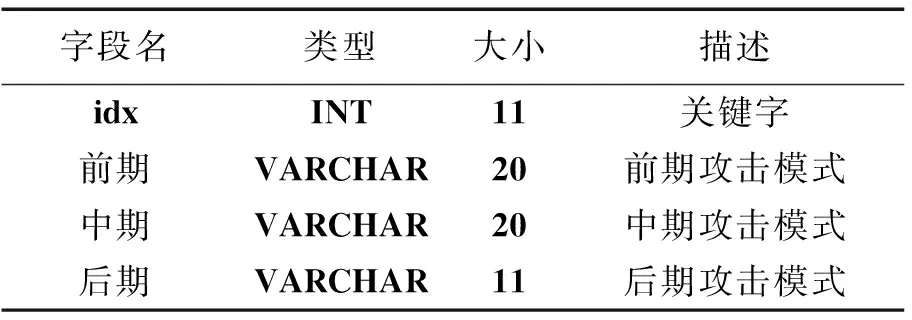

系统管理器将攻击包信息存储在攻击包信息DB中。另外,系统管理器发送给路由器的回溯请求消息和路由器的回溯响应消息存储在回溯请求消息表中。该攻击信息和回溯结果能用于网络犯罪调查。系统管理器将攻击包哈希值存储在攻击列表中,表1显示了攻击列表的结构。

表1 攻击列表

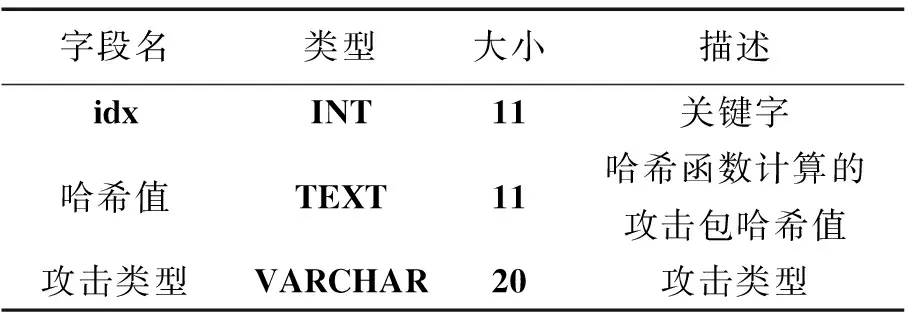

系统管理器将来自AAM的攻击模式存储在攻击模式表中,表2显示了攻击模式结构。

表2 攻击包表a

表3显示了系统管理器存储来自AAM的攻击包规则以及攻击包结构。

表3 攻击包表b

1.4简化粒子群优化

1.4.1使用IDS-RS选择特征

高维数据挖掘中,特征选择是减少分类规则中不相关特征数的必须工作。本文使用k-均值算法来处理连续变量,k-均值算法能够组合连续变量为多个聚类,然后,聚类质心值分配给相应的维度。智能动态群(intelligence dynamic group, IDG)算法将每个粒子的位置表示为随机1或0的长度为N的二进制位串。粒子的1个位表示1个特征,例如,如果有5个特征:A,B,C,D和E,其中,N=5。如果已选择其中1个特征,则对应的位将设置为1,否则为0(例如:10011)。每个位的位置表示属性的子集,值1表示已选择相应的特征,而0意味着没有选中它。同时,粗糙集算法寻找最小简集R,其适应度函数[11-12]为

(1)

(1)式中:γR(D)是相对于维度D的条件属性集R的分类质量;|R|表示位置的“1”数或选择的特征子集的长度;|C|是特征总数;α和β是对应于分类质量重要性和子集长度的2个参数,α∈[0,1]且β=(1-α)。最高α确保最好的位置至少是一个真正的粗糙集简集。之后,根据随机数R和(1)式中提到的3个预定义参数Cw,Cp以及Cg更新粒子位置的每个位。

1.4.2加权局部搜索

简化粒子群优化(simplified particle swarm optimization,SPSO)进行粗略搜索,这样可能会产生不成熟结果导致有时提供的解不能令人满意。因此,需要嵌入局部搜索策略到SPSO中,使SPSO产生更满意的解。局部搜索可以从一个解移动到另一个解,探索解控制直到找到最优解。它从当前解开始,然后从其邻域中搜索更优解,重复执行新解的邻域搜索,直到满足局部最优解时停止。本文局部搜索的目的是找出粒子的新pbest或当前粒子本身的新gbest,而不在任意代执行。本文提出一种合并了新加权局部搜索方法的SPSO算法,称为SPSO加权局部搜索(simplified particle swarm optimization-weighted local search, SPSO-WLS)。加权局部搜索应用于SPSO规则挖掘的加权,3个预定常数是Cw,Cp和Cg,然后根据(2)式使用加权预定变量更新粒子。

(2)

为了获得新pbest和gbest,重新评估粒子的适应值。加权局部搜索算法的步骤如下。

步骤1预先确定局部搜索时间T和局部搜索权重ω。

步骤2选择目标粒子Pt。

在此阶段,gbest将是待运行T次局部搜索的第一目标粒子,然后,依次选择其他pbest作为目标粒子,运行T次局部搜索。局部搜索pbest期间,获得gbest后,加权局部搜索将停止,其他pbest无需再运行局部搜索。

步骤3获取新的3个加权值ω×Cw,ω×Cp和ω×Cg。

步骤4根据(2)式通过新加权值ω×Cw,ω×Cp和ω×Cg更新粒子位置。

步骤5重新评估目标粒子的适应值。

步骤6检查适应值是否比目标粒子当前pbest或gbest更好。如果粒子已经得到了新pbest,目标粒子局部搜索的迭代将重置为零,重新运行局部搜索,直到局部搜索了T次没有找到更多的pbest。如果粒子已经得到了新gbest,局部搜索过程将停止。然而,gbest搜索会继续运行,即使已获得新gbest。

1.5攻击模式的关联性分析

AAM的攻击分析过程如下。

步骤1AAM分类来自Sinkhole路由器和IDS的数据包,将其分为TCP,UDP和ICMP数据包。

步骤2AAM将分别将数据包分为同一源IP、目的地IP和端口号数据包。

步骤3AAM根据简化粒子群优化SPSO关联算法生成攻击模式的关联规则。接下来,本文根据实例介绍该过程。

本文使用KDD Cup数据;KDD Cup 1999 data的10%作为训练数据,生成关联规则,如表4所示,仅显示了类型、服务和数据包标志。

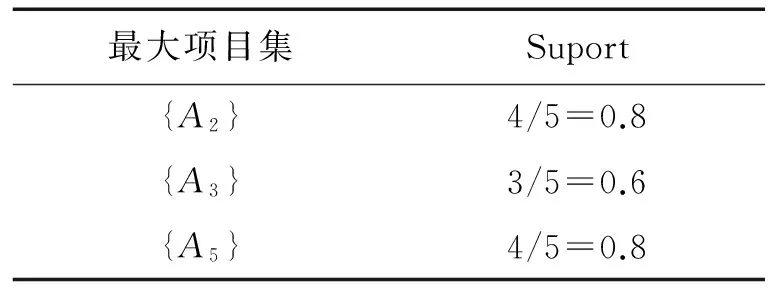

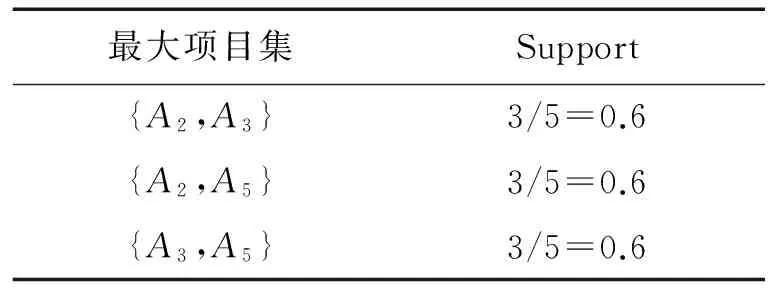

表5—表9是关联规则生成过程,AAM根据minimum support 为0.5和最小可信度为0.7计算表5中每个项目的最大项目集。表6显示了结果。这里,AAM删除项目集(support)<0.5的最大项目集。AAM通过{A2},{A3},{A5}生成拥有2个项目的最大项目集,且删除项目集(support)<0.5的最大项目集。表8显示最大项目集{A2,A3},{A2,A5}和{A3,A5}。AAM通过图表9生成有3个项目的最大项目集{A2,A3,A5}。这里,因为support(=0.6)大于0.5,所以最大项目集为{A2,A3,A5}。

表4 数据包信息

表5 事务ID和项目

表6 包含一个项目的最大项目集

表7 支持>0.5情况实例

表8 包含2个项目的最大项目集

表9 包含3个项目的最大项目集

接下来,AAM生成最终最大项集{A2,A3,A5}的关联规则,可信性大于0.7的作为关联规则。

最终最大项集{A2,A3,A5}生成关联规则过程如下。

规则1:可信度(A2,A3→A5)=P(A5|A2,A3)=

支持(A2∪A3∪A5)/支持(A2∪A3)=

0.6/0.6=1.0

规则2:可信度(A2,A5→A3)=P(A3|A2,A5)=

支持(A2∪A3∪A5)/支持(A2∪A5)=

0.6/0.6=1.0

规则3:可信度(A3,A5→A2)=P(A2|A3,A5)=

支持(A2∪A3∪A5)/支持(A3∪A5)=

0.6/0.6=1.0

规则4:可信度(A2→A3,A5)=P(A3,A5|A2)=

支持(A2∪A3∪A5)/支持(A2)=

0.6/0.8=0.75

规则5:可信度(A3→A2,A5)=P(A2,A5|A3)=

支持(A2∪A3∪A5)/支持(A3)=

0.6/0.6=1

规则6:可信度(A5→A2,A3)=P(A2,A3|A5)=

支持(A2∪A3∪A5)/支持(A5)=

0.6/0.8=0.75

因为关联规则可信性大于0.7,所以AAM判定这6个关联规则可信。

步骤4AAM仅通知系统管理器可信度大于最低可信度的关联规则。例如,如果关联规则为(A2,A3→A5)且可信度为100%,则该组合意味着DoS攻击发生后必将发生探测攻击,例如Neptune和Land攻击。

步骤5系统管理器将攻击模式存储在攻击信息DB的攻击模式表中。更进一步,系统管理器通知每个路由器管理器攻击模式且切断攻击。

系统管理器存储来自于AAM攻击信息DB的攻击模式和攻击规则且给每个路由器提供攻击包信息。路由器管理器将系统管理器提供的攻击包信息与通过自身的数据包作比较,从而检测攻击数据包。然而,如果路由器管理器不能检测出攻击,攻击包会通过IDS传输到目的地。然后,IDS作为最后防火墙检测攻击包,这些攻击包为路由器漏检的数据包。

如果IDS检测到路由器漏检的攻击包,它必须传输攻击包到AAM。AAM将分析攻击包之间的关联规则,生成攻击模式和攻击包的哈希值,同时将信息传输给系统管理器来更新攻击信息DB。最后,路由器管理器更新每个路由器的攻击列表。

2实验与性能分析

2.1性能分析

表10显示了本文算法与现存算法SPIE,PPM[13]和iTrace[14-15]的性能实验比较结果。

表10ITP协议的性能分析

Tab.10Performance analysis of ITP protocol

比较项目技术SPIEPPMiTraceITP实时回溯O××O结束攻击后回溯×××O根据流量特点回溯OOOO基于样本数据包的回溯×OO×管理器负载高低低高网络负载低低高低路由器负载中等低高中等可扩展性(IPv4,IPv6)良好良好良好良好DoS对抗策略优秀差差优秀

下面解释性能评价标准。

1)ITP系统管理器接收到来自Sinkhole路由器和AAM的攻击包后,为了立刻确定攻击包是否通过路由器,它发送回溯请求消息给路由器管理器。当系统管理器接收到来自路由器管理器的攻击响应消息时,它立即启用回溯功能[16]。

2)因为ITP路由器管理器定期压缩哈希表且将结果存储在DB中,因此,攻击结束后,它立即启用回溯功能。

3)ITP通过流量特性启用回溯功能。

4)因为ITP不是一种基于样本的回溯算法,像SPIE,而是一种基于哈希的回溯算法,因此,仅出现一个攻击包时,也会启用回溯功能。

5)因为ITP系统管理器管理路由器管理器、AAM和DB管理器且给每个路由器发送攻击包的回溯请求消息,随后根据回溯响应消息获取攻击路由,所以SPIE系统管理器负载较高。

6)尽管ITP系统管理器重组攻击路由,SPIE也重组路由,PPM在现存的IP地址头存储回溯信息,但是这些操作在网络中负载较低。然而,因为iTrace在路由器中生成ICMP,且依赖ICMP消息传输回溯信息,在网络中,该过程负载较高[17]。

7)因为SPIE存储通过路由器数据包的DGA布隆滤波器信息,因此减轻了路由器负载;然而,PPM负载比较低,因为它仅记录概率选择包路由信息。因为iTrace生成路由器概率选择数据包的回溯消息,因此按照其应用功能,路由器负载较高。在ITP算法中,因为路由器管理器使用哈希函数和逻辑异或操作,所以减轻了路由器负载。

8)ITP可以像SPIE,PPM和iTrace一样扩展到IPv6。

9)在DoS攻击回溯方面,SPIE和ITP性能优于PPM和iTrace。

通过比较SPIE,PPM和iTrace的性能可以看出,ITP不仅能实时追踪后向攻击,而且在攻击结束后也能追踪后向攻击。因此,在抵抗DoS攻击方面,ITP性能优于SPIE,PPM和iTrace。

2.2误检率

当路由器管理器接收到来自系统管理器的回溯请求消息,且相关数据包位于路由器的哈希表时,判定该数据包经过路由器。如果数据包没有经过路由器,但是却检测到经过路由器,则为误检。根据误检率(false pick rate, FPR),通过ITP获取的回溯路由的可信度是不同的。通过FPR等式评价ITP且表11显示了实验结果。

(3)

表11 FPR和ADR估计值

2.3攻击检测率

ITP通过路由器管理器检测攻击,路由器管理器通过比较通过路由器的数据包信息和攻击列表信息检测攻击。因为按照攻击列表,ITP的攻击检测率(attack detection rate, ADR)不同,因此路由器管理器必须定期更新攻击列表。如果AAM通过分析数据挖掘结果后,给系统管理器发送新的攻击包,系统管理器将发送攻击包给路由器管理器。路由器管理器将攻击包插入到攻击列表。

在ITP仿真实验中,ADR用于估计DoS泛洪攻击。因为ADR仅检测攻击列表中的攻击,必须定期更新攻击列表来提高ADR。

(4)

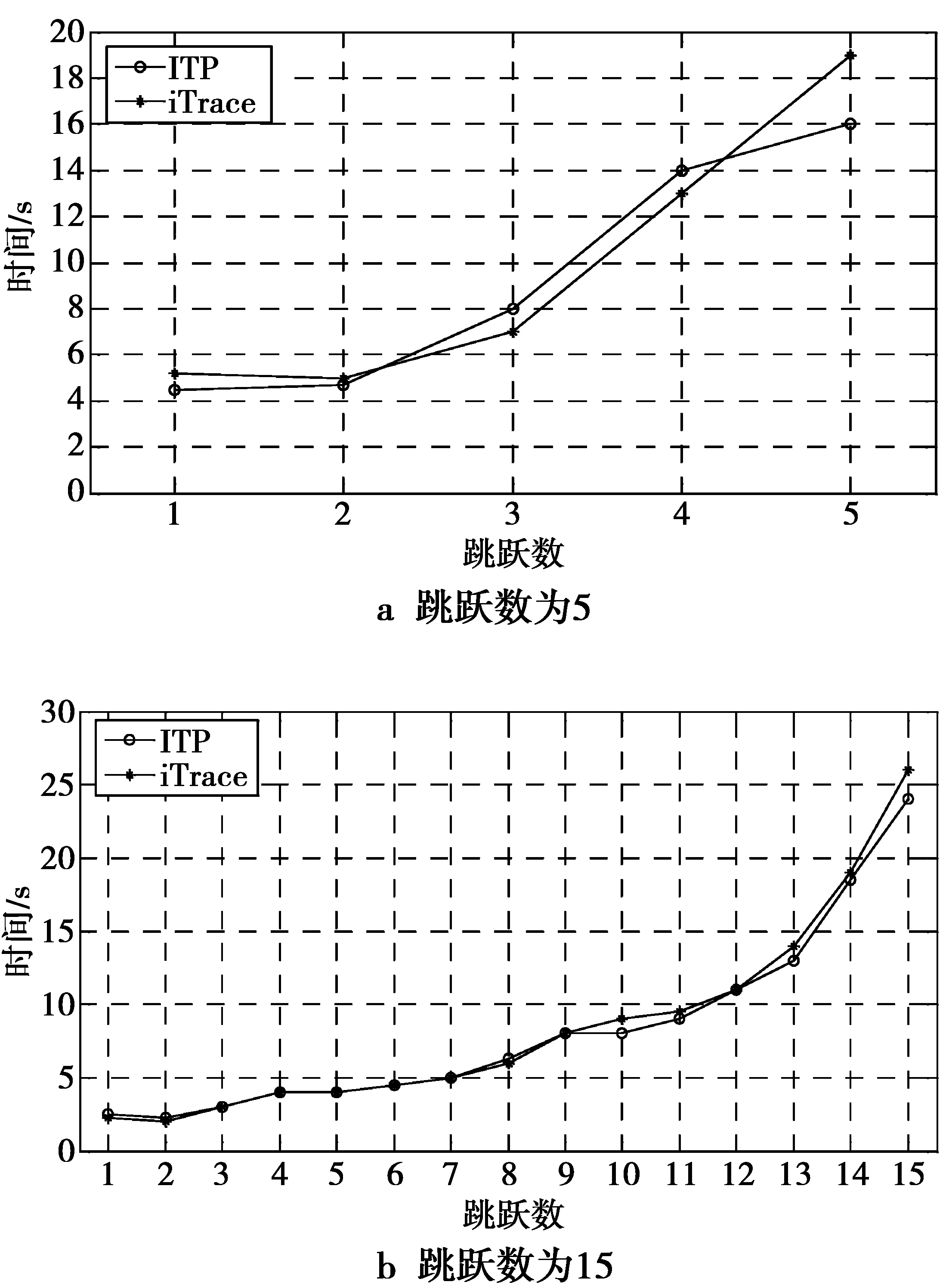

2.4回溯执行时间

本文通过Intel(R) CoreTM Duo CPU 2.99 GHz, 1.96 GB RAM 和MS Windows XP操作系统的PC机完成仿真实验。另外,文献[6,15]的仿真也用于本文,图4为算法执行时间。

图4 回溯执行时间Fig.4 Execution time of backtracking

本文通过比较ITP和iTrace[6]完成估计实验。为了估计回溯执行时间,相同的回溯请求消息和响应消息在相同数量的跳跃中重复仿真。

当跳跃数为5时,ITP回溯执行时间为16 s,iTrace回溯执行时间为19 s。当跳跃数为15时,ITP回溯执行时间为24 s,iTrace回溯执行时间为26 s。

3总结

本文提出一种基于哈希的回溯协议,即ITP。该协议嵌入在路由器压缩哈希表模块中,该模块能压缩哈希表的内容,且将压缩结果存储在数据库中。ITP不但能根据哈希表实时追踪后向攻击而且也能定期使用压缩哈希表完成追踪任务。此外,该系统通过所有消息附加的时间戳和哈希消息的可信性检测重放攻击。系统通过系统管理器定期更新路由器攻击列表提高了路由器攻击数据包过滤函数的性能。系统管理器的攻击信息和回溯路由能作为网络调查取证的证据,且基于网络取证的ITP能同时兼容IPv4和IPv6。

由于机器学习的案例越来越多,未来将尝试将决策树和SVM的数据挖掘技术应用于生成攻击模式,提高攻击检测率。

参考文献:

[1]胡向东, 王凯. 物联网感知层安全簇维护方法[J]. 重庆邮电大学学报:自然科学版,2015, 27(1): 103-110.

HUXiangdong, WANG Kai. Methods of secure clusters maintenance for the sensing layer in the internet of things[J]. Journal of Chongqiong University of Posts and Telecommunications:Natural Science Edition, 2015, 27(1): 103-110.

[2]刘善阳,双锴.基于源路径隔离引擎的跨域溯源扩展[EB/OL].[2011-12-28][2015-02-20].http://www.paper.edu.cn/html/releasepaper/2011/12/788.LIUShanyang, SHUANG Kai. Cross-border expansion traceable based on source path isolation engines[EB/OL]. [2011-12-28][2015-02-20].http://www.paper.edu.cn/html/releasepaper/2011/12/788.

[3]VIJAYALAKSHMI M, SHALINIE S M. Single Packet ICMP Traceback Technique using Router Interface[J]. Journal of information science and engineering, 2014, 30(6): 1673-1694.

[4]ZARGAR S T, JOSHI J, TIPPER D. A survey of defense mechanisms against distributed denial of service (DDoS) flooding attacks[J]. Communications Surveys & Tutorials, IEEE, 2013, 15(4): 2046-2069.

[5]KHATTAK S, RAMY N R, KHAN K R, et al. A taxonomy of botnet behavior, detection, and defense[J]. Communications Surveys & Tutorials, IEEE, 2014, 16(2): 898-924.

[6]温昱晖, 陈广勇, 赵劲涛, 沈吉喆. 基于CP-ABE在云计算中实现数据访问控制的方案[J]. 重庆邮电大学学报:自然科学版, 2013, 25(5): 658-664.

WENYuhui, CHEN Guangyong, ZHAO Jintao, SHEN Jizhe. Solution of data access control with ciphertext-policy attribute-based in cloud computing[J]. Journal of Chongqiong University of Posts and Telecommunications:Natural Science Edition, 2013, 25(5): 658-664.

[7]KUZNETSOV V, SANDSTRöM H, SIMKI A. An Evaluation of Different IP Traceback Approaches[C]// Proceedings of the 4th International Conference on Information and Communications SecuritySpringer-Verlag, Berlin: Springer Berlin Heidelberg, 2002: 37-48.

[8]冉晓旻. IP反向追踪技术综述[J]. 计算机安全, 2005, 14(3):54-59.

RANXiaomin.The review of IP traceback technology[J].Network & Computer Security,2005,14(3):54-59.

[9]SHAHBAHRAMI A, BAHRAMPOUR R, ROSTAMI M S, et al. Evaluation of Huffman and arithmetic algorithms for multimedia compression standards[J].2011,1(4):34-47.

[10] JANBEK A B, KHAIRI N A. Performance comparison of Huffman and Lempel-Ziv welch data compression for wireless sensor node application[J]. American Journal of Applied Sciences, 2014, 11(1): 119-126.

[11] 江峰, 王春平, 曾惠芬. 基于相对决策熵的决策树算法及其在入侵检测中的应用[J]. 计算机科学, 2012, 39(4): 223-226.

JIANG Feng, WANG Chunping ZENG Huifen. Relative decision entropy based decision tree algorithm and its application in intrusion detection[J]. Computer Science, 2012, 39(4): 223-226.

[12] GHALI N I. Feature Selection for Effective Anomaly-Based Intrusion Detection[J]. IJCSNS International Journal of Computer Science and Network Security, 2009, 9(3): 285-289.

[13] 周先存, 黎明曦, 陈振伟, 等. 基于层次混合的高效概率包标记WSNs节点定位算法[J]. 电子与信息学报, 2014, 24(2): 384-389.

ZHOUXiancun, LI Mingxi, CHEN Zhenwei, et al. An efficient probabilistic packet marking node localization algorithm based on layers-mixed in WSNs[J]. Journal of Electronics & Information Technology, 2014, 24(2): 384-389.

[14] YIM H, KIM T, JUNG J. Probabilistic Route Selection Algorithm to Trace DDoS Attack Traffic Source[J]. International Conference on Information Science and Applications, 2011, 2(4): 1-8.

[15] DARPA Intrusion Detection Data Set, [EB/OL].[2015-04-02]. http://www.ll.mit.edu/mission/communications/ist/corpora/ideval/data/index.html.

[16] 詹煜. 基于行为自相似分析的DDoS攻击检测与追踪[D]. 长沙:中南大学, 2014.

ZHAN Yu. The detection and tracing ofDDoS attack based on the analysis of self-similarity behaviors[D]. Hunan:Central South University, 2014.

[17] 姜开达,章思宇,孙强.基于NTP反射放大攻击的DDoS追踪研究[J].通信学报,2014,35(Z1):31-35.JIANG Kaida, ZHANG Siyu, SUN Qiang. Research of tracking DDoS based on NTP reflection amplification attack[J].Journal on Communications,2014,35(Z1):31-35.

Hash IP trace-back protocol based on association rule mining and simplified particle swarm optimization

HOU Yan, GUO Huiling

(School of Computer Science and Technology, Zhoukou Normal University, Zhoukou 466001, P.R.China)

Abstract:As the Source Path Isolation Engine (SPIE) can not track attack-packet which passes the router early, an IP Trace-back Protocol (ITP) is proposed, which uses compression hash table, sinkhole routing algorithm and data mining technology based on network forensics to resist network attack. The (AAM) which includes simplified particle swarm optimization (SPSO) generates an attack mode and attack packets rules by analyzing correlations from Sinkhole routers and IDS attack packets. And the results are notified to the system manager. The correlation of attack packets are analyzed by Sinkhole router and IDS and data mining. Compared with the performance of SPIE, PPM and iTrace, ITP not only track after attack by the hash table in real time, but also can finish track task by Compression Hash Table (CHT). Thus, in terms of resistance to Dos attacks, ITP outperforms SPIE, PPM and iTrace. Also in the aspect of trace-back execution time, the time of ITP is lower than that of iTrace by 2-3 seconds in the case of the same jump number.

Keywords:attack packet; IP trace-back protocol; compressed Hash table; simplified particle swarm optimization; sinkhole router; data mining

DOI:10.3979/j.issn.1673-825X.2016.02.016

收稿日期:2015-04-30

修订日期:2015-12-20通讯作者:侯燕wyemail_a@126.com

基金项目:河南省软科学研究计划项目(132400410927, 142400411229)

Foundation Items:The Soft Science Research Project of Henan Province (132400410927, 142400411229)

中图分类号:TP399

文献标志码:A

文章编号:1673-825X(2016)02-0239-08

作者简介:

侯燕(1980-),女,河南黄泛区农场人,讲师,硕士,研究方向为数据挖掘、网络安全等。 E-mail:wyemail_a@126.com。

郭慧玲(1979-),女,河南鄢陵人,讲师,硕士,研究方向为数据挖掘、网络安全等。

(编辑:田海江)