数据挖掘技术在计算机网络病毒防御中的应用探究

2016-06-23张燕

张 燕

(宁夏工商职业技术学院,宁夏银川750021)

数据挖掘技术在计算机网络病毒防御中的应用探究

张燕

(宁夏工商职业技术学院,宁夏银川750021)

[摘要]随着互联网的快速发展,网络信息与数据安全变得越来越重要,这关系各个领域的网络隐私安全。数据挖掘技术是一种旨在提高互联网信息安全的技术,它可以有效地提高互联网的信息安全和病毒防御。本文对计算机网络数据挖掘技术(Net Data Mining)NDM进行描述和探索,探究计算机网络病毒防御中数据挖掘技术的一些关联工具和结构,重点对数据挖掘算法进行描述,如决策树、关联规则等,这些有助于加强病毒的防御,最后通过模型来解决计算机网络病毒防御中的问题。

[关键词]数据挖掘技术;计算机;网络病毒;防御系统;应用研究

随着互联网牵涉面越来越集中,涉及到金融、财产和人际的内容愈来愈多,数据挖掘技术在计算机网络病毒防御系统的构建应用中愈来愈重要。数据挖据技术基于大数据模块模式更多地应用于计算机网络的诈骗防护、危机评估等,可以有效地检测病毒的活动与入侵。

数据挖掘技术反映了当前分析工具的进步,可以预测、检测病毒的入侵形式和数量,以及目的行为。在个人隐私空间和社会公共空间的隐私保护中,数据挖掘技术扮演着“守护者”的角色,如银行数据防病毒入侵系统、保险数据系统、医院数据系统以及零售商数据系统等。

数据挖掘技术涉及到算法、规则等实际技术问题,笔者根据计算机网络病毒防御的需要,重点研究了常见的工具和算法。

一、相关研究

1.数据挖据技术

数据挖掘技术是指从大型的、噪杂的、拥挤的数据空间中提取不被人们所知的数据,这些数据都是有用的潜在信息。传统数据挖掘技术多从同类属性着手,自然有其局限性。随着互联网的应用推广和网络大数据分析技术的进步,把传统数据挖掘和互联网结合产生的网络数据挖掘技术成为今日的“明星”。网络数据挖掘技术可以有效地发现和提取潜在的、有用的信息,以及隐藏在网络档案和互联网活动行为中的信息。

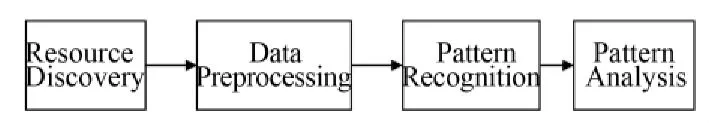

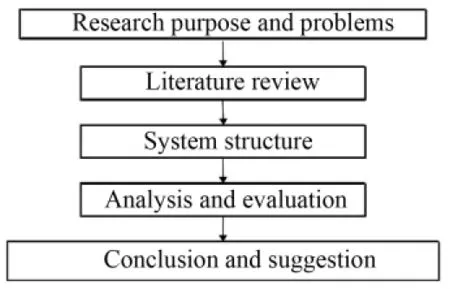

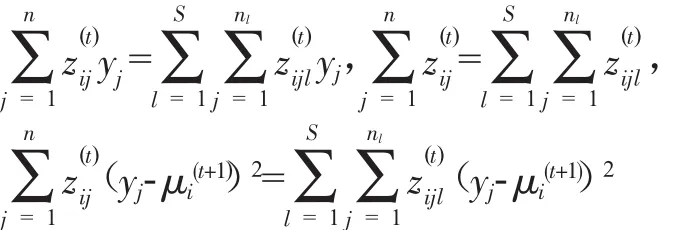

笔者本文所研究的数据挖掘技术,就是基于网络的互联网数据挖掘,其技术的基本形式如图1所示。

图1 互联网数据挖掘技术工作内容

2.安全拟合

随着得知R,可以计算出v。本算法面临的凸显问题是串通问题。Sites(l- 1)and(l+1)通过比较输入值和输出值来得出vi。本方法可以应付大部分网络需要,每个站可以分解,每个分解值的拟合可以单独计算,这种路径可以使得每次分解质拟合不会出现两次,可以有效地进行精准预测计算。

3.安全设置集合

安全设置集合是数据挖掘的有效方法之一,可以在每次进程中给出规则以及频繁的内容栏目设置,这样通过交换加密技术来进行有效的执行防御。一个加密算法交换进行时,加密钥匙可以是K1,K2,……Kn∈K,最后的加密数据M被应用于所有的钥匙。每个站点的加密设置与增加是基于一个整体设置情形下的,这样每个站点的加密栏目和内容将可以有效地进行钥匙控制。自从加密技术被应用于网络站点的交换进程中,对应的将会对相同栏目进行加密,并对整体设置进行检测,最后网络站点的防御检测将会使得每个栏目内容都进行加密处理。另外,为了更好避免病毒的攻击,交换规则将会持续进行。

4.交叉设置的安全标准

在网络安全设置中,要兼顾相同的数据集,重要的问题是计算出交叉设置的量。相同的安全集合技术使用交换加密算法来进行,所有的k数据活动都要依据加密交换来进行,并且要确保加密钥匙的每次唯一性,每次数据收集和调换都需要在固定栏目范围内使用钥匙口令来进行,通过接收加密钥匙口令,每次数据的进行和更迭才可以确定安全。交叉设置的钥匙口令,确保了不同设置下的相同安全标准,因为它们都要在一个安全集的范围内进行。

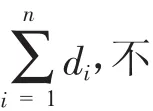

5.数量积

6.不经意传输

不经意传输协议是一种保护双方隐私的协议,它有两个参与方,一个是信息持有者,一个是信息接收者。信息持有者的一对值为(x0,x1),信息接收者输入一个比σ∈(0,1)。协议就是接收者获悉Xσ,然而信息持有者却没有。这样,协议达到不经意的传输。

7.茫然多项估值

茫然多项估值是另一个有效的协议,在相邻集合中,持有者的输入是一个多项式Q,基于一个K标准下,接收者的输入是一个元素z∈f。协议中,接收者获得Q(z),持有者没有。

二、计算机网络病毒防御系统的构建

1.计算机网络病毒防御系统介绍

计算机网络病毒防御系统的概念,最早在Anderson (1980)的一个技术报告中被提出,他认为计算机审查机制应当可以灵活变化,且可以提供给计算机对内部危险和威胁一个安全的防御技术。他进一步提出统计学方法应该应用于分析用户的行为和监测违法接入资源系统的伪装者。

1987年,Dorothy提出计算机网络病毒入侵检测系统的模型:IDES(入侵检测专业系统),这是入侵检测系统领域中一个非常重要的里程碑。随后,不同形式的入侵检测系统被人们提出,如:Discovery、Haystack、MIDAS、NADIR、NSM、Wisdom和Sence、DIDS等。

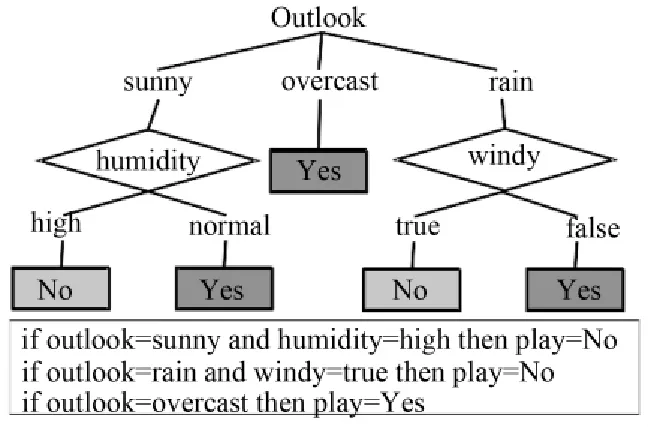

计算机网络病毒入侵检测系统是监测和控制发生在计算机系统或网络系统中所有可能的情况,分析与安全问题有关的信号,在发生安全问题时发送警告,并且通知相关体系采取措施以降低危险系数。这个框架由三部分组成,如图2所示。

图2 计算机网络病毒入侵检测防御系统

(1)信息采集/数据采集:采集的数据源在位置上可以分为主机、网络、应用。

(2)分析引擎:能够分析是否出现了入侵现象。

(3)回应:在分析后采取行动,记录分析结果,发送实时警告,或调整入侵检测系统等等。

2.决策树挖掘

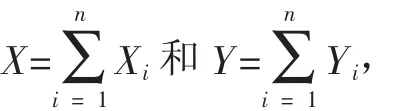

决策树是一种树形状的图(如图3所示),与表的结构相似;任何一个内部节点是一个性质测试,每一个树枝代表检测结果,最后叶子上的节点代表不同形式的状态分配。在分类树中最基本以及最常用的运算法则是ID3和C4.5。这是两种建立树的方法,从下到上树的结构和从下到上修剪,ID3和C4.5都属于从下到上树的结构;它们的运算法则表述如下:x1+ x2= x。

图3 决策树图形

3.关联规则挖掘

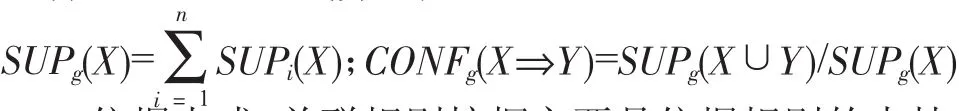

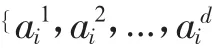

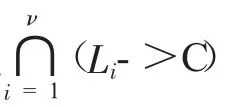

笔者主要探索网络关联中病毒防御,在一系列网络站点中,关联规则基于一个水平的数据设置,设置I={i1,i2,……in}为栏目,则T={T1,T2,……Tn}为处理值设置,则每个Ti⊆I。一个处理值Ti得出栏目set X⊆I,只要当时X⊆Ti。关联规则作用形式为X⇒Y(X∩Y=0)带着支持和信心,假设在T中处理值c%为X∪Y和c%。其中c%包含X和Y。公式算法如下:

依据上式,关联规则挖掘主要是依据规则的支持来获取数据的统计和预测。

4.EM群集

通过上式可以有效地计算群集之间的值,并且在基于网络大数据的范围内进行预测和发表。

5.频域挖掘

本技术使用基于水平的数值来进行加密,描述公式如下:

6.朴素贝斯叶(Naïve Bayes classifiers)

在数据挖掘技术的方法中,贝斯叶是一种有效的算法,它可以很好地从任务的分类中进行区划,比较成功地应用于医学领域和零售商领域的数据挖掘和检测保护。

这个方法可以有效地应用于数据挖掘的防御病毒中。

7.模型建立

随着计算机网络的发展,以及互联网金融、电子商务等领域大数据平台的建设和推广,越来越多的平台使用数据挖掘技术来进行网络的检测、防御和保护以及主动对病毒进行攻击。从2013年到2015年电商淘宝网和京东商城,以及支付宝、京东白条等互联网金融,都先后应用数据挖掘技术进行数据的检测模块建设和大数据检验防护,以及算法的应用。

参考文献:

[1]Jiawei Han,Micheline Kamber.Data Mining:Concepts and Techniques[M].New York∶Morgan Kaufmann Publishers,2001∶7.

[2]陈小辉.基于数据挖掘的入侵检测技术研究[D].中国优秀硕士学位论文全文数据库,2010.

[3]陈伟,彭文灵,杨敏.基于数据挖掘的入侵检测系统中挖掘效率的研究[J]赣南师范学院学报,2003(6).

[中图分类号]TP308

[文献标识码]A

[文章编号]1673- 0046(2016)4- 0174- 03