一种基于安全网络编码技术的抗污染攻击机制

2016-02-27王海鹏梅中辉

王海鹏,梅中辉

(南京邮电大学 通信与信息工程学院,江苏 南京 210003)

一种基于安全网络编码技术的抗污染攻击机制

王海鹏,梅中辉

(南京邮电大学 通信与信息工程学院,江苏 南京 210003)

文中主要研究在安全网络编码技术中的抗污染问题。由于网络编码会在中间节点生成新的数据包,所以只要注入少量污染数据包就会造成污染扩张,从而造成网络性能下降。所以有必要在中间节点验证网络中是否发生污染攻击,但同时又要减少检验所带来的时间延迟。文中提出一种自适应抗污染攻击机制。该机制可以针对污染攻击严重情况来自适应调节中间节点的检测步骤,同时提高了运算效率并降低了验证时延。仿真结果表明,理论结果和实际计算吻合,自适应验证机制的时延相比传统验证机制较小。

安全网络编码;污染攻击;自适应验证;同态

0 引 言

网络编码[1]技术不同于传统存储-转发技术,中间节点可以对数据包进行计算生成新的数据包。网络编码可以显著提高网络吞吐量、减小网络能耗[2-3]等,但是安全问题是网络编码不能回避的问题,主要存在两种攻击方式:窃听攻击[4-6]和污染攻击[7-8]。其中污染攻击所造成的影响更严重,一个污染包注入到网络中会在其他节点与别的未污染数据包组合生成新的数据包,导致新生成的数据包也受到污染,会造成污染的扩散,浪费了网络资源。

目前对于污染攻击存在两种解决方案:

(1)基于信息论[9-10]的解决方案。通过给数据包增加冗余比特以达到检验目的,但只能在目的节点才能检验出污染包

(2)基于密码学[11-13]的解决方案。这种方式可以使网络中每个节点都检验出污染包,可以有效抑制污染数据包的传播。

文中采用基于密码学的方案,但是传统的密码学解决方案存在计算量过大的特点,因此并不实用。He Ming等[14]提出一种应对污染攻击的自适应验证机制Adapkeys,但网络需要严格时间同步。E. Kehdl等[15]提出的Null key制度利用正交性来验证数据包是否受到污染,但对每一代数据包的正交向量的分发与计算都比较复杂。Zhang Peng等[16]提出一种基于正交子空间的验证机制,计算量较小,但不能区分随机错误和污染攻击。刘济恺[17]在He Ming等研究结果的基础上提出一种自适应的验证机制,该方案能对随机错误和污染攻击进行区分,但签名验证机制牵扯到大量的模指数运算,计算量较大。

结合上述机制,文中提出一种基于正交子空间原理的自适应验证机制,可相应减小算法的计算复杂度。

1 系统模型与攻击者模型

假设只有信源节点S和接收者是可信的,而中间节点都是不可信的,可能发动污染攻击。而攻击者试图注入一些污染数据包w进入网络时,即w∉span{x1,x2,…,xm},攻击者(adversarynodes)通过收集网络合法数据包,并试图使数据包w通过其他节点(innocentnodes)的验证。此外也假设中间节点可能会共谋(collude),即中间节点中的攻击者可能会相互协作发动攻击,在该网络中假设攻击者的计算能力有限。

2 验证机制及原理

尽管数据包在网络中会经过很多轮的随机网络编码,但是信源数据包所组成的(linearsubspace)线性子空间V是不变的,可以通过检测接收到的数据包w是否属于这个子空间V(w∈V)来判断是否为原始数据包。网络的中间节点可以从V的正交空间选出一个向量vT来描述向量空间V,如果w·vT≠0,则w不是原始数据包。但是每代数据包都需要分别计算V的正交分量并将其分发至网络中的中间节点,导致算法复杂且开销大。文献[16]提出相应解决方案,通过给每个数据包加上若干标签与签名,使加过标签或签名的数据包w′与vT内积为0,这样就不用频繁发送vT,节省了发送带宽。基于这一基本原理,文中提出了Macsig机制,具有如下特点:

(1)有效应对污染攻击,特别是对于对称公钥机制中特有的一种污染-标签攻击(tagpollution)能做到有效应对。

(2)相对于其他基于MAC[12]的验证机制能节省带宽,采用提出的Double-RandomKeyDistribution机制,需要的标签(tag)更少。

(3)计算更加高效,验证时延小。

但是Macsig机制没有对随机传输错误与污染攻击进行区分对待,前者更容易检测出来,而不需要复杂的计算。而且通常网络规模很大,小规模的数据包污染是可以忍受的,在这里结合文献[14]的自适应框架,提出一种新的验证机制。

2.1 参数设置

T:节点工作参数,每个节点均独立维护,系统初始化时,每个节点的T=0;

d:每个数据包所带有的一个参数,代表经过上次验证后所经过的跳数,最小值为0,最大值为dmax;

Tmax:可以调节的安全参数,代表T的最大值;

Flag:每个节点单独维护的安全参数,代表当前节点是否有污染数据包。为0代表安全,为1代表检测状态,处于检测状态的节点不参加网络编码,默认初始化为0;

id:代表当前数据包属于哪一代,id∈Fp;

G:一个阶数为p的乘法群G,乘法群的生成元g,p是一个位数很大的质数;

h:公钥,计算公式h=gβ=(gβ1…gβm+l+1);

2.2 签名与验证步骤

1)源节点签名。

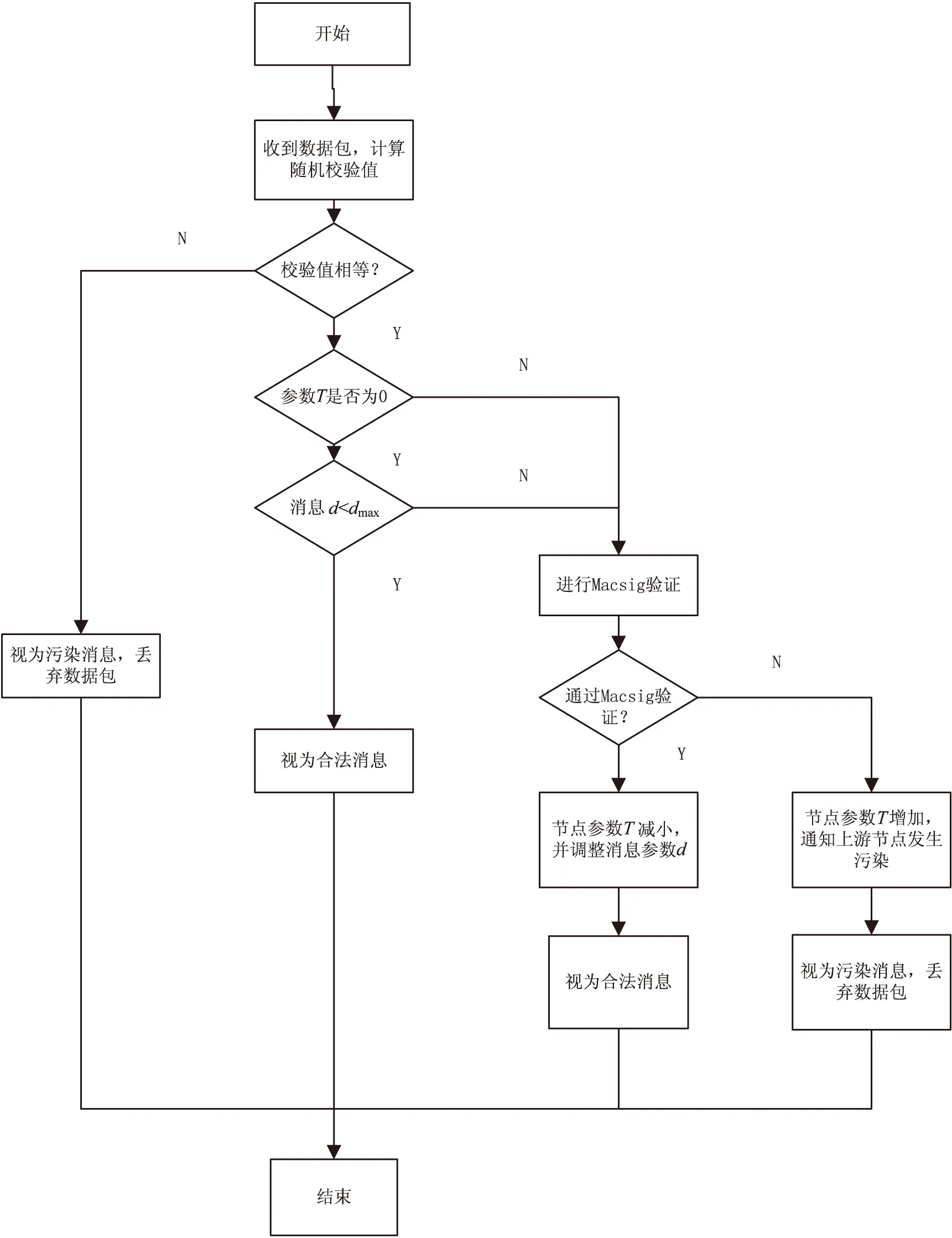

对于信源S发出的m个x1,x2,…,xm消息,生成唯一的代标识符id。MACKey选取方法同文献[16]一样,信源节点从密钥集合K中随机选出一个大小为l的密钥子集,作为验证该代数据包的MACKey集合,然后在该代的每个数据包中附上这l个密钥的对应索引。网络中其他节点分配密钥的方式同文献[18]。

源节点签名过程可归纳如下:

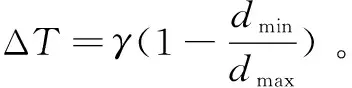

(1)生成随机校验值:把每一代id作为种子放入PRG后,生成一个随机向量PRG(id)=R={r1,r2,…,rm+n+l+2},对于xi计算校验值zi:

(1)

2)中间节点验证。

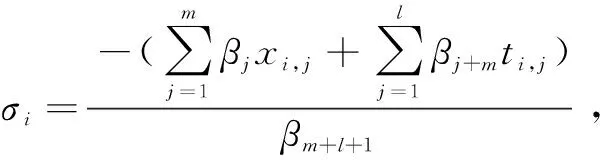

当中间节点收到一个编码向量w=(w1,w2,…,wm+n),其附带的其他消息为(tw,1,tw,2,…,tw,l,σw,zw,id,d),验证步骤如图1所示。

图1 中间节点验证流程

(1)校验值验证。主要针对随机发生的错误,根据id获得随机校验向量PRG(id)=R={r1,r2,…,rm+n+l+2},然后计算校验值。如果zw=z,则通过校验值验证,视为合法消息,否则为污染消息。而对于同一代数据包,计算R后并存储,下次直接调用即可。

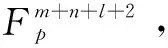

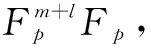

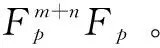

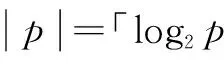

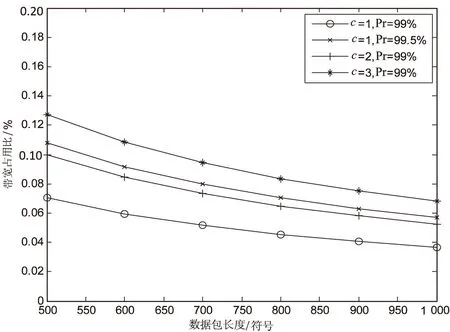

(2)Macsig验证机制,通过校验值验证后,中间节点判断参数节点T和消息附带的经过跳数dw,只有满足dw Macsig验证步骤可归纳如下: 步骤3:若是合法消息,则将该消息的经过跳数dw设置为0,若当前中间节点的T>0,则T减小1,否则T仍为0。 当数据包w为污染包,当前节点的T增加ΔT,当T+ΔT>Tmax,则将T设置为Tmax,发送警告给上游节点,且当前节点的FLAG=1,对当前节点进行批验证。然后上游节点在收到警告后,先验证警告的真伪性,如果通过验证,上游节点将对自己缓存中的数据包进行批验证(即利用缓存数据包随机生成一个新包,并检测新包是否受到污染)。若通过批验证,此上游节点设FLAG保持不变仍为0。若不通过,首先设置此上游节点的T=T+ΔT,并且将此上游节点的FLAG变为1,此上游节点将停止产生新的数据包,进入隔离状态。在隔离状态期间进行二分法查找污染数据包,直到从缓存中清除污染数据包,FLAG重新归0,隔离状态结束,此上游节点将重新参加网络编码。 步骤4:中间节点对验证通过的数据包进行编码输出,将消息的校验值、签名、标签值与消息一起进行相同的编码操作。假设编码c个合法消息w1,w2,…,wc所对应的校验值、签名和标签为(zwi,σwi,twi,1…twi,r),编码系数为a1…ac,则编码过程为: 新数据包d值更新为: dw′=max(dw1,dw2,…,dwc)+1 (3) 3)接收节点接收验证。 目的节点收到数据包w后,先进行校验值验证,若不通过,直接结束。通过后进行Macsig验证,通过则认为是合法数据包,放入接收缓存,等待解码操作,否则丢弃数据包。 2.3 验证方式正确性 现在需证明无论是校验值、MAC校验值还是签名都满足同态性。 校验值满足同态性: 签名的同态性: MAC标签的同态性: 该机制还有一个漏洞,即如果有多于预设值c的中间节点预谋,则攻击节点可能会生成污染数据包,并通过其他节点的验证。为了解决这个问题,信源应当对整个文件计算Hash值,并发送给信宿,这样信宿节点在解码成功后交给上层前,应当再计算Hash值。将两个值进行比较,如果相同,认为未发生污染;如果不同,则认为该机制失效,考虑用其他更高安全性的抗污染机制。 2.4 验证警告机制 如果式(7)成立,则判断该警告是伪造的,即没有发生污染。若不成立,则认为发生了污染,即警告消息是有效的(Valid)。 仿真结果如图2所示。 图2 系统带宽开销 从图中可以看出,随着数据包长度的增加,带宽负载是呈下降趋势的。参与共谋攻击节点越多,带宽占用越大。 由于有限域上的模指数运算非常花时间,所以主要考虑节点在验证时的计算耗时。利用NTL函数库,可以得出在验证阶段的随机校验阶段需要(m+n+l+2)次乘法,(m+n+l+1)次加法,而在Macsig阶段则进行了(m+l+1)模指数运算,(m+l)+l*(m+n+1)次乘法和(m+n)次加法,其他参数设置和上面一样。而文中提出机制的优点在于不是每一个节点都完全执行所有的验证步骤。假设dmax=5,即污染数据包最多在网络中传播5跳,那么一个合法数据包在最理想的情况下要经历5次随机校验值检测和一次的Macsig认证,而文献[11]提出的基于同态签名的传统方案,则要经历5次一样的校验。每次验证都至少进行(m+n)次模指数运算和RSA解密步骤。文献[17]的方案同样运用了自适应验证的思想,但每次验证都同样需要至少(m+n)次模指数运算。 方案仿真结果如图3所示。 图3 系统计算复杂度开销 从图中可以看出,采用自适应验证思想的方案都比文献[11]方案验证时延小,而且文中机制相比同样采用自适应思想的文献[17]的延迟要小,是因为文中方案降低了模指数运算次数。如果考虑极端情况,即数据包每一跳都恰好满足检测条件,需要被检测,根据仿真结果的趋势,可以看出计算量仍然较低,不会超过其他机制。当安全参数c越小时验证越快,但付出的代价是协议安全性降低,抗共谋攻击的能力降低,而且新的机制需要复杂的密钥分配机制来保证机制的可行性。 文中主要介绍了一种能自适应网络情况的抗污染攻击方案。传统的污染检测方案计算量大,验证耗时,且不能灵活改变安全检测等级。一方面将自适应框架引入到检测方案中,另一方面将方案中的检测机制予以改进,减小了模指数运算的次数。仿真结果表明,与传统的检测机制相比,有效降低了检测时延。 [1]AhlswedeR,CaiN,LiSYR,etal.Networkinformationflow[J].IEEETransactionsonInformationTheory,2000,46(4):1204-1216. [2] 杨 林,郑 刚,胡晓惠.网络编码的研究进展[J].计算机研究与发展,2008,45(3):400-407. [3] 黄 政,王 新.网络编码中的优化问题的研究[J].软件学报,2009,20(5):1349-1361. [4] 俞立峰,杨 琼,于 娟,等.防窃听攻击的安全网络编码[J].计算机应用研究,2012,29(3):813-818. [5]CaiNing,ChanT.Theoryofsecurenetworkcoding[J].IEEEJournals&Magazines,2011,57:416-423. [6] 周业军,李 晖,马建峰.一种防窃听的随机网络编码[J].西安电子科技大学学报:自然科学版,2009,36(4):696-701. [7] 曹张华,唐元生.安全网络编码综述[J].计算机应用,2010,30(2):499-505. [8] 张盛勇,陈世康.网络编码的安全问题初探[J].通信技术,2012,45(1):105-107. [9]HoT,LeongB,KoetterR,etal.Byzantinemodificationdetectioninmulticastnetworksusingrandomizednetworkcoding[C]//ProcofIEEEinternationalsymposiumofinformationtheory.[s.l.]:IEEE,2004. [10]JaggiS,LangbergM,KattiS,etal.Resilientnetworkcodinginthepresenceofbyzantineadversaries[C]//Procofinternationalconferenceoncomputercommunications.[s.l.]:[s.n.],2007. [11]YuZ,WeiY,RamkumarB,etal.Anefficientsignature-basedschemeforsecuringnetworkcodingagainstpollutionattacks[C]//Procofinternationalconferenceoncomputercommunications.[s.l.]:[s.n.],2008. [12]AgrawalS,BonehD.HomomorphicMACs:MAC-basedintegrityfornetworkcoding[C]//Procofinternationalconferenceonappliedcryptographyandnetworksecurity.[s.l.]:[s.n.],2009. [13]ZhaoF,KalkerT,MedardM,etal.Signaturesforcontentdistributionwithnetworkcoding[C]//ProcofIEEEinternationalsymposiumoninformationtheory.[s.l.]:IEEE,2007. [14]HeMing,ChenLin,WangHong,etal.Adapkeys:anadaptivesecurityschemefornetworkcoding[C]//ProcofIEEEAsia-Pacificservicescomputingconference.Guilin:IEEE,2012:309-314. [15]KehdlE,LiB.Nullkeys:limitingmaliciousattacksvianullspacepropertiesofnetworkcoding[C]//Procofinternationalconferenceoncomputercommunications.[s.l.]:[s.n.],2009. [16]ZhangPeng,JiangYixin,LinChuang,etal.Paddingfororthogonality:efficientsubspaceauthenticationfornetworkcoding[C]//Procofinternationalconferenceoncomputercommunications.Shanghai:IEEE,2011:1026-1034. [17] 刘济恺.防污染的安全网络编码研究[D].成都:西南交通大学,2014. [18]CanettiR,GarayJ,ItkisG,etal.Multicastsecurity:ataxonomyandsomeefficientconstructions[C]//Procofinternationalconferenceoncomputercommunications.[s.l.]:[s.n.],1999. [19]GkantsidisC,RodriguezP.Cooperativesecurityfornetworkcodingfiledistribution[C]//Procofinternationalconferenceoncomputercommunications.[s.l.]:[s.n.],2006. A Scheme against Pollution Attacks Based on Secure Network Coding WANG Hai-peng,MEI Zhong-hui (College of Telecommunication & Information Engineering,Nanjing University of Posts and Telecommunications,Nanjing 210003,China) It mainly deals with pollution attacks in secure network coding in this paper.The new packet will be produced in the intermediate nodes by employing network coding,so a small amount of pollution data packet could cause pollution expansion,which results in substantially degraded performance for the network.Therefore,it is necessary to verify whether the intermediate nodes are in the pollution attack or not,and at the same time to reduce the time delay caused by security detection.An adaptive mechanism that can dynamically adjust the authentication strategy of intermediate nodes is proposed so as to improve operational efficiency and decrease the time delay brought by verification.Simulation shows that theoretical results are in accordance with actual calculation,and the time delay of the adaptive mechanism is less than that of traditional verification mechanism. secure network coding;pollution attack;adaptive verification;homomorphic 2015-10-19 2016-01-22 时间:2016-06-22 国家科技重大专项(2010zx03003-003) 王海鹏(1991-),男,硕士研究生,研究方向为安全网络编码;梅中辉,副教授,研究生导师,研究方向为网络编码技术、协助通信技术等。 http://www.cnki.net/kcms/detail/61.1450.TP.20160622.0842.008.html TP301 A 1673-629X(2016)07-0094-06 10.3969/j.issn.1673-629X.2016.07.020

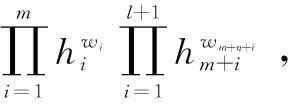

3 仿 真

4 结束语