内网安全实验平台设计

2016-01-18张荣玉侯整风朱晓玲

张荣玉++侯整风++朱晓玲

摘要:随着网络的飞速发展,内部网络安全问题日益突出。防火墙、IDS、IPS等网络安全产品重点放在了防范来自外部网络的威胁与攻击。该文设计并实现基于VLAN的内部网络安全实验平台。该平台包括准入控制、用户/终端健康检查、安全策略定制、网络状态监控等功能模块,对终端实施允许、阻断、隔离控制策略。实验结果表明,该平台能够有效安全的管理内部网络,可以作为信息安全专业本科生网络安全实验平台,也可作为小型企业内网安全管理工具。

关键词:网络安全;防火墙;IPS;IDS;准入控制

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2015)33-0041-05

Design and Implementation of Intranet Security Experiment Platform

ZHANG Rong-yu, HOU Zheng-feng, ZHU Xiao-ling

(School of Computer and Information,Hefei University of Technology, Hefei 230009, China)

Abstract:With the rapid development of network, internal network security problem increasingly prominent. Network security products such as firewalls, IDS, IPS focus on preventing from external network threats and attacks. This thesis designs and implements internal network security experiment platform based on VLAN. The platform includes access control, user/terminal health inspection, security policy customization, network status monitoring, implements control strategy such as allow, block, isolate. The experimental results show that platform can manage internal network security effectively, can be used as an experiment platform for undergraduate of the information securityand can also be used as a small enterprise internal security management tool.

Key words: network security; firewall; IPS; IDS; Access control

1 概述

目前网络安全管理重点放在了防范来自外部网络的威胁与攻击,把网络安全管理产品部署于网络边界或网关处,例如防火墙、IPS、IDS[1-2]等。然而随着计算机网络的飞速发展,内部网络安全问题日益突出,企业内部网络安全威胁更具有危害性。根据国外权威媒体对484家公司进行的安全专项调查统计显示,超过85%的安全威胁来自公司内部。而我国内网安全现状更令人担忧。据公安部统计,70%的泄密犯罪来自于内部电脑;80%的单位未设立相应的安全管理系统、技术措施和制度[3]。

内网安全管理包括网络准入控制[4-5]、终端健康检查、进程管理、安全策略配置与执行、网络流量监控[6-7]等功能模块。通过用户/终端身份认证和访问权限控制,避免非法用户/终端接入网络;通过终端健康审查,限制存在安全威胁的终端接入网络;通过短信和邮件向用户或管理员发送消息;实时检查终端上运行的黑名单进程,强制终止其运行。

国内相关产品有网盾IPtrust,该系统侧重于管理,网络安全控制和审计功能较弱;北信源VRV内网安全管

理产品[8],该产品只能阻断拨号上网,对宽带上网和无线上网等方式不能阻断。国外安全管理产品有Websense产品,为客户提供Email Security、Web Security和Data Security;Cisco提出了一种网络准入控制方案C-NAC,核心思想是控制终端访问权限,阻止危险终端接入网络或仅获得有限权限[9-10]。

上述内网安全产品功能丰富,技术成熟,但是需要专业的技术人员操作维护且部署较为困难,不适合用作信息安全专业本科生实验平台。

本文实现的内网安全实验平台特点如下:

1)提供图形化管理界面。基于J2EE架构,采用动态树形菜单表示用户、终端的组织结构,一目了然,易于管理,适合作为信息安全专业本科生网络安全实验平台。

2)控制器以旁路方式接入网络,不改变原有网络拓扑结构,可根据控制范围和力度,并联接入任何一级交换机,系统部署灵活方便,适合学生反复、多次进行试验。

3)用户进行网络访问时,平台通过重定向技术向用户推送认证页面,实现无客户端、透明准入。

2 内网安全实验平台关键技术

2.1准入控制技术

早期网络准入控制主要采用ARP技术[11],易于实现。然而客户端安装ARP防火墙可能导致ARP准入控制失效。后来IEEE提出了基于端口访问控制(Port Control Protocol)的802.1x协议,用户需要安装客户端软件,否则无法进行身份认证[12],系统安装和管理较为困难。

本文设计的内网安全实验平台使用基于VLAN的网络准入控制技术。交换机设置两个VLAN,VLAN1为正常VLAN,VLAN2为隔离VLAN,接入VLAN1的终端允许正常接入网络,接入VLAN2的终端需要进行合规检查。终端接入交换机的端口可以在VLAN1和VLAN2之间切换。

控制器并联接入交换机,通过TRUNK口捕获和分析数据包,通过Telnet协议发送VLAN配置协议。如图1所示。

1) 控制器定期读取交换机端口状态信息,若端口由“DOWN”变为“UP”,则将该端口切换到VLAN2,从而阻断终端通过VLAN1接入网络,使终端数据流进入隔离VLAN。

2) 控制器通过TRUNK口捕获交换机端口进/出的终端数据包,分析终端TCP连接过程,将终端重定向至服务器,弹出登陆界面。

3) 控制器将用户/终端登录信息转发给服务器,服务器进行安全策略合规检查,并将检查结果返回给控制器。

4) 控制器根据检查结果执行相应的准入控制操作,例如:允许,隔离,阻断。允许:通过Telnet协议发送VLAN配置命令,将VLAN2切换到VLAN1,即终端端口恢复至正常VLAN;阻断:丢弃终端数据包;隔离:对数据包进行过滤,转发符合隔离要求的数据包。

2.2 可视化管理

随着网络规模的迅速发展,用户终端数目稳步增加,网络安全管理的难度增加。如何将内部网络结构、员工组织关系清晰的刻画出来是内网安全平台易用性设计的关键。传统内网安全实验平台的网络结构、员工组织关系的表现大都采用列表形式,由于结构不明确就加大了管理难度。为了解决这个问题,本文设计的内网安全平台采用动态树的方式对网络结构、员工组织关系进行刻画,管理。树形结构使设备位置一目了然,人事关系层次结构直观明了,大大增加了平台的易用性。

本平台使用ExtJS的Tree组件,并在该组件基础上增加一些额外的功能来实现动态树的异步加载、拖动、排序。树组件包括树形面板Ext.tree.Panel和数据源Ext.data.TreeStore。其中Ext.tree.Panel扩展自Ext.panel.Table面板,设置简单,使用方便。Ext.data.Treestore是Ext.data.Tree接口的实现,它提供了加载节点的便利方法,并把它们按树形的层次结构组织在store中。实现树形结构需要使用数据库表如表1所示。

字段User_Terminal用于标识节点类型,含义如下:

0:所有用户、部门(root节点);1:下线用户;2:下线终端;3:非受控终端;4:上线用户;5:上线终端。

孩子节点与父节点通过(Code,Parent_code)关联,是多对一关系。

3 内网安全实验平台体系结构

内网安全实验平台包括三个层次:客户层、服务层、控制层。如图2所示。

1) 客户层:客户层包括请求接入内网的受控实体,是指安装有内网安全代理的终端设备,如台式机、笔记本、平板电脑和智能手机等。

2) 服务层:服务层是内网安全平台策略定制和管理单元。管理员预先定制安全策略,例如时间段策略、邮件和短信提醒策略、IP/MAC绑定策略、流量控制策略等。服务器依据定制的安全策略,根据控制器传递的用户/终端健康状况检查结果做出相应的管理决策,并将该决策信息传递给控制器。

3) 控制层:控制层是内网安全平台的策略执行单元,决定用户/终端的上网权限。控制器检查用户/终端的身份信息、健康状况并把检测结果传送至服务器;控制器接收服务器传递过来的决策信息,对终端进行安全控制,包括允许、隔离和阻断。

通信协议是服务器、控制器之间进行通信标准接口,包括数据单元格式和功能。协议单元格式如下:

[命令码(2byte)\&数据(长度可变)\&]

命令码2个字节,代表服务器和控制器要执行的操作命令。部分命令码含义如下。

00或99:控制器应答服务器请求数据包格式,“00”表示确认,“99”表示“否认”。

05:服务器向控制器发出请求重定向登录页面。

06:服务器向控制器发出请求隔离命令。

07:服务器向控制器发出请求阻断命令。

08:服务器向控制器发出请求允许命令。

11:控制器向服务器发出“IP/MAC/用户”检查结果。

12:服务器向控制器发送“控制”或“不控制”终端命令。

数据字段长度可变,包括命令执行的必要信息。如MAC地址、IP、交换机端口号、隔离区号、用户名等。

该协议单元作为数据部分封装在UDP数据包中。

4 内网安全实验平台工作流程

4.1平台工作流程

内网安全平台工作流程如图3所示。

内网安全平台建立后,用户/终端请求接入网络需要经过注册、接入、隔离、通知、修复主要过程。

注册:控制器向用户推送登录/注册界面。未注册用户和终端进行注册;已注册的用户终端填写身份信息尝试接入网络。

接入:安全接入是内网安全策略的实施点,强制用户终端进行身份认证、阻止不安全终端接入网络、隔离未通过安全策略审查的终端。

隔离:用户请求接入网络,控制器捕捉到请求信息,然后进行安全检查,如IP/MAC绑定、用户/终端绑定、终端端健康状态。对未通过安全策略审查的终端,控制器将交换机端口切换到不存在的VLAN,使终端接入网络失败。

通知:内网安全平台及时向终端或管理员发送管理信息。例如注册成功、审核成功、终端等待审核、ARP洪泛等。通知的方式可以分为主动通知和被动通知。主动通知可以通过电子邮件或手机短信。

修复:被隔离的终端,让其进行修复或注册登记,使其可以安全接入网络。即将合法身份的用户以及满足安全规范的终端接入到网络。

4.2功能模块

内网安全实验平台主要功能模块如图4所示。

内网安全实验平台主要包括用户/终端身份认证,用户/终端/交换机/控制器的添加、编辑和删除,安全策略模块负责安全策略定制,网络监控模块实现网络状态监控功能。管理员可以手动控制终端的网络连接。模块具体功能如:

1) 用户管理:负责添加、编辑、删除用户,对用户的身份进行审核,决定用户的状态,是否启用,是否豁免。

2) 终端管理:管理网段,添加、编辑、删除网段;添加、编辑、删除和移除终端,审核终端身份;配置终端安全策略,例如用户/终端绑定、终端IP/MAC绑定和端口策略设置等。

3) 通信程序:服务器和控制器通过通信程序进行交互。服务器通过通信程序向控制器发送控制命令和配置信息,控制器通过通信程序向服务器发送状态信息和反馈信息。

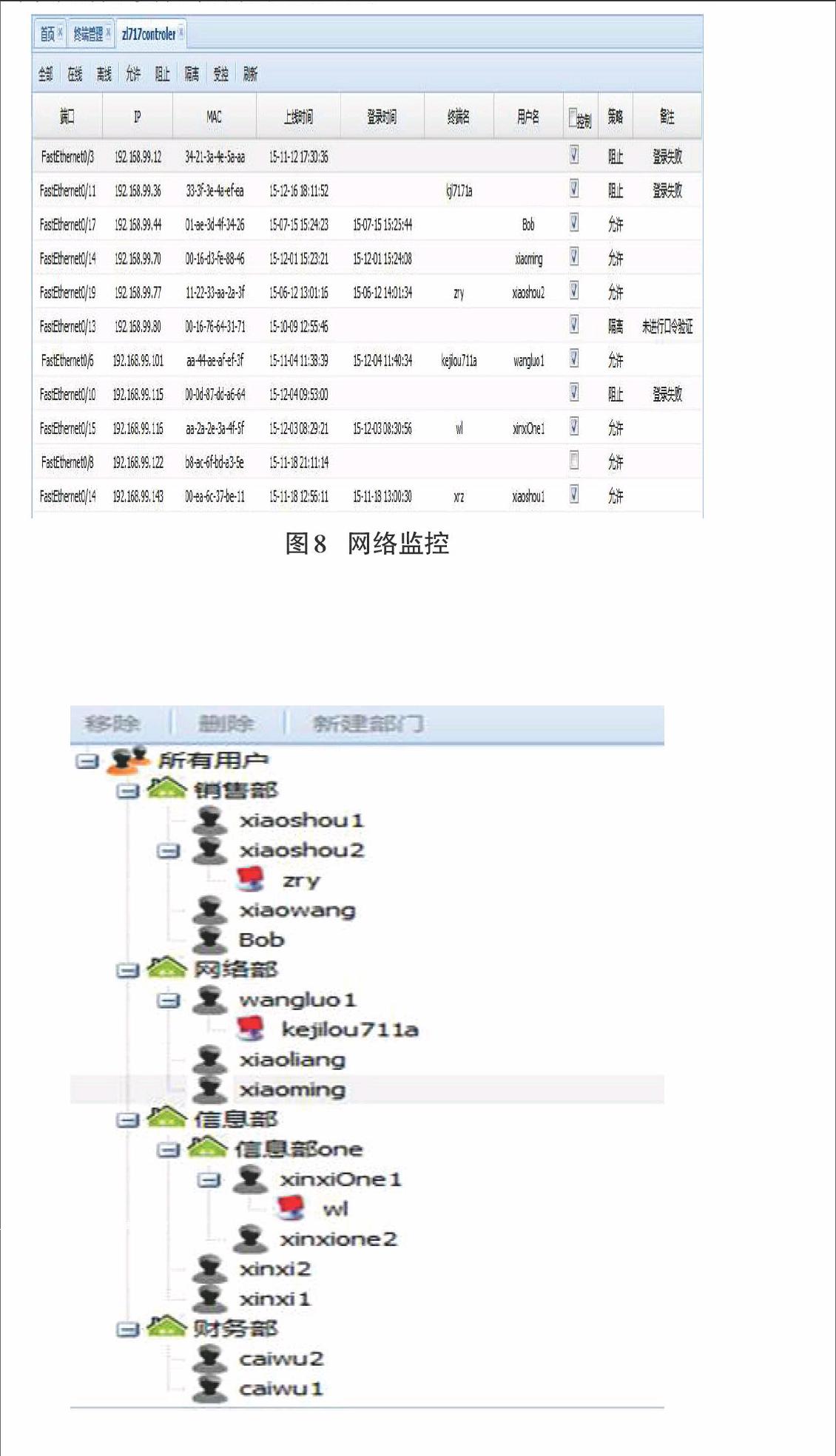

4) 网络监控:监控交换机端口、IP、MAC、用户名、终端名和上线/下线、登录时间等信息;手动控制终端的连接状态;监控网络的动态事件如终端的上线和下线;统计网络状态信息如控制器名称、控制网段、在线/离线终端、ARP洪泛/欺骗和异常主机等。

4.3 用户/终端准入控制

内网安全平台是面向终端的,通过对终端的管理与控制实现内网安全。用户企图接入网络需要通过终端健康审查和授权。终端健康状态审查对内网安全平台的运行起到至关重要的作用。

首先要检测请求接入终端是否为受控终端,如果不是则正常接入网络,否则需要进行健康检查。管理员也可以通过网络监控手动控制终端是否受控、终端准入策略(允许、隔离、阻断)。终端健康审查流程如图5所示。

5系统测试

5.1平台首页

系统管理界面首页如图6所示。

5.2 短信邮件提醒

经多次实验,该平台能够及时有效的实现短信、邮件提醒功能。管理员可以根据具体场景定制提醒策略。短信提醒功能适用场景:用户等待审核、终端等待审核、验证违规用户提醒、网络运行异常提醒等;邮件提醒功能适用场景:用户等待审核、终端等待审核、ARP洪泛提醒、严重违规用户提醒等。实验结果如图7所示。

5.3 用户/终端准入控制

用户请求接入网络,首先进行身份认证(用户名和

密码),认证三次失败阻断接入网络;认证成功需要进行终端健康审查,例如IP/MAC绑定、是否处在允许上网时间段、用户/终端绑定等安全策略,如果通过审查则允许接入网络,否则阻断接入网络。经实验该平台可以有

效对用户、终端进行身份认证、健康检查,并根据检查结果进行管理控制。

5.4 网络监控

该平台能够实时监控网络状态。管理员通过网络监控页面可以决定终端是否受控、手工修改终端准入策略:允许、隔离、阻断。实验结果如图8所示。

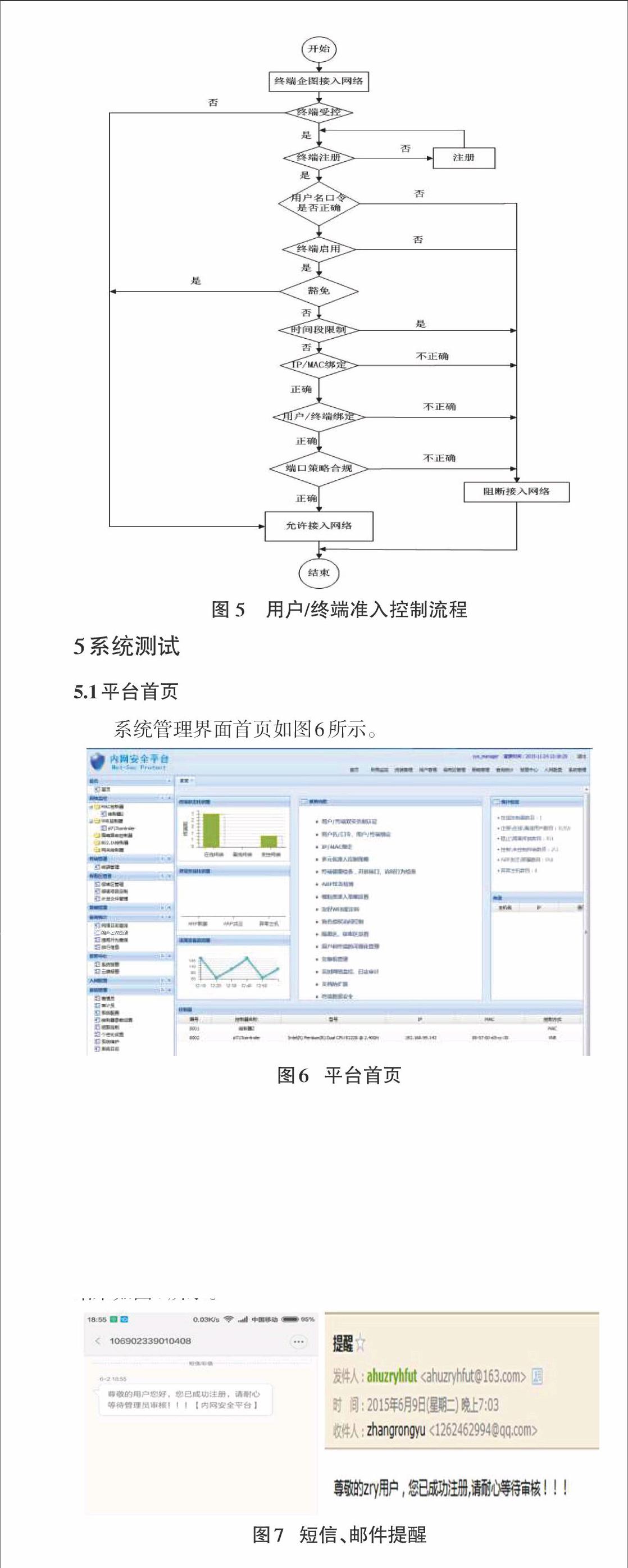

5.5用户、终端可视化管理

本文设计的内网安全管理实验平台对用户和终端管理使用树形结构,层次清晰,易于管理,如图9所示。

如图9所示根节点“所有用户”的孩子节点“销售部”包含员工xiaoshou1,xiaoshou2,xiaowang ,Bob,员工“xiaoshou2”绑定终端“zry”。管理员可以在该界面上对用户、终端进行管理。

6 结论

本文设计与实现的内网安全管理实验平台易于部署,不需要安装客户端软件,方便维护;控制器以旁路方式接入网络不改变原网络拓结构,对网络运行速度没有影响。该平台经运行检测可以有效地保护内部网络安全,可以用作信息安全专业本科生网络安全实验平台,也可以作为中小型企业内网安全管理工具。

参考文献:

[1] 张武超.内网安全管理系统的研究与实现[D].北京:北京邮电大学,2008.

[2] 朱宾.内部网络安全管理系统的研究与实现[D].北京:北京邮电大学,2010.

[3] 周阳.内网管理系统关键技术研究与实现[D].哈尔滨:哈尔滨工程大学,2010.

[4] 于微伟,卢泽新,康东明,等.关于网络准入控制系统的分析与优化[J].计算机工程与科学,2012,33(8):39-44.

[5] 周超,周城,丁晨路.计算机网络终端准入控制技术[J].计算机应用,2011(1):89-94.

[6] 赵英,黄九梅,董小国,等.网络流量监控系统的设计与实现[J].计算机应用,2004(24):32-33.

[7] 赵晓峰,徐义东.基于NETFLOW与SNMP的园区网流量监控系统[J].计算机技术与发展,2008,5(18):168-172.

[8] 北信源[EB/OL].http://web.vrv.com.cn/.

[9] Di Benedetto M, Maino F, Mishra C, et al. Method and apparatus for role-based access control: U.S. Patent 8,335,850[P]. 2012-12-18.

[10] Guevin T F, Thakkar S B, Compton D C, et al. Method And Apparatus For Network Access Control: U.S. Patent Application 13/413,813[P]. 2012-03-07.

[11] 郭幽燕,杜晔,王杨,等. 基于 ARP 协议的内网访问控制系统[J]. 计算机工程与科学, 2010 (1): 21-24.

[12] Congdon P, Aboba B, Smith A, et al. IEEE 802.1 X Remote Authentication Dial In User Service (RADIUS) Usage Guidelines[Z]. RFC3580, September, 2003.