一种基于博弈的联盟组网方法

2015-12-13黄开枝罗文宇林胜斌

黄开枝 洪 颖 罗文宇 林胜斌

1 引言

近年来,无线与移动通信已快速发展成为全球范围内用户规模和使用量最大的一种通信方式,各种新型的宽带无线与移动通信技术研究也在全球范围内紧锣密鼓地加速推进,期望能以更快的速度、更大的容量、更低的成本给各类用户提供更丰富的业务。协作通信网络能有效地利用无线网络的广播特性,并且通过中继节点协作得到空间分集增益,提高无线链路的传输速率及传输可靠性,增加系统的覆盖范围和系统的鲁棒性,成为当前的研究热点之一。安全问题是协作通信网络能否给用户提供稳定可靠服务的关键问题,中继节点和协作思路的引入给安全性带来了极大的隐患,同时也为其安全问题研究带来了新的机遇。传统上主要采取直接移植有线通信系统中的方法,在“信息层面”采用信源加密来避免信息泄露。该类方法不仅回避了无线信号本身易被截获的问题,而且在协作通信网络中还面临密码设备管理、密钥管理、密钥分发困难等一系列问题。针对这些问题,近年来兴起的物理层安全技术从无线通信的物理层特点入手,利用无线信道在空时频域的多样性、时变性和私有性,为协作通信网络的安全传输方法设计提供了新的思路,成为近年来无线协作通信安全的研究热点[16]-。

基于博弈的物理层安全协作技术近年来得到了广泛的研究,通过基于博弈的方法分析获取各个节点间的关系,多个发送端可以形成联盟提高各自的安全速率,从而解决无线网络的安全问题。技术的中心原则是将发送端建模成理性的参与者,建模目标为最大化各自的收益函数。2009年,文献[7]针对多发送端无线网络,提出了一个基于多发送端协作的分布式联盟博弈理论架构,组网内发送端分时隙协作放大转发信号,通过比较各个发送端的加入是否能够增加组网安全速率收益从而决定协作组网的形成。文献[8]研究了多用户 MISO(Multiple-Input Single-Output)干扰信道的可达安全速率,通过反复算法得到纳什均衡。文献[9]与文献[10]研究用户高斯干扰信道场景下的多个协作和非协作的发送机制,推导出各个机制的可达安全速率,并提出将博弈作为解决问题工具,这样发送端可以寻找到平衡网络安全性能和公平的可控点。2013年,文献[11]中,各个多天线发送端都希望最大化其安全速率和其他链路安全速率的差距,得到闭合形式的纳什均衡点。文献[12]采用协作博弈解决异构网络中安全速率的提高问题,当用户形成联盟,通过协作波束成形使得窃听方信号无效。文献[13]研究了考虑多用户非协作功率控制博弈,并应用价格函数来提高能量效率和整个网络的总安全速率。但是,现有方法缺乏有效联盟收益分配机制,可能导致发送端拒绝协作,同时发送信号,造成接收端信号重叠的问题出现[14]。因此,有必要在无线协作网络中实施有效的协作联盟收益机制,实现多个发送端之间的协作,保证协作通信网络的稳定和高效[15]。

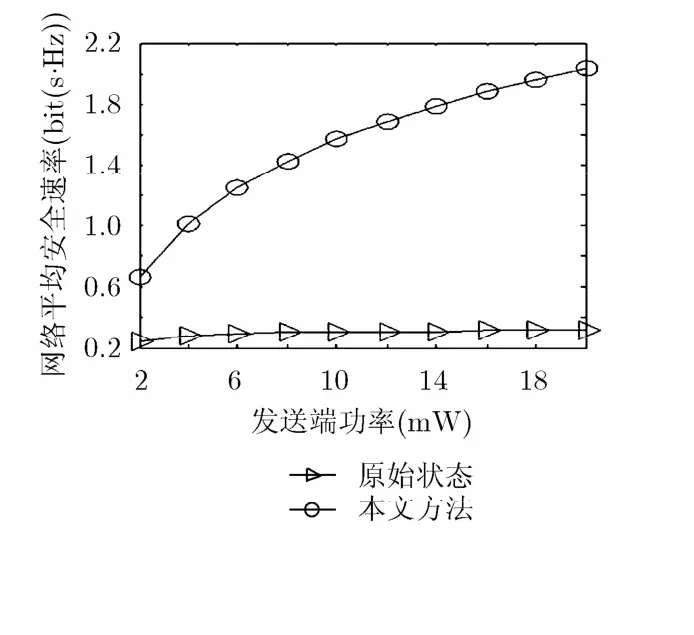

针对此问题,本文提出了一种基于博弈的联盟组网方法:通信需求最强的发送端发送信号,当所有发送端需求相同时,窃听信道状态信息最差的发送端发送信号,其余发送端在其零空间上发送人工噪声,既避免了多个发送端之间相互干扰,又恶化了窃听端的接收;为实现这一联盟组网,本文使用虚拟货币量化安全速率,基于博弈将协作联盟增加的安全速率增益均分,发送端的收益定义为非协作时的安全速率增益加上联盟组网系统总安全速率增益增加部分的平均值,当网络中某个发送端T'临时有强烈信号传输需求时,可以通过增加自身安全速率单位价格,达到分摊收益的最大值;各个发送端通过遍历所有联盟组网方式下的收益,自适应形成收益最大的联盟组网,这时各个发送端的收益达到最大值,不会有节点脱离组网。仿真结果表明:当发送端功率为2~20 mW时,基于本~文方法下的网络平均安全速率相比初始状态提高0.41.8 bit/(s⋅ Hz)。

2 系统模型与问题提出

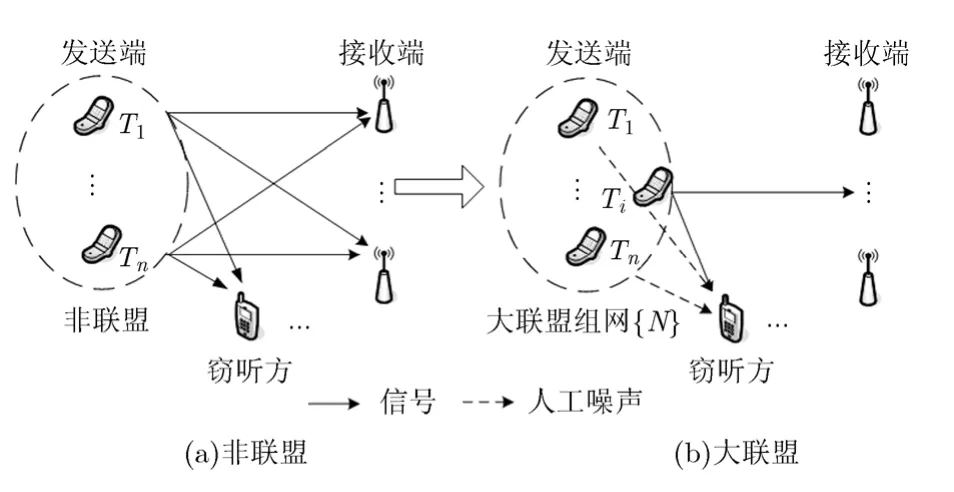

如图1所示,系统模型包含N对发送端-接收端(Alice-Bob)和L个窃听方(Eve),其中L<N,是一个无中继参与的多发送端无线协作网络。定义发送端集合为 Ω = { T1, T2, … , Tn},发送端到接收端的主信道特征参数为 h = 1 ,发送端到窃听方的窃听信道特征参数为g,该尺度参数可以作为窃听方到接收端的相关距离的标志。此信道中某个发送端 Ti,Ti∈Ω的安全速率为主信道和窃听信道的容量之差。

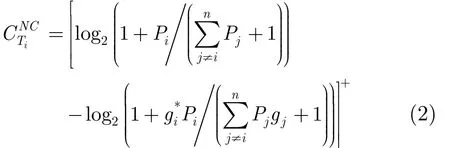

其中, Ci,d表示发送端到合法接收端的主信道容量,Ci,e表示发送端到窃听端的窃听信道容量。[ ]+表示取正的最大值。

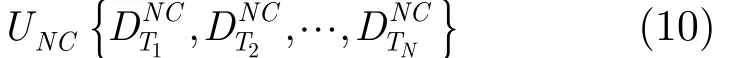

如图1(a)所示,处于相同频段的N个发送端同时发信号,接收端接收的信号相互干扰,其中,Ti的安全速率为

其中, gi*表示 Ti的窃听信道增益, gj表示其余发送端对应的窃听信道增益, Pi和 Pj表示所有发送端发送功率且相等。由于信道的叠加性导致接收端信号相互干扰,系统的安全性不高。

如果发送端互相协作,可以通过人工噪声的协作策略获得安全速率的提升。各个发送端之间通过控制信道交换各自的信道状态信息和发送需求(现有将博弈论应用在物理层安全技术的文献中关于协作双方通信的实现均做此假定),通过检测感知功率可以判断发送端是否协作干扰。然而,出于自私的意图,一些节点可能会拒绝协作。因此,研究有效的协作联盟收益机制促进多个节点之间的协作,具有非常重要的意义。

图 1 发送端的非联盟与联盟组网模型

3 基于合作博弈多用户联盟组网自适应形成方法

为实现多个发送端之间的协作,本节将协作博弈机制中的收益分摊机制引入多用户联盟组网自适应形成方法,将联盟组网相比非协作增加的总安全速率收益值均分。首先,得出联盟状态下的系统安全速率;然后,将联盟状态下系统总安全速率相对无协作时的增量作为可转移收益,基于博弈将平均分摊转移到联盟组网内各个发送端;最后,发送端遍历所有可能形成的联盟组网,计算得到均摊收益最大的联盟组网方式*G ,并按照*G 的形成结构自适应形成联盟组网,此时各个发送端的收益值达到最大。

3.1 大联盟组网的安全速率

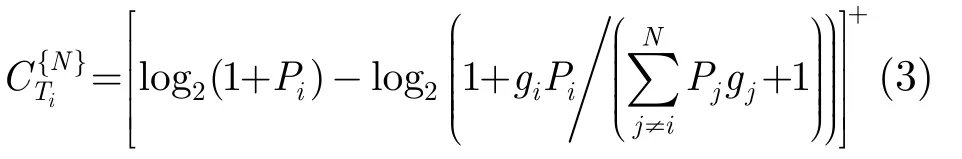

首先,得出联盟状态下的系统安全速率。用{}N表示包含所有发送端的大联盟。当iT发送信号时,其余发送端将噪声置于其主信道的零空间上发送,可以在降低窃听信道容量的同时不影响接收端的接收。如图 1(b)所示,所有发送端通过这种协作方式形成一个大联盟组网{}N ,那么iT的安全速率为

为促进发送端相互协作形成联盟组网,本节根据发送端的相互协作关系构建一个可转移收益协作博弈,将组网总的安全速率相对无协作时的增量作为可转移收益,将其转移到联盟组网内各个发送端。然后,基于博弈将可转移收益平均分摊,保证各个发送端收益配置的均衡和公平,从而实现组网内各个发送端的协作。

3.2 安全速率收益分摊

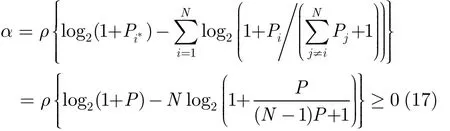

首先,根据发送端的相互协作关系构建一个可转移收益协作博弈,将组网安全速率相对无协作时的安全速率增量作为可转移收益,为实现收益的转移性,本节使用虚拟货币量化安全速率,用ρ表示每单位安全速率货币价格。对比式(2)和式(3)得到,

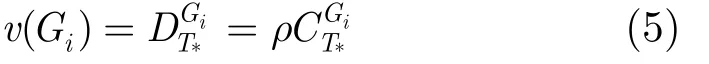

其中,v( Gi) 为联盟组网 Gi的总收益。对于最优联盟内 ∀ Ti∈ G*,都有≥v( i), v( i)表示Ti不加入G*时可以得到最大的收益。当发送端在联盟组网 G*中获得的收益比非联盟以及加入其他联盟得到的收益多时,它才会愿意加入该联盟。

定义1 协作博弈N, v,其中N为所有发送端的集合,特征函数 v( Gi) 为每种联盟方式确定的联盟值,如果对于任意两个联盟 Gj, Gk⊂{N}且Gj∩Gk=∅ ,如果特征函数 Gj, Gk满足 v( Gj∪Gk) ≥ v( Gj)+v ( Gk) ,那么该博弈是超可加的。

在可转移收益博弈中, v( Gj) 和v( Gk) 分别为联盟组网 Gj, Gk的安全速率。其中,

如果满足v( Gj∪ Gk) ≥ v ( Gj) + v ( Gk) ,那么联盟组网 Gj和 Gk将合并成一个大联盟。通过数学推导,易得发送端任意联盟组网都满足 v( Gj∪Gk) ≥ v( Gj)+v ( Gk),该协作博弈下的联盟组网满足超可加性,所以包含所有发送端的大联盟{N } 的安全速率最大,即 G*= { N}。

若N个发送端不协作时,各个发送端发送各自信号的收益v( i)为

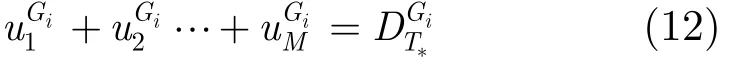

当M(M≤N)个发送端形成联盟组网Gi时,窃听信道增益最低的T*发送信号,其余发送端发送人工噪声,此时组网的安全速率收益为

相对非协作可以增加的总收益函数为

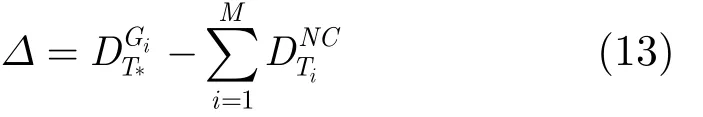

在联盟发送端中平均分摊Δ, Δi=Δ/M 。各个发送端通过分摊得到的收益为

3.3 联盟自适应形成步骤

可见,基于协作博弈联盟组网自适应形成方法分两个分阶段:第1阶段,发送端遍历所有可能的联盟组网方式,得到分摊收益Δ/M最大的联盟组网方式{N };第2阶段,发送端按照{N }的构成,当(Δ / M ){N}> 0 时,自适应形成联盟组网,窃听信道增益最低的T*发送信号,其余发送端发送人工噪声。

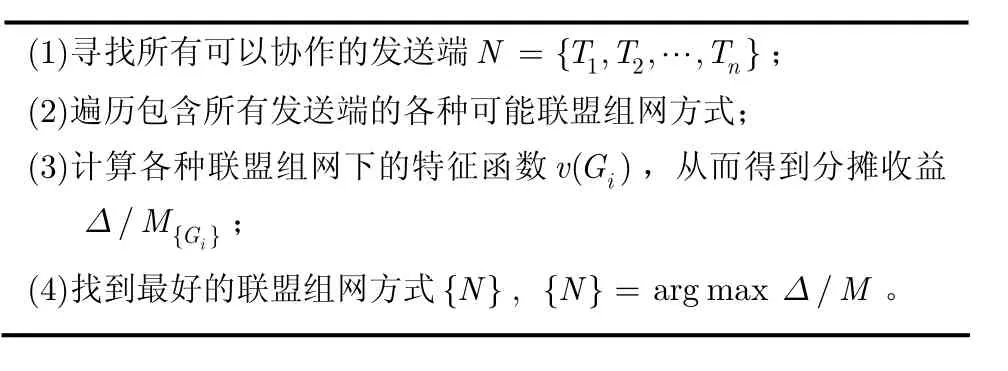

第1阶段是寻找最优联盟组网方式:根据联盟组网特征函数值v({N}),各个发送端通过最大收益函数算法计算得到最好的联盟方式{N },具体步骤如表1所示。

由定义1知道,发送端的协作博弈具有超可加性,所以,最好的联盟组网方式为{N}, M = N 。在所有的联盟组网方式中,由所有发送端组成的大联盟能获得最大收益。

表1 寻找最优联盟组网步骤

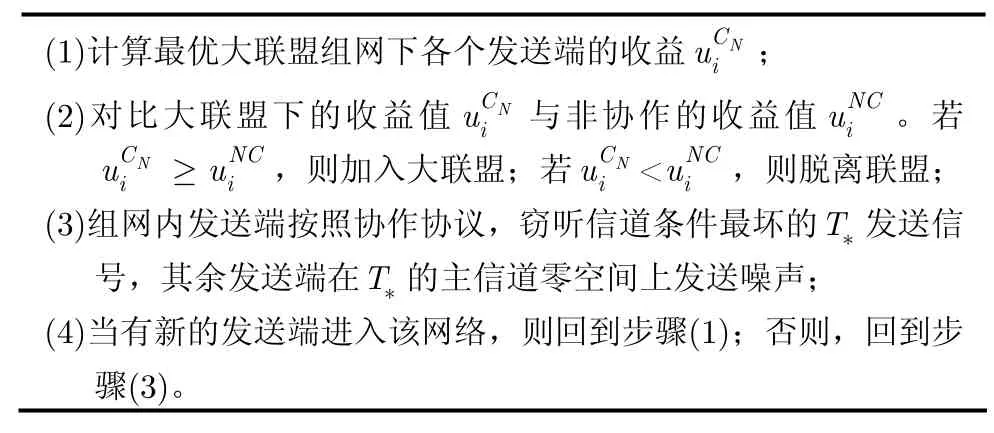

第2阶段是最优大联盟组网自适应形成:发送端从初始的非联盟状态,经过以下步骤自适应形成系统安全速率最大的{}N ,具体步骤如表2所示。

表2 最优大联盟组网形成步骤

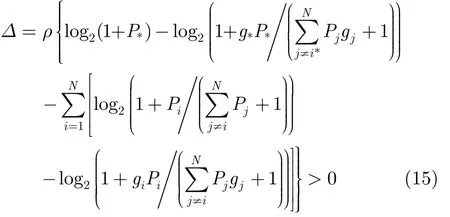

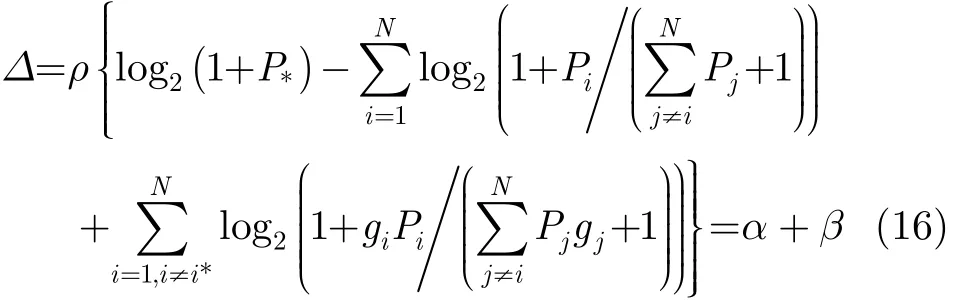

化简Δ,得

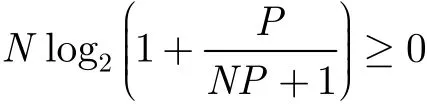

易得知α是关于功率P的增函数和关于联盟内发送端数量N的减函数。

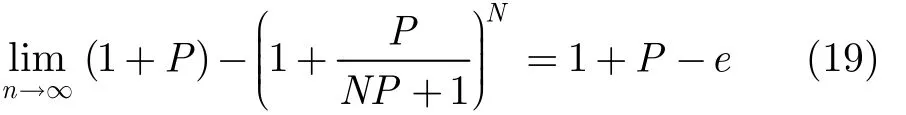

解得 P >e-1时,Δ恒大于0,当同时隙下的发送端功率大于 e - 1时,基于本节的方法,发送端自动形成大联盟组网,窃听信道增益最低的发送端发送信号,组网内其他发送端在其主信道零空间上发送人工噪声,实现了网络的安全。

3.4 需求公平的实现

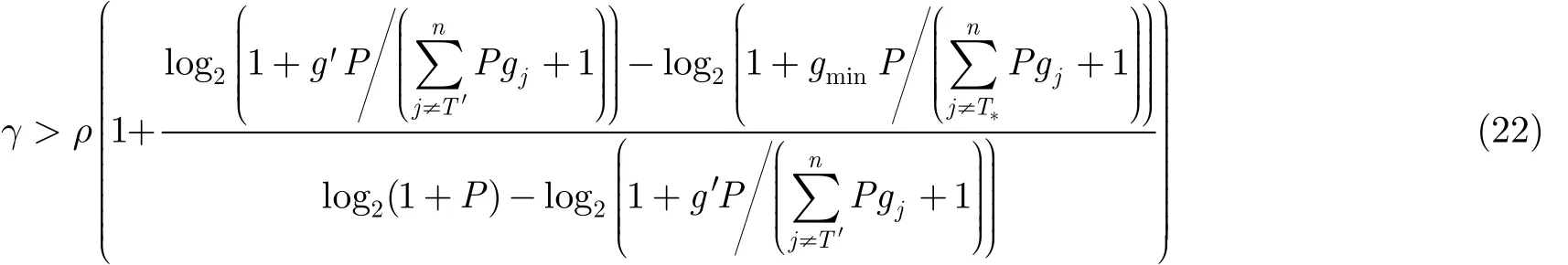

当网络中除T*以外的某个发送端T'临时有强烈信号传输需求时,这时用γ表示T'自身单位安全速率的定价,T'的分摊收益必须大于最优大联盟T*的分摊收益,即

当T'对其安全速率的定价γ满足下述条件时,就能实现其发送信号的需求。

本文的方法也能解决网络需求公平性的问题,保证各个发送端不同的需求。

4 数值仿真与安全性能分析

为验证本文方法的有效性,对存在窃听方的无线通信网络仿真。假设该网络存在40对发送端-接收端,1个窃听方。网络内每个时隙下的发送端为2 ~ k ( k ≤ 4)个。为了计算方便,取量化安全速率的单位ρ=1, ρ的大小不影响最终结果。窃听信道为高斯随机信道,窃听信道增益g取40个随机数值,方差为1。

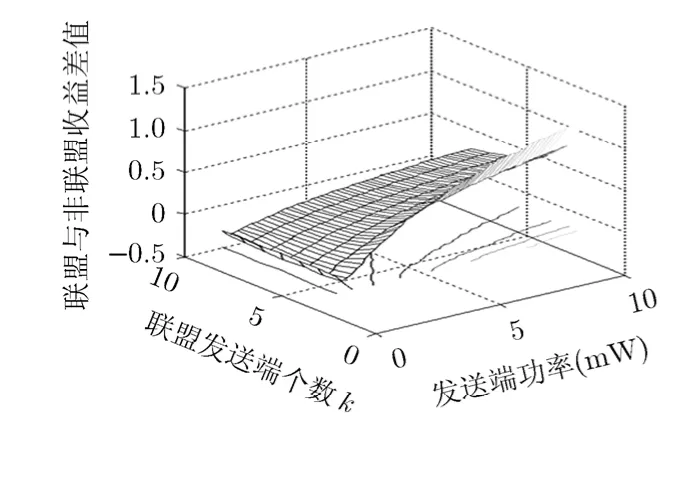

图2给出了网络发送端功率P的变化与联盟内发送端个数k对各个发送端联盟与非联盟收益差Δi的影响。可以看到:当发送端功率大于1.8mW时,Δi恒大于0,这时同时隙下的发送端都趋向于协作形成联盟组网,满足理论分析的数值 P >e-1。同时观察到,Δi与k呈反比,同时隙下的发送端个数越多,基于联盟组网下增加的收益得越少;Δi与P呈正比,各个发送端功率越大,基于联盟组网下的收益增加得越多。

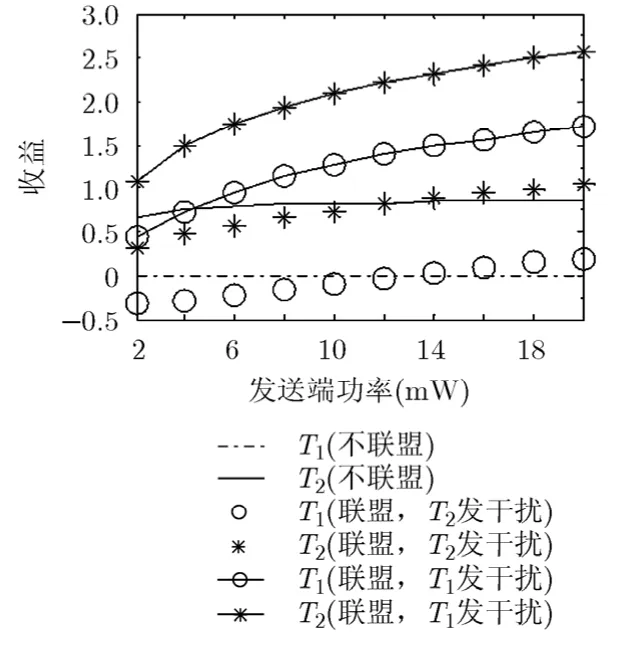

为了分析功率变化时组网联盟内不同协作方式对收益的影响,图3仿真比较了包含两个发送端的组网在两种联盟协作方式下与非联盟组网的收益情况。其中, T1和 T2的窃听信道状态信息分别为g1= 1 .2, g2= 0 .5。当窃听信道增益较低的 T2发信号、 T1发干扰时,各个发送端的收益相比原始的非协作组网方式以及 T1发信号、 T2发干扰的组网方式,各个发送端获得收益达到最大,与理论分析相符,并随着功率的增加而增大。

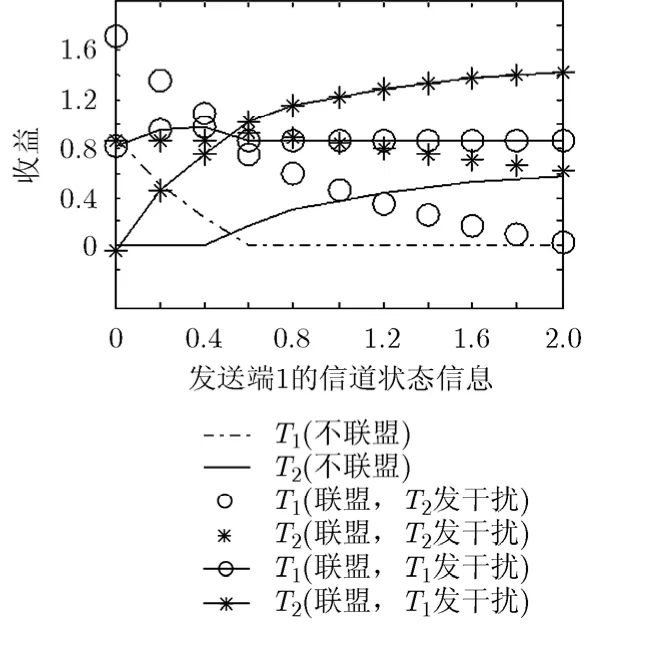

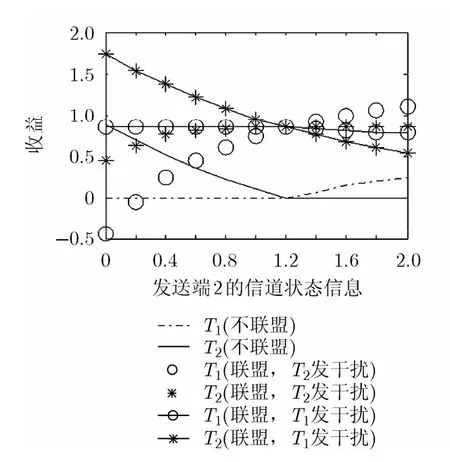

图4和图5进一步给出了不同窃听信道状态信息条件下,组网联盟内不同协作方式对收益的影响。图4中给出了 T2的窃听信道状态信息 g2= 0 .5时,g1的变化对各个发送端收益的影响,其中各个发送端的功率P恒为5 mW。当 g1<g2时,如图4, T1发信号、 T2发干扰的联盟方式下的各个发送端的收益达到最大;当 g1>g2时,T2发信号、T1发干扰的联盟方式下的各个发送端的收益达到最大。只有当窃听信道增益最低的发送端发送信号,其余的发送端发干扰时,各个发送端的收益才能达到最大。其中,T2的收益随着另一发送端窃听信道 g1的增大而增大。图 5相对应给出了 g1= 1 .2时, g2对发送端收益的影响,与上述结论一样。当 g2<g1时,可以看到 T2发信号、T1发干扰的联盟方式下的各个发送端的收益达到最大;当 g2>g1时,T1发信号、T2发干扰的联盟方式下的各个发送端的收益达到最大。

最后,图6比较了网络原始状态下与基于本文方法的平均安全速率,可以看到,当发送端功率为2~20 mW 时,基于本文方法下相同频段的发送端自适应形成联盟组网发送信号,网络平均安全速率相应提高0.4~1.8 bit/(s⋅ Hz),与理论分析相符。

图2 功率P的变化与联盟内发送端个数k对收益差Δi的影响

图3 功率P变化时,组网联盟内不同协作方式对收益的影响

图4 g2 = 0 .5, g1变化时,不同联盟方式对收益的影响

图5 g 1 = 1 .2,g2变化时,不同联盟方式对收益的影响

图6 本文方法下网络平均安 全速率相对初始状态的提高

5 结束语

无线协作网络多节点通过联盟组网发送人工噪声可以极大地提高安全速率,而自私节点拒绝协作会给网络带来能耗或安全速率的损失。因此,如何有效联盟组网以实现安全通信依赖于自私节点之间协作意愿以及收益分配策略。针对此问题,本文提出一种基于博弈的安全联盟组网方法,研究组网内发送端的相互协作关系,引入协作博弈中的收益分摊机制实现了联盟收益增加部分的公平分配,组网内窃听信道状态信息最差或者有紧急通信需求的发送端发送信号,其余发送端在其主信道的零空间上发送人工噪声的方式实现组网内协作,满足了不同网络下对安全和公平性的要求。仿真和分析结果表明:基于本文方法,当发送端功率为20 mW时,高斯信道下的网络平均安全速率相对初始状态提高1.8 bit/(s⋅ Hz)。

[1] Stark W and McEliece R J. On the capacity of channels with block memory[J]. IEEE Transactions on Information Theory,1988, 34(2): 322-324.

[2] Geraci G and Dhillon H. A new model for physical layer security in cellular networks[C]. Proceedings of 2014 IEEE International Conference on Communications (ICC), Sydney,Australia, 2014: 2147-2152.

[3] Kashyap A, Basar T, and Srikant R. Correlated jamming on MIMO Gaussian fading channels[J]. IEEE Transactions on Information Theory, 2004, 50(9): 2119-2123.

[4] Geraci G, Dhillon H, and Andrews J. Physical layer security in downlink multi-antenna cellular networks[J]. IEEE Transactions on Communications, 2014, 62(6): 2006-2021.

[5] Wyner A. The wire-tap channel[J]. Bell System Technical Journal, 1975, 54(8): 1355-1387.

[6] Huiming W, Tongxing Z, and Pengcheng M. Secure MISO wiretap channels with multi-antenna passive eavesdropper via artificial fast fading[C]. Proceedings of 2014 IEEE International Conference on Communications (ICC), Sydney,Australia, 2014: 5396-5401.

[7] Walid S and Zhu H. Physical layer security: coalitional games for distributed cooperation[C]. Proceedings of Symposium on Modeling and Optimization in Mobile Ad Hoc and Wireless Networks, Seoul, Korea, 2009: 1-8.

[8] Jorswieck E and Mochaourab R. Secrecy rate region of MISO interference channel: Pareto boundary and non-cooperative games[C]. Proceedings of International ITG Workshop on Smart Antennas, Berlin, Germany, 2009: 132-138.

[9] Fakoorian S and Swindlehurst A. Competing for secrecy in the MISO interference channel[J]. IEEE Transactions on Signal Processing, 2013, 61(1): 170-181.

[10] Fakoorian S and Swindlehurst A. MIMO interference channel with confidential messages: game theoretic beamforming designs[C]. Proceedings of IEEE Conference Record of the Forty Fourth Asilomar Conference on Signals, Systems and Computers, Pacific Grove, CA, USA, 2010: 2099-2103.

[11] Fakoorian S and Swindlehurst A. MIMO interference channel with confidential messages: achievable secrecy rates and precoder design[J]. IEEE Transactions on Information Forensics and Security, 2011, 6(3): 640-649.

[12] Anand S, Sengupta S, and Chandramouli R. An attackdefense game theoretic analysis of multi-band wireless covert timing networks[C]. Proceedings of 2010 IEEE Computer Communications, San Diego, CA, USA, 2001: 14-19.

[13] Cho P, Hong Y, and Kuo J. A game theoretic approach to eavesdropper cooperation in MISO wireless networks[C].Proceedings of IEEE International Conference on Acoustics,Speech and Signal Processing, Prague, Czech, 2011:3428-3431.

[14] Jun D, Rongqing Z, and Lingyang S. Truthful mechanisms for secure communication in wireless cooperative system[J].IEEE Transactions on Wireless Communications, 2013, 12(9):4236-4245.

[15] Mukherjee A. Principles of physical layer security in multiuser wireless networks: a survey[J]. IEEE Communications Surveys & Tutorials, 2014, 16(3):1550-1573.