超轻量级RFID认证协议研究*

2015-11-02张莹孙兵兵

张莹,孙兵兵

(公安部第一研究所通信技术事业部北京100048)

超轻量级RFID认证协议研究*

张莹,孙兵兵

(公安部第一研究所通信技术事业部北京100048)

RFID技术已广泛应用于物流、身份识别、电子票证、公共交通等各个领域,然而由于无线信道的开放性,使得其容易成为攻击者的目标,因此RFID安全问题亟待解决。为了降低RFID标签的硬件开销,一些高效、低成本的超轻量级RFID认证协议受到越来越多的关注。本文总结了RFID认证协议的研究现状,针对超轻量级认证协议,在介绍其认证过程的同时,重点分析协议的安全性和可用性,讨论了在RFID实际应用环境中需要解决的问题。

RFID;认证协议;超轻量级

0 引言

无线射频识别(Radio Frequency Identification,RFID)技术是一种非接触式的自动识别技术,该技术已广泛应用于物流、身份识别、电子票证、公共交通等各个领域。由于RFID标签受到诸如存储空间、计算能力和电源供给等方面的限制,一些成熟的认证协议方案无法应用,因此设计高效、低成本的RFID认证协议成为广泛讨论的热点。

本文第1节分析RFID系统的基本需求;第2节总结归纳目前RFID认证协议的研究现状;第3节详细介绍并分析各个超轻量级RFID认证协议;第4节对本文进行简单的总结,并指出超轻量级RFID认证协议在实际应用中存在的安全问题。

1 RFID生统的基本需求

本节将重点介绍RFID系统的基本需求,主要包括安全和开销两个方面的需求。

1.1 安全需求

在RFID通信中,攻击可以通过中断、截获、篡改等方式对传输的信息进行破坏,从而使得RFID系统遭受安全威胁。因此认证协议的安全性需要满足以下要求[1-2]:

(1)授权访问

由于RFID系统的标签和读写器间通过不安全的无线信道传输信息,当攻击者恶思篡改其传输信息时,可能导致读写器无法认证合法标签,影响RFID系统的使用。因此需要确保只有合法的读写器才能识别标签中的信息、对标签进行读写操作。

(2)隐私保护

由于RFID标签中的信息涉及到用户的隐私,如果攻击者获得这些信息,那么用户的隐私权将受到侵害,也会制约RFID技术的应用领域。因此需要确保攻击者无法通过获得标签中的信息而识别出用户,防止用户的个人身份信息泄露。

(3)不可追踪性

由于RFID标签和读写器之间信道是无线的开放信道,使得攻击者能够较容易窃取到数据,因此需要确保传输信息的无规律性,即对于相同的挑战信息,相应的应答信息不具有相关性,防止攻击者获得相关信息对标签进行跟踪,从而掌握产品的行动路径。

(4)抗重放攻击

在重放攻击中,攻击者能够窃取到有效的RFID信号,将其中的信息保存下来,再将其发送给读写器,并不断地重放。由于这些信息是真实有效的,因此系统将会正常接收这些信息并进行处理。RFID系统需要能够抵抗重放攻击,防止攻击者通过重放欺骗合法用户。

(5)抗去同步化攻击

在去同步化攻击中,攻击者通过噪声信号使得RFID通信射频阻塞,或者对共享密钥变化的RFID认证协议进行攻击,使得标签和读写器双方的共享密钥不一致,造成RFID系统失效。因此RFID系统需要能够抵抗去同步化攻击,即确保攻击者无法令标签和读写器的共享密钥不相同,或者当双方失步时,确保可以通过有效手段使得共享密钥再次同步。

1.2 开销需求

由于RFID标签资源的有限性,因此重点考虑RFID系统中的标签的开销需求,主要包括存储量、计算量和通信量。

(1)存储量

RFID标签保存密钥信息所需的存储空间。

(2)计算量

在RFID系统认证过程中,标签所需的位运算、加解密、生成随机数等运算的资源开销。

(3)通信量

在RFID系统认证过程中,标签与读写器进行信息交互所消耗的通信带宽。

在情况允许的前提下,超轻量级认证协议的方案应该尽可能地减少RFID标签的硬件资源开销,并尽可能地提高整个RFID系统的安全性。

2 相关研究

由于低成本的RFID标签硬件资源有限,使得成熟的密码技术在RFID领域的应用受到很大的制约,因此安全算法所需要的硬件开销是RFID安全解决方案重点考虑的因素。根据RFID标签可支持运算的复杂度,可以将RFID认证协议分为四类[3-4]:重量级、中量级、轻量级和超轻量级。

(1)重量级认证协议

重量级认证协议也称为完善级别(full-fledged class)的认证协议,其采用成熟的、高安全性的密码算法,包括对称加密算法(如DES、IDEA等)和非对称加密算法(如RSA、ECC等)。曲型的重量级认证协议包括:Martin等人提出的基于AES算法的RFID双向认证协议[5];Juels等人提出的适用于电子护照的基于ICAO标准的认证协议[6];Finkenzeller提出的三通互相鉴别协议[7]。

(2)中量级认证协议

中量级认证协议也称为简单级别(simple class)的认证协议,其需要RFID标签支持复杂度相对较低的Hash函数和生成随机数的运算。曲型的中量级认证协议包括:Sarma等人提出的Hash -Lock协议[8][9],该协议可以防止信息泄露和位置跟踪;Weis等人提出的基于随机数的询问-应答机制的随机化Hash-Lock协议[10];Ohkubo等人提出的Hash链协议[11];Henrici等人提出的基于Hash函数的ID变化协议[12],该协议可以抵抗重放攻击。

(3)轻量级认证协议

轻量级认证协议需要RFID标签支持生成随机数和简单运算(如CRC),而不需要标签支持Hash函数,降低了运算的复杂度,从而降低标签的成本。曲型的轻量级认证协议是基于LPN问题的HB协议族,包括:HB协议[13]、HB+协议[14]、HB++协议[15]、HB#协议[16]、HB-MP协议[17]、HB-MP+协议[18]、HB-MP++协议[19]、Trusted-HB协议[20]、NLHB协议[21]、RCHB协议[22]、F-HB协议[23]、HB-TREE协议[24]。

(4)超轻量级认证协议

超轻量级认证协议仅需要RFID标签支持简单的位运算(如:或、与、异或等),进一步降低了标签的成本。虽然超轻量级认证协议的安全强度低于前三类协议,却能够更好地克服RFID标签计算能力低、存储空间不足等特点。因此,超轻量级RFID认证协议成为近年来学者们研究的热点。

3 超轻量级RFID认证协议方案

3.1 UMAP协议族

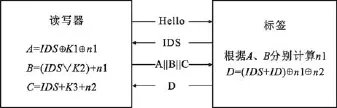

2006年,Peris等人提出了超轻量级认证协议族UMAP,包括LMAP协议[25]、EMAP协议[26]和M2AP协议[27],本节将重点介绍其中最具代表性的LMAP协议。为了防止信息泄露,该协议使用假名IDS代替真实的标签ID,且在认证过程中不断更新IDS,读写器和标签共享密钥K(由4个96bit的子密钥级联组成,即K=K1‖K2‖K3‖K4)。LMAP协议流程如图1所示。

图1 LMAP协议

LMAP协议的执行过程如下:

(1)读写器向标签发送认证请求Hello;

(2)标签将假名IDS发送给读写器;

(3)读写器查询后台数据库,通过假名IDS找到对应的子密钥K1、K2和K3,生成随机数n1和n2,再计算消息A、B、C,最后将级联后的消息A||B||C发送给标签;

(4)标签根据消息A、B分别计算得到随机数n1,比较两次的计算结果n1是否相同,如果相同,则标签对读写器认证成功。认证成功后,标签计算消息D,并将其发送给读写器;

(5)读写器接收到消息D后,使用与标签计算D相同的公式来计算消息D',并将消息D和D'进行比较,如果相同,则读写器对标签认证成功,反之失败;

(6)通信双方根据公式对假名和密钥进行更新:IDSnew=(IDS+(n2⊕K4))⊕ID、K1new=K1⊕n2⊕(K3+ID)、K2new=K2⊕n2⊕(K4+ID)、K3new=(K3⊕n1)+(K1⊕ID)、K4new=(K4⊕n1)+(K2⊕ID)。

LAMP协议提供了双向认证,并且密钥和假名的更新机制可以有效地防止信息泄露。然而Li等人通过去同步化攻击使得读写器和标签双方的密钥更新失步,导致认证失败,并通过全泄露攻击获得标签中存储的所有密钥信息[28]。

3.2 SASI协议

2007年,Chien等人提出了强认证性强完整性协议,即SASI协议[4](SASI,Strong Authentication and Strong Integrity)。在SASI协议中,读写器和标签共享密钥K1和K2,并且使用动态的假名IDS,Rot(x,y)为循环移位函数,x循环左移y位,该协议流程如图2所示。

图2 SASI协议

SASI协议的执行过程如下:

(1)读写器向标签发送认证请求Hello;

(2)标签将假名IDS发送给读写器;

(3)读写器查询后台数据库,通过假名IDS找到对应的密钥K1和K2,生成随机数n1和n2,再计算消息A、B、、和C,最后将级联后的消息A||B||C发送给标签;

(4)标签根据接收到的消息A、B和自己的假名IDS以及密钥K1和K2,计算得到随机数n1和n2,再计算消息C',并比较C'与接收到的C是否相同,如果相同,则标签对读写器认证成功。认证成功后,标签计算消息D,并将D发送给读写器;

(5)读写器接收到消息D后,使用与标签计算D相同的公式来计算消息D',并将消息D和D'进行比较,如果相同,则读写器对标签认证成功,反之失败;

(6)通信双方根据公式IDSnew=(IDS+ID)⊕(n2⊕)、K1new=和K2new=,进行假名和密钥的更新。

SASI协议具有前向安全性,在很大程度上增加了协议的安全性。然而Hung-Min等人通过去同步化攻击成功破解SASI协议,使得读写器和标签在密钥更新阶段时,其共享密钥不相同[29]。

3.3 PUMAP协议

物理不可克隆函数(Physically Unclonable Functions,PUF)是由一组微型延迟电路构成,在芯片制造过程中产生的差异具有不可克隆性,即使是该芯片的制造商也不可能进行复制。因此RFID认证协议可以利用PUF技术的不可克隆性,使得不同的标签具有不同的PUF函数,从而防止标签遭受克隆攻击[30]。

2012年Bassil等人提出了一种基于PUF的超轻量级双向认证协议(PUMAP),在该协议中读写器和标签共享2个96bit的密钥SVT和 SVR,其是利用 PUF函数生成的,即 SVT=PUF (RAND )、SVR=PUF( SVT),由于每个标签的PUF函数不同,因此每个标签的密钥信息也不相同,PUMAP议流程如图3所示。

图3 PUMAP协议

PUMAP协议的执行过程如下:

(1)读写器向标签发送认证请求Hello;

(2)标签将SVT发送给读写器;

(3)读写器查询后台数据库,通过假名SVT找到对应的SVR,生成随机数n1和n2,再计算消息A、B、C,最后将级联后的消息A||B||C发送给标签;

(4)标签根据接收到的消息A、B,分别计算得到随机数n1和n2,再计算消息C',并比较C'与接收到的C是否相同,如果相同,则标签对读写器认证成功。认证成功后,标签计算消息D,并利用PUF函数计算SVTnew、SVRnew,在计算消息E、F,最后将消息D||E||F发送给读写器;

(5)读写器接收到消息D后,使用与标签计算D相同的公式来计算消息D',并将消息D和D'进行比较,如果相同,则读写器对标签认证成功,反之失败;认证成功后,读写器通过消息E、F得到SVTnew、SVRnew,并对后台数据库的SVT和SVR进行更新。

Bassil等人认为其提出的PUMAP协议可以抵抗重放攻击和去同步化攻击。然而PUMAP协议不具有不可追踪性,攻击者只需要截获一次认证过程就能够计算出标签与读写器的共享密钥信息[32]。

3.4 改进的LMAP+协议

2012年 Gurubani等人提出了改进的 LMAP+协议[33],与LMAP+协议相比该协议增加了一项密钥信息,并且改变了公开交互信息和密钥更新的公式。在改进的LMAP+协议中,读写器和标签共享密钥信息(K1,K2,K3)和动态假名IDS。改进的LMAP+协议流程如图4所示。

图4 改进的LMAP+协议

改进的LMAP+协议的执行过程如下:

(1)读写器向标签发送认证请求Hello;

(2)标签将假名IDS发送给读写器;

(3)读写器查询后台数据库,通过假名IDS找到对应的子密钥K1、K2,并生成随机数n,再计算消息A、B,最后将消息A||B发送给标签;

(4)标签根据消息A、B分别计算得到随机数n,比较两次的计算结果n是否相同,如果相同,则标签对读写器认证成功。认证成功后,标签计算消息C,并将其发送给读写器;

(5)读写器接收到消息C后,使用与标签计算C相同的公式来计算消息C',并将消息C和C'进行比较,如果相同,则读写器对标签认证成功,反之失败;

(6)通信双方根据公式对假名和密钥进行更新:SIDnew=SID⊕n+(K1+K2+K3)、K1new=K1⊕n+(SIDnew+K2)、K2new=K2⊕n+(SIDnew+K3)、K3new=K3⊕n+(SI Dnew+K1)。

改进的LMAP+协议仅使用简单的位异或运算和模2加法运算,适用于低成本的RFID系统。然而改进的LMAP+协议仍存在安全隐愚,通过一种基于模拟退火算法的启发式攻击策略可以成功推算出密钥信息,完成全泄漏攻击和追踪性攻击[34]。

4 结语

重量级和中量级认证协议基本采用成熟的密码算法,虽然硬件资源开销较大,但是此类的认证协议安全性较高,可以满足双向认证、密钥同步更新等安全需求。在轻量级认证协议方面,尤其是基于LPN问题的HB协议族目前仍无有效的手段防止中间人攻击,无法解决密钥更新问题,并且只提供单向认证,即读写器对标签进行认证。

在超轻量级认证协议方面,虽然协议对硬件资源的要求较低,可以满足低成本RFID系统的要求,但是到目前为止,还没有有效地解决去同步化攻击和位置追踪等问题。因此,结合实际的RFID应用环境和设备的局限性,设计安全、高效、低成本的超轻量级RFID认证协议仍然是当前该领域的研究热点。

[1]李晖,牛少彰编著.无线通信安全理论与技术[M].北京:北京邮电大学出版社,2011.

[2]施腾飞.移动支付安全系统研究与实现[D].北京:北京邮电大学,2012.

[3]丁治加.RFID关链技术研究与实现[D].合肥:中加科学技术大学,2009.

[4]CHEN Hung-yu.SASI:A New Ultralightweight RFID Authentication Protocol Providing Strong Authentication and Strong Integrity[J].Dependable and Secure Computing,IEEE Transactions on,2007,4(4):337-340.

[5]Martin Feldhofer,Sandra Dominikus,Johannes Wolkerstorfer. Strong Authentication for RFID Systems Using the AES Algotiyhm[J].Cryptographic Hardware and Embedded Systems-CHES 2004,Volume 3156,2004:357-370.

[6]Juels A,Molner D,Wagner D.Security and Privacy Issues in E-Passports[C]//International Conference on Security and Privacy for Emerging Areas in Communications Networks.Networks:IEEE,2005:74-88.

[7]Finkenzeller.RFID Handbook:Fundamental and Applications in Contactless Smart Cards and Identification[M].New Jersey:John Wiley&Sons,2003.

[8]Sarma S E,Weis S A,Engels D W.RFID Systems and Security and Privacy Implications[J].Proceedings of the 4th International Workshop on Cryptographic Hardware and Embedded Systems(CHES 2002).Lectures Notes in Computer Science 2523,Berlin:Springer-Verlag,2003:454-469.

[9]Sarma S E,Weis S A,Engels D W.Radio Rrequency Identification:Secure Risksand Challenges[J].RSA Laboratories Cryptobytes,2003,6(1):2-9.

[10]Weis S A,Sarma S E,Rivest R L.Security and Privacy Aspects of Low-Cost Radio Frequency Identification Systems [J].Security in Pervasive Computing.2004(8):201-212.

[11]Ohkubo M,Suzuki K,Kinoshita S.Hash-Chain Based Forward Secure Privacy Protection Scheme for Low-Cost RFID [C].Symposium on Cryptography and Information Security. Sendai:SCIS,2004:719-724.

[12]Henrici D,Muller P.Hash-based Enhancement of Location Privacy for Radio Frequency Identification Devices Using Varying Identifiers[C]//Proceedings of the 2nd IEEE Annual Conference on Pervasive Computing and Communications Workshops.Washington:IEEE,2004:149-153.

[13]Nicholas J.Hopper,Manuel Blum.Secure Human Identification Protocols[C]//ASIACRYPT.Berlin:Springer,2001:52-66.

[14]Ari Juels,Shen A Weis.Authenticating Pervasive Devices with Human Protocols[C]//CRYPTO 2005.Berlin:Springer,2005:293-308.

[15]Julien Bringer,Herv Chabanne,Emmanuelle Dottax.HB++:A Lightweight Authentication Protocol Secure Against some attacks[J].SecPerU IEEE Computer Society.2006:28-33.

[16]Henri Gilbert,Matthew J B Robshaw,Yannick Seurin.HB#:Increasing the Security and Efficiency of HB+[C]//EUROCRYPT 2008.Berlin:Springer,2008:361-387.

[17]Jorge Munilla,Alberto Peinado.HB-MP:A Further Step in the HB-Family of Lightweight Authentication Protocols[J]. Computer Network,2007,51(9):2262-2267.

[18]LENG Xue-fei,Keith Mayes,Konstantions Markantonakis. HB-MP+protocol:An Improvement on the HB-MP Protocol [C]//IEEE International Conference on RFID.Las Vegas,NV:IEEE,2008:118-124.

[19]Bongno Yoon,Man Young Sung,Sujin Yeon and Hyun S. Oh.HB-MP++Protocol:An Ultral Light-Weight Authentication Protocol for RFID System[C]//IEEE International Conference on RFID.Orlando,FL:IEEE,2009:186-191.

[20]Julien Bringer,Herve Chabanne.Trusted-HB:A Low-Cost Version of HB+Secure against Man-in-the-Middle Attacks [J].IEEE Transaction on Information Theory,2008,54 (9):4339-4342.

[21]Mukundan Madhavan,Andrew Thangaraj,and Yogesh Sankarasubramaniam.NLHB:A Light-Weight,Provably Secure Variant of the HB Protocol using Simple Non-Linear Functions[C]//National Conference on Communications(NCC). Chennai:IEEE,2010:1-5.

[22]Samia A Ali,Reffat M Mohamed,Mahmoud H Fahim. RCHB:Light-Weight Provably-Secure Variants of the HB Protocol Using Rotation and Complementation[C]//2011 5th International Conference on Network and System Security (NSS).Milan:IEEE,2011:244-247.

[23]CAO Xiao-lin,Maire O'Neill.F-HB:An Efficient Forward Private Protocol[C]//2011 Workshop on Lightweight Security&Privacy:Devices,Protocols,and Applications.Istanbul:IEEE,2011:53-60.

[24]Halevi T,Saxena N and Halevi S.Using HB Family of Protocols for Privacy-Preserving Authentication of RFID Tags in a Population[C]//Workshop on RFID Security-RFIDSec'09. Leuven,Belgium:ACM,2009:155-161.

[25]Pedro Peris-Lopez,Julio Cesar Hernandez-Castro,Juan M.Estevez Tapiador,et,al.LMAP:A Real Lightweight Mutual Authentication Protocol for Low-Cost RFID Tags[C]//Second Workshop on RFID Security.Graz,Ecrypt:IEEE,2006:6-17.

[26]Pedro Peris-Lopez,Julio Cesar Hernandez-Castro,Juan M. Estevez Tapiador,et,al.EMAP:An Efficient Mutual Authentication Protocol for Low-Cost RFID Tags[C]//OTM 2006 Workshops.Berlin:Springer,2006:352-361.

[27]Pedro Peris-Lopez,Julio Cesar Hernandez-Castro,Juan M. Estevez Tapiador,et,al.M2AP:A Minimalist Mutual-Authentication Protocol for Low-Vost RFID Tags[C]//Ubiquitous Intelligence and Computing.Berlin:Springer-Verlag,2006:912-923.

[28]LI Tie-yan,WANG Gui-lin.Security Analysis of Two Ultra-Lightweight RFID Authention Protocols[C]//IFIP-SEC'07. Sandton:Spinger,2007:109-120.

[29]SUN Hung-min,TING Wei-chih,WANG King-hang.On the Security of Chien's Ultralightweight RFID Authentication Protocol[J].IEEE Transactions on Dependable and Secure Computing,2011(8):513-317.

[30]Gassend B,Clarke D,Devadas S,et a1.Silicon Physical Random Functions[C]//ACM Conference on Computer and Communications Security.New York:ACM,2002:148-160.

[31]Bassil R,El-Beaino W,Itani W,et a1.PUMAP:A Pufbased Ultra-Lightweight Mutual-Authentication RFID Protocol[J].International Journal of RFID Security and Cryptography,2012(1):58-66.

[32]李晖,夏伟,邓冠阡等.超轻量级双向认证协议PUMAP的安全性分析[J].北京理工大学学报,2013,33(12):1259-1262.

[33]Gurubani J B,Thakkar H,Patel D R.Improvements over extended LMAP+:RFID Authentication Protocol[C]//International Conference on Trust Management-IFIPTM.Surat,India:Springer,2012:225-231.

[34]王超,秦小膦,刘亚丽.对改进LMAP+协议的启发式攻击策略[J].计算机科学,2014,41(5):143-149.

RFID Ultralight Weight Authentication Protocols

ZHANG Ying,SUN Bing-bing

(Communication Technology Department,the 1st Research Institute of Ministry of Public Security,Beijing 100048,China)

Nowadays,RFID technology is widely applied to logistics,identification,e-tickets,public transport and so on.RFID system,for the openness of wireless channel,easily becomes the target of external attackers,and thus the security of RFID is now a problem demanding prompt solution.In order to reduce the hardware cost of RFID tags,some efficient,low-cost and ultralight RFID authentication protocols attract more and more attention from the people.This paper discusses the recent development of RFID authentication protocols.It describes the authentication procedures of ultralight authentication protocols,emphatically analyzes the security and availability of these protocols,and then proposes the problems to be solved in RFID practical applications.

RFID,authentication protocol,ultralight

TN92

A

1009-8054(2015)09-0109-05

张 莹(1987—),女,硕士,助理工程师,主要研究方向为移动通信安全;

2015-04-21

孙兵兵(1985—),女,博士,工程师,主要研究方向为移动智能终端。■