一种面向云计算环境的属性访问控制模型

2015-10-12王静宇冯黎晓郑雪峰

王静宇,冯黎晓,郑雪峰

一种面向云计算环境的属性访问控制模型

王静宇1, 2,冯黎晓2,郑雪峰1

(1. 北京科技大学计算机与通信工程学院,北京,100083;2. 内蒙古科技大学信息工程学院,内蒙古包头,014010)

针对云计算环境下的访问控制问题,结合云计算环境存在多个逻辑安全域的特点,提出一种面向云计算环境的属性访问控制模型。该模型采用基于属性的访问控制方法实现本地域和跨域访问决策。对该模型进行形式化描述并给出决策核心算法。在域间属性同步方面,设计一种信号量及P/V操作机制以解决对属性表调用和更新的互斥问题。仿真实验表明:该模型不仅实现细粒度访问控制,而且能够缩短访问控制决策时间,提高决策效率。

云计算;多域;访问控制;云安全

云计算[1]是当前信息技术领域的热门话题之一,是产业界、学术界、政府等各界均十分关注的焦点,是分布式计算、并行计算、网格计算、网络存储等传统计算机和网络技术发展融合的产物。其核心思想是将大量计算资源、存储资源与软件资源链接在一起,形成巨大规模的共享虚拟IT资源池。在云计算环境中,数据所有者(DataOwner)包括企业、个人或者组织等,将数据中心转移到云端交由云服务提供商(CSP)进行管理,构成一个巨大的虚拟云资源池。CSP为DataOwner提供数据托管服务,同样也可为云用户提供各种类型的云资源/服务。在云资源池中传统架构模式下的物理安全边界域消失,而是以逻辑安全域的形式存在,云资源失去了物理边界域的安全控制,存在数据安全性与隐私性的忧虑,因此,需要提出一种适合云计算环境的访问控制模型来解决其在安全方面的隐患。

1 相关研究

传统的访问控制模型[2−3]分为3类:自主访问控制、强制访问控制和基于角色的访问控制模型。传统的访问控制机制是基于固定标识或身份的,适用于集中封闭式网络环境。在云计算环境中尤其是公有云环境,由于云用户的数量巨大,对云资源/服务的需求具有不确定性,这需要对云用户权限的授予和取消是动态变化的。对于云用户的1条访问请求,被访问的云资源/服务可能属于不同的逻辑安全域。显然,传统访问控制方法不适用于具有开放性、共享性的云计算环境。

目前,国内外研究学者在传统访问控制模型的基础上,根据云计算环境的特点提出了一些比较合理的访问控制模型。这些访问控制模型大部分是将传统的访问控制模型进行改进和扩展。例如,Ferraido等[4]提出的IRBAC2000 模型通过增加域间角色映射表来实现跨域访问控制授权。该方案虽然实现了跨域访问控制,但是其授权决策过程没有考虑上下文环境,实现的是粗粒度的访问控制,将该模型推广到多个逻辑安全域时,将会出现域穿梭问题,因此,该模型不适用于多逻辑安全域穿梭的角色映射,尤其是存在多逻辑安全域的云计算环境。檀翔[5]提出一种基于镜像角色的访问控制管理模型,通过镜像角色关系,实现不同逻辑域之间的安全共享访问。该模型规避了域穿梭问题,管理简单实用性好,但是其访问控制控制粒度不够细。赵明斌等[6]分析了云计算环境具有虚拟化和弹性化的特性,提出一种基于角色访问控制(RBAC)的云计算访问控制模型,将动态可变机制与主客体安全等级引入到访问控制策略中。该模型提高了访问控制的安全性、可靠性和灵活性。由于RBAC模型采用预先分配方式为角色进行访问授权,而用户实际使用权限的过程中并不进行监管和控制,当发现用户进行恶意操作时,云资源很可能已经被破坏。为了解决以上问题,一些研究学者提出将信任机制与RBAC机制结合,从而更加安全合理的为用户分配所需的权限。Tan等[7]引入“信任度”的概念,提出了云计算环境下基于信任的动态RBAC模型。该模型给出了信任度的计算方法,并根据用户的角色信息和信任度为其分配权限,能提高云资源访问过程的安全性,但是没有考虑到云计算环境中存在多个逻辑安全域的特点,没有给出跨域访问的方法。林果园等[8]提出云计算访问控制安全模型(CCACSM),该模型通过基于行为的访问控制技术将BLP模型和Biba模型相结合,能够保证云端服务器中数据的安全性和保密性,但其“上读下写”的特性使得该模型的可用性降低。

基于属性的访问控制思想源于信任管理[9],Zhang等[10−11]分别提出基于主客体属性的访问控制矩阵模型和用有限集合论描述主、客体属性的访问控制逻辑框架,但二者对属性描述均为粗粒度,也未给出访问控制具体实现方法。盖新貌等[12]提出1个面向云计算环境的多租户访问控制模型,但该模型管理员权限不易控制,不能根据云计算特点实现大规模动态用户扩展和细粒度访问控制的需求。

基于以上文献的研究成果,针对上述模型在控制粒度、灵活性、可扩展性等方面的不足,本文作者提出1种面向云计算环境的基于属性的访问控制模型。该模型将基于属性的访问控制方法[13]运用在云计算环境中。在CC-ABAC中,访问请求以访问者、被访问资源、环境、动作等属性进行描述,访问决策基于访问请求中的属性信息,它根据访问者、被访问资源、动作和运行上下文的属性,采用动态、细粒度授权机制,具有更好的灵活性和可扩展性。

2 CC-ABAC模型

2.1 CC-ABAC形式化定义

云计算环境下的访问控制(CC-ABAC)模型采用基于属性的访问控制(ABAC)方法实现本地域和跨域访问决策。ABAC的基本观点是不直接在主、客体之间定义授权,而是利用与主体、客体、环境相关的属性作为授权策略制定的基础[14]。属性是指描述某个实体的一种事实,根据访问控制的需求可将属性分为4种:主体属性、资源属性、环境属性和动作属性。CC-ABAC能够根据实体属性的动态变化,实时更新访问判定策略,定义了1种细粒度的灵活授权方法,适用于云计算环境下的访问控制。下面给出CC-ABAC的形式化定义。

定义1 CC-ABAC。CC-ABAC是1个由(,,,)组成的四元组。其中:表示主体;表示资源;表示环境;表示动作。

定义2 属性名值对。分别用Sattr,Rattr,Eattr和Aattr表示主体、资源、环境、动作属性名。对属性名赋值的结果记作属性名值对:avp←(attr=value),其中attr为属性名,value为属性值。分别用Savp,Ravp,Eavp和Aavp表示主体、资源、环境、动作属性名值对。

定义3 访问请求。用户的访问请求定义为Req(,,,),其中

={Savp1,Savp2,…,Savpt},为主体属性名值对集合;

={Ravp1,Ravp2,…,Ravpm},为资源属性名值对集合;

={Eavp1,Eavp2,…,Eavpn},为环境属性名值对集合;

={Aavp1,Aavp2,…,Aavpk},为动作属性名值对集合。

从以上定义推导得到:Req(,,,)={Savp1,Savp2,…,Savpt}∩{Ravp1,Ravp2,…,Ravpm}∩ {Eavp1,Eavp2,…,Eavpn}∩{Aavp1,Aavp2,…,Aavpk}。

定义4 属性谓词值对。apvp←(attr∝ value),∝∈{>,<,=,≥,≤,≠, in, not in, between},为关系表达式运算符,用来限定属性的取值范围。

分别用Sapvp,Rapvp,Eapvp和Aapvp表示主体、资源、环境、动作的属性谓词值对,并设:

P={Sapvp1,Sapvp2,…,Sapvpi},为主体属性谓词值对的集合;

P={Rapvp1,Rapvp2,…,Rapvpj},为资源属性谓词值对的集合;

P={Eapvp1,Eapvp2,…,Eapvpi},为环境属性谓词值对的集合;

P={Aapvp1,Aapvp2,…,Aapvps},为动作属性谓词值对的集合;

定义5 CC-ABAC策略。

Policy←(Target,CombiningAlgorithm,Rule),即1条策略由Target(目标)、CombiningAlgorithem(合并算法),Rule(规则)三者组成。

Target←(Subjects,Resources,Environments,Actions)。

其中:Target由Subjects,Resources,Environments和Actions共4种元素组成,用来说明所属的Policy是否适合访问请求,使用这4种元素对请求内容进行匹配,若匹配成功,则说明所属的Policy能都适用该请求。

rule=Sign←(P,P,P,P)。其中,Sign为规则的判定结果,Sign∈(permit,deny)。

规则集合Rule={rule1,rule2,…,rulet}。

CombiningAlgorithem(合并算法):表示生成Policy决策结果对Rule判定结果的合并算法。

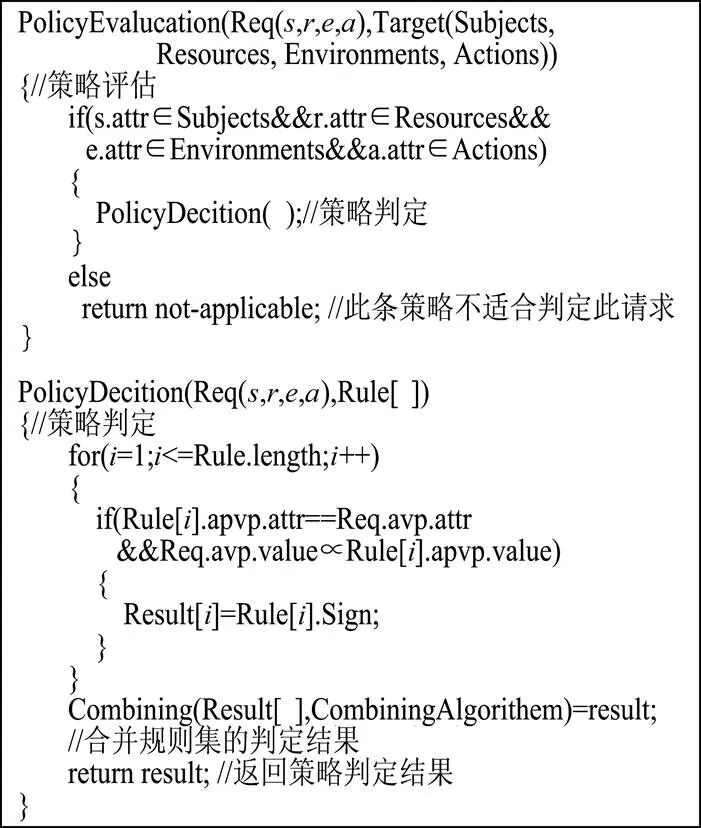

定义6 策略判定。对于给定1条访问请求Req(,,,)和访问控制策略Policy (Target,CombiningAlgorithem,Rule),首先进行策略评估PolicyEvalucation(Req,Policy),评估此访问控制策略是否适合判定此访问请求,若此策略不适合判定此请求则返回not-applicable,否则返回策略的Sign集合。策略判定过程如图1所示。

图1 策略判定过程

2.2 CC-ABAC模型组成

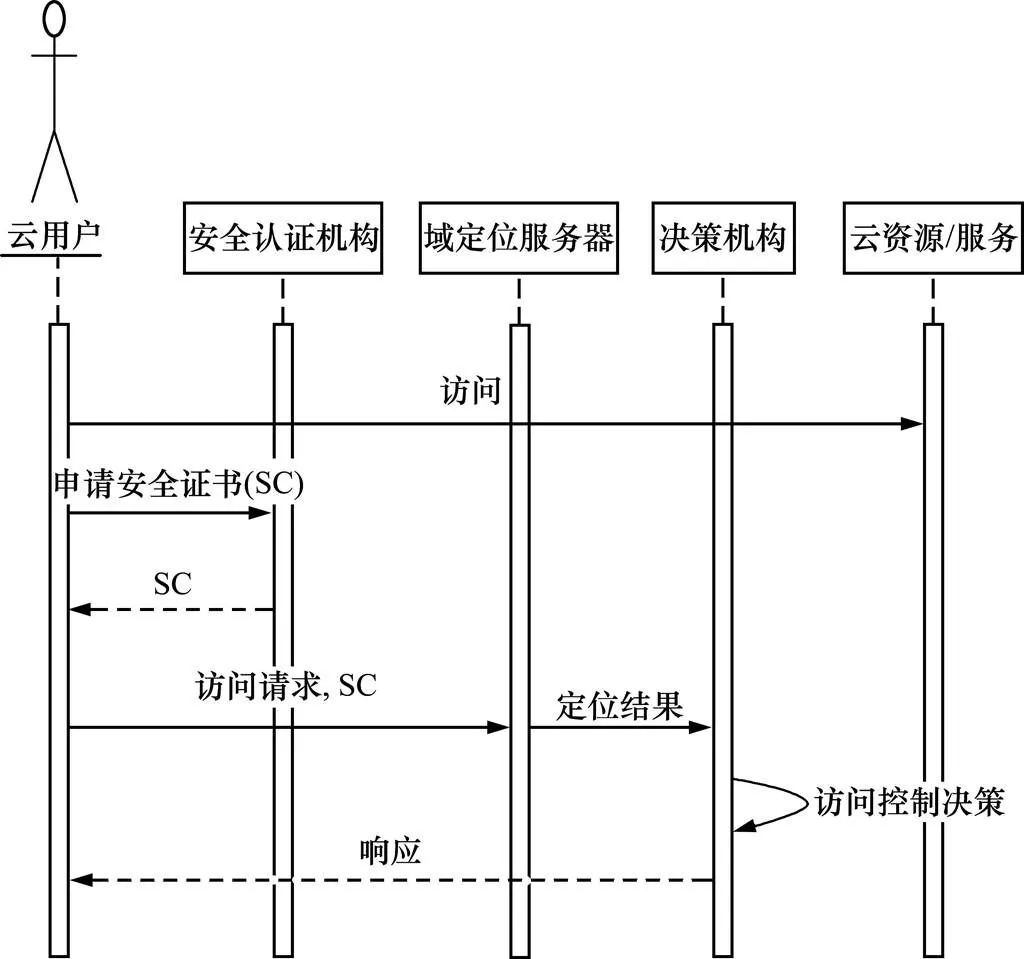

CC-ABAC模型主要由3个模块组成:安全认证模块、域定位模块、访问决策模块。CC-ABAC总框架模型如图2所示。

图2 CC-ABAC模型

2.2.1 安全认证模块

云用户在首次访问云资源/服务时,向安全认证机构申请安全证书(Security Certificate,SC),对云用户的身份进行安全认证,防止非法用户恶意攻击。此安全证书信息被所有的安全域所信任,减免了重复登录和验证的操作。

2.2.2 域定位模块

通过安全认证机构认证的云用户在访问云资源/服务时,首先发送访问请求Req(,,,)到域定位服务器,域定位服务器通过对主体属性(Sattr)和资源属性(Rattr)的分析判断是跨域访问还是本地域访问,然后查找被访问资源。

2.2.3 访问决策模块

访问决策模块分为跨域访问决策和本地域访问决策。采用ABAC方法对云用户的访问请求Req(,,,)进行策略判定,将最终判定结果返回给云用户。DataOwner根据自己的要求制定策略集,为策略判定过程提供支持。

图3所示序列图描述了当云用户申请访问某云资源/服务时,安全认证模块、域定位模块、访问决策模块之间的交互协作关系。

图3 云计算环境下基于属性的访问控制序列图

2.2.4 细粒度访问控制

CC-ABAC模型是根据参与决策的相关实体属性来进行细粒度授权决策的,在该模型中主体属性包括身份、角色、能力、职位、IP地址、所属组织、工作、公钥基础设施(PKI)证书、信任度等;资源属性包括资源的标识、位置、大小、值、创建者、服务等级、创建日期等;环境属性通常是描述事务处理时的上下文环境,包括时间、日期、系统状态、安全级别等;动作属性表示对资源或客体的操作,如读操作、写操作、复制及删除等。

该模型通过增加属性关联约束条件对主客体属性进行限制性要求,形成细粒度属性条件约束,如某属性约束条件要求主体的安全级别属性必须大于3及信任度大于0.8,并且岗位级别必须大于5。

在角色等基本访问控制模型中,权限是操作与客体的二元关系,而在本模型中将细粒度授权定义为主体、动作、客体、环境与约束条件的多元关系,只有所有约束条件组合为真时,操作与客体的二元关系才能被接受,该授权才有效。

2.3 本地域访问决策

本文作者结合可扩展访问控制标记语言(XACML)[15]规范中定义的访问控制数据流模型制定了本地域访问控制决策结构模型。XACML提供了1个统一的访问控制策略编写规范,使得不同安全域的访问控制策略具有通用性,从而实现了云计算环境下的跨域访问。

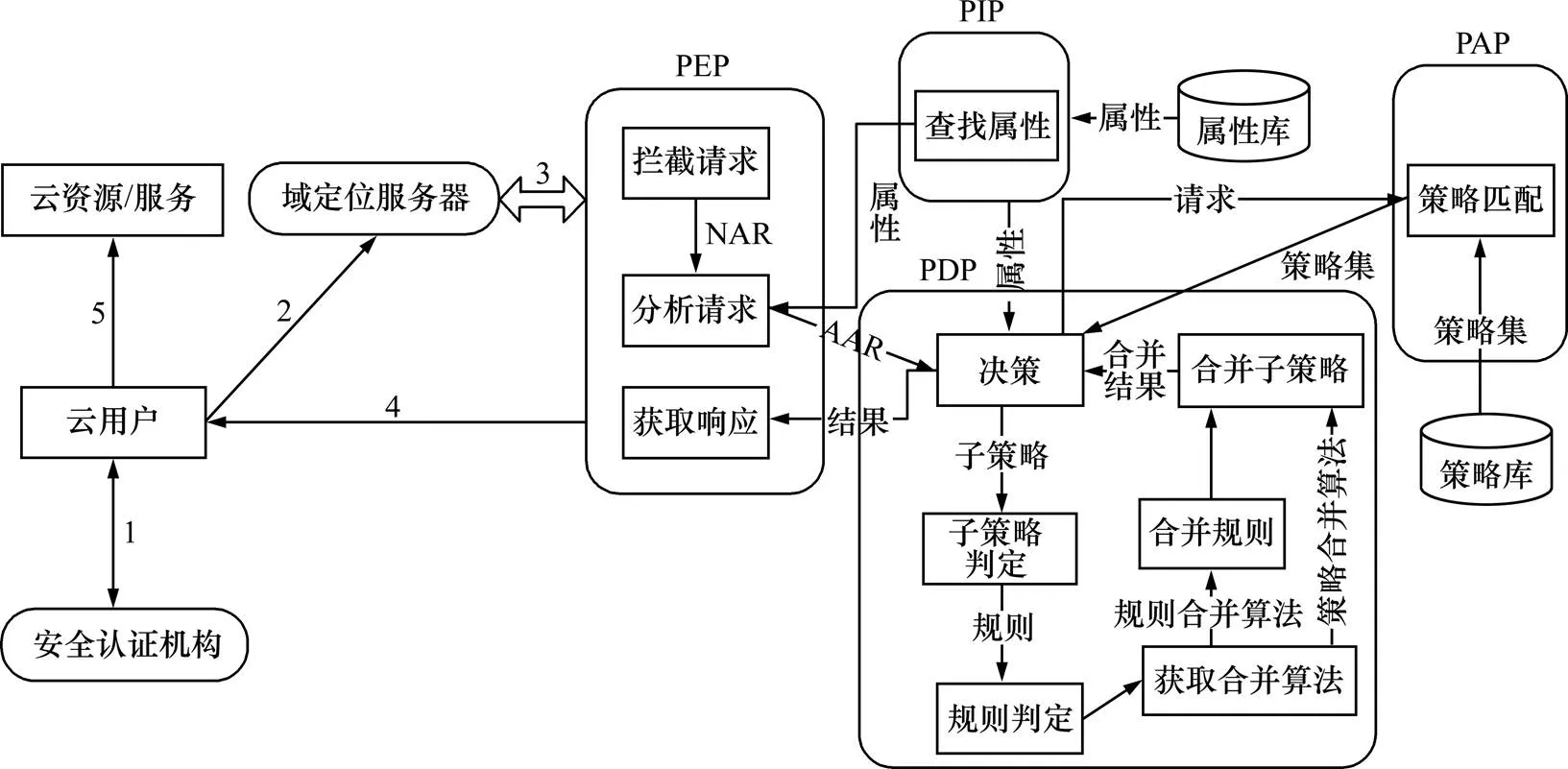

在本地域中,访问控制决策主要分为5部分:策略执行点(PEP),策略决策点(PDP),策略信息点( PIP),策略管理点(PAP)。PEP 负责与外部应用交互,将从外部应用获取的请求传递给PDP,再从PDP 获得返回结果。PDP 为判断请求是否能够访问的决策部分。PIP 为PDP 提供决策过程中需要的属性信息。PAP 为PDP 提供决策策略。基于属性的本地域访问决策结构模型如图4所示。

图4 本地域访问决策结构模型

1) 云用户在首次访问云资源/服务时,向安全认证机构申请安全证书。

2) 云用户在获取安全证书后,发送访问请求Req(,,,)到域定位服务器,域定位服务器通过对主体属性和资源属性的分析判断为本地域访问,在本地查找被访问资源。

3) 本地域访问决策结构结合XACML框架进行分析,主要包括PEP,PDP,PIP和PAP共4部分。判定过程如下:

① PEP模块在决策机制中是与外界交互的模块,PIP 为PDP 提供决策过程中需要的属性信息,PEP从外部接收原始的访问请求(NAR),然后根据NAR的内容,利用PIP以及属性库中存储的属性,建立1个基于属性的访问请求(AAR),AAR是由主体、资源、动作和环境属性取值组成的,是对请求者、被请求资源、被请求动作以及当前环境的描述。PEP将AAR传递给PDP。

② PDP模块主要负责对访问请求的决策,PDP根据AAR的内容并结合PIP中的属性,向PAP发送策略匹配请求,以找到适合判定该AAR请求的策略集。

③ PAP根据AAR中的主体、资源、动作、环境属性在策略库中查找匹配目标的策略集,若查找到,则将策略集返回给PDP进行判定。否则,返回not-application。

④ 策略集中包含多条策略,每条策略中包含多个规则,规则元素为策略判断提供支持,策略元素为策略集判断提供支持。

⑤ 策略合并算法表示生成策略集决策结果时对策略决策结果的合并方法,规则合并算法表示生成策略决策结果时对规则判定结果的合并方法。

⑥ PDP将策略集对AAR的判定结果返回给PEP。

4) PEP将判定结果返回给云用户。

5) 云用户执行判定结果中的访问权限,允许或者拒绝访问云资源/服务。

2.4 跨域访问决策

云计算环境下通常存在多个逻辑安全域,各个逻辑安全域有自己的权限管理和访问控制体系。而在大多数情况下,云用户需要访问处于不同逻辑安全域内的云资源/服务,所以,如何保证云用户能够安全有效的进行跨域访问是云计算环境下访问控制模型研究的重点问题。基于云计算环境复杂多变的特点,本文作者采用基于属性的访问控制方法,以同步适应环境的动态变化。

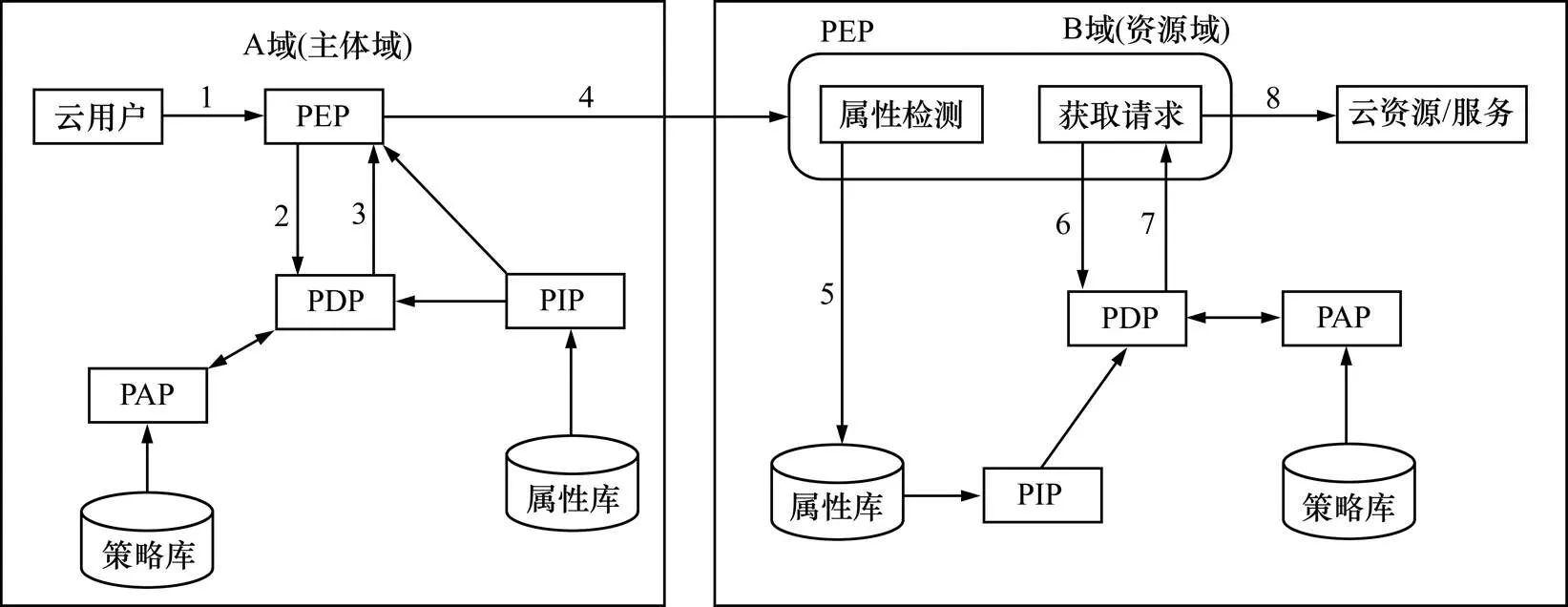

基于属性的跨域访问决策结构模型如图5所示。

1) A域中的云用户在通过安全认证之后,携带其安全证书(SC)进行跨域访问。

2) A域中的云用户在发送跨域访问请求到B域之前,首先要通过本地域的策略决策,判断云用户是否有访问目的域的权限,由A.PDP进行决策。

3) A.PDP将决策结果发送到A.PEP和A.PEP执行A.PDP决策结果中的权限。

4) A.PEP发送跨域访问请求Req(,,,)到B.PEP,B.PEP查看其安全证书(SC)。

图5 跨域访问决策结构模型

5) B.PEP检测访问请求中主体属性是否发生变化,若检测到其发生变化,则发送更新属性库请求,更新B属性库中主体的属性表。若检测主体属性没有变化,则将请求转交到下一步。

6) B.PEP发送访问请求到B.PDP和B.PDP匹配适用于此访问请求的策略集进行策略决策、选取策略合并算法、合并子策略。

7) B.PDP将最终的决策结果发送到B.PEP。

8) B.PEP执行B.PDP决策结果中的权限,允许或拒绝访问云资源/服务。

2.5 域间属性同步

云计算环境下云用户权限的授予和取消是动态变化的,各个逻辑安全域内的云用户的数目也是动态变化的,随时有新用户的加入和旧用户的退出,这使得主体信息经常发生变化影响策略评估和判定,需要及时更新属性库中的主体属性表。对于主体属性表进行更新需要考虑以下2个问题:

1) 在跨域访问过程中,当本地域主体属性发生变化时如何保持主体属性表在本地域和目标域的同步。

2) 当对某个主体的属性表进行更新的同时,如果刚好有另外一个操作调用此主体的属性,则会产生错误操作。

为了解决以上2个问题,本文作者利用信号量和P/V操作机制[16]解决跨域属性的同步问题和属性调用、更新的互斥问题。对于属性库中的任何1个主体设置1个信号量并将其初始值赋值为1:mutexj=1。

当B.PEP检测到主体的属性发生变化时,发送属性更新请求,执行P(mutexj)操作。对主体的属性表更新完毕后,执行V(mutexj)操作。最后将属性的更新和维护的结果以及其他相关信息返回A域。

P/V操作过程如图6所示,其中:Semaphore表示所定义的变量是信号量。

图6 P/V操作过程

利用信号量和P/V操作机制实现了A域和B域之间主体属性的同步,同时也解决了属性更新和属性调用的互斥问题,使得动态授权和取消授权变得很容易,满足云计算环境动态性的特点。

2.6 访问决策核心算法

本地域访问决策中最重要的模块为PDP模块,PDP模块的功能是:接收到云用户发送的访问请求后,获取策略集,对请求进行策略判定,返回判定结果。

在跨域访问过程中需要保持主体属性在主体域和资源域的一致性,资源域中的PEP模块主要功能是:检测访问请求中主体属性是否发生变化,如果主体属性没有改变则把此条访问请求交由PDP进行下一步处理;如果主体属性发生改变则PEP将主体属性信息传递给属性库,更新属性库中主体的属性表。

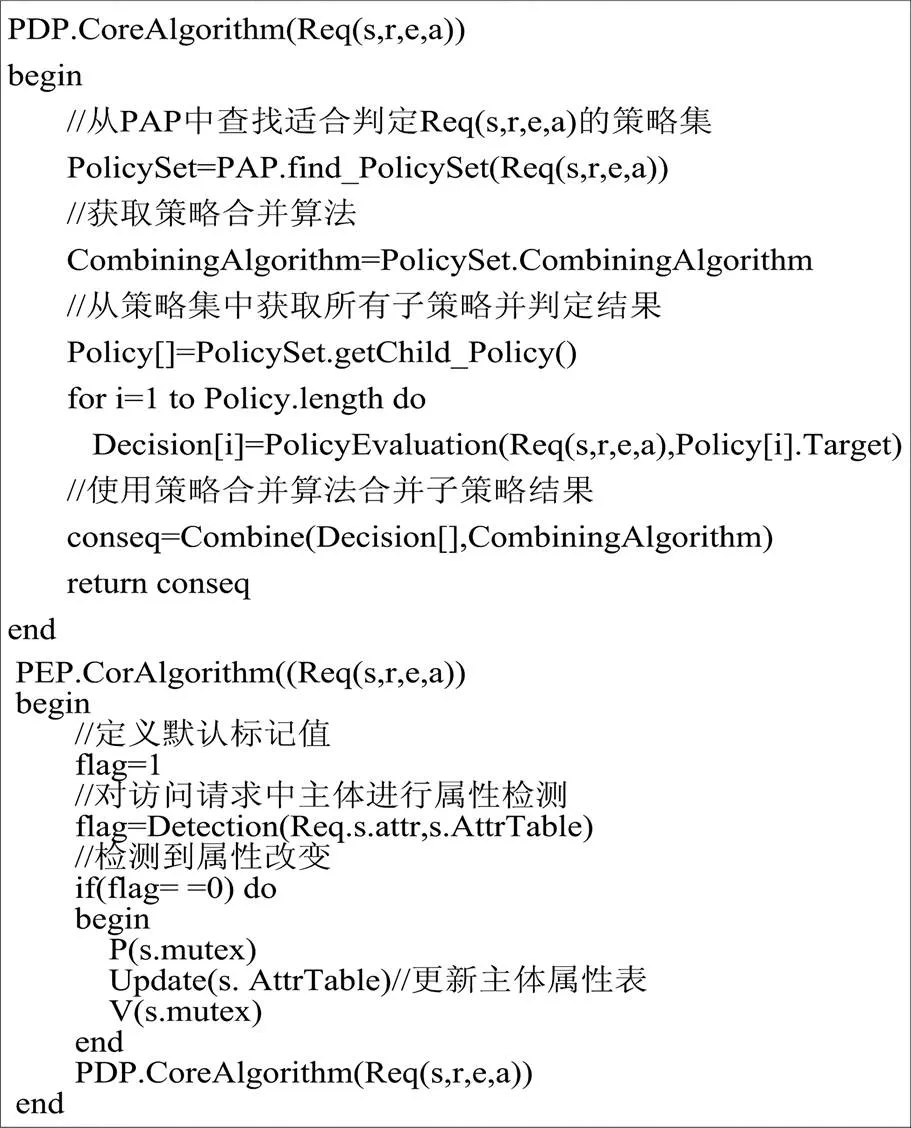

PDP和PEP模块核心算法伪代码如图7所示。

图7 PDP和PEP模块核心算法

3 仿真实验

Hadoop是一个开源云计算平台[17],在本文中用于搭建云资源池仿真平台,在该平台上模拟设置3个数据资源中心,它们分别属于3个不同的逻辑安全域,这些逻辑安全域被命名为M1,M2和M3,如图8所示。分别在这3个逻辑安全域上建立多个仿真用户,包括数据拥有者和终端云用户,不同的数据拥有者在不同的逻辑安全域上设置不同的资源和对其属性进行细粒度定义,并制定访问控制策略集,授权满足相应属性及其属性组合约束条件的云用户访问相应资源。

图8 云访问控制模拟平台

仿真实验设置如下:针对3个逻辑安全域,根据系统对用户的访问控制要求共模拟编写了1000条策略,其中每条策略可能包含1条至上千条规则不等,以验证CC-ABAC模型的正确性、细粒度访问决策、可扩展性和效率等。

3.1 细粒度访问控制

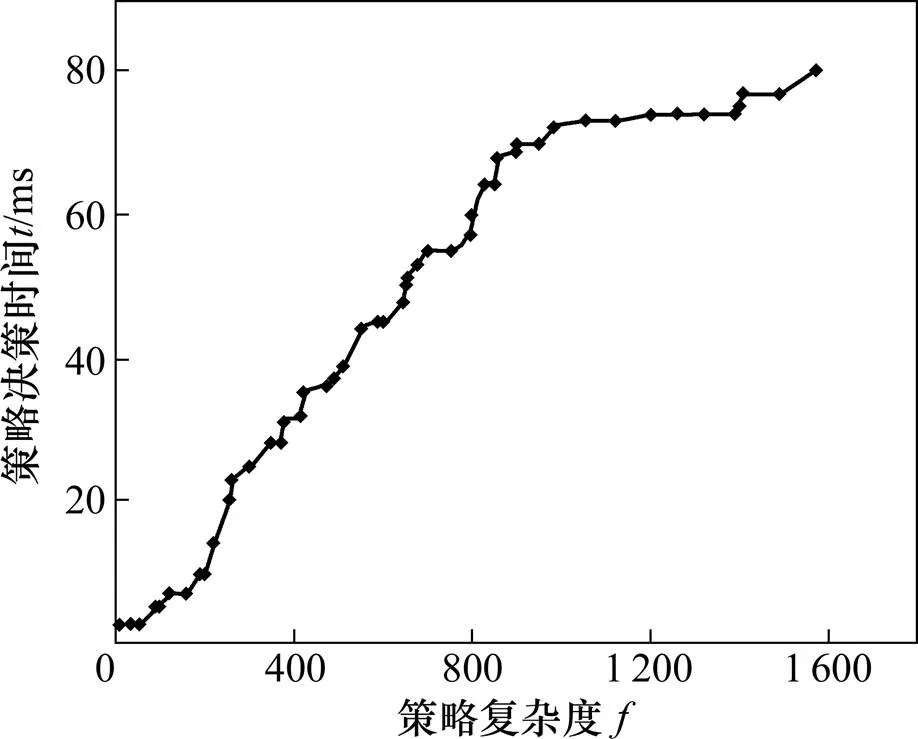

访问控制策略复杂度越高,说明访问控制粒度越细。访问控制复杂度与一条策略中包含的属性谓词值对的个数有关,策略中包含的属性谓词值对越多,则此条策略的复杂度越高。在实验测试中本文作者选择了50条不同策略复杂度的访问控制策略,每条策略含有从几个到上千个不等的属性谓词值对,实验并记录它们的策略决策时间,策略复杂度与策略决策时间的关系如图9所示。

图9 策略复杂度与策略决策时间的关系

由图9可知:随着策略复杂度的增大,控制粒度更加精细,策略决策时间也随之缓慢增长,并趋于平缓;访问控制策略粒度,对策略决策时间影响不大。

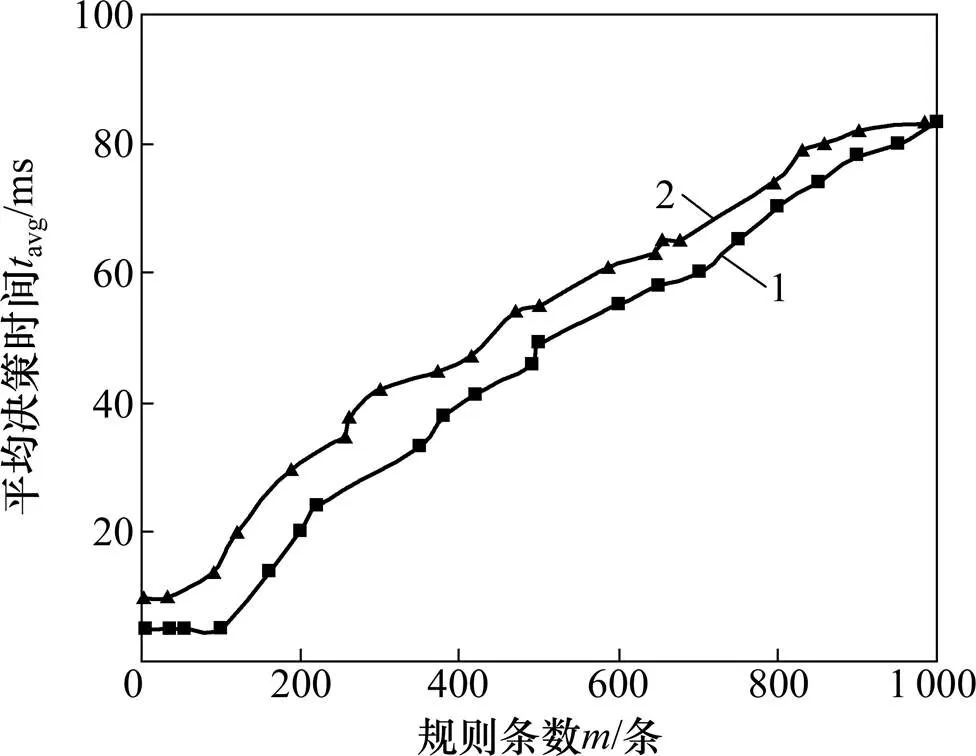

3.2 本地安全域及跨逻辑安全域访问决策

在本地安全域访问控制决策和跨逻辑安全域访问控制决策的实验测试中,随机选取这2种类型的访问控制请求各20条,针对每条访问控制请求和策略判定的规则数,记录其在策略判定时的策略决策时间,并对每条请求重复50次实验以计算其平均决策时间。图10所示为上述2种访问控制类型的不同规则数与策略决策时的平均决策时间的关系图。

1—本地域访问;2—跨域访问

从图10可知:无论是本地安全域还是跨逻辑安全域访问请求,其策略判定的平均决策时间都随访问控制策略规则数的增加而缓慢上升,跨逻辑安全域访问平均决策时间相对更长,但都与相同策略规则数的本地安全域访问平均决策时间差距在10 ms以内,在实际情况下,对1条访问请求进行判定的策略条数不会太大,所以,判断时间不会影响系统的性能。表明该模型具有较好的可扩展性,提高了决策效率。

4 结论

1) 在安全性方面,此模型将对云用户的安全认证与对访问请求的策略判定结合在一起,使得授权的过程不仅仅是对访问行为的验证。

2) 在访问控制粒度方面,此模型的授权决策是基于主体、客体、环境和权限的属性,采用动态的、细粒度的机制进行授权。利用信号量和P/V操作机制解决跨域属性的同步问题以及属性调用、更新的互斥问题。仿真实验结果表明CC-ABAC模型的正确性、可扩展性、高效和细粒度访问控制能力。

[1] Cloud Computing[EB/OL]. [2013−10]. http://baike.baidu.com/ view/1316082.htm.

[2] 李凤华, 史国振, 马建锋, 等. 访问控制模型研究进展及发展趋势[J]. 电子学报, 2012, 40(4): 805−813. LI Fenghua, SHI Guozhen, MA Jianfeng, et al. Research status and development trends of access control model[J]. Acta Electronica Sinica, 2012, 40(4): 805−813.

[3] 韩道军, 高洁, 翟浩良, 等. 访问控制模型研究进展[J]. 计算机科学, 2010, 37(11): 29−33.HAN Daojun, GAO Jie, ZHAI Haoliang, et al. Research progress on the access control model[J]. Journal of Computer Science, 2010, 37(11): 29−33.

[4] Ferraiolo D F, Sandhu R, Gavrila S, et al. Proposed NIST standard for role-based access control[J]. ACM Trans on Information and System Security, 2001, 4(3): 224−274.

[5] 檀翔. 云计算环境下的访问控制模型研究[D]. 北京: 北京交通大学电子信息工程学院, 2011: 35−41. TAN Xiang. Research on access control model in cloud computing environment[D]. Beijing: Beijing Jiaotong University. School of Electronic and Information Engineering, 2011: 35−41.

[6] 赵明斌, 姚志强. 基于RBAC的云计算访问控制模型[J]. 计算机应用, 2012, 32(S2): 267−270. ZHAO Mingbin, YAO Zhiqiang. Cloud computing access control model based on RBAC[J]. Journal of Computer Applications, 2012, 32(S2): 267−270.

[7] TAN Zhanjiang, TANG Zhuo, LI Renfa, et al. Research on trust-based access control model in cloud computing[C]//Proceedings of IEEE Joint International Information Technology and Artificial Intelligence Conference. Chongqing, China: IEEE Press, 2011: 339−344.

[8] 林果园, 贺珊, 黄皓, 等. 基于行为的云计算访问控制模型安全模型[J]. 通信学报, 2012, 33(3): 59−66. LIN Guoyuan, HE Shan, HUANG Hao, et al. The cloud computing access control model based on behavior security model[J]. Journal of Communication, 2012, 33(3): 59−66.

[9] 李建欣, 怀进鹏, 李先贤. 自动信任协商研究[J]. 软件学报, 2006, 17(1): 124−133. LI Jianxin, HUAI Jinpeng, LI Xianxian. Research on automated trust negotiation[J]. Journal of Software, 2006, 17(1): 124−133.

[10] ZHANG Xinwen, LI Yingjiu, Nalla D. An attribute-based access matrix model[C]//Proc of 2005 ACM Symposium on Applied Computing. New Mexico, USA: ACM Press, 2005: 359−363.

[11] Wijesekera D, Jajodia S. A logic-based framework for attribute based access control[C]//Proc. of 2004 ACM Workshop on Formal Methods in Security Engineering. Washington D C, USA: ACM Press, 2004: 45−55.

[12] 盖新貌, 沈昌祥, 刘毅, 等. 基于属性访问控制的CSP模型[J]. 小型微型计算机系统, 2011, 32(11): 2217−2222. GAI Xinmao, SHEN Changxiang, LIU Yi, et al. CSP model based on attribute Access control[J]. Journal of Chinese Computer Systems, 2011, 32 (11): 2217−2222.

[13] 李晓峰, 冯国登, 陈朝武, 等. 基于属性的访问控制模型[J]. 通信学报, 2008, 29(4): 90−98.LI Xiaofeng, FENG Guodeng, CHEN Chaowu, et al. The access control model based on attribute[J]. Journal of Communications, 2008, 29(4): 90−98.

[14] 程相然, 陈性元, 张斌, 等. 基于属性的访问控制策略模型[J]. 计算机工程, 2010, 36(15): 131−133.CHENG Xiangran, CHEN Xingyuan, ZHANG Bin, et al. Access control strategy based on attribute model[J]. Computer Engineering, 2010, 36(15): 131−133.

[15] OASIS. eXtensible access control markup language (XACML) version3.0[EB/OL]. [2013−10]. http://docs.oasis-open.org/ xacml/3.0/xacml-3.0-core-spec-os-en.pdf.

[16] 谢旭升. 操作系统教程[M]. 北京: 机械工业出版社, 2012: 40−50. XIE Xusheng. Operating system tutorial[M]. Beijing: Mechanical Industry Publishing House, 2012: 40−50.

[17] 蔡斌, 陈湘萍. Hadoop技术内幕[M]. 北京: 机械工业出版社, 2013: 20−25. CAI Bin, CHEN Xiangping. Hadoop internals[M]. Beijing: Mechanical Industry Publishing House, 2013: 20−25.

(编辑 罗金花)

Attribute-based access control model for cloud computing

WANG Jingyu1, 2, FENG Lixiao2, ZHENG Xuefeng1

(1. School of Computer and Communication Engineering,University of Science and Technology Beijing, Beijing 100083, China;2. School of Information Engineering, Inner Mongolia University of Science and Technology, Baotou 014010, China)

A cloud computing attributes-based access control(CC-ABAC) model was proposed to solve the multi-domains access control problem in cloud computing. An attribute-based access control method was utilized to realize the local-domain and cross-domain access decisions in this model. The formal description of model and core decision algorithm were given. A semaphore and P/V operation mechanism was designed to solve the incompatible problem of call and update the attribute list in the inter-domains properties synchronization. The simulation results show that the model not only realizes fine-grained access control, but also reduces the access control decision time and improves decision-making efficiency.

cloud computing; multi-domain; access control; cloud security

10.11817/j.issn.1672-7207.2015.06.016

TP393

A

1672−7207(2015)06−2090−08

2014−11−06;

2015−01−06

国家自然科学基金资助项目(61163025,61462069);内蒙古自然科学基金资助项目(2012MS0912)资助;内蒙古教育厅高校科研项目(Njzy12110)(Projects (61163025, 61462069) supported by the National Natural Science Foundation of China; Project (2012MS0912) supported by the Natural Science Foundation of Inner Mongolia; Project (Njzy12110) supported by the Scientific Research of the Education Department of Inner Mongolia)

王静宇,博士研究生,从事云计算与信息安全研究;E-mail:btu_wjy@126.com