增强RSVP-TE协议下的可信连接建立方法*

2015-09-22梁洪泉

梁洪泉,吴 巍

(1.中国电子科技集团公司第五十四研究所,河北 石家庄 050081;2.通信网信息传输与分发技术重点实验室,河北 石家庄 050081)

增强RSVP-TE协议下的可信连接建立方法*

梁洪泉,吴 巍

(1.中国电子科技集团公司第五十四研究所,河北 石家庄 050081;2.通信网信息传输与分发技术重点实验室,河北 石家庄 050081)

针对可信网络中亟需解决的可信连接建立方法展开研究,以增强型RSVP-TE可信连接控制协议为基础,结合可信度量、基于CPK的协议安全认证及可信路由等技术,提出了一种具备节点可信度、带宽和优先级保障的可信连接建立方法,最终为数据在网络中的传送提供高安全可信的信息传输服务。仿真实验结果表明,该方法能够灵敏准确地反映节点状态变化和恶意攻击,能够有效地保证网络连接的安全可信性,具有良好的动态响应和抗攻击能力。

组合公钥;基于流量工程扩展的资源预留协议;可信连接;可信度量

1 引言

随着互联网技术的空前发展,人们对其提出了更高的服务质量保障要求,但是其与生俱来的 “尽力而为”体系架构正面临着严峻的安全和服务质量保证等重大挑战。

可信连接技术的研究指在IP、MPLS技术体制的基础上,从控制面突破可信连接关键技术,为服务质量保障和流量工程提供基本的底层支撑。将基于流量工程扩展的资源预留协议RSVP-TE(Resource Reservation Protocol-Traffic Engineering)[1]作为可信连接控制协议,并在此基础上进行可信增强,结合可信度量、基于组合公钥CPK(Combined PublicKey)的协议安全认证及可信路由等技术,建立具备节点可信度、带宽和优先级保障的可信连接标记交换通道,提供高安全可信的网络服务,有效抵御敌方攻击和内部破坏。因此,研究可信连接建立方法具有重要意义。

2 相关工作

当前互联网的可信连接技术大多是针对用户侧的可信接入问题展开研究,已有成果包括:可信计算平台联盟TCG(Trusted Computing Group)的可信网络连接TNC(Trusted Network Connection)规范[2]、思科的网络接入控制NAC(Network Access Control)技术[3]、微软的网络接入保护NAP(Network Access Protection)技术[4]以及国内的TCA(Trusted Connection Architecture)[5]技术等。TNC、NAP和NAC技术具有很大的相似性,主要思路都是从用户侧着手,通过实现制定的安全策略,对终端系统进行状态评估及安全性检测,在接入网络时通过数字签名、加解密等技术进行身份验证,从而拒绝不安全系统的接入;同时,这三种技术又各有侧重,NAC侧重于接入设备,NAP侧重于终端和接入服务器,TNC则侧重于可信计算。文献[6]针对TNC的发展历程、体系结构、消息流程及相关规范等内容进行了分析,指出了其优点与局限性。文献[7]针对TNC架构存在的安全缺陷,提出了一种可证明安全的可信网络连接协议模型。文献[8]提出了一种基于动态邻接信任熵的安全路由算法,但是该算法在路由计算时仅考虑了安全性,粒度较粗,难以满足流量工程需求。文献[9,10]分别提出了多种可信度量模型,但均未对可信连接的建立方法展开深入研究。

综上所述,当前可信连接的研究大多是从用户侧考虑问题,既未结合网络状态和交互行为进行节点可信度的动态评估,也未从整体上确立可信连接的建立方法,因此难以满足用户对安全可信性以及服务保障的细粒度要求。

本文针对复杂网络环境提出了一种适用于网络侧尤其是核心网络侧的可信连接建立方法,旨在提高网络连接的可信、可管、可控以及动态调整能力。该方法将增强型RSVP-TE作为可信连接控制协议,结合可信度量、基于CPK的协议安全认证及可信路由等技术,建立具备可信度、带宽和优先级保障的可信连接标记交换通道,保障数据在网络中高效安全传输。

3 增强RSVP-TE的可信连接建立方法

可信连接建立方法的主要研究内容包括:可信度量模型、安全认证机制、可信路由及可信连接控制协议等。其基本原理是:利用可信度量模型对网络实体进行可信度计算并借助可信路由进行可信列表扩散,可信路由协议生成包含可信度和带宽信息的链路状态数据库和最短路径树;利用安全认证机制保障节点间协议传输的安全性;利用可信连接控制协议建立以可信度为基础,综合考虑带宽和优先级的端到端的可信连接,为数据的可靠传送提供通道。

3.1 可信度量模型

可信度量模型以人际社会关系信任模型为基础,研究网络节点间的可信关系,主要考虑静态的实体身份可信和动态的实体行为可信两部分。其中,实体身份可信是可信度量模型的基础,目前大多由内嵌至设备且可完全信任的可信根模块通过对其自身的身份及完整性的静态评估决定,对于身份可信的实体,允许其入网并分配基本的访问控制权限,此外,采用基于CPK的认证机制能够通过签名运算来保证协议交互对等体的身份可信;实体行为可信通过逐层分解与细化,将复杂网络行为的可信度量问题转化为客观、可测量、可计算的基于交互证据的评估问题,能够提供比静态的实体身份可信更细粒度的安全保障。

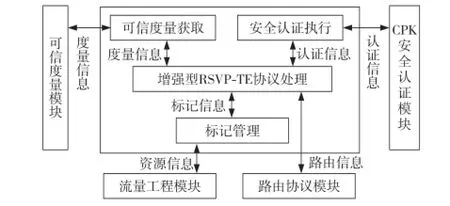

可信度量模型的组成如图1所示。

Figure 1 Composition of the trusted evaluation module图1 可信度量模型组成

(1)证据库:本地用于存储经过预处理和规范化后的有效证据;

(2)知识库:本地用于存储并负责更新可信度量的策略与先验知识;

(3)可信认知模块:包括交互证据采集、数据融合、特征提取及规范化四部分。将所有证据量化为[0,1]区间上沿正向递增的无量纲值;

(4)可信度量评估模块:包括模块初始化、直接、间接以及综合可信度量四部分;

(5)可信决策模块:依据各邻接实体的综合可信度量值,维护本地可信关系列表,并对后续证据的采集产生指导;

(6)可信管理模块:负责对其它模块的管理。

定义1 直接可信度量DTD(Direct Trusted Degree) 原实体与目标实体直接产生交互,根据目标实体的身份认证以及行为结果直接获得目标实体的度量值。

定义2 间接可信度量IDTD(Indirect Trusted Degree) 通过其他中间推荐实体,间接获得目标实体的度量值。

定义3 综合可信度量GTD(Global Trusted Degree) 由目标实体的直接可信度量和间接可信度量综合得出。

综合可信度的计算公式如下:

其中,xi与xj分别表示本实体和目标实体;EW表示有效历史交互证据窗口;ew表示在EW中xi与xj之间的有效证据;C(ew,t)表示时刻t之前实体xi与xj交互的上下文条件;ΔC=C(EW,t)—C(EW,t—1);λ,δ∈[0,1]分别表示时效和惩罚因子;w1和w2分别表示直接和间接可信度的权重,且w1+w2=1;GTD(xi,xj,C(ew,t),t)表示在时刻t的有效历史交互证据条件下实体xi对xj的可信度量,且GTD(xi,xj,C(ew,t),t)∈[0,1]。通常令w1∈(0.5,1],使综合可信度总是优先相信自己的直接判断;另外,当证据充足时,无须考虑第三方推荐,从而能够尽可能地降低风险,这符合人类社会的认知习惯。可信度量的计算在文献[10]中进行了详细说明及仿真实验,仿真结果表明其能够适用于可信度量的计算。

3.2 基于CPK的协议安全认证机制

采用基于CPK的认证机制实现协议实体之间信息的安全传送,保证数据传输的完整性和真实性。

基于CPK的数字签名的工作原理为:数据包发送前,首先进行安全散列,并使用该节点ID对应的私钥进行签名运算,生成签名数据,附在数据包中发送到对端;节点接收到数据包后,首先取出数据包中携带的节点ID,并使用废弃节点列表检验该ID的有效性。对于有效节点,根据其ID在公钥矩阵中映射出的公钥,对收到数据包中的签名数据进行验证运算,未通过验证的节点ID要反馈到可信度量模块。

为了防止协议消息中的重要信息在传输中泄露,采用对称密钥加密机制实现节点间协议的安全发送和接收;采用基于CPK的密钥协商技术,实现节点间会话密钥的协商。基于CPK的密钥协商过程为:通信双方分别产生自己的种子密钥,并发送到对方;双方各自利用自己的私钥和对方的公钥,对种子密钥进行运算计算出会话密钥。因此,基于CPK的密钥协商过程并不在网络中传递会话密钥,而是通信双方通过本地计算得到,且密钥协商只需要一次信息交互即可完成,保证了密钥传递的安全性。

3.3 可信路由技术

本文主要是对开放最短路径优先OSPF(Open Shortest Path First)路由协议的Hello和链路状态通告LSA(Link State Advertisement)报文进行可信改造,使其携带节点的可信度及带宽信息;通过邻居发现、链路状态信息泛洪机制建立统一的包含节点可信度和带宽信息的链路状态数据库,通过受限最短路径优先CSPF(Constrained Shortest Path First)计算满足可信度和带宽要求的路径;当节点/链路故障或节点可信度的变化超出阈值时,驱动可信路由的重新计算以及可信连接的更新;最终形成可信路由扩散、更新及计算机制。

HPLC法同时测定复方罗布麻片Ⅰ中硫酸双肼屈嗪和3种维生素的含量 ………………………………… 徐 硕等(5):607

3.4 增强RSVP-TE协议下的可信连接控制协议

3.4.1 RSVP-TE的可信改造

以标准的RSVP-TE为基础对其进行可信增强,将其作为可信连接控制协议。通过CPK认证机制,对协议消息提供认证保护;采用基于CPK安全认证的可信连接标记管理技术,防止有限的连接标记空间被恶意占用,避免标记欺骗;将标记分配和释放的认证过程与可信连接控制协议有机结合,减小系统开销。

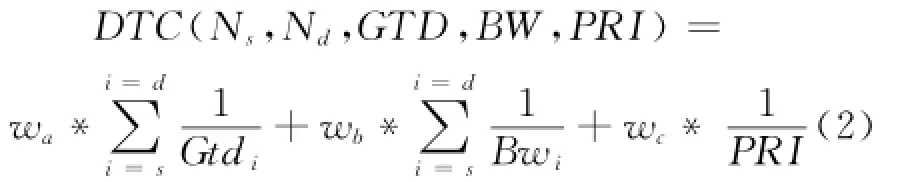

增强RSVP-TE的状态转移如图2所示,通过增强型RSVP-TE完成交互协议加固、协议对等实体的认证以及协议处理。与传统的连接控制协议相比,在接收时增加了基于CPK的协议消息源认证过程,其中,Path和Resv是最重要的两个消息,如果攻击者频繁发送Path和Resv消息,则存在中继链路带宽耗尽,连接标记被大量占用,最终无法建立正常连接的风险。因此,需要对Path或Resv消息源进行基于CPK的安全认证,在消息中增加专用的CPK协议认证对象,确保收到的协议消息来自可信的对等体。同时,Path和Resv消息在连接建立后的链路维护过程中,可以选择不再使用认证机制,以减少系统开销。另外,为了对认证冲突进行有效控制,采取分层分域的方法,将复杂网络划分为骨干域和其他非骨干域两层。非骨干域通过骨干域实现互联互通,一方面能够有效减小冲突范围,降低冲突发生的概率;另一方面,对冲突管理采取排队处理机制,进一步避免冲突发生。

Figure 2 State transition diagram of the enhanced RSVP-TE图2 增强RSVP-TE的状态转移图

在可信连接拆除过程中也面临同样的问题,攻击者仿冒入口节点发送Path Tear消息来拆除可信连接,因此Path Tear消息同样需要对消息源进行基于CPK的协议安全认证。为防止消息在传送过程中被窃取,对协议消息中的关键对象进行加密,主要包括LABEL_REQUEST、EXPLICIT_ ROUTE、SESSION、SENDER_TEMPLATE和SESSION_ATTRIBUTE等对象。由于消息中的关键对象格式都是变长的,在整体长度较短的情况下,可采用整体加密;当长度较长时,可对其关键对象进行加密,以减少协议开销。

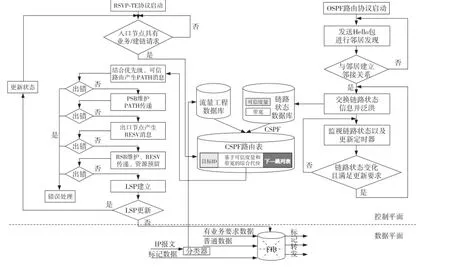

控制协议信息流如图3所示,安全认证执行模块接收到CPK安全认证模块发送的签名信息,放入RSVP-TE协议预留字段中,发送到其它节点;接收CPK安全认证协议认证结果,通知RSVPTE协议处理模块并根据结果决定是否继续向下游节点发送协议消息;接收CPK安全认证模块发送的会话密钥,对RSVP-TE协议进行加密传输。可信度量获取模块根据可信度量模块对邻居节点的度量结果,判断是否与下游节点继续进行协议消息的交互和处理。标记管理模块对可信连接标记信息进行管理并处理RSVP-TE模块发送的标记请求和标记释放消息,完成连接标记的分配和释放操作。

Figure 3 Information stream of the control protocol图3 控制协议信息流图

3.4.2 可信连接的度量

定义4 设集合N={N1,N2,…,Nn}表示整个网络的n个节点,Ns、Nd∈N分别代表源节点和目的节点且s≠d,若构成网络连接的各节点能够满足信息传输的保密性、完整性和可用性要求,并提供端到端可预期、可管理的安全可信服务,则称TC(Ns,Nd)={Ns,…,Nd}为节点Ns与Nd之间的可信连接TC(Trusted Connection)。

定义5 设DTC(Ns,Nd,GTD,BW,PRI)表示在节点 Ns和Nd间满足可信度、带宽和优先级要求的可信连接的度量,其公式如下:

其中,Gtdi∈[0,1]表示节点i的综合可信度量,Bwi∈[0,1]表示节点i与下一跳节点间的链路带宽,PRI∈[0,1]表示业务优先级,wa、wb和wc分别表示GTD、BW和PRI的权重,且wa+wb+ wc=1。DTC∈[0,Max],Max为系统设定的上限值。若在Ns和Nd间 存在 多条满 足要 求的 路径时,优先选择可信连接度量值最小的路径;若存在多条最小可信连接度量值相同的路径时,优先选择跳数最少的路径。

3.4.3 可信连接的建立及更新

在可信连接建立前,首先由OSPF协议以链路状态数据库为依据,利用CSPF计算满足可信度和带宽要求的最短路径树并形成路由表;其次,可信连接的建立由用户节点所连接的边缘交换路由器发起,RSVP-TE协议综合考虑业务的优先级,根据OSPF协议计算的最优路径进行标记分配,在标记交换通路建立的过程中按照用户要求进行路径沿途的带宽预留,最终建立满足可信度量、带宽和优先级要求的可信连接通路。可信连接的更新存在两种方式,其一是主动更新,即可信连接的建立时间超出其固有的生存周期;其二是被动更新,即当前可信连接通路中发生链路失效或者业务需求突然发生变化导致当前连接难以满足。可信连接的更新机制使其具有一定的动态调整能力。可信连接的建立及更新流程如图4所示。

4 仿真实验及分析

基于OPNET 14.5构建的仿真场景由38个核心路由器、2个接入路由器和2个用户节点组成,所有核心路由器组成单个路由域。业务由Src产生,经由整个网络后到达Dest。仿真参数、事件设置分别见表1和表2。仿真实验主要通过对可信连接的关键技术指标(标记交换路径LSP(Label Switch Path)的端到端时延、建立时间及恢复时间等)进行分析与验证,包括两个方面:

(1)有效性:验证本方法是否能够正确地反映节点行为和状态变化;

(2)动态响应能力:当网络受到攻击时,将采用标准型与增强型(增强的OSPF和RSVP-TE)的可信连接建立方法进行对比,验证本方法的动态响应能力。

Figure 5 Simulation scenario图5 仿真场景

Table 1 Simulation parameters表1 参数设置

Figure 4 Process of trusted connection establishment图4 可信连接建立流程

Table 2 Important event settings表2 重要事件设置

4.1 实验1:有效性

根据表1和表2对场景1进行配置。将表2中实验1的仿真事件结合图6a进行分析,在整个仿真中共发生了三次LSP建链请求:300 s业务产生时、500 s LER1↔LSR3链路故障时和900 s LER1↔LSR2链路故障时;LSP链路恢复共发生了两次:500 s和900 s LSP故障并重建时。在[300 s,500 s)以及(900 s,1 800 s]的可信连接LSP为图5a中标识的实线LER1↔LSR3↔LER2,[500 s,900 s]的可信连接LSP为图5a中标识的虚线LER1↔LSR2↔LER 2。另外,LSP的时延抖动主要发生在500 s和900 s LSP故障并重新建立时,最终LSP的端到端时延在[0.003 205 s,0.003 413 s],因此具有良好的时效性。整个仿真过程与预期一致,验证了本方法的有效性。

4.2 实验2:动态响应能力

根据表1和表2对场景2进行配置。将标准型和增强型的可信连接建立方法进行对比(如图6b所示),同时将实验1和实验2进行对比(如图6c所示),验证本方法的动态响应能力。

将表2中实验2的仿真事件结合图6b进行分析,在整个仿真中,标准型方法仅在300 s发起了一次LSP建链请求,当攻击发生时并未作出响应,LSP的端到端时延约为0.012 5 s;增强型方法在此过程中共发生了四次LSP建链请求:300 s业务产生、500 s LSR20被攻击、700 s LSR17被攻击和900 s LSR2被攻击时;LSP链路恢复共发生了三次:500 s、700 s和900 s LSP故障并重建。在[300 s,500 s)的LSP为图5b中的粗实线,在[500 s,700 s)的LSP为图5b中的细实线,在[700 s,900 s)的LSP为图5b中的粗虚线,在[900 s,1 800 s]的LSP为图5b中的细虚线。LSP的时延抖动主要发生在500 s、700 s和900 s LSP故障并重建时,最终LSP的端到端时延在[0.012 611 s,0.014 393 s],因此该方法具有较好的动态响应能力和时效性。

Figure 6 Simulation results图6 仿真结果

如图6c所示,当节点规模由6增至42时,将实验1和实验2进行对比:LSP的平均建立时间约增加了1.46倍,由0.013 s增至0.032 s;LSP的平均恢复时间增加了约1.55倍,由0.033 s增至0.084 s;LSP的平均端到端时延增加了约3.1倍,由0.003 27 s增至0.013 5 s。因此,增强RSVPTE协议下的可信连接建立方法在网络规模一定的情况下具有良好的动态响应能力和时效性。

4.3 实验结论

通过仿真实验得出,增强型的可信连接建立方法与标准方法相比,并未明显增加系统的复杂性,在性能方面,略微增加了协议开销和网络时延,该方法在网络规模一定的情况下具有良好的动态响应能力和时效性。另外,对于复杂网络,为降低系统复杂度及过多的资源消耗,一方面采用增量法,当可信度量的变化超出设定增量时,重新驱动路由扩散与收敛,有效降低协议交互频繁度以及路由震荡;另一方面采用分层分域法,将复杂网络进行分层分域处理,有效减小协议交互范围以及域内路由表规模,加速路由计算并降低管理开销。综上所述,将增量和分层分域法相结合,有利于处理复杂网络下的可信连接建立问题。

5 结束语

本文提出了基于增强RSVP-TE协议下的可信连接建立方法,通过可信度量、基于CPK的协议安全认证及可信路由等技术,建立具备节点可信度、带宽和优先级保障的可信连接标记交换通道,以提供高安全可信的网络传输服务。仿真结果表明本方法在增强信息传输安全可信性的同时并未明显增加系统的开销和复杂性,其在动态不确定网络环境下具有快速建立可信标记交换路径的能力,为网络侧可信问题的研究奠定了良好的基础。

[1] IETF RFC3209,RSVP-TE:Extensions to RSVP for LSP Tunnels[S].2001.

[2] Trusted Computing Group.TCG trusted network connect TNC architecture for interoperability specification version 1. 4[S].2009.

[3] Network admission control introduction[EB/OL].[2007-12-16].http:∥www.cisco.com/en/US/netsol/ns466/networking_solutions_package.html.

[4] Introduction to network access protection[EB/OL].[2008-02-01].http:∥technet.microsoft.com/en-us/network/ cc984252.aspx.

[5] Trusted Connect Architecture Specification Group.Trusted computing specifications Part 5:Trusted connect architecture [S].2010.(in Chinese)

[6] Zhang Huan-guo,Chen Lu,Zhang Li-qiang.Research on trusted network connection[J].Chinese Journal of Computer,2010,33(4):706-717.(in Chinese)

[7] Ma Zhuo,Ma Jian-feng,Li Xing-hua,et al.Provable security model for trusted network connect protocol[J].Chinese Journal of Computer,2011,34(9):1669-1678.(in Chinese)

[8] Han Ting,Luo Shou-shan,Xin Yang.Study on security routing algorithm based on dynamic adjacent trust[J].Journal on Communications,2013,34(6):191-200.(in Chinese)

[9] Melaye D,Demazeau Y.Bayesian dynamic trust model[C]∥Proc of Multi-Agent Systems and Applications IV,LNCS 3690,2005:480-489.

[10] Liang Hong-quan,Wu Wei.Research of trust evaluation model based on dynamic Bayesian network[J].Journal on Communications,2013,34(9):68-76.(in Chinese)

附中文参考文献:

[5] 可信连接架构规范工作组.可信计算规范第5部分:可信连接架构[S].2010.

[6] 张焕国,陈璐,张立强.可信网络连接研究[J].计算机学报,2010,33(4):706-717.

[7] 马卓,马建峰,李兴华,等.可证明安全的可信网络连接协议模型[J].计算机学报,2011,34(9):1669-1678.

[8] 韩挺,罗守山,辛阳.基于动态邻接信任模型的安全路由算法研究[J].通信学报,2013,34(6):191-200.

[10] 梁洪泉,吴巍.基于动态贝叶斯网络的可信度量模型研究[J].通信学报,2013,34(9):68-76.

梁洪泉(1981),男,河北石家庄人,博士生,高级工程师,研究方向为可信网络。E-mail:lianghongquan_1981@163.com

LIANG Hong-quan,born in 1981,PhD candidate,senior engineer,his research interest includes trusted network.

吴巍(1956 ),男,重庆人,研究员,研究方向为通信网技术。E-mail:13903112190 @139.com

WU Wei,born in 1956,research fellow,his research interest includes communication network.

A trusted connection establishment method based on enhanced RSVP-TE

LIANG Hong-quan,WU Wei

(1.The 54th Research Institute of China Electronics Technology Group Corporation,Shijiazhuang 050081;

2.Science and Technology on Information Transmission and Dissemination in Communication Networks Laboratory,Shijiazhuang 050081,China)

Trusted connection establishment methods are critical for trusted networks.Based on enhanced RSVP-TE trusted connection control protocol,combined with trusted evaluation,CPK-based protocol security authentication and trusted routing,we propose a trusted connection establishment method which guarantees trusted evaluation,bandwidth and priority,and in turn information transmission services with high security are provided during data transmission in the network.Simulation results show that the proposed method can reflect the changes in node status,find out the malicious attacks effectively and sensitively,and guarantee the security and credibility of network connection with dynamic response capability and anti-attack capability.

CPK;RSVP-TE;trusted connection;trusted evaluation

TP393

A

10.3969/j.issn.1007-130X.2015.08.010

1007-130X(2015)08-1479-07

2014-09-11;

2014-12-16

国防基础科研计划基金资助项目(B1120131046);国家863计划资助项目(2015A015701)

通信地址:050081河北省石家庄市中山西路589号

Address:589 Zhongshan Rd West,Shijiazhuang 050081,Hebei,P.R.China