基于可信因子的证据源修正方法

2015-08-17尹艳平胡笑旋秦英祥

罗 贺,尹艳平,胡笑旋,秦英祥

(1.合肥工业大学管理学院,安徽合肥230009;

2.过程优化与智能决策教育部重点实验室,安徽合肥230009)

基于可信因子的证据源修正方法

罗 贺1,2,尹艳平1,2,胡笑旋1,2,秦英祥1,2

(1.合肥工业大学管理学院,安徽合肥230009;

2.过程优化与智能决策教育部重点实验室,安徽合肥230009)

针对高冲突证据在组合过程中产生冲突悖论、一票否决的问题,提出一种基于可信因子的证据源修正方法。首先通过对多源证据的一致性处理,实现冲突证据的判断与修正;接着分析证据源的可靠性和不确定度,在此基础上给出可信因子定义;最后利用可信因子对证据源进行可信运算。对比实验表明,该方法能有效地解决冲突证据组合问题,得到合理的结果。

证据理论;证据源修正;冲突证据;可信因子

0 引 言

证据理论[1-2]能够对不精确和不确定问题进行建模和推理,在不确定信息的表达和组合方面具有较为明显的优势。同时,证据理论还能够实现无先验信息的融合,目前已经被广泛应用于空中目标识别、网络安全评估、机械故障诊断等众多领域之中[3-7],并取得了良好地效果。然而,证据理论在处理高冲突、低可信度证据组合问题的过程中,常常会产生与事实相悖的结果。对此,国内外学者主要从修改组合规则和修改证据源这2种思路对证据理论进行不断修正和完善,试图解决悖论问题。

主张修改组合规则的学者认为Dempster组合规则对冲突的分配不合理,进而提出了不同的冲突重分配策略,包括将冲突分配到空集[8]、分配到辨识框架[9]、分配到冲突命题的并集[10]及按冲突系数分配到各焦元[11]中等。但是,某些改进的组合规则由于冲突分配方式较为复杂,使得所需的计算量与存储空间大大增加[12],并影响到原有组合规则的交换性、结合性等数学性质。为此,主张修改证据源的学者认为冲突是由证据源本身产生的,并提出分析证据源间冲突的方法。例如,利用证据距离构造权重[13]、利用证据序列方差构造权重[14]、利用熵构造权重[15]等方法。

然而,在实际应用过程中,引起证据源冲突的原因很多,证据源之间的可信程度也各不相同,证据描述主体的不同、传感器感知特征的偏好不同、人们对事物的认知不完全、传感器性能下降等都可能导致基本概率分配的变化。例如,文献[16]给提出了可调整冲突的融合方法(combination with adapted conflict,CWAC),将冲突分为证据本身冲突和组合产生冲突2种;文献[17]利用区间分析来处理不确定性,针对区间信息系统不确定测量,引入条件熵来对不确定性进行度量;文献[18]提出了一种基于神经网络的泛化能力来计算多传感器测量值可信度的方法。

针对证据组合过程中的冲突悖论、一票否决的问题,本文采用修正证据源的思路,提出一种基于可信因子的证据源修正方法。首先对证据源进行一致性处理,消解证据间的冲突性,然后通过证据源的可靠性与不确定度构造证据可信因子,分辨不同证据源的可信程度,从而实现对证据源的修正。

1 理论基础

限于篇幅,本节不再具体介绍证据理论的基本内容,详细信息可参见文献[1-2]。而在应用证据理论的过程中,还产生了许多新的概念,包括提出余弦相似度来度量证据间冲突状态,提出Pignistic概率函数来实现多焦元向单焦元的转换,提出Pignistic概率距离来度量证据间的离差程度,提出多义度来度量证据的不确定程度。具体定义形式如下。

定义1[19]余弦相似度。设Θ是由N个相互独立的元素θ组成的辨识框架,m1和m2为辨识框架Θ下的2组证据,把m1和m2分别看成由Θ的所有子集生成的空间的一组基,定义m1和m2间的余弦相似度为

根据余弦相似度的定义,将每个证据视为空间中的一个向量,当2个向量之间夹角为0°时,表示这2个证据对辨识框架中所有假设的支持程度相同,此时这2个向量之间夹角的余弦值为1,2个证据之间的余弦相似度也为1;同理,当2个向量之间的夹角为90°时,表示这2个证据完全冲突,此时这2个向量之间夹角的余弦值为0,2个证据之间的余弦相似度也为0。因此,可以用余弦相似度来判断证据间的冲突状态。

定义2[20]Pignistic概率函数。设Θ是由N个相互独立的元素θ组成的辨识框架,m为辨识框架Θ下证据,∀θ⊆A∈2Θ,定义Pignistic概率函数为

式中,|·|为集合的基。Pignistic概率函数将多元素的基本信任质量平均分配给其所包含元素,实现多焦元向单焦元的转换。

定义3[21]Pignistic概率距离。设Θ是由N个相互独立的元素θ组成的辨识框架,m1和m2为辨识框架Θ下的2组证据,证据m1与m2的Pignistic概率距离定义为

式中,BetPm(θ)为Pignistic概率函数。Pignistic概率距离表示两两证据间的离差程度。

定义4[22]多义度。设Θ是由N个相互独立的元素θi(i=1,2,…,N)组成的辨识框架,m为辨识框架Θ下的证据,证据多义度定义为

证据多义度包含多元素不能达成共识及未被明确指定2种情况,表示证据的总体不确定性。

2 基于可信因子的证据源修正

对于证据理论应用过程中的冲突悖论、一票否决等问题,将证据源修正的过程划分为2个阶段,分别为一致性处理阶段和可信运算阶段。在一致性处理阶段利用余弦相似度判断各证据间的冲突情况,并用参考证据替代冲突证据,以保持证据间的一致性。然而,此时所有证据的可信程度也是一样的,难以反映实际应用过程中不同证据源构造时可信程度的差异性。因此,在第1个阶段后,还必须进行证据的可信运算,通过度量证据间的可靠性和不确定度来构造各个证据的可信因子,实现证据的可信度量。对此,分别给出参考证据、可靠性系数、不确定度和可信因子的定义以及基于可信因子的证据源修正流程。

2.1 基本定义

定义5 参考证据。设Θ是由N个相互独立的元素θ组成的辨识框架,mi(i=1,2,…,n)和mj(j=1,2,…,n)为辨识框架Θ下的2组证据,sim(mi,mj)为mi与mj的余弦相似度,则参考证据定义为

参考证据利用余弦相似度来表征每条证据与其他所有证据的相似程度。其中,表示证据mi与其他证据的相似程度,表示各证据与其他证据的相似程度之和,mj)作为各个证据在构造参考证据时的权值,是各证据与其他证据的相似程度进行归一化得到的。因此,当某一证据与其他证据越相似,该证据在构造参考证据时所占的比重越大,反之越小。参考证据用来消除证据间的冲突。

定义6 可靠性系数。设Θ是由N个相互独立的元素θ组成的辨识框架,mi(i=1,2,…,n)和mj(j=1,2,…,n)为辨识框架Θ下的2组证据,d(mi,mj)为mi与mj的Pignistic概率距离,定义证据mi的可靠性系数为

证据距离在一定程度上表现了证据间的离差程度,证据与其他证据距离越大,表示该证据与其他证据的差异性越大,该证据越不可靠,因此可靠性系数将是度量可信程度的重要因素之一。

定义7 不确定度。设Θ是由N个相互独立的元素θ组成的辨识框架,mi(i=1,2,…,n)为辨识框架Θ下的证据,证据mi的不确定度定义为

式中

表示将多焦元证据变换为单焦元证据。

不确定度通过将多焦元值按照证据中单焦元值的比例进行分配,能够更好地反映单条证据的清晰程度。证据不确定度越高,表明证据越不清晰,反之证据越清晰,不确定度将是度量可信程度的另一个重要因素。

定义6给出的证据可靠性反映了其他证据对该证据的支持程度,而定义7给出的证据不确定度则反映了证据自身的清晰程度。可见,可靠性和不确定度分别从证据源的外部和内部反映着证据的可信程度。证据可靠性越高,证据可信程度越高,证据可信程度与证据可靠性呈正相关;不确定度越低,证据可信程度越高,证据可信程度与证据不确定度呈负相关。基于以上关系,进一步给出可信因子定义。

定义8 可信因子。设Θ是由N个相互独立的元素θ组成的辨识框架,mi(i=1,2,…,n)为辨识框架Θ下的证据,crei、uceri分别表示证据mi的可靠性系数和不确定度,定义证据mi的可信因子为

根据可信因子所表达的意义,采用Shafer可信规则,对证据源进行可信运算,规则如下:

2.2 基于可信因子的证据源修正流程

在上述理论基础上,提出基于可信因子的证据源修正方法,包括一致性处理和可信运算2个阶段,具体流程如图1所示。

图1 基于可信因子的证据源修正流程图

基于可信因子的证据源修正方法的具体步骤如下。

步骤1 冲突判断。由定义1计算余弦相似度并与预先设定的相似度阈值进行比较,其中相似度阈值采用阈值计算公式计算得出[23],其中σ表示余弦相似度的标准差,N表示证据的个数。若小于相似度阈值,认为两两证据间存在冲突,否则两者之间不存在冲突。若某一证据与其他过半数的证据存在冲突,则认定该证据为冲突证据,转到步骤2,否则转到步骤3。

步骤2 替换冲突证据。由定义5构造参考证据mave,并利用生成的参考证据替代冲突证据,转到步骤3。

步骤3 计算可信因子。由定义6和定义7计算每条证据的可靠性系数crei和不确定度uceri,并由定义8计算每条证据的可信因子αi,转到步骤4。

步骤4 修正证据源。根据式(9)中的可信规则,对每条证据进行可信运算,得到修正后的证据源。

2.3 算例分析

例1 设辨识框架Θ={A=轰炸机,B=民航客机,C=战斗机},根据机载各传感器获取的信息,得到证据如表1所示。

表1 例1的原始证据源

按照上述流程对例1中的多源证据进行融合,具体过程如下。

步骤1 冲突判断。首先根据定义1计算两两证据间的余弦相似度为sim(m1,m2)=0.009 183,sim(m1,m3)=

0.997 793,sim(m2,m3)=0.009 758,然后依据相似度阈值计算公式得到阈值为0.69。由于sim(m1,m2)和sim(m2,m3)的值均小于相似度阈值,故据此判断出m2为冲突证据。

步骤2 替换冲突证据。根据定义5计算证据源m2的参考证据为

用上述参考证据替代证据源m2,得到新的证据源m′2。

步骤3 计算可信因子。首先根据定义6计算各条证据的可靠性系数分别为

再根据定义7计算各条证据的不确定度分别为

然后根据定义8计算得到各条证据的可信因子分别为

步骤4 修正证据源。根据式(9)对新的证据源进行可信运算。得到修正后的证据源如表2所示。

表2 例1修正后的证据源

在此基础上,利用Dempster规则分别对未修正的证据源和修正后的证据源进行组合,得到的结果如表3所示。从组合结果可以看出,利用修正后的证据源能够更好地消除多源证据间的冲突对组合结果的影响。

表3 证据组合结果

3 对比实验

在算例分析的基础上,进一步将本文所提出的方法,分别与修改证据源和修改组合规则这2种思路下的多种不同方法进行对比。

3.1 与修改证据源方法的对比实验

例2 设辨识框架Θ={A=轰炸机,B=民航客机,C=战斗机},无人机执行目标识别任务,根据各传感器获得信息,得到证据如表4所示。

表4 例2的原始证据源

经计算得出本例中相似度阈值λ=0.87。分别运用本文所提方法、Murphy方法、熊彦铭方法、韩德强方法对证据源进行修正,并利用Dempster规则对修正后的证据源进行融合,得到的结果如表5所示。从表5可以看出,Dempster方法判断出目标类型为C战斗机,结果与事实不符,可见Dempster规则在处理冲突证据组合时不能得到真实的结果。Murphy方法当证据较多时,能较好的得到正确的结果,但是由于没有考虑证据间的关联性,当证据源的数据较少时,得到的结果不能明显判断出目标类型。熊彦铭方法虽然考虑了证据间的关联性,但仍然无法在证据源较少的情况下准确的识别出目标。韩德强方法利用不确定度生成证据的权重,其中权重大小依赖于所设置的负指数函数参数的大小,而负指数函数参数的设置需根据经验选取,使得合成结果有很大的不确定性。而本文提出的方法在计算参考证据的过程中考虑了证据的关联性,具有较好的收敛效果,能够快速聚焦到正确的焦元上,且抗干扰性较强。

表5 4种修改证据源方法组合结果

3.2 与修改组合规则方法的对比实验

例3设辨识框架Θ={A=轰炸机,B=民航客机,C=战斗机,D=无人机},无人机执行目标识别任务,根据各传感器获得信息,得到证据如表6所示。

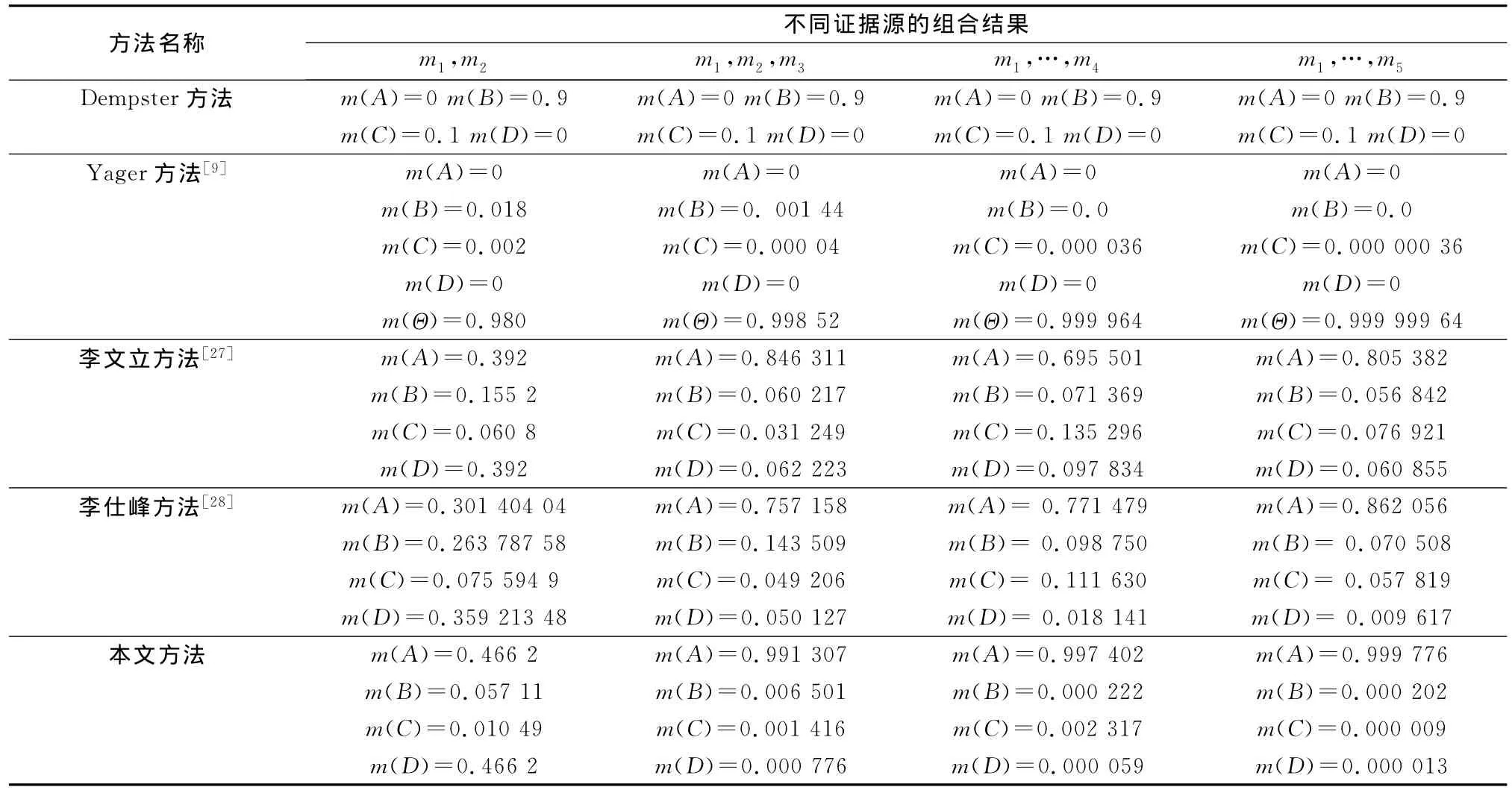

经计算得出本例中相似度阈值为λ=0.91。分别使用本文所提方法、Yager方法、李文立方法、李仕峰方法进行证据组合,得到的结果如表7所示。

表6 例3的原始证据源

由表7可以看出,Dempster规则仍然存在合成悖论和一票否决的问题。Yager方法把证据分配给辨识框架,随着证据增多,分配给辨识框架的值越大,结果的不确定性越大,组合结果对判别目标属于何种类别没有实际意义。李文立方法和李仕峰方法考虑了同时修改证据源和组合规则的方法,给出了不同的冲突分配系数确定方法,两种方法都能得到正确的识别结果,但是两种方法需要多组证据时才能得到正确的结果,且计算过程都过于复杂。本文提出的方法能够在证据源较少的情况下,准确判别出目标类别。

表7 各种修改组合规则方法结果

4 结 论

针对高冲突证据在组合过程中产生的悖论问题,本文在已有研究的基础上,提出一种基于可信因子的证据源修正方法。构造的参考证据考虑了各证据的关联性,并用其替代判断为冲突的证据,在一定程度上消减冲突带来的影响,保证了证据的一致性;在此基础上,分析证据的可靠性和不确定度,分别从证据间和证据内部度量了证据的可信程度,利用可靠性系数和不确定度定义了可信因子,通过可信运算得到修正后的证据源;最后使用Dempster规则组合修正后的证据源,得到组合结果。本文提出的方法能快速的聚焦到正确的焦元,具有较好的收敛性和抗干扰性。实验结果也表明了本文方法的合理性

[1]Dempster A P.Upper and lower probabilities induced by a multivalued mapping[J].The Annals of Mathematical Statistics,1967,38(2):325-339.

[2]Shafer G.A mathematical theory of evidence[M].Priceton:Priceton University Press,1976.

[3]Deng Y,Su X Y,Wang D,et al.Target recognition based on fuzzy dempster data fusion method[J].Defence Science Journal,2010,30(5):525-530.

[4]Fawelt J,Myers V.Multiaspect classification of sidescan sonar images:four different approaches to fusing single-aspect information[J].IEEE Journal of Oceanic Engineering,2010,35(4):863-876.

[5]Liu L L,Liu Y.Research on the technology of network intrusion detection based on modified D-S evidence theory[C]∥Proc.of the WRI World Congress on Software Engineering,2009:447-450.

[6]Bhalla D,Bansal R K,Gupta H O.Integrating AI based DGA fault diagnosis using dempster-shafer theory[J].International Journal of Electronical Power &Energy System,2013,48(10):31-38.

[7]Decanini J G,Tonelli-Neto M S,Minussi C R.Robust fault diagnosis in power distribution systems based on fuzzy ARTMAP neural network-aided evidence theory[J].IET Generation Transmission &Distribution,2012,6(11):1112-1120.

[8]Smets P.The combination of evidence in the transferable belief model[J].IEEE Trans.on Pattern Analysis and Machine Intelligence,1990,12(5):447-458.

[9]Yager R R.Arithmetic and other operations on dempster-shafer structures[J].International Journal of Man-Machine Studies,1986,25(4):357-366.

[10]Dubois D,Prade H.Representation and combination of uncertainty with belief functions and possibility measures[J].Computational Intelligence,1988,4(3):244-264.

[11]Lefevre E,Colot O,Vannoorenberghe P.Belief function com-bination and conflict management[J].Information Fusion,2002,3(2):149-162.

[12]Haenni R.Are alternatives to Dempster′s rule of combination real alternatives?Comments on about the belief function combination and the conflict management problem[J].Information Fusion,2002,3(3):237-239.

[13]Deng Y,Shi W K,Zhu Z F.Efficient combination approach of conflict evidence[J].Journal of Infrared and Millimeter Waves,2004,23(1):27-32.(邓勇,施文康,朱振福.一种有效处理冲突证据的组合方法[J].红外与毫米波学报,2004,23(1):27-32.)

[14]Han D Q,Han C Z,Deng Y,et al.Weighted combination of conflict evidence based on evidence variance[J].Acta Electronic Sinca,2011,39(3A):153-157.(韩德强,韩崇昭,邓勇,等.基于证据方差的加权证据组合[J].电子学报,2011,39(3A):153-157.)

[15]Hu C H,Si X S,Zhou Z J,et al.An improved D-S algorithm under the new measure criteria of evidence conflict[J].Acta Electronical Sinca,2009,37(7):1578-1583.(胡昌华,司小胜,周志杰,等.新的证据冲突衡量标准下的D-S改进算法[J].电子学报,2009,37(7):1578-1583.)

[16]Lefèvre E,Elouedi Z.How to preserve the conflict as an alarm in the combination of belief functions[J].Decision Support Systems,2013,56(4):326-333.

[17]Dai J,Wang W,Xu Q.An uncertainty measure for incomplete decision tables and its applications[J].IEEE Trans.on Cybernetics,2013,43(4):1277-1289.

[18]Wilson K E,Szechtman R,Atkinson M P.A sequential perspective on searching for static targets[J].European Journal of Operational Research,2011,215(1):218-226.

[19]Wen C,Wang Y,Xu X.Fuzzy information fusion algorithm of fault diagnosis based on similarity measure of evidence[C]∥Proc.of the 5th International Symposium on Neural Networks:Advances in Neural Networks,2008:506-515.

[20]Smets P,Kennes R.The transferable belief model[J].Artificial Intelligence,1994,66(2):191-234.

[21]Liu W.Analyzing the degree of conflict among belief functions[J].Artificial Intelligence,2006,170(11):909-924.

[22]Jousselme A L,Liu C,Grenier D,et al.Measuring ambiguity in the evidence theory[J].IEEE Trans.on Systems,Man and Cybernetics-part A:Systems and Humans,2006,36(5):890-903.

[23]Donoho D L,Johnstone I M.Ideal spatial adaptation by wavelet shrinkage[J].Biometrika,1994,81(3):425-455.

[24]Murphy C K.Combining belief functions when evidence conflicts[J].Decision Support Systems,2000,29(1):1-9.

[25]Xiong Y M,Yang Z P,Qu X F.Novel combination method of conflict evidence based on evidential model modification[J].Control and Decision,2011,26(6):883-887.(熊彦铭,杨战平,屈新芬.基于模型修正的冲突证据组合新方法[J].控制与决策,2011,26(6):883-887.)

[26]Han D Q,Deng Y,Han C Z,et al.Conflict evidence combination by using uncertainty degree[J].Control Theory and Application,2011,28(6):788-792.(韩德强,邓勇,韩崇昭,等.利用不确定度的冲突证据组合[J].控制理论与应用,2011,28(6):788-792.)

[27]Li W L,Guo K H.Combination rules of D-S evidence theory and conflict problem[J].System Engineering-Theory and Practice,2010,30(8):1422-1432.(李文立,郭凯红.D-S证据理论组合规则及冲突问题[J].系统工程理论与实践,2010,30(8):1422-1432.)

[28]Li S F,Yang N D,Zhang Y Y.New Approaches of distinguishing the evidences importance and allocating the evidences conflict[J].System Engineering-Theory and Practice,2013,33(7):1867-1872.(李仕峰,杨乃定,张云翌.区分证据重要性及分配证据冲突的新方法[J].系统工程理论与实践,2013,33(7):1867-1872.)

E-mail:luohe@hfut.edu.cn

尹艳平(1990-),女,硕士研究生,主要研究方向为信息融合、智能决策。

E-mail:yanping199009@sina.com

胡笑旋(1978-),男,教授,博士,主要研究方向为决策理论与方法。

E-mail:huxiaoxuan@vip.sina.com

秦英祥(1989-),男,硕士研究生,主要研究方向为无人机评估方法、信息融合。

E-mail:qyingxiang@163.com

Method to modify evidence source based on trustworthy factors

LUO He1,2,YIN Yan-ping1,2,HU Xiao-xuan1,2,QIN Ying-xiang1,2

(1.School of Management,Hefei University of Technology,Hefei 230009,China;2.Key Laboratory of the Ministry of Education on Process Optimization &Intelligent Decision Making,Hefei 230009,China)

Aiming at paradoxes generated in combination of highly conflict evidences,a method based on trustworthy factors to modify the evidence source is proposed.Firstly,the consistency among multi-source evidences is checked,and the conflict evidence is recognized and modified.Then,the reliability and uncertainty of evidences are analyzed,and the definition of trustworthy factors is given based on them.Finally,trustworthy factors are used to modify the evidences.Comparative experiments show that the proposed method can deal with the combination problem of conflic evidences effectively,and the results are reasonable.

evidence theory;evidence source modification;conflict evidence;trustworthy factors

TP 181

A

10.3969/j.issn.1001-506X.2015.06.35

罗 贺(1982-),男,副研究员,博士,主要研究方向为过程优化与智能决策、云计算。

1001-506X(2015)06-1459-06

2014-07-05;

2014-11-18;网络优先出版日期:2014-12-09。

网络优先出版地址:http://www.cnki.net/kcms/detail/11.2422.TN.20141209.0113.001.html

国家自然科学基金(71131002,71401048,71472058);教育部人文社科项目(13YJC630051)资助课题