战术目标瞄准网络技术入网安全认证技术研究

2015-08-10徐达峰杨建波

徐达峰,杨建波,刘 鹏

(空军航空大学 吉林 长春 130022)

战术目标瞄准网络技术是美军近十年来新开发的数据链路,其目的在于补充Link 16数据链在实际作战中的不足,旨在提升空中作战平台间的态势数据共享能力。在网络平台进行战场网络数据的共享之前,对TTNT用户的入网安全身份验证就显得尤为重要,而TTNT用户的快速、安全入网技术在国内鲜有研究。为了更好地提升我军的战场数据链路建设,需要对TTNT用户的入网安全认证技术进行深入研究。

1 TTNT用户入网/退网流程

当节点集群A启动TTNT模式时,A会通过周期地向四周发送HELLO消息来寻找邻近的节点,同时通过安全认证技术进行身份的确认,以便快速入网[1],具体过程如下:

1)当作战平台B进入A节点的网络覆盖范围时,B会接收到A发出的HELLO消息。

2)B对A发出的HELLO消息进行解析,建立邻居节点列表。

3)B从邻居节点列表中找出离自己最近的节点C,并向C发送身份验证消息。

4)交互验证通过,可以安全入网。

若在通信过程中有下面两种情况出现,则节点B需要退出网络,具体退网方式如下:

1)若节点B已经损毁或不在节点集群A的网络范围内时,则节点集群A中的各节点无法接收到节点B发出的消息,节点B会由于超时从邻居节点列表中被剔除。

2)若节点B主动向节点集群A中的各节点发出断网消息,它们收到节点B的请求后,会立即从邻居节点列表删除节点B。

2 TTNT入网身份安全认证技术

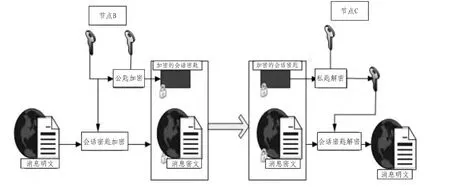

在节点B加入节点集群A所在网络的过程中,必须进行身份安全确认。具体认证过程如图1所示。在身份认证过程中,节点B首先用自己的私密密匙来加密即将要传输的消息明文,之后用节点C的公共密匙加密自己的私密密匙(私密密匙也就是会话密匙),将得到的加密会话密匙与消息密文一起发送给节点C。节点C收到消息后,先用自己的私密密匙对加密的会话密匙进行解密,得到节点B的会话密匙,最后用节点B的会话密匙对节点B发送的消息密文进行解密,就可得到节点B传输的消息明文。出于安全通信的前提,节点B和节点C各自的私密密匙只有自己知道,以保护消息的安全;而节点C的公共密匙可以让节点C邻居节点列表上的所有节点知晓,以便于进行身份安全认证与消息的传递[2]。

2.1 密匙创建

在进行身份安全确认过程中,TTNT使用了两种密匙加密算法技术:一种是对称加密算法技术(DES),用于对消息原文进行加密;一种是非对称加密算法技术(RSA),用于对DES密匙进行加密[3]。

图1 身份安全确认过程Fig.1 The process of identity safe

1)DES加密算法原理[4]

DES加密算法采用了数据迭代技术来产生对称密匙,是一种重要的分组密码算法。算法过程如下:

第一步:64 bits的消息原文进行IP初始变换后,再从中间分成两部分,分别记作A0和B0。

第二步:在第一轮迭代时,使用f函数对B0和从另一端口输入的48 bits子密匙k1进行变换,最后与A0进行异或运算,由此得到第二轮的B1;第二轮的A1则取值为原来的B0。此后每一轮的运算按照第一轮的变换规则进行,直到第16轮结束为止。 具体算法可以表示为:An=Bn-1,Bn=An-1⊕f(Bn-1,kn)(n=1,2,…,16)。

第三步:将得到的A16与B16进行拼接后,再进行IP反变换,最终得到加密密文。

在DES加密过程中,IP变换/反变换和函数是整个算法的核心部分,有必要对它们进行重点研究。

①IP变换是指通过移位打乱消息数据与ASCII码的初始对应关系,对消息数据进行结构的变更;IP反变换是IP变换的逆变换,实现方式与IP变换相似。

②f函数包含了扩展变换E、S盒函数和P盒函数三部分。f函数的运算过程如图2所示。

扩展变换E的作用是将输入的32 bits数据均分成8份,把每个4 bits数据的左相邻位数据放在该数据块的最左边,右相邻位数据放在该数据块的最右边,从而实现了到6 bits数据的转换。

S盒函数的作用是将输入的6 bits数据变换成4 bits数据。也就是说,首先把最左边和最右边的数据依照顺序拼凑成一个新的数据,找出其对应的十进制数作为处理后的行数据,然后把中间四位数据对应的十进制数作为处理后的列输出,对照该S盒的变换表找出对应的十进制数据,最后变换成四位二进制数据作为该S盒的输出。

P盒函数的作用是将经过S盒处理后输出的32 bits数据按照置换表进行数据的移位,最终得到f函数的输出值。

图2 f函数的运算过程Fig.2 The operation of f function

2)RSA加密算法原理[5]

第一步:找两个大数值的、不同的素数a和b(不公开)。第二步:算出模数s=ab(公开发布)。

第三步:算出欧拉函数 φ(s)=(a-1)(b-1)(此时必须丢弃a和 b)。

第四步:找出一个整数e作为加密密匙(满足与φ(s)互为质数;1 第五步:根据(de)mod(φ(s))=1 算出解密密匙 d,即节点C的私密密匙为d。 第六步:加密节点B的私密密匙k,产生加密的密匙t,即t=kemods。 第七步:解密加密的密匙t,得到节点B的私密密匙k,即k=tdmods。 数字证书是一个具有有效使用期的数据结构,可以对用户密匙进行有效管理。从绑定对象的不同,可以分为公匙证书和私匙证书两大类[6]。 2.2.1 公/私匙证书 公/私匙证书反映了从公匙到实体/非实体的一种绑定关系,其结构如图3所示。 图3 公/私匙证书结构Fig.3 The structure of pubic/private key certificate 下面对重要字段进行具体说明: 1)签名是指用户签名的算法标识。 2)主体是指证书绑定的对象是实体还是非实体。 3)主体密匙信息是指主体公匙包含的信息及其算法的标识。 4)签名算法标识是指用户在进行签名时使用的算法。 扩展字段包括了标准字段和私有字段两大类,通过扩展字段的属性可以区分出是公匙证书还是私匙证书。扩展字段格式如图4所示。 图4 扩展字段格式Fig.4 The structure of extension field format 下面对各个字段进行说明: 1)认证中心密匙标识只用于确定认证中心的多个私密密匙中用来签名证书的私匙所对应的公匙。 2)密匙用途扩展显示了密匙的用处,包括加密、签名和交换三大类。 3)证书策略规定了证书的适用场合。 4)基本约束可以指出该证书是否是认证中心证书。 5)主体可选名用于表示主体的用途。 2.2.2 数字签名技术 数字签名技术通过使用特定的密码算法 (Hash算法)对原文进行处理,得到的原文摘要经过用户的私密密匙进行加密处理,即可得到对应的数字签名[7]。数字签名的产生过程如图5所示。 图5 数字签名的产生过程Fig.5 The generation procedure of digital signature 发送方将产生的数字签名、数字证书、原文一起发送给接收方。接收方验证过程如图6所示。接收方进行验证需要分三步走: 1)用Hash函数对接收的原文进行处理形成摘要。 2)用发送者的公匙解密接收到的数字签名,得到原文摘要。 3)将这两个摘要进行对比确认即可。 图6 接收方验证过程Fig.6 The proof procedure of the receiver 2.2.3 Hash算法 Hash函数也称为杂凑函数,它的作用是将一个任意长度的消息压缩成一个固定长度的消息摘要。Hash函数可以表示为:h=H(x),其中 x 表示原消息,H()表示单向散列函数,h表示固定长度散列值[8]。具体算法流程如下: 1)参数产生 P:节点C的其中一个素数,长度为 Xbits(X是64的倍数,512≤X≤1 024)。 q:节点 C 的另外一个素数(q 是(p-1)的 160bits的因子)。 x:节点 C 的私匙(x<q)。 m:节点C的公匙。 h:h=H(x)(h<p-1)。 g:g={h((p-1)/q)}modp(g>1)。 y:y=gXmodp。 这样就产生了共享密匙(p,q,g,y)。 2)签名验证协议 节点 B 产生随机数 k(k<p)。 计算 R=((gk)mod p)modq 与 S=(k-(H(m)+(XR))mod q。 得到签名的结果(m,R,S)。 3)验证算法 计算 w=S-1modq、A=(H (m)*w)mod q、B=(R*w)mod q和 v=(((gA)*(yB))mod p)mod q。 如果v=w,那么证明签名是有效的,可以进行安全通信。 TTNT在进行Diffie-Hellman密匙交换过程中,需要假设节点B和节点C公开两个数值a和b,同时剩余的两个私密密匙x与y仅限使用者知晓(即节点B只知道x,节点C只知道y)[9]。具体交换过程如下: 1)节点B向节点C发送一个数据 p(p=axmodb),其中私匙x只有节点B知道;节点C向节点B发送给一个数据q(q=aymodb),其中私匙y只有节点C知道。 2)假设 ax=pb+R1,ay=qb+R2,则 axmodb=R1,aymodb=R2。 3)在第二步基础之上分别计算两边的Key数值,并检查结果是否一致。 从推理(axmodb)ymodb=(R1)ymodb=(pa+R1)ymodb=(ax)ymodb=(ay)xmodb 中可以发现, 节点 B 的 Key 为Key=qxmodb=ayxmodb;同样通过类似推理,也可以得到节点C的Key=pymodb=axymodb。 4)对比节点B与节点C的Key数值,检查是否一致。如果数值一致,则满足Diffie-Hellman密匙交换的条件;反之,则表示出现错误。 战术目标瞄准网络技术可以实现战场实时态势信息的快速传输与交换,而入网安全认证技术是保障信息安全的重要举措,对于战争的胜负具有非常重大的意义。这里以安全入/退网为牵引,以密匙的创建到交换为突破口,重点剖析了战术目标瞄准网络技术用户的身份认证技术。通过对战术目标瞄准网络技术的不断深入研究,可以进一步缩短我们同外国信息战建设的差距,更好地提升我国的国防威慑力。 [1]陈志辉,李大双.对美军下一代数据链TTNT技术的分析与探讨[J].通信技术,2011(5):76-79. [2]金荣,张衡阳.美军TTNT数据链发展应用现状[J].现代导航,2014(2):154-156. [3]祁明,张凌.电子商务安全与保密[M].北京:高等教育出版社,2001. [4]张焕国,刘玉珍.密码学引论[M].武汉:武汉大学出版社,2003. [5]覃宝灵,黄海.RSA公匙加密技术安全性分析与其在电子商务中的应用[J].南宁师范高等专科学校学报,2006(23):107-110. [6]Nash A,Duane W,Joseph C,et al.PKI:implementing and managing-security[M].New York:McGraw-Hill Companies,2001. [7]Kathy Lyons-Burke.Federal Agency Use of Public Key Technology for Digital Signatures and Authentication[EB/OL].[2006-07-11].http://csrc.nist.gov/publications/nistpubs/800-25/sp800-25.pdf. [8]杨波.现代密码学[M].2版.北京:清华大学出版社,2007. [9]斯托林斯.密码编码学与网络安全:原理与实践[M].5版.北京:电子工业出版社,2011.2.2 密匙管理

2.3 密匙交换

3 结束语