基于可信计算的科室管理系统设计

2015-06-23孙莹涛

刘 阳, 孙莹涛

(中国民用航空西北地区空中交通管理局 技术保障中心, 陕西 西安 710082)

基于可信计算的科室管理系统设计

刘 阳, 孙莹涛

(中国民用航空西北地区空中交通管理局 技术保障中心, 陕西 西安 710082)

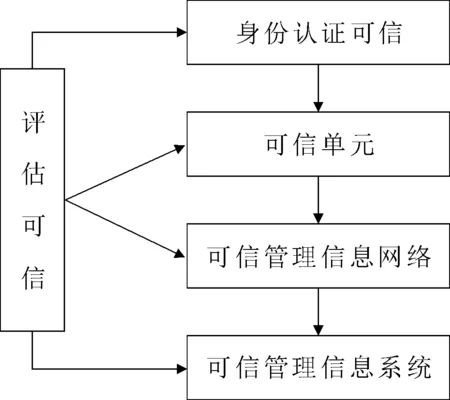

构建企业信息化科室管理系统,以提高管理系统的安全防护能力。依据信息化的科室管理建设需求,明确科室管理中的人员分配、管理功能分配,提出一种基于可信计算体系的科室管理系统架构,从身份认证可信、评估可信、可信单元、可信管理信息网络和可信管理信息系统五个方面,保证从局部可信到整体可信,保障科室管理系统安全。

可信计算;管理信息系统;体系结构

随着计算机和通信技术的迅猛发展和日益普及,信息技术的安全问题,如信息的篡改或丢失,以及黑客的入侵,超级用户权限设置等,越来越受到人们的关注[1]。可信计算能够从内部构件的信任链开始,可靠地传递,以保证整个平台的可信,从而从内部实现整个系统的可信与安全[2]。可信计算广受关注,文[3]提出一种可信计算软件体系结构,并从多个方面对可信计算进行了研究。

可信计算软件体系结构从内部保证了信息系统的安全。研究表明,可信计算能够很好的应用到移动终端,保证信息即时的传递到各个安全可信的操作系统[4]。这种特性使得可信算法能够应用于各种基于信息技术的管理系统中,如各类企业信息化管理系统,保证可靠的信息能够有效的安全的传递。将信息化的企业管理与可信计算相结合,从人员登录验证成员的信息开始,分配设置好的相应的权限,从可信用户的验证登录保证企业管理的安全;从文档的加密与密钥的更新与备份,保证文档在传递过程中的安全;从文档接收者的身份验证保证文档的不会被篡改或丢失[5]。

基于上述思想,本文设计了在现代信息化大环境下的基于可信计算的科室管理系统。提出了从身份认证可信、评估可信、可信单元、可信管理信息网络、可信管理信息系统5个方面保证系统的可信。

1 科室管理系统功能架构

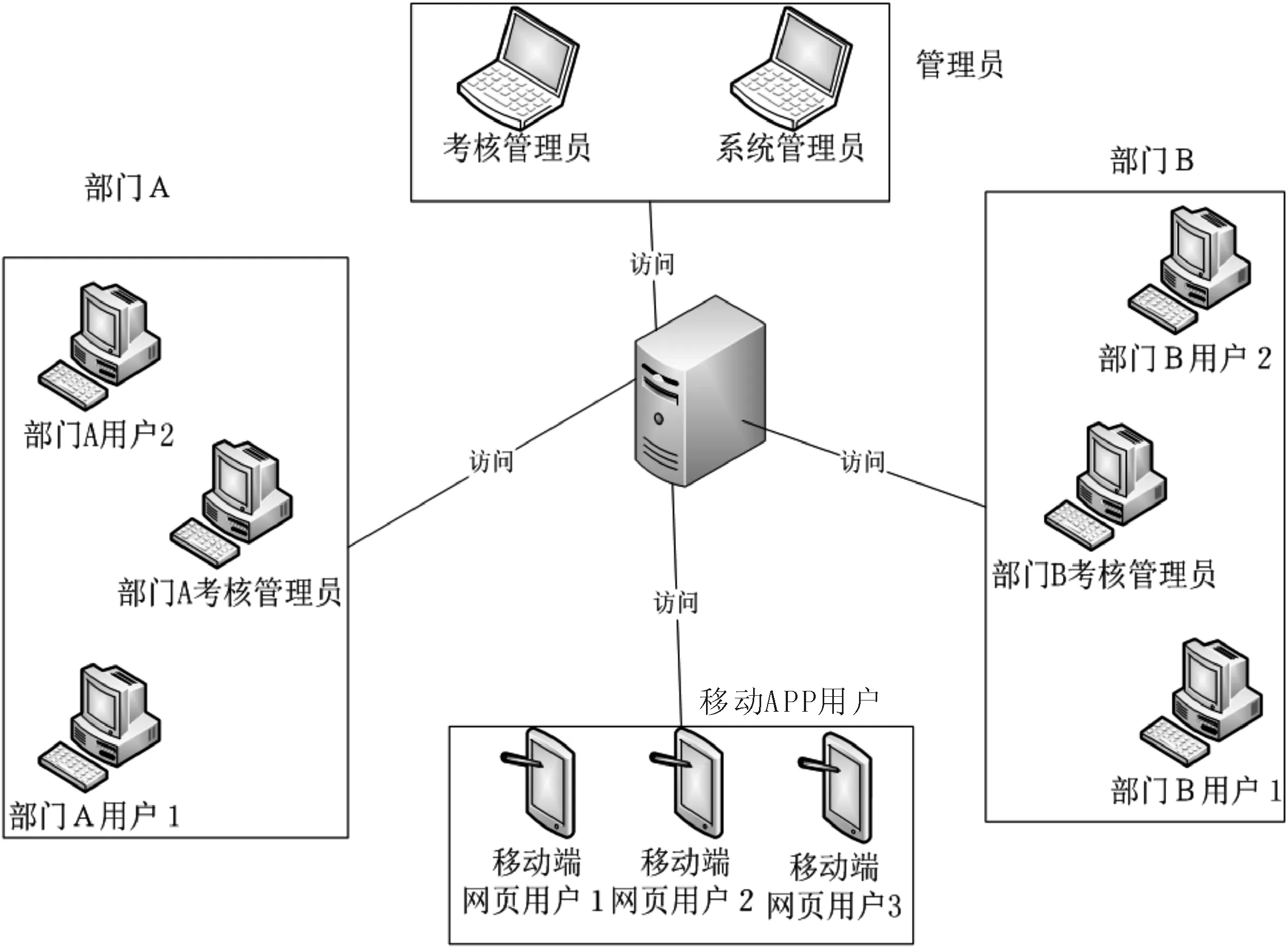

信息化科室管理系统方案的总体框架如图1所示,系统采用B/S架构,这种模式统一了客户端,将系统功能实现的核心部分集中到服务器上[6],简化了系统的开发周期、维护成本以及使用难度。

各部门分别以不同的身份登录,完成相应的管理工作。部门之间通过管理网络进行信息的交互[7]。

图1 系统总体架构

1.1 科室功能架构

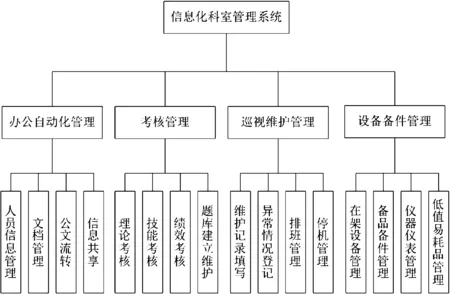

信息化科室管理系统包括办公自动化管理、考核管理、巡视管理、设备备件管理4大类,如图2所示。

图2 科室管理系统功能架构

(1) 办公自动化管理

办公自动化管理包含人员信息管理、文档管理、公文流转和信息共享,为科室所有人员的正常业务办公提供服务保障。

(2) 考核管理

考核管理包含理论考核、技能考核、绩效考核和题库建立维护,是考核科室人员,提高科室人员理论素质,技术能力的有效管理手段。

(3) 巡视维护管理

巡视维护管理包含维护记录填写、异常情况登记、排班管理和停机管理。

(4) 设备备件管理

设备备件管理包含在架设备管理、设备备件管理、仪器仪表管理和低值易耗品管理,为企业的资产管理提供保障。

1.2 科室人员架构

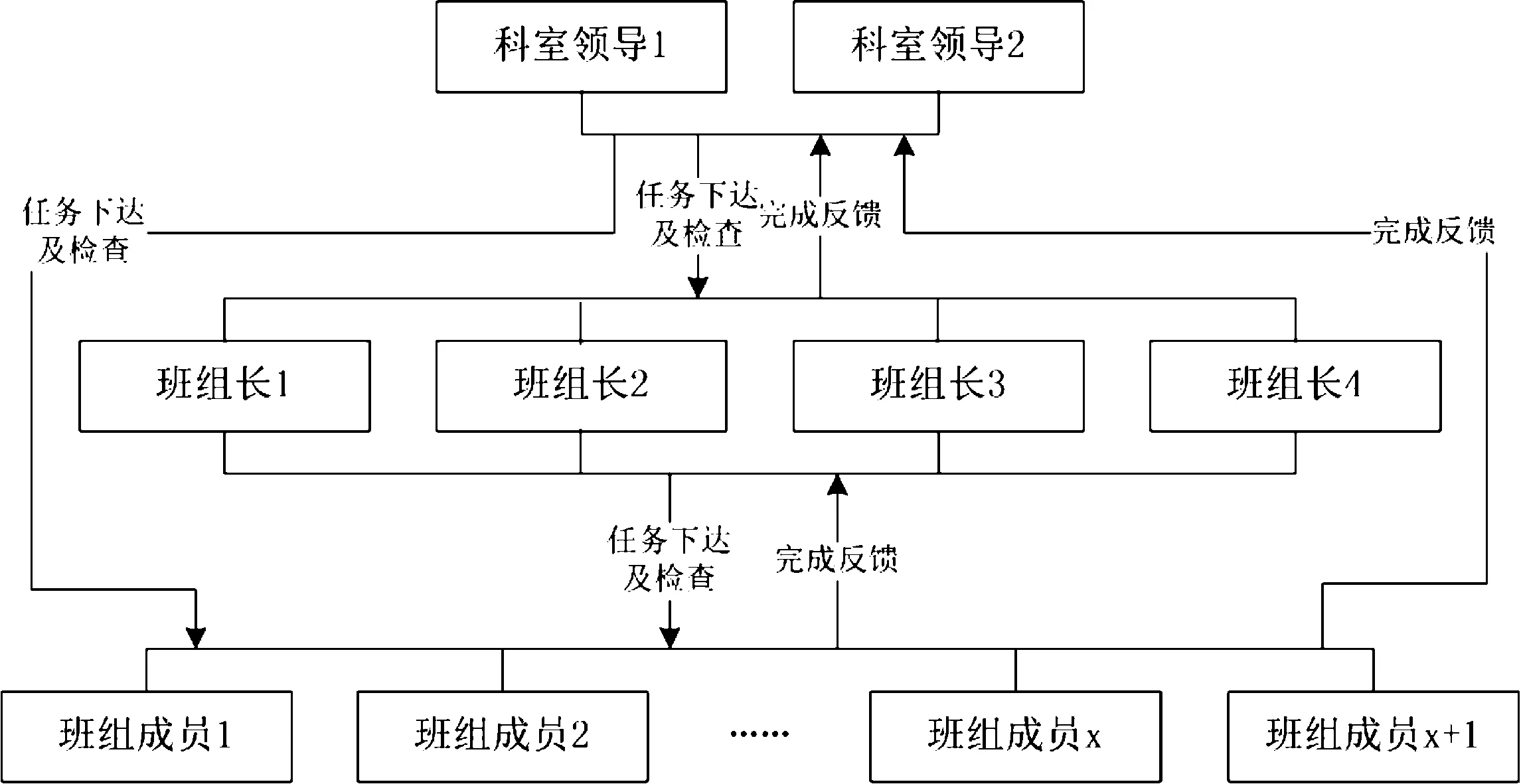

本文设计的系统针对的技术科室人员包括三层构架:科室领导、班组长、班组成员。科室领导全面负责科室的各类工作,是系统的管理者和所有指令的下达者和最终检查者;班组长作为科室业务骨干,负责完成科室领导交代的任务、辅助科室领导工作、将部分任务分配下发给班组成员并检查任务的完成情况;班组成员负责完成科室领导和班组长交给的各项任务(如图3)。

图3 科室人员三级构架

2 基于可信计算的科室管理系统

科室管理系统由用户终端(包括PC和移动终端)、服务器、网络设备和管理软件等基本单元组成。每个基本单元都完成相应的功能,互相之间构成一个完整的体系,最终为用户提供软件应用服务。总之,科室管理系统是从基本单元开始,通过基本单元的相互关联构成科室信息网络,并在其基础之上,通过安装不同的应用软件或服务,以提供办公自动化管理、考核管理、巡视维护管理以及设备备件管理。自用户终端接入系统开始,每个过程都可能引起可信问题。因此,根据科室管理系统的构建方式以及功能划分,提出了一种基于可信计算的科室管理系统体系,图4所示。

图4 基于可信计算的科室管理系统

该系统分为5个部分:身份认证可信、评估可信、可信单元、可信管理信息网络、可信管理信息系统。身份认证可信主要是接受不同使用科室管理系统人员的唯一身份认证,确保他们是可信的用户群,并通过可信评估,为其颁发相应的可信证书[8]。评估可信就是对用户身份、基本单元、管理信息网络甚至管理信息系统进行可信度评估,以确保在整个系统的每个关键环节都是可信的。可信单元可以通过TPM等技术,通过可信评估,保证基本单元可信。整个管理信息的网络也必须能够保证可信,其在可信单元的基础之上,通过可信接入技术,保证管理信息网络可信。可信管理信息系统依托于上面的身份认证可信、可信单元、可信管理信息网络,以此确保其可信。

(1) 身份认证可信

对于科室人员的三层架构,即科室领导、班组长以及班组成员,首先需要确定他们各自的身份,以确保不存在职能越权操作。身份认证需要根据证书中心为相应的身份下发身份证书以及可信证书。

(2) 评估可信

通过评估机构或者评估软件对需要可信评估的对象进行测评,对符合可信标准的对象下发可信证书,给出其可信度。可以对人员身份进行可信评估,也可对基本单元以及其内容进行评估。

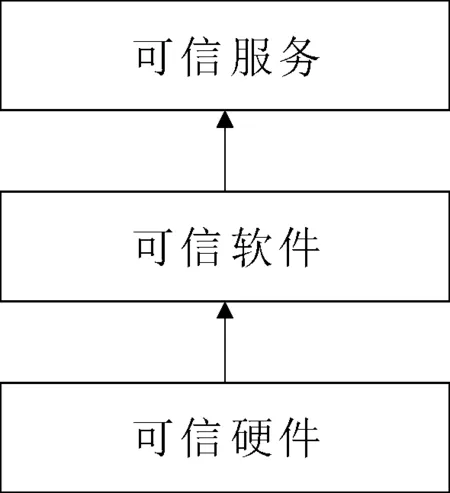

(3) 可信单元

包括可信硬件、可信软件、可信服务,对于科室管理系统,可信硬件就是各种硬件资源,可信软件就是用户终端或者服务器中安装的各种应用软件,可信服务就是整个系统所提供的各种管理功能,其结构如图5所示。

图5 可信单元结构

整个结构下层为上层提供服务,在功能架构中,中心服务器中部署了管理系统软件,提供了办公自动化管理、考核管理、巡视维护管理以及设备备件管理等服务。因此,整个服务器单元的可信就必须要求服务器硬件可信、管理系统软件可信以及提供的服务可信。

(4) 可信管理信息网络

对于用户之间的数据交互必定离不开网络,整个管理信息网络的可信也将影响整个系统的可信。为了保证管理信息网络的可信,可信单元在接入和运行于管理网络时,必须严格进行可信评估。

(5) 可信管理信息系统

整个信息系统的可信依赖于上面的几个过程,如果从身份认证、基本单元到管理信息网络都可信,则整个信息系统也就是可信的。

3 基于可信计算的科室管理系统设计

3.1 关键技术分析

可信计算的核心技术就是可信平台模块(TPM),是可信计算平台上的核心安全控制和运算部件,是构建整个平台信任的基础。它能够提供密码学系统,身份标识功能,平台数据的保护,完整性存储与报告,资源保护等功能。

根据可信计算,科室管理系统包括以下技术。

(1) 身份认证技术

身份认证技术指计算机及网络系统确认操作者身份的过程。在终端验证系统登陆者的身份,确认他的身份可信,在基础上保证系统的安全可靠。

(2) 加解密技术

利用加解密技术将要发送的文档数据变成乱码或恢复乱码。该技术保证文档的管理和传递的安全,不会发生文档被篡改和丢失。

(3) 密钥管理技术

密钥管理技术。保证密钥的产生、备份与恢复,密钥的更新与旧密钥的销毁与归档,能够更好的保证文档的安全性。

(4) 容灾技术

容灾技术是指为防止系统出现操作失误或系统故障导致数据丢失,而将全部或部分数据集合从应用主机的硬盘或阵列复制到其它的存储介质的过程。保证了在因为各种原因造成的文档丢失的情况下,科室系统依然能够高效的继续工作。

(5) 可信网络连接技术

TNC工作组依据现有的网络接入应用需求设计的一种开放式的网络接入控制架构。依据此控制架构,能够保证可以接入可信安全的网络。

通过身份验证技术,保证整个科室系统在一开始的成员可信到文档发布的可信,加解密技术保证了文档在传输过程中的安全可信,进而构成单元的可信。TNC技术能够保证系统接入网络的可信,保证了信息管理网络的可信,从而保证了整个信息管理系统的可信。

3.2 系统设计与实现

3.2.1 签名和认证

角色不同科室人员使用管理系统时需要进行身份认证,每个密钥都关联着相应的签名策略。当密钥和签名策略不对应时,其行为也不一样。下面是创建SHA-1散列值的数字签名过程。

(1) 创建签名用的散列值HA1。

(2) 将表示生成HA1的散列算法的OID与HA1链接起来,生成C1。

(3) 用PKCS#1填充算法填充C1以生成P1。

(4) 用私钥加密P1生成签名。

其中所用到的函数为:

/*创建SHA-1的散列对象*/

Tspi_Context_CreateObject(hContext,TSS_OBJECT_TYPE_HASH,TSS_HASH_SHA1,&hHash);

/*设置散列对象摘要*/

Tspi_Hash_SetHashValue(hHash ,digestLen ,digest);

/*用hKey对散列值进行签名,hKey的签名方案是*/

Tspi_Hash_Sign(hHash,hKey,&sigLen,&sig);

3.2.2 密钥对象管理

密钥对象用于表示TPM密钥,它主要是通过调用Tspi_Context_CreateObject或者TSS的永久存储函数来创建。用到的函数为:

Tspi_Context_CreateObject(hContext, TSS_OBJECT_TYPE_RSAKEY,TSS_KEY_SIZE_1024|TSS_KEY_TYPE_BIND|TSS_KEY_NO_AUTHORIZATION,&hKey);

/*创建hKey,hParentKey是它的父密钥,0表示PCR合成对象句柄*/

Tspi_Key_CreateKey(hKey,hParentKey,0);

3.2.3 加密数据对象

数据对象用于在密封和绑定操作中保持密封好的和已经绑定的数据块。主要使用Tspi_SetAttribData和Tspi_GetAttribData函数来插入和提取数据。用到的函数为:

Tspi_Context_CreateObject(hContext,TSS_OBJECT_TYPE_ENCDATA,TSS_ENCDATA_BIND,&hEncData);

/*调用TSS来绑定数据,并把加密后的数据块存到hEncData中*/

Tspi_Data_Bind(hEncData,hKey,strlen(data),data);

/*得到已经加密过的数据块,存到别处*/

Tspi_GetAttribData(hEncData,TSS_TSPATTRIB_ENCDATA_BLOB,TSS_TSPATTRIB_ENCDATABLOB_BLOB,&bloblen,&blob);

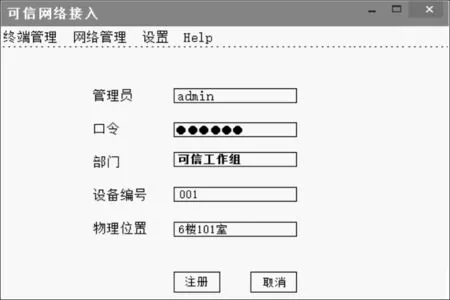

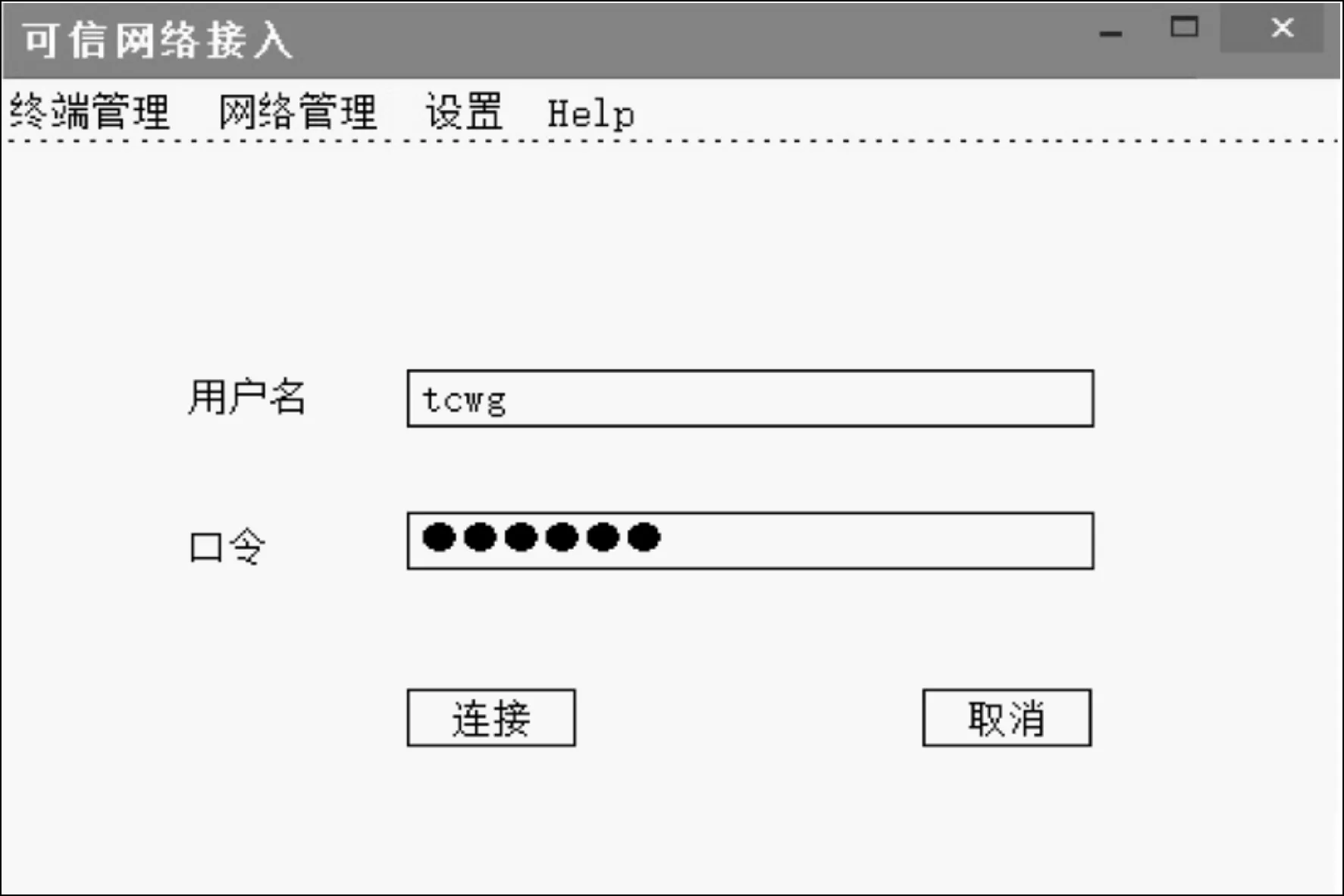

3.2.4 可信网络连接

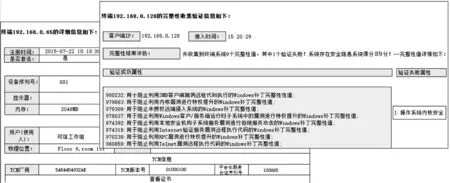

在保证整个管理系统基本单元可信的基础上,要求可信的网络连接,即用户接入网络必须可信,TNC实现了基于网络层和基于链路层的两种网络接入方案。本系统采用基于网络层的可信网络接入。可信网络接入登录界面如图6所示,图7展示了用户终端可信评估。

(a) 管理员登录界面

(b) 成员登录界面

图6 可信网络接入登录界面

图7 用户终端可信评估界面

4 结语

传统的科室管理信息系统不能有效的保证整个系统的安全,依据传统科室管理信息系统的功能划分以及构建方式,提出了基于可信计算的科室管理信息系统架构,该系统能够从系统内部由局部到整体保障系统安全可信,系统的成功实现表明,该方案能够有效防范系统安全漏洞,保证系统各个功能正常运行。

[1] 陶建文.OA办公系统的分析与设计[D].昆明:云南大学,2013:9-54.

[2] Brickell E, Chen Liqun, Li Jiangtao. Simplified security notions of direct anonymous attestation and a concrete scheme from pairings[J]. International Journal of Information Security , 2009,8(5):315-330.

[3] 刘鹤,张拥政,余综.基于 TNC 架构的可信 USB 存储设备管理研究[J].微计算机信息,2008,24 (5).90-92.

[4] 卞竹江.基于Android系统的移动办公系统的开发[D].西安:西安电子科技大学,2011:9-22.

[5] 韩春林,叶里莎.基于可信计算平台的认证机制的设计[J].通信技术,2010:43(7)92-94.

[6] 严斌.网络环境下学校自动化办公系统的研究与实现[D].上海:华东师范大学,2009:11-43.

[7] 王圆圆.自动化办公系统在企业科学管理中的重要性分析[J].信息与电脑,2010(11):27.

[8] 杨宇.基于PKI的身份认证系统的研究和实现[D].成都:电子科技大学,2009:5-35.

[责任编辑:陈文学]

Design of department management system based on trusted computing

LIU Yang, SUN Yingtao

(Technical Maintenance Center Air Traffic Management Bureau of Northwestern Regional of CAAC, Xi’an 710082, China)

An enterprise information management system is constructed to improve management system’s security protection ability. The information technology department management and construction needs are considered, the department management personnel allocation and management functions are clarified, thus, a trusted computing system architecture is established, which consists of identity authentication, trusted assessment, trusted units, trusted management information nets, and trusted management system. the new architecture can ensure the reliability of the department management system from trusted computing.

trusted computing, management information system, architecture

2015-07-15

刘阳(1987-),女,硕士,助理工程师,从事空中交通指挥和管理设备的维护研究。E-mail:liuyang7635@163.com 孙莹涛(1982-),男,硕士,工程师,从事空中交通设备保障的管理与研究。E-mail:zhangkun328@126.com

10.13682/j.issn.2095-6533.2015.05.024

TP393

A

2095-6533(2015)05-0120-05