DH密钥体制在VoIP通信中的应用*

2015-06-23廖蓉晖

廖蓉晖,王 娟,彭 凯

(中国电子科技集团公司第三十研究所,四川 成都 610041)

DH密钥体制在VoIP通信中的应用*

廖蓉晖,王 娟,彭 凯

(中国电子科技集团公司第三十研究所,四川 成都 610041)

随着通信网络与计算机技术的飞速发展,通信业务也逐渐多样化。VoIP逐渐成为当前通信网络发展的主流,DH密钥协商体制作为保证VoIP网络通信安全的重要技术越来越受到重视。首先介绍DH密钥协商体制的基本原理,分析了其在VoIP通信系统中应用所存在的安全隐患和可能遭受的攻击,针对不用应用需求提出了两种解决方案,有效解决DH密钥体制在合法身份认证方面的缺陷,提高了VoIP通信系统中密钥协商的安全性,具有一定的实用价值。

DH密钥交换协议 网络电话(VoIP) 加密密钥交换协议

0 引 言

随着计算机和网络技术向着数字化、综合化、智能化的方向飞速发展,网络已经深深融入了人们的日常生活、工作中,基于统一通信平台上提供语音、视频、传真等多媒体综合业务已成为当前网络发展的趋势。与此同时日趋完善的网络协议,迅速增长的网络带宽以及不断提升的计算机性能,也为通过IP网络提供统一的多媒体通信业务提供技术基础。例如当前广泛应用的即时通讯(如微信和QQ等),多方的视频会议、Skype网络电话等,这些利用IP网络为人们提供信息交互的VoIP技术,随着各类网络应用的普及也如雨后春笋般得到了蓬勃发展,已经成为人们相互联络的重要手段之一。

当然对于政府机关、公安系统、能源电力这样行业用户而言,不仅仅满足于基于统一网络平台提供便捷、丰富的信息交互,他们对信息的安全保密也有着非常高的要求,因此这些用户往往建设或拥有专用的IP通信网络,为其内部的各类信息交互,数据通信提供一个相对安全的网络环境。

然而,由于IP网络和网络协议的开放性特点,黑客可以比较容易的通过中间人攻击方式实现对通信数据的窃听或者篡改,从而造成关键信息的丢失或被窃听,因此当前主流的VoIP通信往往都进行了加密保护,对数据加密而言最关键的是如何安全实现密钥的协商和交换。本文将针对基于Diffie-Hellman(DH)密钥交换体制在VoIP通信中的应用进行研究,对其存在安全隐患进行分析,提出进一步相应的解决方案。

1 DH密钥交换原理

DH密钥交换体制由Whitfield Diffie和Martin Hellman在1976年公布的一种密钥一致性算法,它是一种通信双方建立密钥的方法,而不是加密方法[1]。DH密钥交换体制是第一个应用于非保护信道(例如Internet)中创建共享密钥的方法,是VoIP通信网络中很多认证协议的基础。其基本原理利用著名的“离散对数问题”来保证在VoIP网络中传输的密钥安全性,具体方法如下:

1)设置两个全网公开的密钥参数,它包括一个素数q和一个整数a,其中a=FG(q)是q的一个原根。

2)当用户A希望和用户B建立保密的VoIP通信时,就需要实现共享的会话密钥KSAB协商,用户A首先本地产生随机数RA(1≤RA≤q-1),计算出XA=aRAmodq经VoIP网络传递给用户B,其中RA并未在网络中明文传输,而是被保护在XA中。

3)同理,用户B也利用本地产生的随机数RB(1≤RB≤p-1),计算出XB=aRBmodq,并将XB发送给用户A[2]。

在这种基于DH体制的密钥协商过程中,黑客或攻击者虽然可以截取到a、q、XA、XB等参数,但因无法获得密钥素材RA和RB,也就无法计算出本次VoIP通信的公共会话密钥KSAB。因为q是一个至少300位素数,并且XA和XB至少有100位长,那么即使使用全球所有的计算资源和当今最好的算法也无法计算出RA,这就是著名的离散对数问题。

由此可见,利用DH密钥交换体制VoIP通信双方可以在公共网络中安全的建立了本次会话的共享密钥KSAB,但是DH密钥交换体制的问题是缺乏对协商双方的身份鉴别机制。当出现了一个位于用户A和B之间的恶意攻击者用户C时,他可以通过报文截获、协议操控进行中间人攻击,因此为保证用户A和B之间密钥协商的安全性,需要对协商双方的身份进行鉴别,下一节将对中间人攻击的原理进行分析。

2 中间人攻击分析

DH密钥交换体制最大缺点在于缺乏有效的身份认证,因而容易遭受中间人攻击。我们假设在VoIP通信网络中存在一个用户C,在与用户A通信时假扮为用户B;在与用户B通信时假扮为用户A。这样用户A和B分别与用户C协商一组会话密钥,这样用户C就可以对用户A和B之间的VoIP通信进行监听或篡改。具体的攻击操作步骤如下:

1)攻击者C,在用户B发送给用户A的报文中,获取XB。

2)攻击者C修改用户B的报文,并转发至用户A,该报文具有用户B的ID但使用攻击者C产生的XC。

3)用户A收到攻击者C的报文后,将XC和用户B的ID绑定,同理攻击者C向用户B发送类似报文。

4)用户B基于本地产生随机数RB和XC计算出公共会话密钥KSAB,用户A基于本地产生随机数RA和XC计算出公共会话密钥KSAC。攻击者C则使用RC、XA和XB计算出KSAC和KSBC,从而分别建立对用户A和B之间保密通信。

由于DH密钥交换体制在身份鉴别方面的缺失,通过上述的操作步骤,攻击者C可以利用中间人的攻击方式对用户A和B之间通信内容的窃听和篡改。

根据上述分析,要解决中间人攻击的安全隐患,需要对DH密钥交换体制在身份认证方面进行增强,针对VoIP通信网络的应用特点我们提出了基于EKE和基于CPK密钥协商协议两种解决方案。

3 基于EKE密钥交换协议

EKE是SteveBellovin和MichaelMerritt提出的一种加密密钥交换协议,它利用对称和公开密钥为通信双方的合法身份鉴别,提升密钥交换的安全性。其基本原理是使用全网共享的用户口令加密随机产生的公开密钥,例如VoIP通信网络中的用户A和B共享一个公共口令password,利用EKE结合DH的密钥交换体制,可以实现通信双方之间的身份鉴别和公共会话密钥KSAB的协商[3]。

我们假定用户A和用户B在用户全网公开的密钥参数q和a的基础上,还拥有共享的一组口令password,根据DH协议结合EKE的具体实现步骤如下:

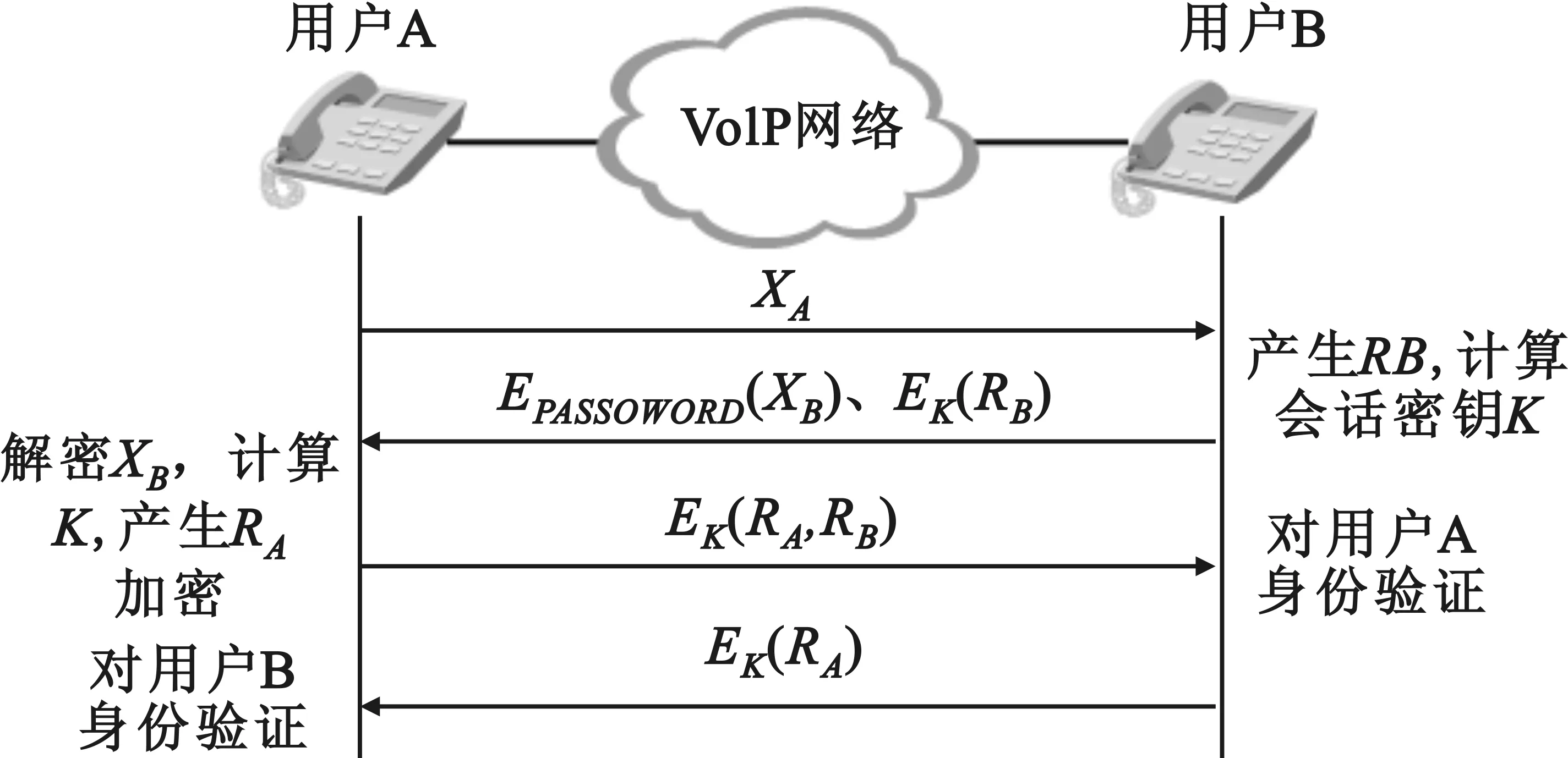

图1 EKE-DH密钥交换流程

1)用户A随机产生一组私钥PKA,通过XA=aPKAmodq计算出XA,并利用共享口令password加密后,发送给用户B。

3)用户A首先对EPASSWORD(XB)进行解密,得到XB后计算出KSAB,再解密RB,同时本地产生RA,利用KSAB加密后发送。

4)用户B收到EK(RA,RB)之后,利用KSAB进行解密,对比RB和本地产生是否一致以对用户A的身份进行验证;验证成功后在将解密后的RA加密发送到用户A。

5)用户A对来自用户B的RB进行解密验证,鉴别用户B身份的合法性。

这样通信的双方就完成了相互的身份认证并计算出了一组本次通信使用的会话密钥KSAB,基于EKE和DH相结合的密钥协商协议只需用户记住共享口令,而无需再额外保存公钥/私钥以及其它的安全措施,大大简化了客户端的设计。同时,由于XA和XB是加密传输,因此可以避免了单纯的离线对数交换式可能发生的中间人攻击,有效提升了密钥交换协议的安全性。

在基于EKE的密钥交换协议中,共享口令信息password是信息安全的关键。因为password负责保护XA和XB,通过XA和XB可计算出业务数据加密使用会话密钥KSAB。因此,共享口令password通常预存于用户终端上,采用随机字符串的方式,并由系统管理员进行定时更新,以确保其安全性。但面对基于口令的攻击时,基于EKE的密钥交换协议的安全性需要进一步增强,否则攻击者还是可能找到离散对数的漏洞。

4 基于CPK的密钥协商体制

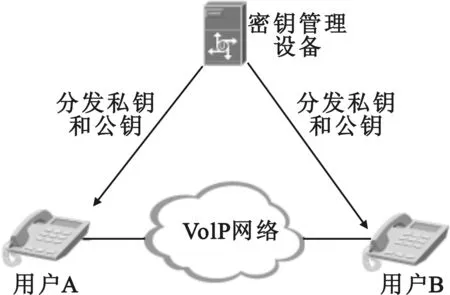

CPK是“Combined Public Key”的缩写,即中文名为组合公钥,它是基于ECC算法的一种非对称公钥体制,它将密钥分为私钥和公钥,由用户信任的密钥管理设施进行离线或在线的分发[4]。

CPK的私钥和公钥矩阵均为密钥管理设施产生的随机数,其中私钥矩阵由密钥管理设施保存,用于私钥的产生。而公钥矩阵则由私钥矩阵派生,通过离线或在线的方式,分发到网络中的每个合法用户,负责计算产生公钥。用户终端则基于管理设备分发的公私钥进行相互身份的认证和密钥协商。

因此在一个基于CPK的密钥协商系统中,需要包括基于CPK的密钥管理设备,用户A和B等,如图2所示。

图2 基于CPK密钥协商系统组成

密钥管理设备根据密钥组合矩阵产生用户终端需要使用的公私钥对,它将包含了用户终端ID标识的密钥进行Hash变换得到Hk,然后对Hk进行多轮行列置换,得到该用户的公私钥,一组公私钥对应一个用户终端,再通过离线或在线的方式分发到对应的用户终端。

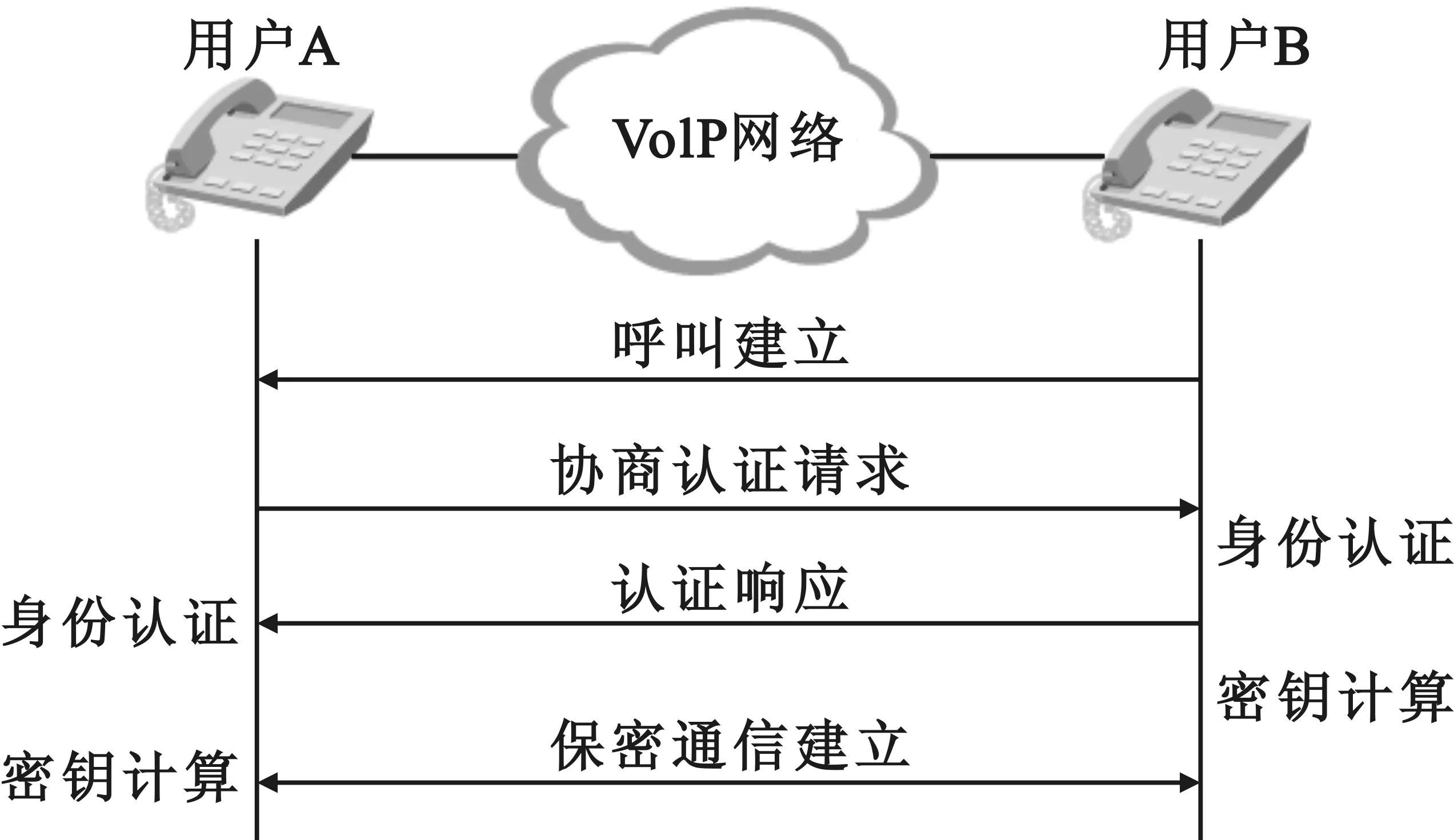

得到全网唯一的公私钥对之后,用户终端即可实现端到端的相互身份认证和密钥协商,详细流程如下:

图3 CPK-DH密钥交换流程

1)用户A将设备IDA、随机数RA组成报文PA用散列函数进行处理,得到哈希值HA;在对该哈希值进行签名运算得到SIG(HA)=(S,C)其中S为签名码,C为核对码。当通道建立之后,用户A将签名结果(S,C)发送给用户B,发起协商认证请求。

2)用户B收到该签名结果后,通过用户A的ID标识计算得到其公钥,并对其签名进行验证,当验签成功后,再构建用户B自身的签名报文,作为认证响应发送到用户A。

3)用户A完成对认证响应的签名验证后,基于ECC点乘运算特点(双发的私钥与对法公钥点乘运算结果一致)计算出本次会话使用的公共会话密钥KSAB,再利用KSAB建立保密通话。

这种基于CPK的DH密钥协商协议,最短只需要一次即可完成通信双发的身份认证和密钥协商,而且由于基于第三方密钥管理设备分发公私钥的方式进行身份鉴别,在协商过程中用户的公私钥均不会暴露在网络中,因此安全性较高。但由于需要建设所有用户都能信任的公开密钥基础设施,在一定程度上增加了保密通信系统建设和运维的成本。

5 结 语

本文首先根据当前通信网络的发展趋势,介绍了DH密钥协商体制的基本原理和在VoIP网络中的应用。然后对VoIP网络中常见的中间人攻击进行了分析,指出了基于DH体制的密钥协商由于缺乏对协商双方的身份鉴别机制,可能导致VoIP通信安全隐患。最后提出了基于EKE和CPK的密钥协商体制两种解决方案,阐述了具体的密钥协商流程,并对两种解决方案的优劣进行了简单分析。证明了基于EKE和CPK的密钥协商方案可以有效弥补密钥体制在合法身份鉴别方面的缺陷。

当然有效身份鉴别也会提升协议复杂度,降低协商的成功率。因此,下一步还需要对如何在保证密钥协商安全的同时,提高网络通信效能方面做进一步的研究。

[1] Whitfield DIFFIE, Martin HELLMAN.NewDirectionsinCryptograp[J].IEEE,1976,22(6):644-654.

[2] William Stallings.密码编码学与网络安全—原理与实践[M].第2版. 杨明,胥光辉,齐望东译.北京:电子工业出版社,2012:185. YANG Ming, XU Guang-hui, QI Wang-dong Translate Cryptography and Network Security Principles and Practice[M].The second edition.Bei Jing:Publishing House Of Electronics Industry,2012:185.

[3] 陈华平.基于标识的组合公钥体制的原理[J].计算机安全,2010(02):39-43. CHEN Hua-ping. The Principle of the CPK Cryptosystem based on Identity[J]. Network & Computer Security,2010(2):39-43.

[4] 陈南洋.基于CPK的VoIP技术研究[J].信息安全与通信保密,2013(08):63-64. CHEN Nan-yang.VoIP Technology based on Combined Public Key[J].Information Security and Communication Privacy,2013(8):63-64.

LIAO Rong-hui(1980-), male, M.Sci., engineer, mainly engaged in network communications.

王 娟(1983—),女,硕士,工程师,主要研究方向为网络通信;

WANG Juan(1983-), female, M.Sci., engineer, mainly engaged in network communications.

彭 凯(1984—),男,硕士,工程师,主要研究方向为网络通信。

Peng Kai(1984-), male, M.Sci., engineer, mainly engaged in network communications.

Application of DH Cryptosystem in VoIP Communication

LIAO Rong-hui, WANG Juan, PENG Kai

(No.30 Institute of CETC,Chengdu Sichuan 610041,China)

The rapid development of communication network and computer science diversifies the communication services,and VoIP becomes the major development trend of present communication network. As an important technology to assure the communication security of VoIP network, DH key negotiation system attracts more and more attention. This paper firstly describes the basic principle of DH key negotiation system, and then analyzes the security risks of its application in VoIP communication systems and the possible attacks herewith. Aiming at different application demands, two solutions are proposed to effectively solve the defects in terms of legal identity authentication and enhance the key-negotiation safety in VoIP communication system,and this is undoubtedly of certain practical value.

DH;VoIP;EKE

date:2014-11-03;Revised date:2015-01-25

TN918.91

A

1002-0802(2015)03-0367-04

廖蓉晖(1980—),男,硕士,工程师,主要研究方向为网络通信;

10.3969/j.issn.1002-0802.2015.03.023

2014-11-03;

2015-01-25