计算机网络管理仿真平台入侵防御实验设计

2015-06-15唐灯平朱艳琴曹国平肖广娣

唐灯平,朱艳琴,杨 哲,曹国平,肖广娣

(苏州大学 计算机科学与技术学院,江苏 苏州 215006)

计算机网络管理课程是一门综合性课程,在理论教学中基本都是针对简单网络管理协议SNMP进行探讨,而要让学生能真正对计算机网络进行管理还有很大的距离,所以除了加强理论知识的讲解外还特别需要加强实践性教学.各项研究结果表明,理论和实践这两者的关系是相互相成,互相促进的.在实际的计算机网络管理过程中经常碰到安全性问题,计算机网络安全主要涉及密码学、防火墙、入侵检测、入侵防御、VPN,身份认证以及防病毒技术.其中入侵检测、入侵防御系统的部署,能够很好地增强网络的安全,起到主动防御的目的.计算机网络管理仿真平台能够很好地对入侵检测和入侵防御系统进行仿真,在不增加巨额资金投入的情况下,达到很好的教学效果[1-2].

1 入侵检测、入侵防御系统介绍[3-4]

入侵检测系统(Intrusion Detection System,IDS),是对企图入侵、正在进行的入侵或已经发生的入侵行为进行识别的系统,可以看出入侵检测系统只能发现行为,而不能防御攻击行为的发生.入侵防御系统(In⁃trusion Prevention System,IPS)是能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够及时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为,可以看出入侵防御系统既能检测行为,又能防御攻击行为.

2 计算机网络管理虚拟仿真实验平台及入侵防御实验设计

2.1 计算机网络管理虚拟仿真实验平台介绍[5-6]

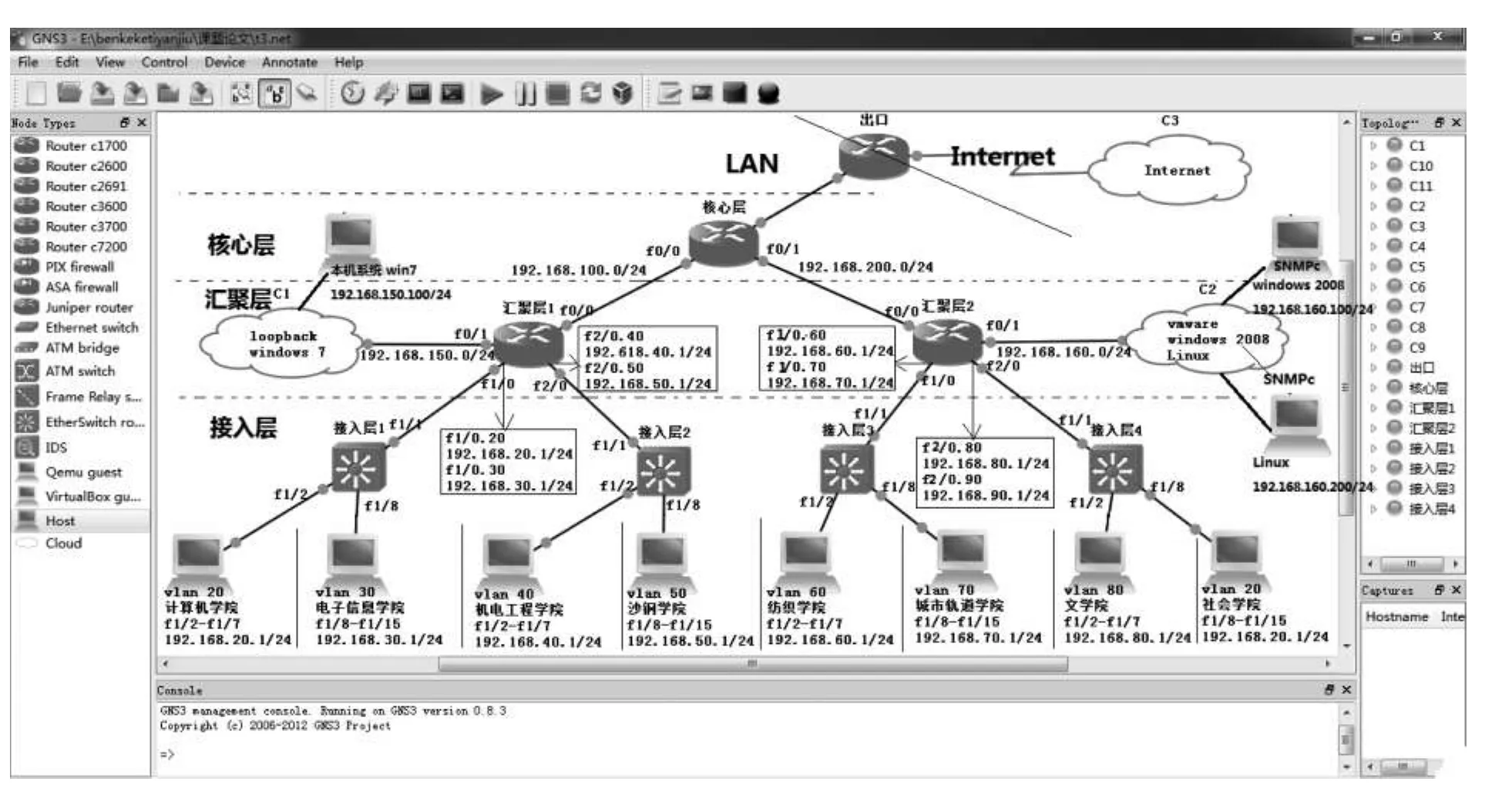

实际实验平台的搭建需要购买价格昂贵的网络设备,要求比较严格的场地以及需要专业的管理维护人员.在实际使用过程中,对现场出现的一些问题的解决往往影响整个实验的教学效果,同时也不方便教师的现场演示.搭建虚拟仿真实验平台显得很有必要,具体搭建的仿真平台如图1所示.

图1 计算机网络管理仿真实验平台拓扑设计

该仿真平台整合了GNS3、VMware以及SNMPc.由于网络设备大都采用MIPS处理器,而计算机采用CISC(Complex Instruction Set Computer,复杂指令集计算机)的x86结构进行开发,GNS3将MIPS处理器指令转换成X86指令,通过加载网络设备的真实的镜像文件IOS从而完美的仿真网络设备,达到和真实设备同样的效果.VMware是一款功能强大的桌面虚拟计算机软件,用户可在单一的桌面上同时运行不同的操作系统.特别的是它能够和GNS3仿真软件完美地进行交互.整个仿真实验平台的拓扑设计遵循主流的三层网络架构,分别为面向终端设备的接入层,起汇聚作用的汇聚层,以及处于整个拓扑环境核心的核心层.并利用VMware仿真了几台安装不同操作系统的终端设备.具体如图1所示.

2.2 入侵防御系统实验拓扑设计[7]

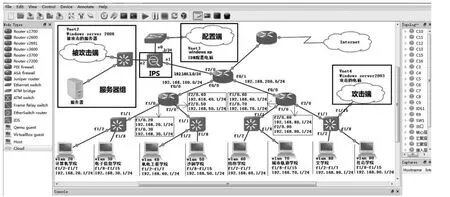

入侵防御实验主要是直观地体现入侵防御的过程,需要设计攻击端与被攻击端,如图2所示,在该实验项目中设计一个服务器组,与该服务器组相连的交换机和核心层设备之间通过入侵防御设备相连,从而达到入侵防御设备对服务器组进行入侵防御的目的.另外将社会学院一台安装Window server 2003操心系统的终端电脑作为攻击端.在该台电脑上安装了用于对被攻击端设备进行攻击的软件.当然作为攻击端的电脑不仅仅可能出现在内部网络中,也可能来自外部网络,另外在IPS设备的e0口中连接了一台用于图形化管理IPS设备的终端电脑.

该拓扑图中涉及的三台电脑均安装在虚拟机VMware中,其中安装Windows server 2008系统的被攻击端服务器的网络适配器的连接模式自定义为特定虚拟网络VMnet2(仅主机模式),同样在GNS3中,将服务器端的Cloud的NIO Ethernet设置为“VMware Network Adapter VMnet2”,达到将VMware中安装Windows server 2008的电脑作为服务器组中被攻击的电脑,同样配置另两台电脑,其中攻击端的电脑通过VMnet4相连,配置端电脑通过VMnet3相连.具体拓扑设计如图2所示.

3 入侵防御配置过程

3.1 配置网络使整个网络互连互通[8-10]

图2 入侵防御系统仿真实验拓扑

仿真实验拓扑设计依据典型的三层网络架构进行,网络互连配置主要配置接入层、汇聚层和核心层设备.接入层设备划分VLAN,以及配置连接汇聚层设备的端口的工作模式为TRUNK.汇聚层设备主要配置端口IP地址,由于该拓扑汇聚层设备的每个接口连接两个不同的VLAN,需要配置两个VLAN的网关地址,通过配置子接口来解决,另外需要配置连接核心层设备的接口的IP地址,核心层设备仅仅配置端口的IP地址.具体如图2所示.接下来配置动态路由协议使整个网络互连互通.动态路由协议分为内部网关协议(IGP)和外部网关协议(EGP),内部网关协议有RIP,OSPF,EIGRP,IS-IS等,外部网关协议有BGP等,这里配置基本的RIP路由协议使整个内部网络互联互通.

3.2 对IPS设备进行基本的配置

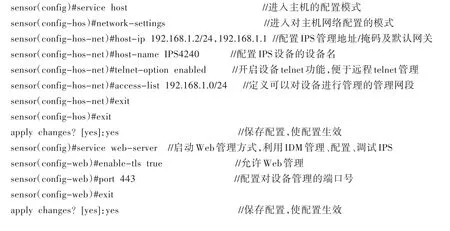

在GNS3中需要先加载IPS设备的操作系统镜像文件,该设备的镜像文件有两个,分别为ips-disk1.img和ips-disk2.img,在加载时首先选择GNS3菜单中的“Edit——Preferences”,在窗口中选择“Qemu——IDS”,将ips-disk1.img的路径导入到“Binary image 1(hda)”中,将ips-disk2.img的路径导入到“Binary image 2(hda)”中.IPS设备的使用需要进行基本的配置,包括配置管理地址,设备名,定义可以进行管理的网段,另外需要开启设备的Web管理功能,以及管理的端口号.需要注意的是,IPS设备的配置命令不是立即生效,需要在退出配置的过程中同意保存改变后才能生效.基本配置如下:

对IPS设备进行以上基本配置后,才能通过配置端电脑进入IPS的IDM管理界面对设备进行具体的配置.

3.3 通过配置端电脑进入IPS的IDM配置界面进行配置

首先通过浏览器进入设备的配置界面,浏览器中需要安装JAVA虚拟机插件才能正常访问,如图3所示.

其次运行“Run IDM”进入IPS设备的IDM管理界面,如图4所示.

图3 访问IPS管理首页面

图4 利用IDM管理IPS配置界面

在IDM的Configuration配置界面中,对IPS的接口进行配置,选择“Interface configuration”下的“Interfac⁃es”,将GigabitEthernet0/1和GigabitEthernet0/2的接口进行激活,具体操作为:选择这两个接口,将它们“En⁃able”,结果这两个接口的“Enabled”的值被设置为“Yes”,单击“apply”保存设置.

选择“Interface Configuration”下的“Interface Pairs”单击“Add”,在Add Interface Pair窗口中,设置“Inter⁃face Pair Name”为“InIPS”,在“Select Two interfaces”窗口中,将GigabitEthernet0/1和GigabitEthernet0/2两个接口选中,“Apply”确定保存.表示凡是穿越IPS的流量都会被检测.

在 Virtual sensor 中指派接口,选择“Analysis Engine”里的“Virtual Sensor”将刚刚创建的“InIPS”的“As⁃signed”设置为“Yes”,单击“OK”,在弹出的窗口中选择“Apply Changes”保存所做的配置.选择“Interface configuration”下的“Summary”可以发现刚刚创建的接口对已经关联到“Assigned Virtual Sensor”的vs0中,vs0为系统已经设置的规则.

3.4 通过攻击端电脑对服务器进行攻击,验证入侵防御设备的功能

网络攻击的一般流程为:目标探测,端口扫描,网络监听,实施攻击以及撤退,其中通过端口扫描可以搜集到目标主机各种有用的信息,为后续攻击提供依据.

为了验证该仿真系统是否能够真正体现入侵检测、入侵防御的效果,在攻击端的电脑上安装网络扫描软件X-Scan,利用该扫描软件对服务器端电脑进行网络扫描,具体扫描攻击过程如下:首先,设置扫描对象范围,操作如下:在X-Scan软件的主界面中选择“设置”——“扫描参数”,在“检测范围”中将“指定IP地址范围”设置为被攻击的服务器的IP地址192.168.1.100.点击“确定”.其次,设置扫描模块,操作如下:在X-Scan软件的主界面中选择“设置”——“扫描参数”,在展开的“全局设置”中选择“扫描模块”,在“扫描模块”界面中对需要扫描的具体模块进行具体设置.最后,点击“文件”——“开始扫描”,对要攻击的服务器进行扫描.

整个扫描的过程持续的时间比较长,等整个扫描过程完成后,继续下面的查看操作,具体通过对IPS的事件查看,能够发现整个攻击过程.

在IPS的IDM管理界面中,打开事件查看器进行查看,具体为“Monitoring——Events——View”,从打开的“Event Viewer”的界面中可以查看到如图5所示的攻击事件.结果表明与实际真实的网络环境做出的实验效果相同,达到了非常好的仿真效果.

4 结束语

计算机网络安全在计算机网络管理中占据非常重要的地位,并且越来越被重视.计算机网络安全中除了应用广泛的防火墙技术外,入侵检测、入侵防御技术已经作为对防火墙技术的补充被广泛使用.计算机网络管理仿真实验平台能够很好地仿真入侵检测、入侵防御系统,达到了和在真实设备上同样的实验效果,为学生的实验和教师的教学均带来了方便.

图5 查看到的攻击事件

[1]杨怀磊,潘宁.基于入侵防御的计算机网络安全系统研究[J].煤炭技术,2013(2):195-197.

[2]蔡俊杰.网络入侵防御系统的研究[J].计算机安全,2007(4):34-35.

[3]高晓飞,申普兵.网络安全主动防御技术[J].计算机安全,2009(1):38-40.

[4]杨群,蔡乐才,欧阳民子,等.入侵检测技术研究综述[J].网络安全技术与应用,2008(9):19-21.

[5]顾春峰,李伟斌,兰秀风.基于VMware、GNS3实现虚拟网络实验室[J].实验室研究与探索,2012(1):73-75,100.

[6]刘武,吴建平,段海新,等.用VMware构建高校的网络安全实验床[J].计算机应用研究,2005(2):212-214.

[7]徐祥生.校园网入侵分析和安全防护[J].中国电化教育,2007(2):107-109.

[8]唐灯平.整合GNS3和VMware,搭建虚实结合的网络技术综合实训平台[J].浙江交通职业技术学院学报,2012(2):41-44.

[9]唐灯平.利用packet tracer模拟软件实现三层网络架构的研究[J].实验室科学,2010(3):143-146.

[10]唐灯平.利用Packet Tracer模拟组建大型单核心网络的研究[J].实验室研究与探索,2011(1):186-189,198.