集中弱口令检查系统的分析与设计

2015-05-30黎源蔡大海

黎源 蔡大海

摘 要:账号口令安全是保障各类设备安全的至关重要的基础,但长期以来,弱口令一直作为电信企业常见的高风险安全问题存在。为了解决口令核查可能影响业务及效率低下的问题,从集中处理密文和优化弱口令字典库等方面出发,提出了一种能够进行集中的弱口令检查方案,能够支持大规模弱口令检测常态化的需要。

关键词:弱口令;口令字典;暴力破解

0 引言

弱口令是指容易被破解的口令,如123456等。長期以来,弱口令一直作为各种安全检查、风险评估报告中最常见的高风险安全问题存在,成为攻击者控制系统的主要途径,许多安全防护体系是基于密码的,口令被破解在某种意义上来讲意味着其安全体系的全面崩溃。

通信运营商的设备通常数量多,类型杂,以某省移动公司为例,一个网络部位维护的设备有几千台,类型上百种,无法进行有效的、全量的弱口令检查,且运营商系统往往具有24小时不间断提供业务的特点,要求口令检查不能影响业务。 同时,通信企业内的弱口令除了安全界通用弱口令外,还包括常见的设备缺省口令、维护人员习惯设置的常见弱口令等,这些口令较为隐秘,除使用人外一般无法发现。特别是系统缺省弱口令,是发生第三方人员“越权使用、权限滥用、权限盗用”等违规行为的一个重要原因。

1 现有弱口令检查技术分析

1.1 密码破译原理

弱口令检查的实现基于密码破译,密码分析者破译或攻击密码的方法主要有穷举攻击法、统计分析法和数学分析攻击法。

穷举攻击法又称为强力或蛮力(Brute force)攻击。这种攻击方法是对截获到的密文尝试遍历所有可能的密钥,直到获得了一种从密文到明文的可理解的转换;或使用不变的密钥对所有可能的明文加密直到得到与截获到的密文一致为止;统计分析法就是指密码分析者根据明文、密文和密钥的统计规律来破译密码的方法;数学分析攻击是指密码分析者针对加解密算法的数学基础和某些密码学特性,通过数学求解的方法来破译密码。数学分析攻击是对基于数学难题的各种密码算法的主要威胁。

由于操作系统口令加密往往采用了MD5或SHA-1 等不可逆加密算法,而且在企业中使用的操作系统类型往往较多,因此无法用统计分析法和数学分析法来检查系统中存在的弱口令。对于实际应用中的密码系统而言,至少存在一种破译方法,即穷举法。利用穷举法进行暴力破解是较多的弱口令检查工具采用的方法,如John the ripper、LC5、RainbowCrack、Ophcrack等破解工具,为了避免计算量过大和破译时间太长,这些工具往往使用了口令字典,只对字典里的口令进行尝试。

1.2 弱口令核查方式分析

目前弱口令核查采用主要采用两种方式:远程连接网元反复尝试登录帐号口令的方式和登录主机等设备获取口令文件进行离线单机破解方式。

远程连接网元、尝试登录帐号口令方式存在以下问题:

①有损探伤,极易造成配置了帐号锁定策略的设备死锁,影响用户正常访问;

②由于考虑对网元设备存在影响,不能开展超大字典库的尝试,因而往往集中于出厂缺省帐号配置和少量其它弱口令,不能更加全面发现不符合强口令策略的其它弱口令;

③由于只尝试登录从互联网可以访问到的设备,无法实现防火墙隔离的内网设备的弱口令核查;

④由于采用尝试登录可连接的设备进行弱口令核查,没有口令破解算法模块,不支持离线对口令文件的检查,未购买相应工具的省公司无法借助已有平台完成所有防火墙内、外网设备的弱口令核查。

人工登录主机等设备获取口令文件,利用带弱口令字典的破解工具进行离线、单机破解方式主要存在以下问题:

①分散化,弱口令字典分散在各个离线破解的工具当中,无法进行统一、高效的配置和管理,如弱口令字典库升级,无法做到一点升级全网有效,及时更新最新弱口令字典;

②人工工作量巨大,包括逐个设备获取文件、破解结果统一分析形成报告等等;

③效率低下,无法实现定期、全网性弱口令排查。

④需要获得目标机器的密码密文文件。

2 集中弱口令检查系统体系架构设计

2.1 集中弱口令检查系统主要需求

集中弱口令检查系统是为实现对通信运营商全网所有网元中的所有帐号口令强度的高效、全面、准确、及时掌控,整合现有安全技术手段,引入和优化现有口令检查工具的方法,从而实现大规模口令的常态化检查,支持完全不影响业务系统正常运行的、以在线或者离线获取各网元口令文件、后台集中破解为主要特征的“无损探伤”模式弱口令核查功能,支持集中核查各类在网主机、数据库、网络设备、应用系统的弱口令核查功能,以实现全面掌控在网设备口令设置情况的目的。主要有4个方面需求。

①建设符合企业和运维特点的弱口令字典:自动或手工搜集全网各类主机、网络设备、应用、数据库等网元常见出厂缺省配置、基于维护习惯选择等导致的弱口令,结合互联网上典型的字典库,形成具备企业特有的弱口令字典。

②密码密文(口令文件)采集:通过4a(即集中账号口令管理系统)提供的连接网元的网络通道,采集各类主机、网络设备、防火墙、数据库、的口令文件,支持在线直连网元采集、人工方式导入的离线采集两种方式。

③弱口令分析:针对不同类型设备的口令文件,采用对应的破解引擎和弱口令字典库,通过匹配的方式逐一尝试破解各个帐号的口令,发现其中的弱口令进行对比。

④弱口令分布统计:对全网弱口令现状进行分析,分公司、部门、系统、设备各个维度,得出各弱口令数量、比例、排名和变化趋势。

2.2 集中弱口令检查系统体系架构

集中弱口令系统的整体服务体系架构分为客户端、采集探针、分析服务器3部分,如图1所示,支持各种客户端接入,通过采集探针支持多个网络接入,并在后台破解分析服务器上基于负载均衡机制进行分布式弱口令破解分析。

系统功能架构如图2所示,采集层通过手工获取密码文件,或通过4A系统获取各设备的帐号权限,自动登录设备将密码文件采集到集中分析服务器,分析层则通过字典库进行弱口令比对分析,在展示层展现弱口令数量、分布、排名和趋势,在业务层对字典库、脚本等进行管理。

3 集中弱口令检查系统关键技术研究

3.1 通过动态字典库提高破解效率

现有的弱口令破解方式均采用暴力破解方式,即采用穷举法,按照一定的规则和算法,将密码进行逐个推算直到找出真正的密码为止,这导致了暴力破解的过程需要很长的时间。

为了提高暴力破解效率,一般采用密码字典、密码组合规则或者两者结合的方式提高破解效率。通过在密码字典中,放入常见的弱口令信息,自行设置的口令组成信息(密码组合一般按照数字型、大写字母、小写字母、特殊字符、用户自定义字符等字符类型进行组合)。但一般的密码字典、密码组合规则由于缺乏维护和自身所应用行业特点,导致破解效率及弱口令发现率很低。由于设备量和帐号数量巨大,采用现有暴力破解方式的弱口令检查仍将需要投入众多的服务器设备和耗费很长的时间,不能支持常态化的弱口令检测需要。为了提高弱口令的发现率和破解效率,我们设计了以下优化字典库解决方案。

3.1.1 弱口令自动加权及排序

如图3所示,自动智能排序的口令检测是在每次弱口令检测过程中对所发现的弱口令进行出现次数累加作为权重,在此基础上自动生成弱口令的调用优先顺序;在后续的弱口令暴力破解过程中,按照优先顺序调用弱口令字典进行口令破解。

3.1.2 基于现有密文文件的弱口令字典库扩展

自动搜集全网各类主机、网络设备、应用、数据库等网元常见出厂缺省配置、基于维护习惯选择等导致的弱口令。通过收集所有密文文件,计算相同密文出现的频率,对出现次数达到一定阀值(如10次)的密文,定为弱口令密文,并破解或跟管理员调查到密码后列入弱口令字典库,通过这种方法,能够有效发现一些设备的默认、通用密码 。具体流程图见图4:

3.1.3 基于规则的弱口令库扩展

为了提高弱口令发现能力,除了采用通用弱口令字典外,往往通过密码组合规则(如6位数字,3位数字+3位密码等)生成密码字典,但是通过秘密规则生成的字典往往较大,为了兼顾效率和能力,我们采用每次只用一个规则生成字典,发现的弱口令加入到弱口令字典库中,第二次再采用另外的规则生产字典,以尽可能的发现多的弱口令。流程图如图5所示。

3.1.4 性能测试评估

为了检验优化字典库后的破解效率和发现能力,我们对15台设备的密码文件进行弱口令检查测试,(5台unix,5台windows,5台linux),硬件条件:一台普通PCserver(8核64G),使用John the rippe做破解工具,分别使用网上1个100万条的弱口令字典库和经过优化后的字典库逐个进行破解,我們对每次测试结果进行记录,如表1:

通过图6数据可知,优化字典库后破解时间基本每次破解比优化前有所减少,说破解效率比较稳定,总破解时间减少了26秒,效率提高了6.2%。自动化采集密码文件后,还能节省每次手工选择密码文件的时间,效率将进一步提升。

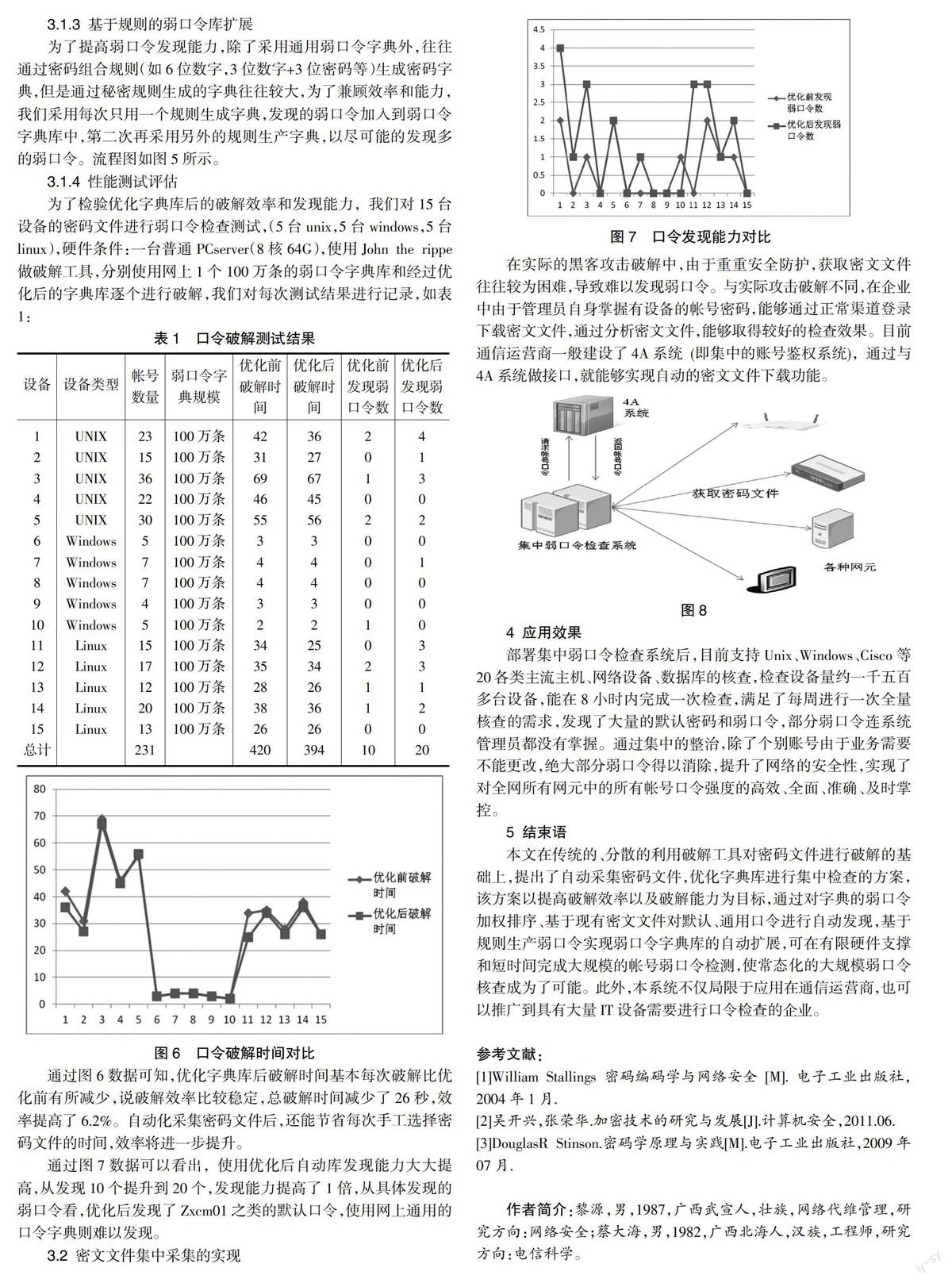

通过图7数据可以看出,使用优化后自动库发现能力大大提高,从发现10个提升到20个,发现能力提高了1倍,从具体发现的弱口令看,优化后发现了Zxcm01之类的默认口令,使用网上通用的口令字典则难以发现。

3.2 密文文件集中采集的实现

在实际的黑客攻击破解中,由于重重安全防护,获取密文文件往往较为困难,导致难以发现弱口令。与实际攻击破解不同,在企业中由于管理员自身掌握有设备的帐号密码,能够通过正常渠道登录下载密文文件,通过分析密文文件,能够取得较好的检查效果。目前通信运营商一般建设了4A系统(即集中的账号鉴权系统),通过与4A系统做接口,就能够实现自动的密文文件下载功能。

4 应用效果

部署集中弱口令检查系统后,目前支持Unix、Windows、Cisco等20各类主流主机、网络设备、数据库的核查,检查设备量约一千五百多台设备,能在8小时内完成一次检查,满足了每周进行一次全量核查的需求,发现了大量的默认密码和弱口令,部分弱口令连系统管理员都没有掌握。通过集中的整治,除了个别账号由于业务需要不能更改,绝大部分弱口令得以消除,提升了网络的安全性,实现了对全网所有网元中的所有帐号口令强度的高效、全面、准确、及时掌控。

5 结束语

本文在传统的、分散的利用破解工具对密码文件进行破解的基础上,提出了自动采集密码文件,优化字典库进行集中检查的方案,该方案以提高破解效率以及破解能力为目标,通过对字典的弱口令加权排序、基于现有密文文件对默认、通用口令进行自动发现,基于规则生产弱口令实现弱口令字典库的自动扩展,可在有限硬件支撑和短时间完成大规模的帐号弱口令检测,使常态化的大规模弱口令核查成为了可能。此外,本系统不仅局限于应用在通信运营商,也可以推广到具有大量IT设备需要进行口令检查的企业。

参考文献:

[1]William Stallings 密码编码学与网络安全[M].电子工业出版社, 2004年1月.

[2]吴开兴,张荣华.加密技术的研究与发展[J].计算机安全,2011.06.

[3]DouglasR Stinson.密码学原理与实践[M].电子工业出版社,2009年07月.

作者简介:黎源,男,1987,广西武宣人,壮族,网络代维管理,研究方向:网络安全;蔡大海,男,1982,广西北海人,汉族,工程师,研究方向:电信科学。