密码技术在工业控制系统中的应用研究

2015-05-08兰昆唐林张晓

兰 昆 唐 林 张 晓

(中国电子科技集团公司第三十研究所,四川 成都 610041)

密码技术在工业控制系统中的应用研究

兰 昆 唐 林 张 晓

(中国电子科技集团公司第三十研究所,四川 成都 610041)

在工业控制系统面临的网络攻击活动日益频繁的形势下,将基于密码的信息安全技术用于工业远程实时控制系统中是一项意义重大的技术创新。先讨论目前工业控制系统面临的安全威胁,指出了工业控制系统的信息安全目标,然后分析如何应用基于密码的信息安全技术防护这些威胁。同时,提出两种在控制站和受控设备之间建立可靠、可信的控制通信信道的加密模型,其实际应用为密码技术在工业控制系统信息安全中的应用提供了参考。

工业控制系统 威胁 加密 机密性 可鉴别性 安全通信信道 模型

0 引言

工业化和信息化的发展,以及“两化融合”的趋势,促使工业企业中的IT系统与工业自动化系统不断融合,特别是制造执行系统(MES)使生产控制系统与过程控制系统不断融合。因此,传统IT系统面临的威胁,不断地延伸到工业控制系统中。来自互联网或内网的安全威胁,无论影响到管理网还是生产网,都会对工业控制系统造成实质性影响[1]。在这种背景下,基于密码的信息安全技术将发挥重要作用,这类密码技术通常用于银行系统、财务结算及办公自动化等数据网络业务环境中。

1 工业控制系统安全威胁现状

传统工业自动控制系统一般与互联网络隔离,但现代远程控制系统越来越多地需要与互联网连接,固有的生产控制网络与互联网络的边界已经被打破,工业控制系统遭受网络攻击的问题日趋严峻。2013 年度ICS-CERT 公开报告处理的安全事件就达 256 件[3], 近4年来ICS-CERT公开报告处理的安全事件已达 632件[3]。2014年6月出现了专门针对工业控制系统的新型攻击病毒——“Havex”,这些攻击事件多分布在能源、关键制造业、市政、交通等涉及国家安全和国计民生的关键基础行业,工业控制系统的信息安全研究已经十分迫切[2]。因此,在重要的工业控制系统如工业监视控制与数据采集系统(SCADA系统)、集散控制系统(DCS系统)、可编程逻辑控制器(PLC)中使用加密技术的需求日趋明显。一般认为,在此类工业实时控制系统中部署加密技术面临很多困难,原因在于加密过程需要一定的计算资源,工业控制系统设备中的计算资源在有些情况下不可能重新分配,或者消耗额外的计算资源将导致自动化控制系统不可接受的延迟[1]。但是,最近的一些研究结果表明,加密技术可以成功用于计算能力较低、通信交互能力较差、资源受限的环境中,如传感器网络。

本论文主要讨论在工业远程自动化控制环境中使用加密技术的问题,提出两种简单高效的、基于加密算法的保护控制中心和远程受控设备之间通信信道的应用模型。这两种方法不需要耗费太多计算资源和存储空间。

2 工业控制系统信息安全目标

不同的网络信息系统有不同的信息安全目标,一般情况下存在两种截然不同的信息安全目标:通用安全目标和特殊安全目标[4]。

通用安全目标是不同领域的多数信息系统都需要达到的基本要求,通用安全目标如下。

① 机密性——确保信息只能被授权实体访问。机密性是加密技术的最初目标,目前信息安全界已经设计出一系列加密算法支撑实现机密性。

② 完整性——确保信息在传输过程中未被篡改。完整性机制意味着接收端可以及时地发现入侵者非法更改传输信息的行为。

③ 鉴别性——分为实体鉴别和数据鉴别两类。实体鉴别或识别指的是参与通信会话的实体可以证明其身份的真实性和合法性。数据鉴别是指数据接收方可以验证数据或信息是由正确的发送方发送的,事实上数据鉴别性也可以提供完整性保护。

④ 抗抵赖性——防止实体否认其曾经发生过的行为。当会话过程中的一方否认曾经发送过特殊信息给另一方,双方因此发生冲突时,接收方可以向任何中立的第三方证明此特殊信息确实是由刚才否认发送行为的发送方发送的。

特殊安全目标仅针对一些特殊的应用系统,下列两类信息安全目标只会出现在工业自动控制系统中,原因是工业自动控制系统通常是实时控制系统。

① 可用性——当用户提出需求时,系统可以及时提供相应服务。在工业自动控制过程中,可用性表现为自动控制系统中的控制功能运行正常,并正确完成设计功能。

② 数据更新——确保接收到的信息是持续更新的。目前有两种方法实现数据持续更新能力:以周期方式发布信息数据;以一定顺序接收信息数据包,例如工业控制中心站点按照固定不变的顺序发送控制指令。

3 工业控制加密算法模型

提出并分析两种加密算法模型:对称加密算法模型和单向链密码算法模型在具体的工业控制系统环境中的应用。

3.1 应用环境

根据第2节讨论的信息安全目标,工业控制系统中的远程受控终端系统Ri,需要确保下列几方面的信息安全。

① 控制中心站点和目标受控终端系统之间传输的控制指令的机密性。

② 控制指令本身是可以鉴别的,即控制中心站点确保产生针对特定的受控终端系统的控制指令,该机制也可以确保控制指令的完整性。

③ 控制指令的生命周期的合规性,指的是入侵者不能随意改变控制指令接收的顺序。此处讨论的网络安全问题主要来源于恶意攻击者非法改变控制指令的正确接收顺序,进而引起对工业生产运转的破坏。值得注意的是,在该类工业控制环境中,有可能发生另外一些实时通信中的非正常运行问题,但不在本论文的讨论范围内。

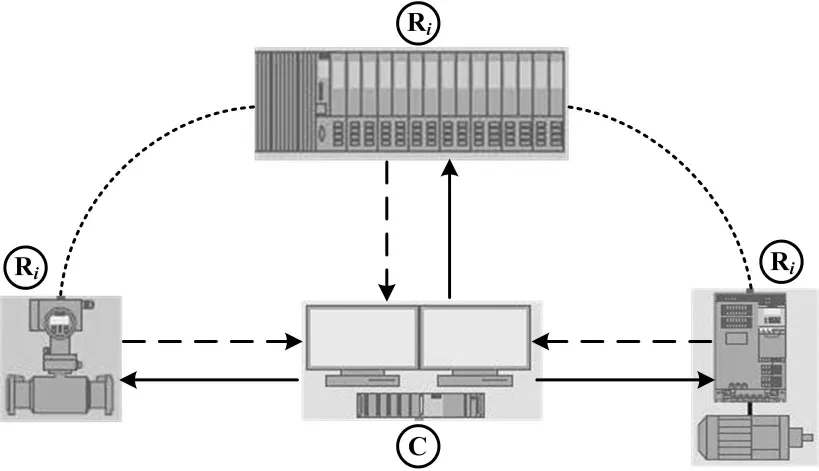

控制中心站点C必须确保其所发的指令能被正确的远程受控终端系统Ri正确接收。实现这个安全目标相对容易些,因为Ri可以向C发送一条鉴别确认信息。这种工业控制系统的通信环境如图1所示,控制中心站点和远程受控终端系统之间的下行通信信道是可信和机密的,但远程受控终端系统和控制中心站点间的上行通信信道(如图1中虚线所示)只能确保可鉴别性,因为远程受控终端系统在接收到控制指令后可以向控制中心站点发送一条鉴别确认信息。

图1 网络化的工业控制系统环境

3.2 模型涉及密码概念定义

理论上有很多种密码技术可以用来实现上述信息安全目标,但是大多数成熟的密码技术都基于非对称加密算法,或称公钥加密-私钥解密算法,并在加密和解密阶段使用不同的密钥[4]。这类密码算法比一般的对称加密算法需要更多的计算资源和更多的存储空间,直接应用于计算资源、存储空间或通信能力受限的工业控制系统环境将会遇到很多问题。与此相反的情况是,对称加密算法使用相同的密钥进行加密和解密,不需要太多的计算资源和存储空间,但它的安全性依赖于共享密钥的强度[5]。在诸如传感器网络等资源受限的自动化环境中使用对称加密技术,更容易实现信息安全目标[8]。

此外,为实现低计算资源和存储空间,模型中讨论的技术主要基于对称算法模型。讨论利用模型实现上述章节提到的信息安全目标时,将会涉及下列对称加密算法中的基本概念。

① 使用密钥k对消息x进行对称加密。高级加密标准(advanced encryption standard,AES)算法是目前众多的对称加密算法中较为常用的算法。

② H(x)对消息x进行哈希运算。哈希运算是一种单向运算过程,该运算过程可以对任意长度的消息报文进行运算,生成一个固定长度的数值,但对该数值进行逆运算却不能恢复原始消息。哈希运算主要用于确保数据完整性,最常用的哈希运算是安全哈希算法(securehashalgorithm,SHA)[6]。

③MACR(x)使用密钥k对消息x进行鉴别运算,运算结果形成基本的对称加密算法安全因子,该安全因子可以提供消息的身份鉴别能力。有很多方法可以对消息进行MAC运算,最简单的方法是对消息进行哈希运算时伴随使用一个密钥,但是为增加安全性,需要使用更复杂的算法并迭代哈希运算过程。

3.3 对称加密算法模型

典型的运算函数可以是MAC运算[7]。

另一方面,该模型要求控制中心站点C为每个远程受控终端系统Ri维系一个计数器θC,Ri,每个远程受控终端系统Ri与控制中心站点完成信息交换后,θC,Ri累加1。每个远程受控终端系统Ri也独立地保持一个计算器,每次正确接收控制指令后,计数器自动累加。

为保证向远程受控终端系统Ri发送控制指令的机密性和可鉴别性,控制中心站点C应用程序需要完成下列过程。

① 将工业控制指令表示为M。

③ 计数器累加。

θC,Ri=θC,Ri+1

(3)

从控制中心站点发往远程受控终端系统的消息如下所示:

(4)

远程受控终端系统接收到该消息后需要进行如下操作。

① 基于数值i验证该消息的正确性,如果发生校验错误则忽略该消息,并等待传输下一组消息。

② 更新计数器数值,以确保新接收消息报文的计数器数值大于上一次接收到的消息报文的计数器数值,否则将丢弃该消息报文,并等待传输新的消息报文。

③ 对已加密的消息报文进行MAC运算,以此确保消息报文和计数器的可鉴别性。如果鉴别失败,则丢弃该消息报文并等待消息重传。

④ 使用新接收的数值θC,Ri更新计数器。

⑤ 解密接收的消息报文并进行使用。

⑥ 更新计数器值θC,Ri,同时用计数器值和更新过的计数器值进行MAC运算。

(5)

利用MAC运算的结果应答控制中心站点。

控制中心站点端也将等待应答报文,并通过检查计数器数值和进行报文MAC计算的方法,检验该应答报文的正确性。如果检验结果正确,则表明已正常接收控制指令,控制中心站点的计数器进行同步更新;反之表示控制指令未被正常接收需要进行重传。

对称加密算法模型的特点是控制中心与远程受控终端系统共享的因素较少,仅几个少量字节的报文交互就可以完成整个加密过程,占用的计算资源和存储空间不大且可控。

3.4 单向链密码算法模型

单向链密码算法模型是指在工业控制系统中应用单向链密码技术,即使用单向陷门函数。

3.4.1 工业控制单向链的构建

本节讨论工业控制系统网络实体的鉴别或识别问题,通常情况下基于可以证明一个实体身份的某项秘密特征来实现鉴别过程。基于密码的鉴别是最普遍的鉴别技术,但缺点是仅能提供较弱的安全防护等级,因为密码有可能会在其存储的系统中被窃取,或在并不安全的会话通信信道中泄漏[6]。但是在那些计算时间特别受限的重要工业控制系统中,基于密码的鉴别技术优势很突出,而在一些不能占用太多计算资源的场合可以使用一次性密码。

一次性密码技术指的是每次鉴别认证过程都使用不同的密码,其最大的优点是及时放弃已经使用过一次的密码,并保证不会被第二次使用,确保用户不会遭受重放攻击。

Lamport等人在1981年开展的一次性密码研究计划中,曾经提出仅将秘密信息存储在会话双方中的一方,从会话双方传输密码的过程中截获密码将不会导致系统遭受重放攻击,因为在该系统中同一个密码不会被使用两次。Lamport的鉴别认证过程要求需要进行鉴别的实体计算序列{x,F(x),F1(x) ,F2(x),...,FNA(x) },其中x为实体选择的随机数并确保是秘密不公开的,NA是需要进行鉴别的次数,F是已知的单向函数也称为单向链,且F具有交换性,或F本身是单向陷门函数[6](本论文中讨论的单向函数F均指F具有交换性,或F是单向陷门函数)。

工业远程受控终端系统(如PLC等)的运算速度和资源往往非常受限,构建上述单向链一般可以有两种较为实用有效的解决方案,但各有优缺点,需要根据实际情况进行选择。

① 基于对称加密算法构建单向链。hash运算是一种典型的对称加密算法,其运算速度很快。但在国外一些密码研究计划中曾报道过该方案存在的明显缺陷。单向链的长度固定,如果将所有的原始数据用于单向链进行hash运算,则这些数据将变得不可再利用,因为单向链本身是不可逆的。如果将单向链的存储空间设置得过长,则单向链运算将需要更多的计算资源,如果设置得过短,则很快就会占满存储空间[9]。

② 基于非对称算法构建单向链。使用公开密钥作为初始加密密钥,以及支持多个整型变量的加密算法作为单向链计算方法。优点在于单向链的长度可以是任意的并且单项链不存在存储空间被占满的问题。但是,公开密钥算法带来更灵活的安全性的同时却需要消耗更多的计算资源[10]。

单向链密码算法模型最大的特点在于一次性密码的使用不仅确保了信息安全能力,而且降低了工程实现上的难度,使用更灵活。

3.4.2 工控单向链的应用分析

于是在第3.3节讨论的鉴别应用中使用单向链的过程可以是:在控制中心站点C和每个远程受控终端系统θOWC之间重新维持一个新的基于单向链的计数器θOWC,而不是简单的累加计数器θC,Ri。控制中心站点生成鉴别计算函数实体序列{x,F(x),F1(x),F2(x),...,Fj(x),...,Fη(x)},其中η的值足够大,且x是随机的。在最初阶段,C与Ri共享θOWC=Fη(x),鉴别计算实体序列中的任一个函数实体都可以作为基于单向链的计数器,并且是鉴别计数器。

在工业生产控制现场,为确保控制中心站点向每个远程受控终端系统发送控制指令的机密性和可鉴别性,控制中心站点需要进行下列运算。

① 将控制指令表示为M。

③ 使用单向链函数计算出新的数值。

从控制中心站点发往远程受控终端系统的消息报文结构如下所示。

(6)

该消息报文可以向所有远程受控终端系统发送,但是只有当远程受控终端系统的MAC计算结果与消息报文中的MAC值一致时,Ri才能解密消息报文并还原出正确的控制指令。

每个远程受控终端系统接收到该消息报文后需要进行如下操作。

① 进行F[Fj(x)]运算,如果结果是预先共享的,则表明控制中心站点一直在线并可信。如果结果是其他值,则该消息报文将被丢弃,远程受控终端系统等待接收下一个消息报文。

② 使用接收到消息报文与预先共享的θOWC进行MAC运算。当运算计算结果与接收到的值一致时,完成消息的鉴别性计算;否则,丢弃该消息报文,等待接收下一个消息报文。

③ 解密该消息报文并还原控制指令。

④ 接收正确的控制指令报文并还原出控制指令的远程受控终端系统,需要向控制中心站点发送的应答报文为:

(7)

报文应答交互过程中可能发生的突出问题是:如果在网络传输过程中丢失一个应答消息报文,那么控制中心站点将无法进行单向运算F[Fj(x)],进而无法确认控制指令得到执行,于是将向网络中重复发送同一个控制指令,直到接收远程受控终端系统发送的应答报文为止,远程受控终端系统一侧也将重复接收到同一个控制指令,形成“循环”。

解决“循环”问题的办法是,当远程受控终端系统重复接收到控制指令报文时,进行函数迭代运算:

(8)

式中:k为丢失的应答报文数量。

将θOWC值随应答报文一起发往控制中心站点,一旦控制中心站点接收到应答报文,控制中心站点将通过计算MAC值的方法完成远程受控终端系统身份鉴别。为确保控制中心站点的可用性,建议在发生“循环”问题时,控制中心站点在重复发送同一个控制指令的消息报文时,尽可能避免使用同一个θOWC值。

在工程化应用阶段,上述对称加密算法或单向链算法的软硬件实现载体,主要有三种形式:密码芯片、软件模块、独立的外设。其中,密码芯片和软件模块可以与原有的控制中心站点设备和远程受控终端系统融为一体,而独立的外设将以串接或并接的方式接入到原有工业控制通信网络环境中,因而应根据具体的使用环境和条件灵活选择。

4 结束语

研究工业自动控制系统中的控制中心站点与远程受控终端系统之间的安全通信问题,在当前的网络安全形势下非常有意义。本论文提出两种基于密码的解决方案及应用模型,确保控制中心站点能向其控制网络中的每个远程受控终端系统发送机密的、可鉴别的控制指令,并保证工业控制会话双方的可用性。这两种应用模型能够较好地适应工业控制系统中计算和存储资源受限条件,以及克服信息安全技术对工业控制系统实时性的影响问题,具有一定的应用价值。

[1] 饶志宏,兰昆,蒲石.工业SCADA系统信息安全技术[M].北京:国防工业出版社,2014:1-67.

[2] 彭杰,刘力. 工业控制系统信息安全性分析[J].自动化仪表,2012,33(12):36-39.

[3] ICS-CERT_Monitor_Oct-Dec2013.ICS-MM201312 US.[EB/OL].[2013-12-18]http://ics-cert.us-cert.gov/monitors/ICS-MM201312.

[4] 卢开澄.计算机密码学—计算机网络中的数据保密与安全[M].北京:清华大学出版社,1998:36-49.

[5] 杨义先.编码密码学[M].北京:人民邮电出版社,1992:15-22.

[6] 斯托林斯.密码编码学与网络安全:原理与实践[M].北京:电子工业出版社,2011:156-213.

[7] Liu, D,Ning P.Efficient distribution of key chain commitments for broadcast authentication in distributed sensor networks[C]//Proceedings of the 10th Annual Network and Distributed System Security Symposium,2002:89-96.

[8] Falco J, Gilsinn J, Stouffer K.IT security for industrial control systems: requirements specification and performance testing[C]//NDIA Homeland Security Symposium & Exhibition,2004:117-129.

[9] Dzung D,Naedele M,Hoff T P,et al.Security for industrial communication systems[J].Proceedings of the IEEE, 2005,93(6):47-50.

[10]Lamport L.Password authentication with insecure communication[J].Communication of the ACM,1981,24(11):770-772.

Research on the Application of Cryptographic Technologies in Industrial Control System

Nowadays, the industrial control systems are facing the situation of network attacks become more frequently, thus applying cryptography based information security technology in industrial remote and real time control systems is very important technologic innovation. The security threats of which industrial control systems facing are discussed first; and the target of information security for industrial control systems are pointed out, then the measures of applying cryptography based information security technologies to prevent these threads are analyzed. In addition, two types of the encryption models of establishing reliable and credible communication channel between control station and controlled equipment are proposed. The practical application of these models will be helpful to provide applicable reference for applying cryptographic technology in information security of industrial control systems.

Industrial control system Threat Encryption Confidentiality Identifiability Secure channel Model

工业和信息化部电子信息产业发展计划基金资助项目(编号:工信部财[2012]407号)。

兰昆(1979-),男,2005年毕业于四川大学通信与信息系统专业,获硕士学位,高级工程师;主要从事工业控制系统信息安全方面的研究。

TP393

A

10.16086/j.cnki.issn1000-0380.201510018

修改稿收到日期:2015-04-17。