数据权限机制在土地利用遥感监测中的协同应用研究*

2015-04-16肖鹏飞

陈 垦,肖鹏飞, 廖 平, 苗 放

(1.四川省国土勘测规划研究院,四川 成都 610045;2.成都理工大学 空间信息技术研究所,四川 成都 610059)

开展年度全国土地变更调查监测与核查遥感监测任务,充分体现遥感监测与变更调查成果的“一查多用”,准确掌握全国土地利用实际变化情况,持续更新全国土地调查数据,及时、有效更新各级土地调查数据库和国土资源综合信息监管平台,首先面临的是遥感监测数据的安全问题,其涉及国家安全、企业利益和个人隐私。传统的信息安全多是封闭环境下的信息安全,强调的是网络安全、系统安全和应用安全[1-2]。而信息具有易服务的企业越来多,对这类数据利益保护越发重要。信息具有易复制、易传输和难保护的特点,现有技术体系缺乏对数据的保护和授权使用机制。结合云计算技术,利用数据的权限机制,无需知道主机及设备的确定位置、数据存储在什么地方、谁负责备份数据、谁在访问应用和数据、如何进行的审查与监控以及安全人员的对象是谁,可同时保证高可靠性与高可用性。

1 数据全生命周期安全机制

高精度遥感数据、平台生产的业务信息产品以及土地利用遥感监测中的其他相关业务信息都有高度的保密要求,如何保证在平台上存储和应用过程中的信息安全是数据服务是否能够被实际应用的关键,也是决定面向协同应用的数据权限机制成败的重要课题。通过采用全生命周期的加密技术、访问授权精细管理、灵活的分布存储策略和非对称分布式数据安全存储技术等,可实现面向数据全生命周期的数据安全机制。

2 数据权限模型

数据权限模型具有自动冗余的存储机制,数据具有3个以上的冗余数量,降低了数据被破坏的可能性,重点针对数据保密性和数据完整性2个方面进行安全保障;同时,提出了一种基于非对称的分散存储数据安全模型,为数据权限机制在土地利用遥感监测中的协同应用服务提供保障。数据权限模型主要有下述4种。

1)动静结合安全算法。由于常用的安全机制(如密码技术和数字水印等)具有各自的优缺点和擅长的领域,因此采用与动态安全机制相结合,兼顾动静结合的方法进行综合应用。

2)局部及批量加密算法。由于监测数据资源的数据量庞大且实时性要求较高,在数据传输中全部加密显得事倍功半,因此多采用局部加密的方法,只对其中部分区域进行加密;或批量数据传输时,采取同时1次加密多组数据的方法。

3)分层加密算法。即是在对监测数据进行分类管理的基础上进行分层加密。

4)安全性评估算法。数据的数据量级别的指数型增加与信息化技术相融合,因而数据的安全性显得尤为重要。

5)多模型融合算法。全面兼容国土资源管理中的4D(DLG、DEM、DOM、DRG)产品,支持相关产品之间的转换与关联。

3 遥感监测数据的协同安全方法[3-4]

在遥感监测实际应用中,对于高精度遥感数据与信息产品,应保证在其生命周期内的存储和应用服务的安全。

3.1 权限设置

选择1个带有生成元g,素数阶为p的双线性组G1,和1个双线性映射e:G1×G1→GT,假定签名的验证密钥为Kv,它有w位比特并选择随机数:

W=(1,2,…,w)

(1)

y,t1,…,t3n,t3n+1,…,t3n+2w∈Zp

(2)

然后,生成公共参数,根据式4得出系统的主密钥,将版本号初始化为Ver=1,发布(Ver,PK),最后(Ver,MK)由权限所持有:

PK=(e,g,Y,T1,…,T3n,T3n+1,…,T3n+2w)

(3)

Y=e(g,g)y,Ti=gti,1≤i≤3n+2w

(4)

MK=(y,t1,…,t3n,t3n+1,…,t3n+2w)

(5)

3.2 权限加密

(Ver,AS,E′,E*,{Ei}i∈u,{Ki}i∈w,Kv

(6)

E′=M×Ys,E*=gs

(7)

(AS,E′,E*,{Ki}i∈w,Kv)

(8)

这里Ver是当前版本号,对于每个i∈I:

(9)

(10)

对于每个i∈W,如果Kv的第i个比特是0,则得出式9,否则得出式10。

(11)

(12)

用Ks对式8进行签名,并将签名命名为δ,输出M为:

(Ver,AS,E′,E*,{Ei}i∈u,{Ki},Kv,δ)

(13)

3.3 私人密钥生成

(14)

(15)

3.4 公共密钥更新

i∈1,2,…,2nγ,rki=1

(16)

输出重置的代理密钥,其中Ver是当前版本号,当一切完成后系统版本号相应的增加1:

rk=(Ver,{rki}1≤i≤2n)

(17)

3.5 密文重加密

在[1,2n]之间定义β,如果CT和rk包含不同的版本号,则直接结束,否则继续下一步。对于每一个i∈β和i∈U,输出得到重新加密的密文为:

CT=(Ver,AS,E′,E*,{Ei}i∈w,{Ki},Kv,δ)

(18)

(19)

(20)

(21)

(22)

3.6 私人密钥组件更新

(23)

(24)

(25)

3.7 权限解密

密文接收者用过使用公共参数PK和与CT拥有同版本的私人密钥SK来验证密文CT和签名δ。如果SK的属性满足密文的访问结构,密文接收者将接受其信息M,并将M解密为:

(26)

否则继续进行下一步,并假设:

(Ver,AS,E′,E*,{Ei}i∈u,{Ki}i∈w,Kv,δ)

(27)

(28)

(29)

(30)

e(Ei,Di)=e(gt2n+is,gri/t2n+i)=e(g,g)ris

(31)

如果i∈W,则:

e(Ei,Di,0)=e(gt3n+is,grn+i/t3n+i)=

e(g,g)s{(t3n+i)×[(rn+i/t3n+i)-rn]}=e(g,g)ris

(32)

g(rn+i/t3n+i)/(t3n+i+w)=e(g,g)ris

(33)

然后,回到过程解密的第1步,重复循环,按照上述方法对动态数据与静态数据进行权限的精细管理,从而实现安全保密要求。与传统的数据安全模型所不同,不同权限的用户在共享某一数据资源时,根据用户权限的不同,所能接触与获得的数据资源也不相同;为此,分别对数据资源赋予不同属性内容与权限,以能保证数据资源的安全共享。

4 基于数据权限机制的协同展示应用

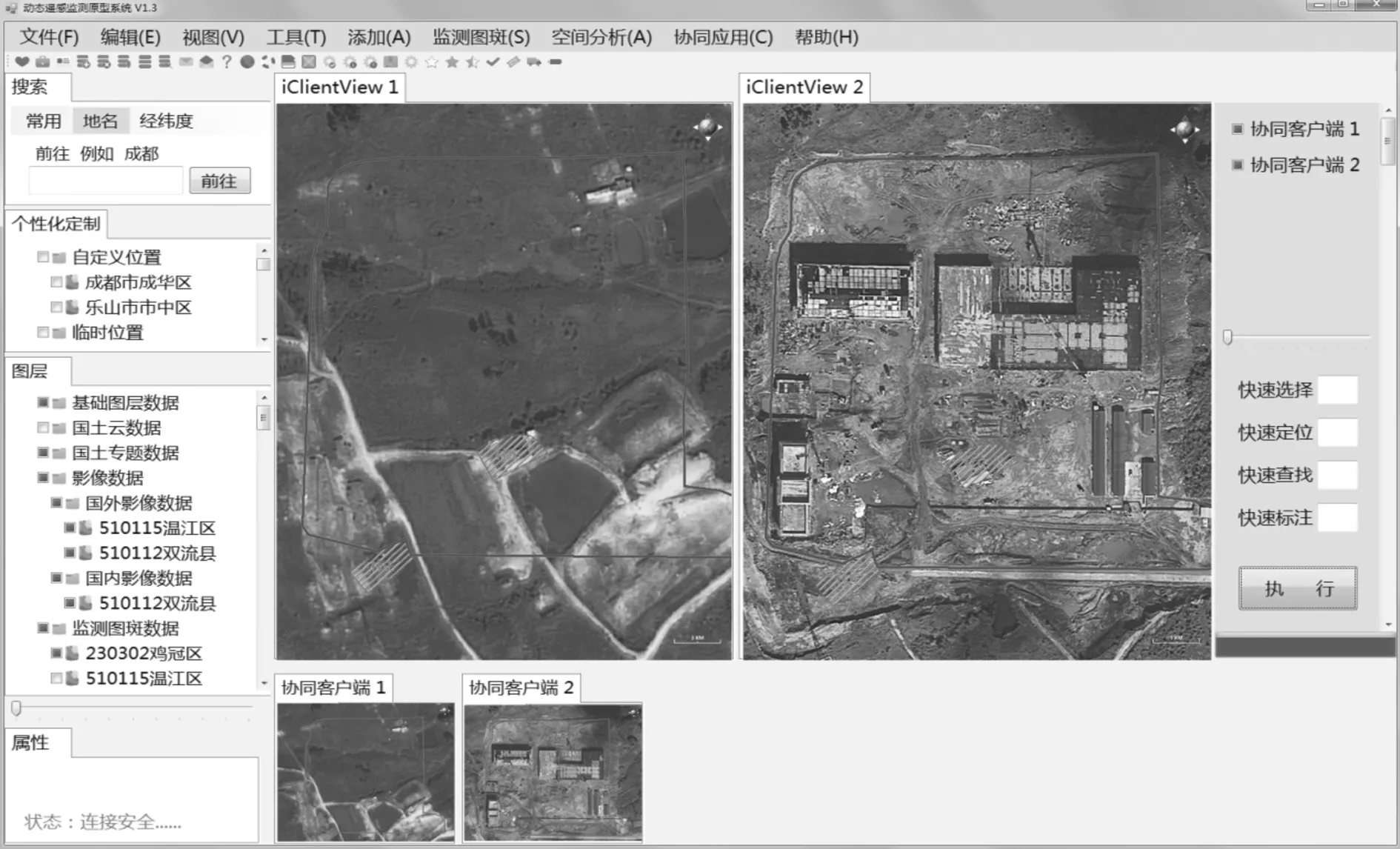

根据遥感监测数据的协同安全方法,基于数据权限的协同展示,有效支持多用户对动态遥感监测图斑进行标注,实现标绘信息协同与数据安全共享与增强遥感监测效果。

如图1所示,左、右2图分别为监测区前时相、后时相影像数据,分别对应不同的权限属性,通过系统下侧的2个子客服端协同共享所得。在此基础上,也可根据不同的权限,通过子客户端按需聚合监测区的地形数据、二维地图数据和谷歌数据等,实现在土地利用遥感监测中的协同应用。

图1 基于数据权限机制的协同展示原型

5 结语

面向土地利用遥感监测的协同安全应用,以数据全生命周期为导向,通过建立数据权限模型,在保证数据安全的前提下,实现遥感监测与变更调查成果的一查多用,并准确掌握全国土地利用实际变化情况,实现及时更新各级土地调查数据库和国土资源综合信息监管平台信息,为国土资源管理的数字化推进提供基础理论支撑。

[1] 李志霄. 互联世界中的网络安全策略[J]. 信息网络安全,2006(9):13-15,28.

[2] 冯登国,张敏,李昊. 大数据安全与隐私保护[J]. 计算机学报,2014(1):246-258.

[3] Jayalath C, Stephen J, Eugster P.From the cloud to the atmosphere: running mapreduce across data centers [J]. Computers, IEEE Transactions on, 2014, 63(1): 74-87.

[4] Xindong W. Data mining with big data [J]. Knowledge and Data Engineering, IEEE Transactions on, 2014, 26(1): 97-107.

*国家自然科学基金资助项目(61071121)