基于特征节点分析的恶意节点检测算法研究*

2015-03-27谢晋阳谢桂芳

谢晋阳,李 平,谢桂芳

(1.长沙理工大学计算机与通信工程学院,湖南 长沙 410004;2.湘南学院计算机系,湖南 郴州 423000)

基于特征节点分析的恶意节点检测算法研究*

谢晋阳1,李 平1,谢桂芳2

(1.长沙理工大学计算机与通信工程学院,湖南 长沙 410004;2.湘南学院计算机系,湖南 郴州 423000)

无线传感器网络(WSN)通常部署在复杂的环境中,攻击者很容易通过俘获节点注入虚假数据,造成严重后果。提出基于对事件源能量感知值相近的特征节点的恶意节点检测机制(DAFNA),首先对事件源的能量值进行估计,且在此过程中过滤保留良性特征节点;然后以特征节点为参照建立坐标系,通过分析待检测节点与事件源的距离计算值与距离感知值之间的差异,进行恶意节点的判断;最后通过仿真实验,对算法性能进行分析,并与Hur算法对比,得出DAFNA算法所需先验知识少,恶意节点容纳度更好。

无线传感器网络;能量感知;虚假数据;特征节点;恶意节点

1 引言

恶意节点检测是对计算机系统和网络系统上的信息系统的非法攻击和恶意使用行为的识别和做出响应处理的过程[1]。当发现被保护的系统可能遭受攻击和破坏后,通过入侵检测的响应模块改善系统的防护能力,动态实现被保护系统的安全模型。入侵检测系统不仅能检测来自外部的入侵行为,对内部用户的一些未授权的非法行为也能进行有效的监控和检测,它可以通过提取行为特征模式来判断用户行为的合法性。

无线传感器网络WSN(Wireless Sensor Network)工作在一个开放、合作和高度任意的环境中,具有节点间链接脆弱、节点完全暴露在物理环境之下、拓扑结构动态变化、身份认证缺乏、没有集中监控或管理点等特性,所以存在许多安全漏洞。传统的基于密码体系的安全机制主要用于抵抗外部攻击,无法有效解决由于节点被俘获而发生的内部攻击[2~5]。而且由于传感器节点能力所限,当节点被俘获时相应的密钥等重要信息也被俘获,很容易发生秘密信息的泄露,引发多种类型的攻击,如女巫、发送虚假数据等,这些攻击多集中在路由层[6]。可见WSN内部恶意节点更加难以防御,如果WSN内部传感节点本身存在安全问题,所有的上层安全协议、安全算法的安全性能将大打折扣,甚至无法保证WSN的安全通信,整个网络将被控制。因此,对于WSN内部恶意节点识别,尤其是传报虚假数据的恶意节点的研究,对于军事等安全要求比较高的应用意义重大,直接影响了WSN的可用性。

2 已有工作

da Silva A P R等人提出[5]基于统计的恶意节点识别方法,系统预定义一系列规则,描述节点的正常行为;然后在混杂模式下,监控节点监听邻居节点通信,只提取并保存对于上述规则有用的数据;最后进行规则匹配,如果节点行为不符合某条规则,异常计数器自动加1。比较记录的异常行为次数和偶然故障的期望值,如果前者大于后者,则认定为恶意攻击。

Buchegger S[7~9]提出一种CONFIDANT协议,基本思想是采用邻居监测技术对邻居节点进行监测,同时进行信誉评测,对于信任值低于阈值的,认为是可疑节点,向友好节点(信任值高于某个阈值)发送警报,CONFIDANT中信誉值的改变只依赖于自己的观察所得,不直接发送信誉值,而是通过发送报警信息来达到共享信息的目的。

文献[10,11]提出的信任值计算方法是将节点信任初始值设为一常量,其升降变化由攻击检测模块决定,根据节点行为是否正常,线性或指数型增加或降低信任值。该方法计算简便,但是缺乏理论基础,其合理性有待进一步研究。

Hur J等人[12,13]通过检查所采集数据的一致性来实现安全的数据融合(在此称为Hur算法),主要目标是过滤掉欺骗性的或者不一致的数据,实现安全的数据融合。节点i根据自己采集的数据、与节点j的距离以及事件源位置与节点i的距离计算得出节点j采集数据的预期结果,然后进行信任值评价,并与节点j能量感知对比来判断节点的正确性。

上述算法大部分需要知道事件源的位置、节点之间的距离、节点与事件源的距离等先验知识。其中Hur算法根据节点i与节点j的距离以及事件源位置与节点i的距离计算得出节点j采集数据的预期结果,只考虑了节点在距离上的问题,而未考虑节点与事件源的方向,这样会对后续的节点判断带来一定的误差。本文提出基于特征节点分析的恶意节点检测算法(DAFNA),其中包括事件源能量值估计算法、节点检测算法。在已知先验知识“节点之间的距离”的条件下,通过分析各感知节点对事件源的能量感知值,提取出所有能量感知值相近的特征节点,分别以三个特征节点构成一系列集合;然后根据特征节点的几何性质,分别用各特征集合对事件源能量进行估计,并分析各个特征集合估计出来的事件源能量值的波动情况来滤除可能包含恶意节点的特征集合;最后以特征节点为基础建立坐标系,分别定位事件源O与待检测的非特征节点au,得出节点au到事件源O的距离计算值,分析节点au到事件源O的距离计算值与距离感知值的差异来进行恶意节点的检测。相比于上述算法,DAFNA算法所需的先验知识少,易于算法的应用;与Hur算法相比,在少量恶意节点的情况下,DAFNA算法恶意节点容纳度也比较高,当恶意节点数增多时,DAFNA算法的恶意节点容纳度比Hur算法有一定的优越性。

3 网络模型

针对虚假数据攻击,本文提出一种基于特征节点的性质来进行恶意节点检测的机制。该算法是在这样的场景中提出的:(1)WSN中的节点数足够多;(2)整个WSN中的恶意节点数目占所有节点数目的比重不是很大;(3)所有的恶意节点都是非共谋性恶意节点;(4)WSN中任意两点间的真实距离已知。

WSN中的任意两点间的真实距离daiaj的获取是在WSN部署阶段,节点发送hello包以发现邻居节点,通过hello包的发送和接收,节点之间可以获得电磁波信号的衰减程度,由经典的电磁波能量的衰减模型,即可计算出单跳范围内各感知节点之间的真实距离。

因此,引入下面的能量衰减模型[14]:

Z=Ae-α dθ,θ>0

(1)

其中,A表示事件源的能量;d是空间某节点与事件源的距离;Z是节点半径为d的节点的能量观测值。θ的取值取决于能量源的类型,当θ取定后,α是控制能量衰减快慢的参数。

3.1 理想模型分析

DAFNA算法首先根据一些节点对WSN中的某一事件源O的特殊感知值来获取事件源O的能量估计,然后根据事件源O的能量值提出对恶意节点的检测机制。在此之前,先来分析一种理想模型。

在理想模型中,WSN中对感知到某一事件源O的所有感知节点a1、a2、…、an都为正确节点,对事件源O的能量感知值分别为Za1、Za2、…、Zan,且各感知节点之间的距离已知。若在该理想模型中,存在ai、aj、ak三个节点的能量感知值满足Zai=Zaj=Zak,则有下面的性质:

性质1(特征点性质) 在安全的WSN中,发生某一事件源O,节点a1、a2、…、an为感知到事件源O的感知节点,对事件源O的能量感知值分别为Za1、Za2、…、Zan,若存在ai、aj、ak三个节点的能量感知值满足Zai=Zaj=Zak,则事件源O的能量感知值ZO可求。

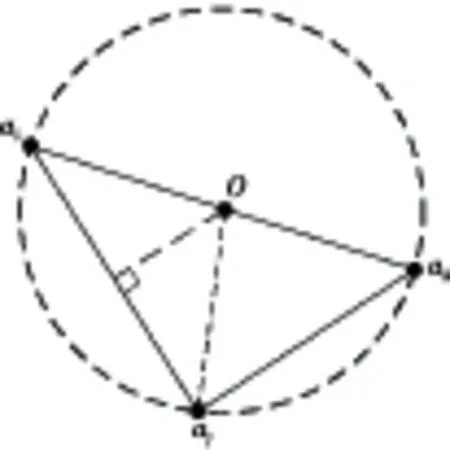

证明 如图1~图3所示,节点ai、aj、ak构成的三角形可分别为钝角、锐角、直角三角形三种情况。由于daiaj、daiak、dajak已知,因此可分别计算Δaiajak的三个角度来判断是哪一种三角形。

(1)Δaiajak为钝角三角形。

Figure 1 Obtuse Δaiajak

Figure 2 Acute Δaiajak

Figure 3 Right Δaiajak

首先根据计算出的Δaiajak的三个顶角的角度来确定哪个顶角为钝角,在此设该钝角所在顶点为aj且daiO=dajO=dakO=x。

然后,通过计算可得:

∠Oaiak=arccos(dajak/(2x))

(2)

而cos∠Oajai=(daiaj/(2x))且∠Oajai=∠aiajak-∠Oajak,因此可得:

(3)

其中,∠aiajak可由余弦定理直接求出,式(3)为一元一次方程,可求出x。

最后,由能量衰减公式(1)即可求出事件源O的能量值ZO。

(2)Δaiajak为非钝角三角形。

对于锐角Δaiajak,直接执行情形(1)中的计算过程即可;而对于直角Δaiajak,可先确定直角所在的顶点aj,然后执行情形(1)的计算过程同样可得到事件源O的能量值ZO。得证。

□

3.2 相关定义及术语

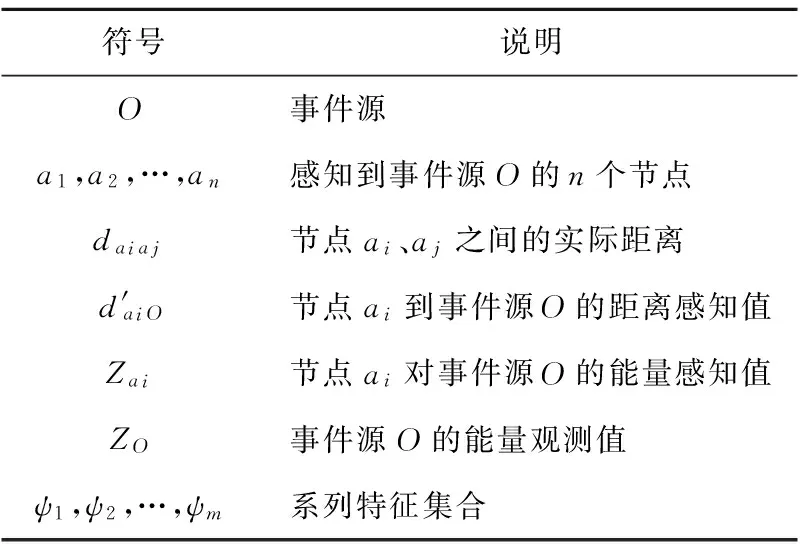

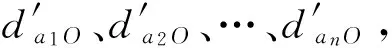

在实际应用的WSN中,DAFNA算法将根据性质1来对某一事件源O的能量值进行估计,然后根据估计的事件源O的能量值提出节点检测机制。在此之前,为了便于描述本文的算法,给出以下定义以及相关术语表。

定义1(特征点、特征点集合) 设WSN感知域S中的三点ai、aj、ak,对于事件源O的能量感知值分别为Zai、Zaj、Zak,设τ=(Zai+Zaj+Zak)/3,若Zai-τ≤ξ且Zaj-τ≤ξ且Zak-τ≤ξ(ξ为一阈值),则称Zai、Zaj、Zak为WSN中的特征点;ai、aj、ak所构成的集合称为特征集合,则S中所有满足上述性质的三个节点构成的集合称为系列特征集合,表示为ψ1、ψ2、…、ψm。

Table 1 Related terms

4 DAFNA算法

本文提出的DAFNA算法包含事件源能量值估计算法与节点检测算法。

4.1 事件源能量值估计算法

在WSN中,当节点数量足够多时,总能找到一些特殊的节点感知值,根据这些特殊的节点感知值,提出对事件源能量值估计的算法:

(1)获取所有感知节点a1、a2、…、an对同一事件源O的能量感知值Za1、Za2、…、Zan。

(2)在Za1、Za2、…、Zan中循环选取三个值Zai、Zaj、Zak,验证是否满足|Zai-τ|≤ξ且|Zaj-τ|≤ξ且|Zak-τ|≤ξ(其中τ=(Zai+Zaj+Zak)/3,ξ为一阈值),提取满足条件的所有特征点,并分别形成特征集合ψ1={b1,b2,b3},ψ2={b4,b5,b6},…,ψm={b3m-2,b3m-1,b3m}。

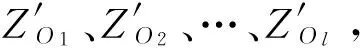

(3)分别对特征集合ψ1、ψ2、…、ψm中的特征点的能量感知值求平均值,并将该平均值作为对应特征集合中的三个特征点的能量感知值,由性质1知,可计算出事件源O的能量值,通过计算所得的事件源O的能量值记为ZO1、ZO2、…、ZOm。

4.2 节点检测算法

性质2(距离唯一性) 某一平面中存在固定三点a、b、c,同一平面中的另两点x、y与a、b、c的距离已知,则点x与点y的距离唯一确定。

证明 由于点x、y与a、b、c的距离已知,由定位技术中的三边定位可知,点x、y的位置唯一确定,因此点x与点y的距离唯一确定。得证。

□

根据性质2,提出特征节点以外的其他节点au的检测机制:

5 性能分析

在本文实验中模拟一个高于环境温度的温度源,此时对于能量衰减模型中的参数θ取值为θ=2,参数α取值为α=0.1。模拟场景为,在一个半径为100单位长度的圆中随机部署60个传感器节点,并在其中随机产生10个恶意节点,事件源(温度源)位于圆心,节点分别处于以事件源为中心的同心圆上。实验采用MATLAB仿真,分别对参数ξ的取值对事件源能量值估计精度的影响、在合适ξ的取值下恶意节点总数为10时算法的检测精度以及恶意节点总数从1到50的情况下DAFNA算法恶意节点容纳度与Hur算法对比等性能进行分析。

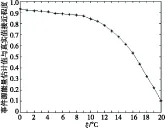

由于参数ξ的选择影响着事件源能量值的估计,而事件源能量值在后续恶意节点检测算法将直接运用到各感知节点与事件源的距离以及节点的定位,因此参数ξ的取值通过影响事件源能量值估计精度,从而影响整个算法的精度。实验中通过MATLAB设置已知的一事件源能量值,分别设置ξ=0,1,2,…,20,运用DAFNA算法中的事件源能量值估计算法对该事件源能量值估计,观察各个参数ξ的取值下的事件源能量估计值与真实值的逼近程度,如图4所示。其中,每个参数ξ值进行10次实验,10次实验的事件源能量估计值与真实值的比值平均值做为每个参数ξ值的事件源能量估计的精度。由实验仿真所得曲线图可得,ξ越小,事件源能量值估计的精度越高,而在实际应用中,由于各感知节点对事件源能量感知存在一定的误差,因此感知值完全相同(即ξ=0)的情况几乎不会出现,所以,为了在实际情况中能找到一定数量的特征节点,本次实验中选择参数ξ=4。

Figure 4 Effect of parameter ξ on estimation accuracy of event source energy value

在选取合适的参数ξ=4的情况下,考察当整个WSN中存在少量恶意节点数(恶意节点总数=10)时整个算法的检测精度。实验分为10组,每组实验进行10次恶意节点检测,每组实验中随机产生10个恶意节点,每组的10次实验检测出的恶意节点平均个数作为该组实验的算法检测精度,实验结果如图5中实线曲线所示,其中虚线为10组实验的算法检测精度平均值。由图5可知,在整个WSN中存在少量恶意节点的情况下,本文的算法检测精度可达90%以上。

Figure 5 Detection accuracy analysis when ε=4 with 10 malicious nodes

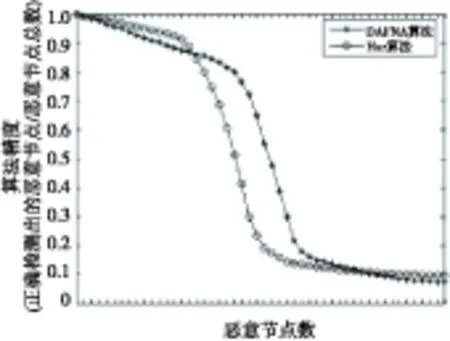

本实验同样选取参数ξ=4,对DAFNA算法恶意节点容纳度进行分析且与Hur算法进行对比。网络中恶意节点总数从1至50变化,分别对两种算法每次能检测出的恶意节点百分比进行对比,实验仿真结果如图6所示。由图6可知,当恶意节点总数较少时,两种算法的检测能力都很高,且Hur算法相比DAFNA算法检测能力更高,这是因为Hur算法获取的先验知识比较丰富。而随着恶意节点数的增加,Hur算法比DAFNA算法的检测能力先衰减,这是由于恶意节点过多,获取的先验知识难以确保其有效性所致。从图6中同时也能看出,DAFNA算法要求网络中恶意节点总数必须小于节点总数的一半。

Figure 6 Malicious nodes hold degrees comparision between DAFNA algorithm and Hur algorithm

6 结束语

本文介绍了信息安全在WSN中应用的重要性以及目前已有算法存在的问题,提出了DAFNA算法。该算法只需知道先验知识节点之间的距离,而不用知道事件源的位置、节点与事件源的距离等先验知识,使用方便,且恶意节点数低于节点总数一半的情况下,识别效果较好。通过仿真实验将该算法与Hur算法对比表明,该算法具有更好的恶意节点容纳度。

[1]DongHui-hui,GuoYa-jun,YuZhong-qiang,etal.Awirelesssensornetworksbasedonmulti-angletrustofnode[C]∥Procof2009InternationalForumonInformationTechnologyandApplications, 2009:28-31.

[2]LindseyS,RaghavendraC,SivalingamKM.Datagatheringalgorithmsinsensornetworkusingenergymetrics[J].IEEETransactionsonParallelandDistributedSystems, 2002, 13(9):924-935.

[3]GaneriwalS,BalzanoLK,SrivastavaMB.Reputation-basedframeworkforhighintegritysensornetworks[J].ACMTransactionsonSensorNetworks, 2008, 4(3):1-37.

[4]MomaniM,AgbinyaJ,NavarreteGP.Anewalgorithmoftrustformationinwirelesssensornetworks[C]∥Procofthe1stIEEEInternationalConferenceonWirelessBroadbandandUltraWidebandCommunications(AusWireless’06), 2006:1-6.

[5]daSilvaAPR,MartinsMHT,RochaBPS,etal.Decentralizedintrusiondetectioninwirelesssensornetworks[C]∥Procofthe1stACMInternationalWorkshoponQualityofService&SecurityinWirelessandMobileNetworks, 2005:16-23.

[6]TsengChin-Yang,BalasubramanyamP,KoC,etal.Aspecification-basedintrusiondetectionsystemforAODV[C]∥Procofthe1stACMWorkshoponSecurityofAdHocandSensorNetworks, 2003:125-134.

[7]BucheggerS,BoudecJean-YvesL.Theselfishnode:Increasingroutingsecurityformobileadhocnetworks[R].RZ3354(#93400).Switzerland:IBMZurichResearchLaboratory, 2001.

[8]BucheggerS,BoudecJean-YvesL.Nodesbearinggrudges:Towardsroutingsecurity,fairness,androbustnessinmobileadhocnetworks[C]∥Procofthe16thEuromicroConferenceonParallel,DistributedandNetwork-basedProcessing, 2008:403-410.

[9]BucheggerS,BoudecJean-YvesL.PerformanceanalysisoftheCONFIDANTprotocol(Cooperationofnodes:Fairnessindynamicad-hocnetworks)[C]∥Procofthe3rdACMInternationalSymposiumonMobileAdHocNetworking&Computing(MobiHOC), 2002:226-236.

[10]ZhouXing-feng.Astudyonadhocnetworkintrusiondetectionsystemmodelbasedoncredibility[D].Nanjing:NanjingUniversityofScienceandTechnology, 2006.(inChinese)

[11]Po-WahYau,MitchellCJ.Reputationmethodsforrouting

securityformobileadhocnetwork[C]∥Procofthe1stWorkshoponMobileFutureandSymposiumonTrendsinCommunications, 2003:130-137.

[12]HurJ,LeeY,HongSM,etal.Trustmanagementforresilientsensornetworks[C]∥ProcoftheICISC’05, 2006:56-68.

[13]HurJ,LeeY,YoonH,etal.Trustevaluationmodelforwirelesssensornetwork[C]∥ProcoftheICACT’05, 2005:491-496.

[14]LoganJD.Appliedmathematics(acontemporaryapproach) [M].NewYork:Wiley, 1987.

附中文参考文献:

[10] 周兴锋. 基于信任度ADHOC网络入侵检测系统模型研究[D]. 南京:南京理工大学, 2006.

XIE Jin-yang,born in 1989,MS candidate,his research interests include Internet of Things, and information security.

李平(1972-),男,湖南长沙人,博士,教授,CCF会员(E200029900M),研究方向为网络与信息安全、无线传感网和物联网。E-mail:lping9188@163.com

LI Ping,born in 1972,PhD,professor,CCF member(E200029900M),his research interests include network and information security, WSN, and Internet of Things.

谢桂芳(1973-),女,湖南邵阳人,硕士,副教授,研究方向为无线网络。E-mail:guimiss@21cn.com

XIE Gui-fang,born in 1973,MS,associate professor,her research interest includes wireless network.

Study on the malicious nodes detection algorithmbased on feature nodes analysis

XIE Jin-yang1,LI Ping1,XIE Gui-fang2

(1.School of Computer & Communication Engineering,Changsha University of Science & Technology,Changsha 410004;2.Department of Computer Science,Xiangnan University,Chenzhou 423000,China)

Wireless Sensor Network (WSN) is usually deployed in complex environment, and an attacker can easily inject false data by capturing nodes, thus causing serious consequences. A malicious nodes detection algorithm based on feature nodes analysis (DAFNA) is proposed. Firstly, the energy values of the event sources are estimated, and nodes healthy characteristics are maintained in this process. Secondly, we establish coordinates according to the feature nodes, conduct a variance analysis of the calculated and perceived distances between the nodes to be detected and the event source, thus the malicious nodes are identified. Simulation result verifies the effectiveness of the proposed algorithm, and compared with Hur algorithm it has a better accommodation of malicious nodes while requiring less prior knowledge.

wireless sensor network(WSN);energy-aware;false data;feature nodes;malicious nodes

1007-130X(2015)01-0078-06

2013-08-02;

2013-09-13基金项目:国家973计划资助项目(2011CB302902);国家自然科学基金资助项目(61073180)

TP212.9

A

10.3969/j.issn.1007-130X.2015.01.012

谢晋阳(1989-),男,湖南邵阳人,硕士生,研究方向为物联网和信息安全。E-mail:505354246@qq.com

通信地址:410004 湖南省长沙市雨花区长沙理工大学云塘校区计通学院

Address:School of Computer & Communication Engineering,Changsha University of Science & Technology,Changsha 410004,Hunan,P.R.China