将一个IRPKE方案改为IRIBE方案的方法研究*

2015-03-25刘振钧房利国

郭 庆,刘振钧,房利国,余 海

(中国电子科技集团公司第三十研究所,四川 成都 610041)

将一个IRPKE方案改为IRIBE方案的方法研究*

郭 庆,刘振钧,房利国,余 海

(中国电子科技集团公司第三十研究所,四川 成都 610041)

假定解密密钥绝对安全是传统加密方案安全性的必要前提。但是,在众多应用场景下解密密钥通常是无法保证绝对安全的。于是,许多密码专家都对入侵容忍加密方案进行了大量研究。通过对一个入侵容忍公钥加密(IRPKE)方案公钥分发机制的研究,提出了一种将IRPKE改为入侵容忍基于身份加密方案(IRIBE)的方法,在不改变原IRPKE方案的安全特性的情况下,解决了系统新增用户时公钥分发困难的问题,更好地满足了信息孤岛间交换信息的密码应用需求。

入侵容忍加密;IRPKE;IRIBE;密钥分发

0 引 言

对于传统加密方案,密钥的安全性是保障被加密信息安全的关键,如对称密钥加密方案的秘密密钥、公钥加密方案的解密私钥。当用于解密被加密信息的密钥被泄露,采用该秘密密钥或对应加密公钥加密的信息就都不安全了;于是,密钥演化技术作为一种有效减小密钥泄露危害的方法被提出,随后前向安全公钥加密方案[1]、密钥隔离加密方案[2]、密钥隔离基于身份加密方案[3]先后被提出。

文献[4]的作者在充分研究了采用乘法共享技术的入侵容忍签名方案[5]、入侵容忍基于身份签名的安全性模型[6]、基于随机预言模型安全性的入侵容忍加密方案[7]等成果后,采用先动安全(Proactive Security)、前向安全、密钥隔离安全的思想,结合Waters的加密技术[8],设计了一个基于l-wBDHI判定假设,标准模式下可证明安全的入侵容忍公钥加密(IRPKE)方案。本文将针对该方案在实用过程中的密钥分发问题,提出一种方法将入侵容忍公钥加密系统改为入侵容忍基于身份加密(IRIBE)系统,解决加密公钥的分发问题,以方便系统中新用户的添加。

1 IRPKE介绍

IRPKE方案包含加密方、解密方和密钥基地三个实体,系统的整个生命周期被分割成T个时间段,加密方的加密公钥始终保持不变,解密方每个时间段持有的解密私钥可以独立解密这个时间段产生的密文,而下一个时间段的解密私钥则分享在解密方和密钥基地这两个实体中[4]。

IRPKE方案由密钥产生算法、基私钥更新算法、解密私钥更新算法、基私钥刷新算法、解密私钥刷新算法、加密算法、解密算法共七个算法构成,并包括系统建立、密钥更新和密钥刷新三个过程。各算法具体设计参见文献[4]。

1.1 系统建立过程

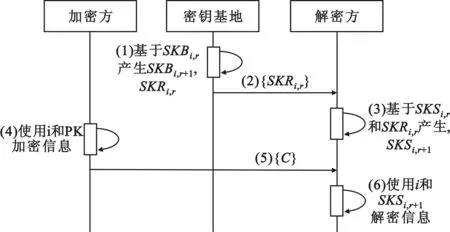

系统建立时,密钥基地基于安全参数k、总时间阶段数T产生加密公钥、基私钥和解密私钥,并将加密公钥和解密私钥分别分发给加密方和解密方,具体过程如图1所示。

图1 系统建立流程

(1)密钥基地采用IRPKE.setup算法,基于安全参数k、总时间阶段数T产生加密公钥PK、初始化基私钥SKB0,0和初始化解密私钥SKS0,0;

(2)密钥基地采用IRPKE.updbase算法,基于SKB0,0产生第一个时间段的基私钥SKB1,0和更新消息SKU0;

(3)密钥基地采用IRPKE.upduser算法,基于SKS0,0和SKU0产生解密方第一时间段解密私钥SKS1,0;

(4)密钥基地将PK发送给加密方,将SKS1,0秘密递送给解密方。

当系统中各用户都得到自己的解密私钥、加密公钥以及其它用户的加密公钥后,系统建立完毕。加密方使用时间段号1和解密方的PK加密信息,并发送给解密方;解密方使用时间段号1和自己的SKS1,0解密信息。

1.2 密钥更新过程

密钥更新时,密钥基地基于当前基私钥产生新的基私钥和更新消息,并将更新消息发送给解密方,由解密方基于当前解密私钥和更新消息产生新的解密私钥,具体过程如图2所示。

(1)密钥基地采用IRPKE.updbase算法,基于当前基私钥SKBi,r产生下一个时间段的基私钥SKBi+1,0和更新消息SKUi;

(2)密钥基地将SKUi秘密递送给解密方;

(3)解密方采用IRPKE.upduser算法,基于当前解密私钥SKSi,r和更新消息SKUi产生解密方第i+1时间段解密私钥SKSi+1,0。

至此,解密方解密私钥更新完毕。加密方使用时间段号i+1和解密方的PK加密信息,并发送给解密方;解密方使用时间段号i+1和SKSi+1,0解密信息。

图2 密钥更新流程

1.3 密钥刷新过程

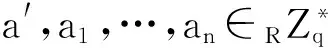

密钥刷新时,密钥基地基于当前基私钥产生新的基私钥和刷新消息,并将刷新消息发送给解密方,由解密方基于当前解密私钥和刷新消息产生新的解密私钥,具体过程如图3所示。

(1)密钥基地采用IRPKE.refbase算法,基于当前基私钥SKBi,r产生下一个时间段的基私钥SKBi,r+1和刷新消息SKRi,r;

(2)密钥基地将SKRi,r秘密递送给解密方;

(3)解密方采用IRPKE.refuser算法,基于当前解密私钥SKSi,r和刷新消息SKRi,r产生解密方第i时间段的新解密私钥SKSi,r+1。

至此,解密方解密私钥更新完毕。加密方使用时间段号i和解密方的PK加密信息,并发送给解密方;解密方使用时间段号i和SKSi,r+1解密信息。

图3 密钥刷新流程

2 IRPKE改为IRIBE的方法

2.1 IRIBE应用需求

IRPKE方案中,解密方每个时间阶段的解密私钥需要密钥基地提供一个更新信息才能完成更新,解密方和密钥基地在每个时间阶段中通过刷新消息频繁地刷新其私钥。因此,无论解密方和密钥基地被入侵多少次,只要入侵不是同时发生的,其他时间段的密文就都是安全的;另外,即使入侵者同时入侵解密方和密钥基地,也不能解密以前时间段的密文[4]。

由于IRPKE以上的特点,使其非常适合被应用在安全性低的设备中,如独立工作的便携单机间通过存储载体交换加密的信息。但是,由于各设备均独立工作不联网,密钥基地与各加密方不能及时通信,即不能便捷地分发新用户的加密公钥;而基于身份加密可通过用户身份信息计算加密公钥,不需要进行加密公钥的分发。所以,找到一种方法将IRPKE方案改为IRIBE方案就显得很有意义。

2.2 IRIBE方案设计

IRIBE方案在IRPKE方案的基础上,修改密钥产生算法,新增加公钥计算算法,其它算法不变。IRIBE方案设计如下:

(1)IRIBE的密钥产生算法,记作IRIBE.setup,在IRPKE.setup基础上修改;

(2)IRIBE的基私钥更新算法,记作IRIBE.updbase,采用IRPKE.updbase算法设计;

(3)IRIBE的解密私钥更新算法,记作IRIBE.upduser,采用IRPKE.upduser算法设计;

(4)IRIBE的基私钥刷新算法,记作IRIBE.refbase,采用IRPKE.refbase算法设计;

(5)IRIBE的解密私钥刷新算法,记IRIBE.refuser,采用IRPKE.refuser算法设计;

(6)IRIBE的公钥计算算法,记作IRIBE.pubkey,基于IRPKE方案中F1函数设计思想新设计;

(7)IRIBE的加密算法,记作IRIBE.encrypt,采用IRPKE.encrypt算法设计;

(8)IRIBE的解密算法,记作IRIBE.decrypt,采用IRPKE.decrypt算法设计。

2.3 密钥产生算法设计

IRPKE方案中的密钥产生算法输入安全参数k、总时间阶段数T=2l,做以下操作:

为使公钥PK可基于用户身份产生,需要设计一种基于用户身份产生g1的方法。

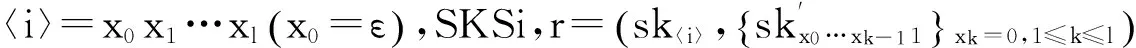

IRIBE方案的密钥产生算法IRIBE.setup,输入安全参数k、总时间阶段数T=2l和用户总容量N=2n,做以下操作:

(1)

(2)

(1)解析〈i〉=x1…xl;

密钥基地计算并保存未分发的所有用户的g2,m,用于计算新用户的SKB0,0和SKS0,0。

2.4 公钥计算算法设计

2.5 安全性分析

IRIBE方案的安全性基于以下特性保证:

(3)解密私钥的机密性是靠g2,m和r的机密性保障的;

(4)被加密信息的机密性是靠s的机密性保障的。

根据IRIBE方案设计易得:

(1)r和s均为随机产生,且使用后即作为中间数据删除,所有r和s的机密性是有保障的;

(2)g2,m的可推导集合Y为g2,m←Y={g2,m,F3,a',a1,…,an}。

下面我们采用黑白元素集分析方法[9]来分析IRIBE方案的安全性。

(1)单个用户被入侵

(2)密钥基地被入侵

(3)用户和密钥基地同时被入侵

3 结 语

文献[4]设计了一种标准模型下可证明安全的入侵容忍公钥加密(IRPKE)方案,方案在用户和密钥基地被入侵时都能保证用户历史解密私钥和其他用户解密私钥的安全。但由于其采用的公钥加密体制,需将新增用户的加密公钥分发给系统中的所有合法用户,不适合独立工作的便携单机间通过存储载体交换加密信息的场景。本文通过修改IRPKE的密钥产生算法,并添加公钥计算算法,设计出了一种可根据用户身份编号计算加密公钥的入侵容忍基于身份加密(IRIBE)方案,且不改变原IRPKE方案的安全特性,更加适合被应用在安全性低,且与密钥基地间无便捷的通信信道的设备中,具有更好的实用性。

[1]CanettiR,HaleviS,KatzJ.AForward-SecurePublic-KeyEncryptionScheme[C].In:BihamE,ed.Proc.oftheEurocrypt2003.LNCS2656,Berlin:Springer-Verlag, 2003. 255-271.

[2] Dodis Y, Katz J, XU S, et al. Key-Insulated Public-Key Cryptosystems[C]. In: Knudsen LR, ed. Proc. of the Eurocrypt 2002. LNCS 2332, Berlin: Springer-Verlag, 2002. 65-82.

[3] WENG J, LI X X, CHEN K F, et al. Identity-based Parallel Key-Insulated Encryption Without Random Oracles: Security Notions and Construction[C]. In: Barua R, Lange T, eds. Proc. of the Indocrypt 2006. LNCS 4329, Berlin: Springer-Verlag, 2006. 1143-1157.

[4] 于佳,程相国,李发根等.标准模型下可证明安全的入侵容忍公钥加密方案[J].软件学报,2013,24(02):266-278. YU Jia, CHENG Xiang-guo, LI Fa-gen, et al. Provably Secure Intrusion-resilient Public-key Encryption Scheme in the Standard Model[J]. Journal of Software, 2013,24(02):266-278 (in Chinese).

[5] Itkis G, Reyzin L. SiBIR:Signer-Base Intrusion- resilient Signatures[C]. In: Yung M, ed. Proc. of the CRYPTO 2002. LNCS 2442, Berlin: Springer-Verlag, 2002. 499-514. [doi: 10.1007/3-540-45708-9_32]

[6] YU J, KONG FY, CHENG X G,et al. Intrusion-Resilient Identity-based Signature: Security Definition and Construction[J]. Journal of Systems and Software, 2012,85(2):382-391.

[7] DODIS Y, FRANKLIN M, KATZ J, et al. Intrusion Resilient Public-key Encryption[C]. In: Joye M, ed. Proc. of the CT-RSA 2003. LNCS 2612, Berlin: Springer-Verlag, 2003. 19-32.

[8] Waters B. Efficient Identity-based Encryption Without Random Oracles[C]. In: Cramer R, ed. Proc. of the Eurocrypt 2005. LNCS 3494, Berlin: Springer-Verlag, 2005. 114-127.

[9] 刘振钧, 郭庆, 赖韬. 基于公钥算法改进型AKA协议安全性分析[J]. 通信技术,2013,46(11): 95-98. LIU Zhen-jun, GUO Qing, LAI Tao. Security Analysis of the Improved AKA Protocol based on Public-Key Algorithm[J]. Communications Technology ,2013,46(11): 95-98.

郭 庆( 1978—) ,男,工程硕士,工程师,主要研究方向为信息安全、网络通信安全技术;

刘振钧( 1975—) ,男,硕士,高级工程师,主要研究方向为信息安全、网络通信安全技术;

房利国( 1977—) ,男,硕士,高级工程师,主要研究方向为信息安全、网络通信安全技术;

余 海( 1973—) ,男,工程硕士,高级工程师,主要研究方向为信息安全、网络通信安全技术。

A Method of Transforming IRPKE into IRIBE Scheme

GUO Qing,LIU Zhen-jun,FANG Li-guo,YU Hai

(No.30 Institute of CETC, Chengdu Sichuan 610041, China)

Assume that the absolute security of decryption key is a prerequisite of conventional encryption security. However, the security of decryption key could not be guaranteed in numerous application scenarios. Thus, many cryptanalysts do a lot of research on intrusion-resilient encryption scheme. Through studying the public key distribution mechanism of IRPKE (Intrusion-Resilient Public-Key Encryption) scheme, an approach to transforming IRPKE into IRIBE (Intrusion-Resilient Identity-based Encryption) scheme is proposed. Without changing the original security characteristics of the IRPKE, IRIBE could fairly solve the problem of public key distribution when the system is newly added user, and it is better to meet the application requirements of information exchange between information silos.

intrusion-resilient encryption; IRPKE; IRIBE; key distribution

10.3969/j.issn.1002-0802.2015.10.018

2015-05-18;

2015-09-19 Received date:2015-05-18;Revised date:2015-09-19

TN918

A

1002-0802(2015)10-1187-05