单位犯罪现场中以计算机为中心的线索挖掘

2015-02-20李娜中国刑警学院辽宁沈阳110035

李娜(中国刑警学院 辽宁 沈阳 110035)

单位犯罪现场中以计算机为中心的线索挖掘

李娜

(中国刑警学院 辽宁 沈阳 110035)

单位犯罪现场较为复杂,公安机关在具体办案实践过程中碰到很多难题,因此亟需对在单位犯罪现场进行以计算机为中心的线索挖掘搜集进行研究。在分析单位犯罪现场特点的基础上,结合实践案例,介绍了单位犯罪现场中以计算机为中心的线索挖掘规则和方法。

单位犯罪现场 计算机取证 线索挖掘

1 引言

在涉计算机的犯罪数量越来越多的背景下,在犯罪现场需要对计算机进行线索挖掘的需求也变得越来越多,有时,为了成功办理犯罪案件,从计算机中挖掘线索是一个必要环节。在很多犯罪现场,通过对计算机中线索进行挖掘,可以帮助侦查员成功地侦破犯罪案件。由于计算机线索的脆弱性和易失性等特点,在犯罪现场挖掘计算机中线索的效果会很明显。在现场完成线索挖掘的第一步就是勘查现场的计算机,这将决定着后续侦查工作的成功与否。在挖掘计算机中线索的同时不可忽视传统线索的挖掘,尤其不可忽视计算机中线索与传统线索的相互关联的挖掘。在单位犯罪现场,情况更为复杂,因此尤其要重视各种线索的关联。在单位犯罪现场进行以计算机为中心的线索挖掘的原因主要有两个:一是计算机中的数据非常脆弱,而且容易消失,有时是很难再恢复,甚至是不可能恢复的,所以必须要在犯罪现场挖掘计算机中线索;二是在单位犯罪现场网络拓扑结构复杂,如果不在现场进行勘查,复杂的网络拓扑结构很难再重建。所以,必须要在单位犯罪涉及计算机的犯罪现场挖掘计算机中的线索,并且要运用恰当的、合适的方法与技巧,以达到成功办理此类案件的目的。

2 单位犯罪现场概述

2.1 单位犯罪现场概念

犯罪现场的概念主要有以下 3种:一是从法学理论角度出发,犯罪行为依次在犯罪预备、犯罪实施和犯罪终止三个阶段进行,犯罪现场则认定为在这些阶段里发生和存在犯罪行为活动的空间场所;二是从痕迹学的角度则认为,犯罪现场就是实施犯罪行为和遗留有与犯罪有关的痕迹、物证的场所,不能仅仅理解为发生或实施犯罪的那个地点本身,而应理解为发生或实施犯罪的地点和可能留有痕迹、物证的周围关联场所;三是从案件要素结构来看,犯罪现场是指与犯罪行为有关的人、物、时、空的存在及其内在联系的综 合 。[1]

欧焕章教授主编的 《现场勘查学》 认为犯罪现场是指犯罪分子进行犯罪的地点和留有犯罪痕迹物证的有关场所。计算机犯罪现场是除了具备上述特点外,还有其自身的特殊性。通常,计算机犯罪现场总是与计算机有关,计算机的高技术含量使犯罪信息可能隐藏在各个环节或处于不同状态。[2]计算机犯罪现场是指犯罪嫌疑人实施犯罪活动时所操控的或存在的计算机系统与相关和配套的附属设备、设施、网络传输节点等的有关场所。本文中单位犯罪现场是指犯罪分子实施犯罪活动的单位地点和留有犯罪痕迹物证的有关单位场所。由于信息化的发展,在单位犯罪现场必定有计算机及其相关的和配套的附属设备、设施,本文重点对计算机、计算机网络以及传统现场中所留有的线索进行挖掘,并进行互相关联,从而达到侦破案件的结果。

2.2 单位犯罪现场特点

2.2.1 线索分布广

在单位犯罪现场中,因为空间大,设备多,因此线索分布区域大,可能性多,难于挖掘。计算机与计算机网络设备中的线索具有存在形式多样、载体丰富、位置隐藏、结构复杂、易失等特点,同时,线索存在位置多样,既可以存在于硬盘、U盘、光盘、SD卡、SIM卡等可见设备中,又可以存在于内存、网络传输数据流、无线传输数据流等不可见的媒介中,还可以存储在任何的网络节点中。

2.2.2 设备隐蔽

单位犯罪现场中的设备可以隐藏在单位现场的任何一个区域、房间甚至是角落,在线索实践时,挖掘出有价值的设备是最耗费精力和时间的环节。

2.2.3 结构复杂

单位犯罪现场中,无论是传统设备还是计算机拓扑结构都相当复杂,而在单位犯罪现场中,计算机的拓扑结构往往会对案件的侦破起着关键性的作用。

2.2.4 人员多

单位犯罪现场中,人员众多,关系复杂,因此在单位犯罪现场中要梳理人员之间的关系与控制案件相关人员也会影响案件的侦破。

3 单位犯罪现场以计算机为中心的线索挖掘

在单位犯罪现场,进行线索挖掘时,有 3个方面的工作要做:第一个方面是要挖掘计算机中线索,这里的线索往往是最直接的线索;第二个方面是要挖掘计算机网络拓扑结构中的线索,因为现在几乎没有不联网的计算机,尤其是在单位现场,计算机都以某种形式与互联网或局域网相连,因此网络拓扑结构中往往包含有与案件有关的线索;第三个方面是要挖掘传统的线索,无论办理什么样的犯罪案件,它本质都是一起犯罪案件,既然是犯罪案件就离不开传统线索的挖掘。

3.1 计算机中线索挖掘

在涉及计算机的单位犯罪现场,应该对计算机实施勘验,以挖掘和固定现场存留的与犯罪有关电子证据与线索。计算机中易失线索挖掘是计算机犯罪现场勘验检查的重要组成部分。

在挖掘计算机中线索时要围绕着计算机线索的特点和案件的性质来确定线索的搜集内容或者方向。根据计算机线索隐蔽性的特点,首先要挖掘计算机中隐藏与加密的数据;根据案件的性质,还要挖掘与案件直接或间接相关的线索;最后,需要挖掘与计算机相关的其他设备中的线索,并对计算机进行扣押。这也是单位犯罪现场中以计算机为中心的线索挖掘的关键内容。

在挖掘计算机中线索时,有3类数据必须要挖掘,一是隐藏与加密的数据;二是单位计算机系统中的相关数据库;三是能够指向犯罪证据的特定线索。

3.1.1 计算机中隐藏与加密线索挖掘

如果单位犯罪现场中的计算机正在运行,不要贸然关机,而应该立即对此类数据进行挖掘,因为有一些正在运行的隐藏程序、软件在关机后,相关信息亦会丢失,无法恢复。例如,进程信息、正在编辑的未保存的文档、正在浏览的网页、网络信息等。

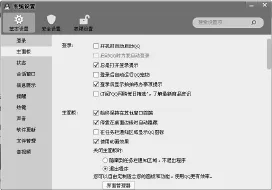

有一些程序即使正在运行也无法从电脑屏幕上判断出来,不要说后台程序,即使是应用程序也很难通过电脑屏幕上进行判断,但是可以通过进程程序判断出来有哪些程序在运行,从而挖掘出隐藏的线索。以QQ为例,默认状态下,QQ程序在运行时,其图标都是显示在任务栏的,而经过设置之后,QQ图标却可以消失,令侦查员无法判断其是否在运行。如图1所示,任务栏并没有显示QQ图标,这会给侦查员以错觉,以为没有QQ程序在运行,而通过调用进程程序却可以判断出“QQ.exe”程序是在运行的,也就是说这台计算机中的QQ程序正在运行,只不过经过设置后,QQ图标被隐藏了,这种设置在QQ程序中的“系统设置”中即可完成,如图2所示。

图 1 任务管理器

有些软件,例如网络赌博的客户端,金融管理软件等都是有密码保护的。如果在犯罪现场,发现了此类软件正在运行,那么必须立刻进行线索挖掘和证据固定,如果关机,有可能将再也无法获得密码,导致无法再获得此类线索和证据。而越是有密码保护的软件往往越是存储着关键的线索和证据。例如,网络赌博案件中,有一些代理通过网页实施犯罪,有些代理通过客户端程序实施犯罪,不论哪种情况,他们的账户都是有密码保护的,如果在犯罪现场发现了此类程序正在运行,必须立即挖掘或固定下相关证据。同时,对于网页中的星号密码,也要及时获取,以进行密码关联与试探。

图 2 QQ即使通讯软件的“系统设置”窗口

3.1.2 数据库线索挖掘

单位为了完成特定任务、进行人员管理或者财务管理通常会采用各种数据库的形式来实现,因为在单位犯罪现场对计算机相关线索进行收集时,数据库线索是重要的组成部分。常见数据库系统有DB2 (IBM)、ORACLE、INFORMIX、Sybase、SQL Server、Postgre SQL、MySQL、Access、Foxpro等,有的数据库是单机版,有的数据库是网络版。在单位犯罪现场,对不同的数据库的线索挖掘的侧重点也不同。

在笔者办理的一起KTV贩卖假酒案中,在计算机中发现了名为“阳光KTV管理系统”的管理软件,如图 3所示。

图3 阳光KTV管理系统

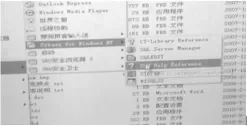

此外,在计算机中还发现了 Sybase软件,如图 4所示。这就意味着,这个“阳光 KTV管理系统”必须要访问某个服务器来完成对KTV的管理工作。

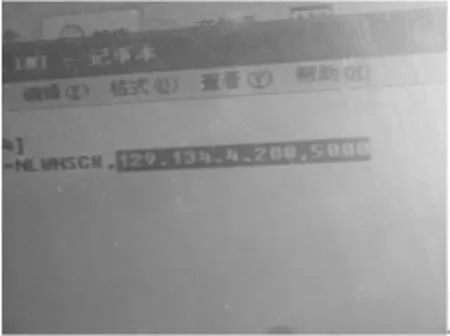

侦查员接下来需要挖掘的线索是这个管理系统访问的服务器的 IP地址是什么,从而进一步确定服务器的物理位置。侦查员围绕着Sybase检查计算机,查找Sybase相关的文件,如图5所示。最后,在这台计算机中挖掘出了服务器的 IP地址,IP地址是129.134.4.200,如图6所示,这个IP地址所在的服务器就是“阳光KTV管理系统”所访问的服务器,从而确定了重要服务器的IP地址。

图 4 Sybase for W indows NT软件

图 5 查找 Sybase相关文件

图 6 服务器的IP地址

3.1.3 挖掘案件相关线索

挖掘出与案件相关的线索是找到证据的关键,也是办理案件的关键。在挖掘相关线索之前,必须要对犯罪类型有所了解,不同类型的案件,挖掘计算机中线索的侧重点也不同。如果是追查在逃人员,在对其居所内对其计算机进行线索挖掘的侧重点就是犯罪嫌疑人可能藏匿的地点、逃跑的路线等。例如,马加爵杀人案,民警在对马加爵的计算机进行勘查时,发现马加爵在潜逃之前浏览了大量关于海南省一个小渔村的相关网页,包括这个渔村的位置、居民的受教育程度等情况。据此,侦查员判断这个地点很有可能是马加爵的藏匿地点。

3.2 网络拓扑结构线索挖掘

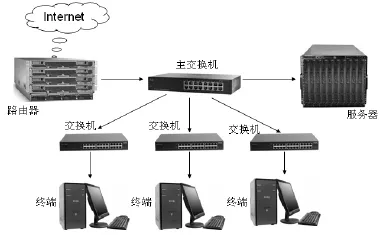

现在几乎所有的计算机都以某种形式与网络相连,不论是互联网还是局域网,单位中假设各种网络拓扑结构实现对计算机的管理更是常见,在网络的拓扑结构中很可能包含着与犯罪案件相关的线索,因此在挖掘单位犯罪现场线索时,网络拓扑结构线索不容忽视。网络拓扑结构如图 7所示,常见的网络拓扑结构有星型结构、环型结构、总线型结构、树型结构、网状结构、蜂窝结构、混合型结构、无线电通信。在单位犯罪现场,对不同的数据库的线索挖掘的侧重点也不同。

以网络盗窃案件为例,侦查员除了要挖掘涉案计算机中的线索,还应该要挖掘相关网络拓扑结构中的线索。犯罪嫌疑人为了要达到网络盗窃的目的,势必会在受害人的计算机中植入某种恶意程序或木马程序,木马程序可能植入在某个交换机中,也可能植入在主交换机汇总中,如图7所示。如果在受害人的计算机中没有发现此类程序,那么就很可能在其局域网中的某台设备中植入了类似的程序,通过局域网中这台设备中的恶意程序来完成盗窃犯罪。例如,在某超市的盗窃案件中,犯罪嫌疑人将恶意程序植入在交换机中,通过远程登录修改服务器中的数据,实现网络盗窃犯罪。

图7 网络拓扑结构

3.3 传统线索挖掘

无论在什么样的犯罪现场,无论涉及不涉及计算机,传统的线索都要挖掘与收集,例如足迹、指纹、视频监控等。另外,在涉及计算机的犯罪现场往往需要扣押计算机,在拔掉所有插头之前,务必对连线和插口进行对照标注,如图8所示,以备日后重建现场。

在之前的KTV贩卖假酒案件中,侦查人员在查找存有财物软件的计算机时进展很慢,因为场所大、结构复杂,难于发现。但是在查看监控录像时,发现有个房间中有保险箱和点钞机,并且侦查人员从未进入此房间,如图9所示。初步判断是财务室,并最终在这个房间中发现了财物软件,从而固定下犯罪证据。

图8 连线和插口的标注

图9 监控录像中的财务室

4 结论

在单位犯罪现场中进行线索挖掘时,侦查员应该遵循正确的和恰当的原则、方法。因为现在绝大多数的犯罪都涉及计算机,因此挖掘计算机相关的线索非常重要,有时甚至起着决定性的作用。此外,单位犯罪现场中往往涉及复杂的拓扑结构。计算机网络拓扑结构中也容易隐藏着与案件有关的线索,因此在挖掘线索时,不可忽视计算机网络拓扑结构。当然,不管是什么犯罪,其本质都是犯罪,因此传统线索挖掘也必须要做。将三者结合起来,完成在单位犯罪现场中以计算机为中心的线索挖掘工作才能成功地办理相关犯罪案件。

[1]李喆 ,马丁.计算机犯罪现场及现场电子数据处理研究[J].信息网络安全,2012,(5):49.

[2]罗文华,胡欣,吴连锋.计算机犯罪现场的认定[J].警察技术,2007,(3):38.

(责任编辑:孟凡骞)

DF793.5

A

2095-7939(2015)03-0038-04

2015-03-10

李娜(1978-),女,山东文登人,中国刑警学院网络犯罪侦查系讲师,硕士,主要从事网络犯罪侦查、网络安全管理研究。