物联网安全综述

2015-01-04马芳澍民航空管局电信公司

马芳澍/民航空管局电信公司

物联网安全综述

马芳澍/民航空管局电信公司

目前,物联网技术越来越多的受到了人们的关注。物联网时代的到来甚至被认为是继计算机和互联网之后,信息产业的第三次飞跃。本文主要从物联网的核心结构出发,并详细的分析各个层次的特点、安全挑战以及相应的研究现状,从而了解目前物联网安全研究中存在的挑战。

物联网;物联网安全;CPS;EPCGloba

1.引言

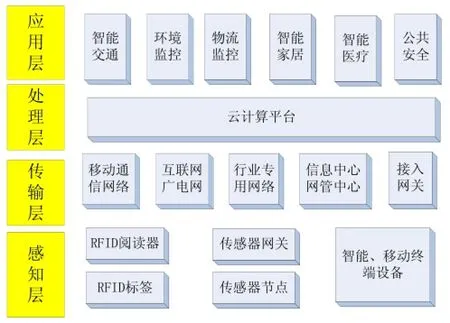

目前,学术界公认“物联网(Internet of Things,IOT)[1][2][3]是一个由感知层、传输层、处理层和应用层共同构成的大规模信息系统”(如图1所示),其核心结构主要包括:感知层,如智能卡、RFID电子标签、传感器网络等,其主要负责对各种信息的采集;传输层,如三网融合的计算机、Internet、无线网络、固网等,其主要任务是负责信息交换和通信;处理层,主要任务是对收集到的信息进行处理分析;应用层,主要是对智能处理信息的利用,实现用户定制的智能化应用和服务,从而最终实现物与物、人与物的相联,构造一个覆盖世界上万事万物的“Internet of things”。

图1 物联网架构

相对于传统的互联网,物联网其覆盖范围更广,所涉及的安全问题也更为敏感,应用环境也更为复杂,因此其安全问题势必会更加的重要和艰难。本文将从物联网的几个核心结构出发分析各个结构面临的安全威胁和挑战。

2.感知层

2.1. 感知层的特点

在物联网中,感知层具有以下特点:

(1)不确定性:感知层是一个存在严重不确定性因素的环境中;

(2)可跟踪性:当感知层主要采用RFID技术时,嵌入了RFID芯片的物品不仅能方便地被物品主人所感知,同时其他人也能进行感知;

(3)分散性:感知层的各种RFID或者设备具有地理上是分散的;

(4)连接信道开放:感知层中各个设备之间的连接都是通过无线网进行连接,其信道是开放的;

(5)计算处理能力低下:一般感知层的设备都是小型设备而且能量供应受到严格限制,导致计算处理能力低下;

(6)规模庞大:为了满足特定应用需求,物联网感知层通常需要部署大量的感知设备。

2.2. 感知层面临的威胁

(1)安全隐私

RFID标签被嵌入任何物品中,从而导致物品的拥有者不受控制地被扫描、定位和追踪,因此该物品的拥有者的很多隐私看起来就是公开的隐私,而且对于RFID标签来说其一般对于任何的请求都会给予应答,所以就更加容易的被定位和跟踪。

(2)智能感知节点的自身安全问题

智能感知节点的安全问题即物联网机器/感知节点的本地安全问题,物联网机器/感知节点多数部署在无人监控的场景中,而且在地理上是分散的。那么攻击者就可以轻易地接触到这些设备,从而对它们造成破坏,甚至通过本地操作更换机器的软硬件。

(3)信号容易被干扰

在感知层的网络一般都是无线连接,而且信号是公开的,所以其网络信号很容易就被入侵者进行干扰,从而使得设备之间无法进行正常的通信。

(4)假冒攻击

由于智能传感终端、RFID电子标签相对于传统网络而言是“裸露”在攻击者的眼皮底下的,再加上传输平台是在一定范围内“暴露”在空中的,“窜扰”在传感网络领域显得非常频繁、并且容易。所以,传感器网络中的假冒攻击是一种主动攻击形式,它极大地威胁着传感器节点间的协同工作。

(5)数据驱动攻击

数据驱动攻击是通过向某个程序或应用发送数据,以产生非预期结果的攻击,通常为攻击者提供访问目标系统的权限。数据驱动攻击分为缓冲区溢出攻击、格式化字符串攻击、输入验证攻击、同步漏洞攻击、信任漏洞攻击等。通常向传感网络中的汇聚节点实施缓冲区溢出攻击是非常容易的。

(6)恶意代码攻击

恶意程序在无线网络环境和传感网络环境中有无穷多的入口。一旦入侵成功,之后通过网络传播就变得非常容易。它的传播性、隐蔽性、破坏性等相比传统网络而言更加难以防范,如类似于蠕虫这样的恶意代码,本身又不需要寄生文件,在这样的环境中检测和清除这样的恶意代码将很困难。

(7)DOS攻击

这种攻击方式多数会发生在感知层与核心网络的衔接之处。由于物联网中节点数量庞大,且以集群方式存在,因此在数据传播时,大量节点的数据传输需求会导致网络拥塞,产生拒绝服务攻击。

2.3. 现有的解决方案

现在对于感知层面对的这些安全威胁有了相应的研究,并提出了一些相应的解决方案。但是很多是借鉴了传统的信息安全的防御策略,主要有:

(1)加密机制

在感知层的加密机制上主要有两种类型:针对隐私加密和针对防恶意跟踪加密。目前针对隐私加密的研究主要包括:MIT的Sarma等人[4][5]提出基于哈希锁方法,MIT的S. Weis等人[6]又进一步提出了基于随机哈希哈希锁的方法进行隐私保护的方法。德国凯泽斯劳滕大学的Henrici等人[7]提出基于杂凑的ID变化方法。针对防恶意跟踪的研究主要包括:瑞士洛桑理工大学的M. Ohkubo教授[8]提出了基于哈希链的方法,A. Machanavajjhala等人[9]提出了一种在不损失统计正确性的情况下,有效防止身份信息泄露的匿名化方法。

(2)认证机制

认证机制是指通信的数据接收方能够确认数据发送方的真实身份,以及数据在传送过程中是否遭到篡改。从物联网的体系结构来看,感知层的认证机制非常有必要。身份认证是确保节点的身份信息,从而可以阻止一些非授权的用户窃取通信数据。Carlo Maria Medaglia等人[10]提出了在WSN中PKI认证方法来使得各个设备之间建立信任关系;Divyan M. Konidala等人[11]提出了在EPCGlobal中使用相互认证的机制来使得Reader与Tag进行相互认证从而来保证二者相互信任的。

(3)访问控制技术

访问控制在物联网环境下被赋予了新的内涵,从传统网络中主要给“人”进行访问授权、变成了给机器进行访问授权,有限制的分配、交互共享数据,在机器与机器之间将变得更加复杂。Carlo Maria Medaglia等人[10]提出了在WSN中使用一些标准(例如IEEE 802.15.4),在每个节点上定义一个访问控制列表(ACL),从而使得每个节点只能接受其ACL中的节点的信息而达到安全目的;Yong Ki Lee等人[12]在分析了现有的很多国际标准和工业标准都是简单的采用基于密码的访问控制方法的缺点,提出了一种EC-RAC的访问控制方法,能够使得设备间

(4)物理机制

主要是采用一些物理方法,从而来保证设备的安全。Christoph P. Mayer等人[13]提出了使用Kill codes、法拉第罩以及使用Blocker Tag等方法从来使得入侵者无法读取Tag的信息。Olivier Savry等人[14]提出了使用RFID干扰信号使入侵者无法连接到正常的Tag。

2.4. 后续研究面临的主要安全挑战

从上面的分析可知,因为物联网的感知层具有的特征导致了其在安全方面面临着一些全新的威胁。虽然在某些方面的安全可以使用一些传统的安全防御手段(加密机制、验证机制等),但是这些技术和方法在物联网的感知层这个特定环境下还是很难实现或者说其实现难度相当大。所以在今后对感知层安全的研究中面临的新挑战有:

(1)物联网感知层设备的物理安全问题:物联网规模的扩大甚至达到全球性,则会使得设备的地理分布更为分散则就需要制定一个更为合理的管理规则,从而使得所有的设备都能够正常的运行并保证这些设备的物理安全。

(2)感知层的安全事件发现:在感知层,物联网中感知节点通常情况下功能简单(如自动温度计)、携带能量少(使用电池),使得它们无法拥有复杂的安全保护能力,因此要研究针对物联网的感知层的网络安全事件发现方法,包括感知层数据防篡改、防止恶意追踪、防止信息窃取等;

(3)感知层的数据安全问题:由于现有的加密机制对于感知层的来说实现上还是有很大的困难,所以在接下来的研究工作中要综合考虑感知层中各种设备的特点,而制定一种全新的适用于物联网感知层的加密机制,从而来保证在感知层的信息安全;对于验证机制来说,同样是需要制定一些轻量级的验证机制从而减缓设备的计算和存储的需要。

(4) 感知层的隐私保护问题:现有的数据隐私保护方法侧重于永久性的用户记录数据,并不完全适用于实时性的物联网感知层数据。例如,基于统计方法的技术适用于静态数据,但如何隐藏来自实时传感器的私人信息流,还需要进一步研究。由于单个物体上的嵌入式设备的计算能力和能量有限,需要“轻量级”解决方案。

(5)感知层的访问控制问题:物联网的感知层涉及大量的底层物理设备,访问控制在物联网环境下被赋予了新的内涵,从传统网络中主要给“人”进行访问授权、变成了给机器进行访问授权,有限制的分配、交互共享数据,在机器与机器之间将变得更加复杂。目前的访问控制技术都无法适应这种大规模物理设备的访问控制,如何实现有效的访问控制也是一个难点。

(6)统一协议有待制定:在物联网核心层面是基于TCP/IP协议,但是在感知层,协议种类很多,如GPRS、短信、传感器、TD、SCDMA等,物联网需要一个统一的协议基础,以解决安全问题。

3.传输层

传输层是物联网的神经中枢和大脑——信息的交换和通信。传输层包括通信与互联网的融合网络、网络管理中心和信息中心等。传输层将感知层获取的信息进行传递,类似于人体结构中的神经中枢和大脑。

3.1. 传输层的特点

(1)以现有的互联网或者下一代互联网作为通信的载体。在物联网的发展过程中,其信息的传递基本上是以互联网或者即将到来的下一代互联网作为载体。

(2)在物联网的传输层中,会存在着大量的异构网络的信息传递。在物联网的感知层中的组网技术没有统一的标准,那么在传输层将面临着对各种类型的网络数据进行交换和通信。

3.2. 传输层面临的威胁

公安部的郝文江等人[15]指出,由于物联网的传输层依赖于传统的互联网,因此物联网面临传统网络的安全问题,例如病毒、木马、DDOS攻击、假冒、中间人攻击、跨异构网络的网络攻击等传统互联网的网络安全的问题依然存在。

3.3. 现有的解决方案

在对物联网的传输层的安全技术的研究目前主要还是对传统的互联网安全的研究,所以主要可以使用的技术有传统的认证技术、数据加密技术等。传输层的安全机制可分为端到端机密性和节点到节点机密性。对于端到端机密性,需要建立如下安全机制:端到端认证机制、端到端密钥协商机制、密钥管理机制和机密性算法选取机制等。在这些安全机制中,根据需要可以增加数据完整性服务。对于节点到节点机密性,需要节点间的认证和密钥协商协议,这类协议要重点考虑效率因素。机密性算法的选取和数据完整性服务则可以根据需求选取或省略。考虑到跨网络架构的安全需求,需要建立不同网络环境的认证衔接机制。另外,根据应用层的不同需求,网络传输模式可能区分为单播通信、组播通信和广播通信,针对不同类型的通信模式也应该有相应的认证机制和机密性保护机制。

3.4. 后续研究面临的主要安全挑战

在物联网的传输层中,信息的传递是以现在的互联网或者下一代的互联网作为传输的载体,因此当传统互联网技术面临着新的安全挑战时,传输层同样需要解决这些问题。在以后传输层安全的研究中将面临的新挑战有:

(1)跨网攻击的防范问题:物联网的传输层要进行异构网络的信息交换,则随时都会面临着新的跨网攻击类型的出现,目前的网络安全技术队跨网攻击的研究还远远不够,在这方面物联网安全将面临着比较严峻的挑战。

(2)新型网络安全事件分析与发现方法:在物联网的传输层,根据物联网中数据快速流动以及海量信息等特点,研究与传统网络不同的网络安全事件发现方法,包括新型针对物联网的拒绝服务攻击、基于通信流量分析的网络安全攻击行为分析与发现等。

(3)自适应的攻击防范问题:与传统互联网不同,物联网所连接的终端设备性能和对网络需求的巨大差异,使得其对网络攻击的防护能力也会有很大差别,而应针对不同网络性能和网络需求应该有不同的防范措施,因此很难设计通用的物联网安全方案,如何实现自适应的物联网攻击防范是物联网安全研究面临的挑战之一。

4.处理层

4.1. 处理层的特点

物联网的处理层主要是接收传输层的信息以及对这些信息进行智能的处理,其主要的特点有:

(1)智能性:智能性是物联网处理层最重要的特征;

(2)处理海量数据:这也是物联网处理层的主要特征,因为物联网中设备的数量是庞大的,而且数据都是由机器产生,所以处理层将要处理海量的数据;

(3)自动性:一般在处理层的处理都是自动处理的;

(4)智能处理设备多样性:智能处理平台的设备多样化,规模大的到高性能工作站,小的可以到移动设备;

(5)实时性:对于处理层的处理,要求能够实时的处理并且快速的给予回复。

4.2. 处理层面临的安全威胁

(1)来自于超大量终端的海量数据的识别和处理

物联网时代需要处理的信息是海量的,需要处理的平台也是分布式的。当不同性质的数据通过一个处理平台处理时,该平台需要多个功能各异的处理平台协同处理。但首先应该知道将哪些数据分配到哪个处理平台,因此数据类别分类是必须的。同时,安全的要求使得许多信息都是以加密形式存在的,因此如何快速有效地处理海量加密数据是智能处理阶段遇到的一个重大挑战。

(2)智能变为低能

计算技术的智能处理过程较人类的智力来说还是有本质的区别,但计算机的智能判断在速度上是人类智力判断所无法比拟的,由此,期望物联网环境的智能处理在智能水平上不断提高,而且不能用人的智力去代替。也就是说,只要智能处理过程存在,就可能让攻击者有机会躲过智能处理过程的识别和过滤,从而达到攻击目的。在这种情况下,智能与低能相当。因此,物联网的处理层需要高智能的处理机制。

(3)自动变为失控

处理层为了能够达到智能的处理,一般情况下都需要达到自动控制的状态。但是如果在自动控制的过程没有处理好,那么就有可能会受到入侵者的攻击,就有可能使得处理平台由自动控制变成失控状态。

(4)灾难控制和恢复

如果智能水平很高,那么可以有效识别并自动处理恶意数据和指令。但再好的智能也存在失误的情况,特别在物联网环境中,即使失误概率非常小,因为自动处理过程的数据量非常庞大,因此失误的情况还是很多。在处理发生失误而使攻击者攻击成功后,如何将攻击所造成的损失降低到最小程度,并尽快从灾难中恢复到正常工作状态,是物联网智能处理层的另一重要问题,也是一个重大挑战,因为在技术上没有最好,只有更好。

(5)非法人为干预

智能处理层虽然使用智能的自动处理手段,但还是允许人为干预,而且是必须的。人为干预可能发生在智能处理过程无法做出正确判断的时候,也可能发生在智能处理过程有关键中间结果或最终结果的时候,还可能发生在其他任何原因而需要人为干预的时候。人为干预的目的是为了处理层更好地工作,但也有例外,那就是实施人为干预的人试图实施恶意行为时。来自于人的恶意行为具有很大的不可预测性,防范措施除了技术辅助手段外,更多地需要依靠管理手段。因此,物联网处理层的信息保障还需要科学管理手段。

4.3. 现有的解决方案

由于物联网还处于起步阶段,特别是关于处理层安全的相关研究和成果还很少。下面我们分析和介绍了一些传统网络中的安全问题解决方案,希望我们能从中得到启发和灵感。

(1)灾难备份和灾难恢复[17]

灾难备份是指为了减少灾难发生的概率,以及减少灾难发生时或发生后造成的损失而采取的各种防范措施。灾难恢复是指计算机系统灾难发生后,在远离灾难现场的地方重新组织系统运行和恢复运营的过程。都是降低灾难发生的损失、保证计算机系统连续运行的重要措施。比较有名的灾备和恢复系统有IBM的跨域并行系统耦合体技术(Geographically Dispersed Parallel Sysplex,GDPS),EMC SRDF远程数据备份系统(Symmetrix Remote Data Facility,SRDF)和CA的BrightStor系统等。

(2)加密机制

加密是将在传输或存储期间的明文改为密文,避免非授权的查看或使用,从而实现对隐私数据的保护。传统网络中,在网络层的加密机制是逐跳加密,即信息在发送过程中,在传输过程中是加密的,但是需要不断地在每个经过的节点上解密和加密,即在每个节点上都是明文的,具有低时延、高效率、低成本、可扩展性好等特点。而业务层加密机制则是端到端的,即信息只在发送端和接收端才是明文,而在传输的过程和转发节点上都是密文,相对逐跳方式具有更高的安全性。物联网中网络连接和业务使用紧密结合,那么就面临到底使用逐跳加密还是端到端加密的选择。因此,就需要权衡业务的机密性要求与实时性、扩展性等要求之间的关系来做出具体的决定。

(3)入侵检测[18]

入侵检测是指在网络中发现和察觉入侵及入侵企图,以便采取有效的措施来堵塞漏洞和修复系统的技术。其作用包括:识别入侵者;识别入侵行为;检测和监视已成功的安全突破;为对抗入侵及时提供重要信息,阻止事件的发生和事态的扩大。入侵检测技术主要分为异常入侵检测和误用入侵检测等,两者的不同在于异常入侵检测是指能够根据异常行为和使用计算机资源情况检测出来的入侵,试图用定量方式描述可接受的行为特征,以区分非正常的、潜在的入侵行为;而误用入侵检测则是指利用已知系统和应用软件的弱点攻击模式来检测入侵的入侵检测方法。物联网作为一个新兴的信息技术,建立一整套与系统结构相适应的且高效的入侵检测方法,将极大的提高其整体的安全性能。

4.4. 后续研究面临的主要安全挑战

(1)高效数据机密性和完整性保障机制:物联网中处理的是海量实时数据,如何在处理层实现高效的加解密算法、可靠的认证机制和密钥管理机制等,以确保数据的机密性和完整性,是智能处理阶段遇到的一个重大挑战。

(2)恶意指令分析和预防:物联网中涉及到控制指令,使得其网络安全的危害不仅局限于传统的信息系统,而且向物理世界延伸,因此处理层的恶意指令分析和预防变得尤为重要,尤其是对特殊的控制指令,需要研究专门的机制以保证指令的正确性。

(3)高效的灾难恢复机制:在处理发生失误而使攻击者攻击成功后,如何将攻击所造成的损失降低到最小程度,并尽快从灾难中恢复到正常工作状态,是物联网智能处理层的另一重要问题,也是一个重大挑战,尤其针对物联网中的移动设备,需要研究专门的移动设备识别、定位和追踪机制以及移动设备文件(包括秘密文件)的可备份和恢复机制等。

5.应用层

5.1. 应用层的特点

应用层主要是为了利用处理层的智能处理结果,而实现用户定制的智能化服务,其主要特点有:

(1)应用层将会有大量的不同需求的用户进行访问请求:一个应用的设计将会有不同的用户来进行访问,而不同的用户将会有着不同的需求。

(2)利用处理层的智能结果来达到智能应用:应用层的最主要的任务就是要利用处理层的智能结果,从而实现用户定制的智能化服务。

(3)存储了大量的敏感信息:物联网中的信息特别是企业信息或者私人信息,所以在应用层中还是存在着大量敏感的信息。

(4)具有大量的知识产权:物联网的主要市场将是商业应用,在商业应用中存在大量需要保护的知识产权产品,包括电子产品和软件等。

5.2. 应用层面临的安全威胁

(1)如何根据不同访问权限对同一数据库内容进行筛选

由于对于每一个应用有着大量的用户进行访问,那么就应该针对不同权限的用户要进行不同的访问控制,其能得到的功能和数据也将会有所不同,这是在应用层的使用中需要面对的一个安全挑战。

(2)用户隐私信息保护问题

物联网应用层存储着大量的用户隐私信息,而且也极容易被跟踪,那么要如何对这些隐私信息进行保护,如何使用正确、有效的认证机制来达到保护隐私的效果是在应用层要解决的问题。

(3)信息泄露追踪问题

在应用层存在着大量处理层的智能处理结果,很多数据都是敏感数据,从而就会导致很多入侵者试图进行入侵获取这些敏感信息。那么,如何才能够防止这些信息的泄露和被跟踪的问题也是要面临的安全挑战。

(4)如何进行计算机取证

在使用互联网的商业活动中,特别是在物联网环境的商业活动中,无论采取了什么技术措施,都难免恶意行为的发生。如果能根据恶意行为所造成后果的严重程度给予相应的惩罚,那么就可以减少恶意行为的发生。技术上,这需要搜集相关证据。因此,计算机取证就显得非常重要,当然这有一定的技术难度,主要是因为计算机平台种类太多,包括多种计算机操作系统、虚拟操作系统、移动设备操作系统等。

5.3. 现有的解决方案

对于应用层的相关威胁,现有的解决方案有:

(1)访问控制技术

访问控制是网络安全防范和保护的主要策略,它可以限制对关键资源的访问,防止非法用户的侵入或合法用户的不慎操作所造成的破坏。Eberhard Grummt等人[19]于2008年的第一届物联网大会(The Internet of Things,IOT)上针对EPCIS协议不具有访问限制权限的问题,设计了一种专门用于描述大规模EPCIS事件中访问权限的上下文感知策略语言,并提出一种新的基于规则的访问协议,通过定义访问规则来限制用户访问权限,加强了信息的安全性。

(2)匿名签名、匿名认证

匿名技术是一种保护用户的身份和位置信息不被泄露的有效解决方案。Joaquin Garcia-Alfaro等人[20]针对现有ONS服务中隐私泄漏的问题,基于免费软件Tor(The second generation Onion Router)实现了匿名的ONS查询服务,并对结果进行了相应的分析评估。为解决ONS查询中的隐私信息泄漏问题提供了一种较好的思路和指导。

5.4. 后续研究面临的主要安全挑战

(1)基于用户隐私信息保护的认证机制:不仅仅是在感知层中存在着用户的隐私信息,在应用层同样存在着用户的一些隐私信息而且也极容易被跟踪,那么要如何对这些隐私信息进行保护,如何使用正确、有效的认证机制来达到保护隐私的效果是在应用层要解决的问题。

(2)有效的防止信息泄露和追踪手段:在应用层存在着大量处理层的智能处理结果,很多数据都是敏感数据,从而就会导致很多入侵者试图进行入侵获取这些敏感信息。因此,如何才能够防止这些信息的泄露和被跟踪的问题也是要面临的安全挑战。

(3)物联网网络安全事件的综合分析与发现:物联网中各种网络安全信息数据量大,来源复杂,包括从传感网、从核心网、Internet以及应用层等各个层次发现的网络安全事件,如何对这些不同来源、不同格式的网络安全事件进行关联分析、数据挖掘,实时发现全网的各种安全事件,特别是重大网络安全事件,并对重大网络安全事件进行追踪溯源和定位,预测其发展趋势,这些都是需要深入研究的问题。

(4)物联网安全监控体系架构:庞大且多样化的物联网平台必然需要一个强大而统一的安全管理平台,否则独立的平台会被各式各样的物联网应用所淹没。物联网安全监控涉及到感知层、网络层以及应用层等方面的问题,目前已有的研究都分散在各个研究点分别进行物联网安全的研究,如何建立统一的、可集成的物联网安全监控体系架构,实现感知层、网络层以及应用层安全联动,同时支持与互联网网络安全监控的集成和互操作是物联网安全研究面临的主要挑战问题之一。

6.总结

本文讨论了当前物联网发展中面临的安全问题,通过对物联网的核心结构的具体分析,使得读者能够真正的了解现在物联网面临的安全挑战。随着物联网的进一步发展,安全、隐私问题将日益突出,而关于物联网安全的研究还处于起步阶段,仍然面临着很多的安全挑战。因此,关于物联网的安全研究任重而道远。

[1] International Telecommunication Union UIT.N’U Internet Reports 2005:The Internet of Things[R].2005.

[2] GUSTAVO R G MARIO M O,CARLOS DK.Early infrastructure of all Internet of Things in Spaces for Learning[C].Eighth IEEE International Conference on Advanced Learning Technologies。2008:381—383.

[3] AMARDEO C,SARMA,J G Identities in the Future Internet of Things[J].Wireless Pers Commun 2009.49: 353—363.

[4] C. Roberts. Radio frequency identication (RFID). Computers & Security, 25(1):18{26, 2006.

[5] S. Sarma, S. Weis, and D. Engels. RFID systems and security and privacy implications. Cryptographic Hardware and Embedded Systems-CHES 2002.

[6] S. Weis, S. Sarma, R. Rivest, and D. Engels. Security and privacy aspects of low-cost radio frequency identi_cation systems. Security in Pervasive Computing, pages 50-59, 2003.

[7] D. Henrici and P. Muller. Hash-based enhancement of location privacy for radio-frequency identication devices using varying identiers. In Proceedings of the Second IEEE Annual Conference on Pervasive Computing and Communications Workshops, page 149. IEEE Computer Society, 2004.

[8] M. Ohkubo, K. Suzuki, and S. Kinoshita. Hash-chain based forward-secure privacy protection scheme for low-cost RFID. In Proceedings of the SCIS, volume 2004, pages 719-724, 2004.

[9] A. Machanavajjhala, D. Kifer, J. Gehrke, and M. Venkitasubramaniam. ldiversity: Privacy beyond k-anonymity. ACM Transactions on Knowledge Discovery from Data (TKDD), 1(1):3, 2007.

[10] C.M. Medaglia, A. Serbanati, An overview of privacy and security issues in the internet of things, in: Proceedings of TIWDC 2009, Pula, Italy, September 2009.

[11] Divyan M. Konidala, Woan-Sik Kim, and Kwangjo Kim. Security assessment of epcglobal architecture framework. Technical report, Auto-ID Labs, 2007.

[12] Yong Ki Lee, Lejla Batina, and Ingrid Verbauwhede .Privacy Challenges in RFID Systems. The Internet of Things: 20th Tyrrhenian Workshop on Digital Communications.

[13] Christoph P. Mayer. Security and Privacy Challenges in the Internet of Things. WowKiVS 2009. 2009,Volume 17.

[14] Olivier Savry and Franc¸ois Vacherand. Security and Privacy Protection of Contactless Devices. The 20th Tyrrhenian Workshop on digital communication. pages 409-419.

[15] 郝文江,武捷,物联网技术安全问题探析,信息网络安全,2010.1.

[16] 韩燕波,赵卓峰等,物联网与云计算,中国计算机学会通讯,第6卷,第2期,2010.2.

[17] 张艳,李舟军,何德全. 灾难备份和恢复技术的现状与发展. 计算机工程与科学. Vol.27,No.2,2005. 107-110.

[18] 蒋建春 马恒太 任党恩 卿斯汉. 网络安全入侵检测:研究综述[J].软件学报.2000年第11期.

[19] Eberhard Grummt and Markus Müller. Fine-grained Access Control for EPC Information Services. In Christian Floerkemeier and Marc Langheinrich, editors, The Internet of Things 2008, volume 4952 of LNCS, pages 35-49. Springer-Verlag Berlin Heidelberg, March 2008.

[20] Garcia-Alfaro, J. Barbeau, M. Kranakis, E. Evaluation of Anonymized ONS Queries. Security of Autonomous and Spontaneous Networks (SETOP 2008), pp. 47-60. Loctudy, France, 2008.