基于小波压缩的彩色图像半脆弱水印认证

2014-12-23杜玲艳梁小晓陈健陵

詹 旭, 杜玲艳 马 将, 梁小晓, 陈健陵

(1. 四川理工学院 a. 自动化与电子信息学院;b. 计算机学院,四川 自贡643000;2. 东方电气集团东方锅炉股份有限公司,四川 自贡643000 )

0 引 言

作为数字媒体作品知识产权保护的一种有效手段,数字水印技术得到了广泛关注,并已成为国际学术界研究的热点[1-5]。数字水印技术的分类方法很多,依据含水印信号的抗攻击能力,可将其划分为鲁棒水印技术、脆弱水印技术和半脆弱水印技术[6-10]。其中,半脆弱水印技术既可在一定程度上容忍施加于含水印数字媒体上的常见信号处理操作(如叠加噪声、有损压缩等),又能对恶意篡改具有定位篡改区域的能力,在网络时代具有更重要的应用价值[11-15]。

本文提出了一种彩色图像半脆弱水印认证方案,该方案将彩色图像转换成灰度图像,对灰度图像进行2 层小波分解,从而提出第2 层低频信息作为水印图像;在水印嵌入阶段,首先将彩色图像从RGB 空间转换到HSV 空间中,对饱和度S 分量进行了DCT 变换后,获取低频分量,作为水印嵌入的位置,然后将水印图像进行基于奇异值分解算法,从而嵌入水印;在生成认证码阶段,首先对嵌入水印后的图像矩阵中的元素的低位置零,将嵌入水印后的图像进行了HASH 运算,生成认证码,并将认证码取代嵌入水印后的图像矩阵中的元素的低位,实现认证码隐藏;在认证阶段,该方案能对篡改后的图像进行准确检测和定位。

1 基于小波压缩的彩色图像半脆弱水印认证

1.1 水印图像的产生

本文将原始彩色图像转换成灰度图像,通过小波压缩后,生成水印图像,具体步骤如下:

(1)将原始彩色图像转换成灰度图像;

(2)将灰度图像进行2 层小波分解,获取第2 层低频系数;

(3)修改图像的高度后,生成水印图像W。

1.2 水印图像的嵌入

根据人类视觉系统研究结果,人眼对饱和度S 的敏感程度低于RGB 三分量,所以本文首先将原始彩色图像从RGB 空间转换到HSV 空间,并提取饱和度S进行DCT 变换后,获其低频信息作为水印嵌入位置,水印嵌入时,采用基于奇异值分解算法,具体步骤如下:

(1)将原始彩色图像从RGB 空间转换到HSV 空间;

(2)提取饱和度Ss进行DCT 变换后,获取低频信息SL;

(3)再将SL 做DCT 逆变换后,获取其时域矩阵

SLT;

(4)将SLT 进行奇异值分解:SLT=USVT;

(5)读取水印图像W,将其迭加到对角阵S 上得到新矩阵S':S' =S +αW,其中,常数α >0 调节水印的叠加强度;

(6)将新矩阵S'进行奇异值分解:S' =U1S1VT1,U1,S1,V1为私有密钥,不包含任何水印信息;

(7)得到含水印的图像矩阵:W' =US1VT;

(8)对W'进行DCT 变换,从而获得SWL 矩阵;

(9)用SWL 代替原始低频信息SL,并与原始高频信息构成矩阵S1;

(12)将嵌入水印后的彩色图像从HSV 空间转换到RGB 中。

1.3 生成认证码

(1)获得的嵌入水印后的彩色图像中RGB 三分量矩阵中的每个像素最低位置零;

(2)嵌入水印后的彩色水印图像进行HASH 运算后,生成消息认证码M1;

(3)随机产生私有密钥K1,计算

(4)将消息认证码M 转换成二进制数值后,依次放入嵌入水印后的彩色图像RGB 三分量的最低位;

(5)将嵌入水印图像后的彩色图像、随机密钥K1,通过公钥加密后传输,具体如图1 所示。

图1 生成认证流程

1.4 图像认证

图像认证见图2。

(1)用私钥解密后获取嵌入水印图像后的彩色图像、随机密钥K1;

(2)计算M1=Decrypt(M,K1);

(3)将嵌入水印后的彩色水印图像进行HASH 运算后,生成消息认证码M'1;

(4)比较M1与M'1,如果相同,认证通过;否则,认证失败。

图2 认证流程

1.5 篡改定位

如果图像认证失败,说明图像被篡改,需要对图像进行篡改定位,具体步骤如下:

(1)将嵌入水印后的彩色水印图像Y*按照步骤2.1 生成水印图像W'w;

(2)从嵌入水印后的图像Y*中获取水印图像

进行奇异值分解

计算中间矩阵

获得水印图像

锁定篡改位置:将W'w与相减,从而获取一个图像,实现篡改定位(见图3)。

图3 篡改定位

2 实验与结论

为了验证本文算法的鲁棒性与脆弱性,进行了实验,实验中采用了大小为256 ×256 ×3 的Lena 彩色图像,并采用了DB5 小波进行小波压缩,原始图像、嵌入水印后的图像分别如图4、5 所示,嵌入水印后的图像的PSNR=57.43。水印图像和提取后的水印图像如图6、7 所示,图6 和图7 的相关系数为0.99。可见,视觉上与原图没太大差别,满足了水印不可见性的原则。

2.1 对含水印图像进行鲁棒性实验

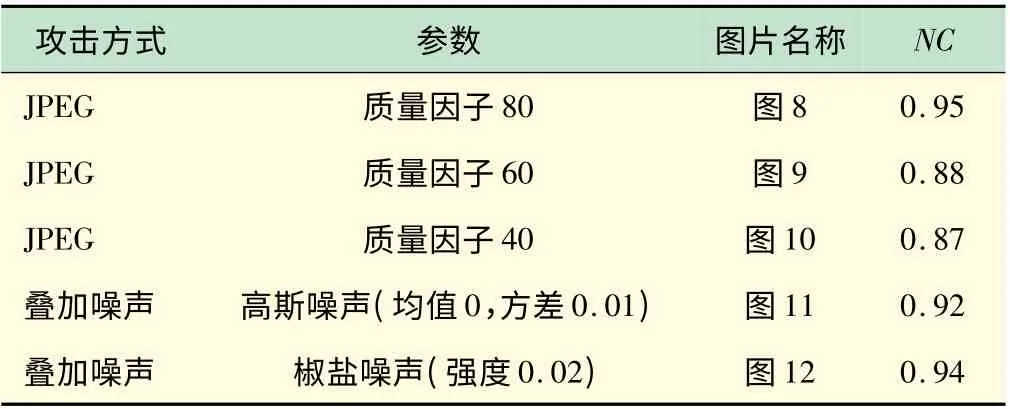

为了验证本算法的鲁棒性,使用了JPEG压缩、叠加噪声对含水印图像进行了处理。表1 给出了原始水印与提取后的水印图像的NC 值,图8 ~12 是对含水印图像进行处理后,提取的水印图像。

图4 原始图像

图5 嵌入水印后的图像

图6 水印图像

图7 提取后的水印图像

表1 实验数据

图8 JPEG 压缩,质量因子为80

图9 JPEG 压缩,质量因子为60

图10 JPEG 压缩,质量因子为40

图11 叠加高斯噪声

图12 叠加椒盐噪声

图13 嵌入水印后的图像被篡改

图14 篡改定位

图15 嵌入水印后的图像叠加椒盐噪声

图16 篡改定位

实验数据表明,本文算法具有较好的鲁棒性,在含水印图像遭到JPEG 压缩、叠加噪声后,仍然能检测到水印图像,为原图被攻击后恢复原图提供了很好的依据。

2.2 对恶意篡改的脆弱性检测

为了检测本文算法的脆弱性,验证当原图被篡改后可提取水印图像,对篡改区域定位的可行性进行了实验,对测试图像(含有水印图像的图像)进行了裁剪实验。

从图13 ~16 可以看出,本文算法不仅对于恶意篡改表现出脆弱性,并能通过提取水印图像,对恶意篡改后的嵌入水印图像进行篡改定位。

3 结 语

本文提出了一种基于小波压缩的彩色图像半脆弱水印认证方案,该方案既具有鲁棒性,能抵抗JPEG、叠加噪声攻击;又具有脆弱性,能对被恶意篡改后的嵌入水印后的彩色图像进行篡改定位,符合半脆弱水印认证要求,为半脆弱水印认证提供了一定的理论基础。

[1] Pradosh Bandyopadhyay. Color Image Authentication through a Dynamic Fragile Watermarking Framework [J]. International Conference on Methodsand Modelsin ComputerScience,2009,12:1-7.

[2] Zhu B B,Swanson M D,Tewfik A H. When Seeing Isn't Believe[J]. IEEE Signal Processing Magazine ,2004,21 (2):40-49.

[3] Cox I J,Miller M L,Bloom J A. Digital Watermarking[D]. New York:Academic Press 2002.

[4] 考克思.数字水印[M]. 王 颖,黄志蓓译.北京:电子工业出版社,2003

[5] VanSchyndel R G,Tirkel A Z,Osborne C F. A Digital Watermark[J]. International Conference on Image Processing,1994(2):86-90.

[6] 邹 强. 一种小波域的自适应数字盲水印算法研究[J]. 计算机仿真,2011(6):284-287.

[7] 赵茂佳. 基于人类视觉系统的小波水印算法研究与应用[D].大连:大连理工大学,2011.

[8] 张有矿. 基于图像加密与SVD 的数字水印算法研究及应用[D]. 济南:山东师范大学,2011.

[9] 赵春雨. 提高嵌入容量的水印算法研究[D]. 郑州:郑州大学,2011.

[10] 王 侃. 彩色图像双水印嵌入算法研究[D]. 北京:北京交通大学,2012.

[11] 曹小龙. 全息数字水印的生成与防伪加密算法研究[D]. 长沙:湖南工业大学,2012.

[12] 姚 欢. 抗几何攻击的变换域图像水印算法研究[D]. 哈尔滨:哈尔滨理工大学,2012.

[13] 周 星. 基于数字水印的可追踪电子文档保护系统研究与实现[D]. 西安:西安电子科技大学,2012.

[14] 朱永安. 清远教育信息网络建设[D]. 北京:北京邮电大学,2011.

[15] 曾司东. 清远电信全球眼在交通管理的实现及应用[D]. 北京:北京邮电大学,2011.