私有云环境下安全审计系统的设计与实现

2014-12-23吕智慧华锦芝张凌毅吴承荣

包 捷,吕智慧,华锦芝,张凌毅,吴承荣

(1.复旦大学 计算机科学技术学院,上海200433;2.网络信息安全审计与

监控教育部工程研究中心,上海200433;3.中国银联电子支付研究院,上海201201)

0 引 言

与传统数据中心架构相比,云计算通过虚拟化技术使同一台物理机上能够建立多台虚拟机,以满足不同应用的需求,大幅度提高硬件资源的利用率,而近年来提出的网络虚拟化等技术更是加强了资源供给的灵活性。然而,虚拟化技术在带来诸多便利的同时也极大增加了系统规模及复杂度。此外,多个 “租户”共享同一物理资源池,如何保障各租户的数据完整性和保密性,防止互相干扰和数据泄露,也给传统安全技术提出了新的挑战。同时,云计算环境中,云平台管理者和云平台上应用的管理者往往不一致,不同的管理者关注的对象和关注的视角不一样。传统的审计方式和审计内容无法适应这种变化,因此需要有新的技术和手段来实现云计算的安全审计。

本文主要针对云计算中私有云的需求特点,根据 “云计算”应用的风险管理需求[1],提出了一套云安全审计系统架构,分别设计并实现了审计中心,网络审计,日志审计等功能模块,致力于解决私有云环境下各类应用在效果、效率、保密性、完整性、可靠性以及合规性等各种安全需求上的检测问题。

1 研究背景

针对云计算环境下的安全问题,学术界已经有了不少研究并提出了相应的安全模型。文献 [2]中指出安全问题是云计算技术进一步发展应用的关键问题,并建立了风险评估模型,其中将审计作为评价系统安全性的一项重要指标。

文献 [3]根据云计算各类服务模型,提出了一系列潜在的安全问题,并将其推荐为运营商的SLA 标准。文献[4]分析了云计算环境中的数据生命周期,并建立了一个基于检测列表的框架,旨在进行合规性检测。该框架依赖于云审计系统的实现。文献 [5]设计了一种专门用于云审计的程序设计语言。

此外,在文献 [6-9]等诸多国内外计算机安全相关标准文献中,也将审计作为云计算安全体系架构中不可或缺的重要一环。

2 总体架构设计

本文所提出的审计系统以私有云环境中的基础设施为审计目标,由审计中心,网络审计代理与日志审计代理3个子系统组成。

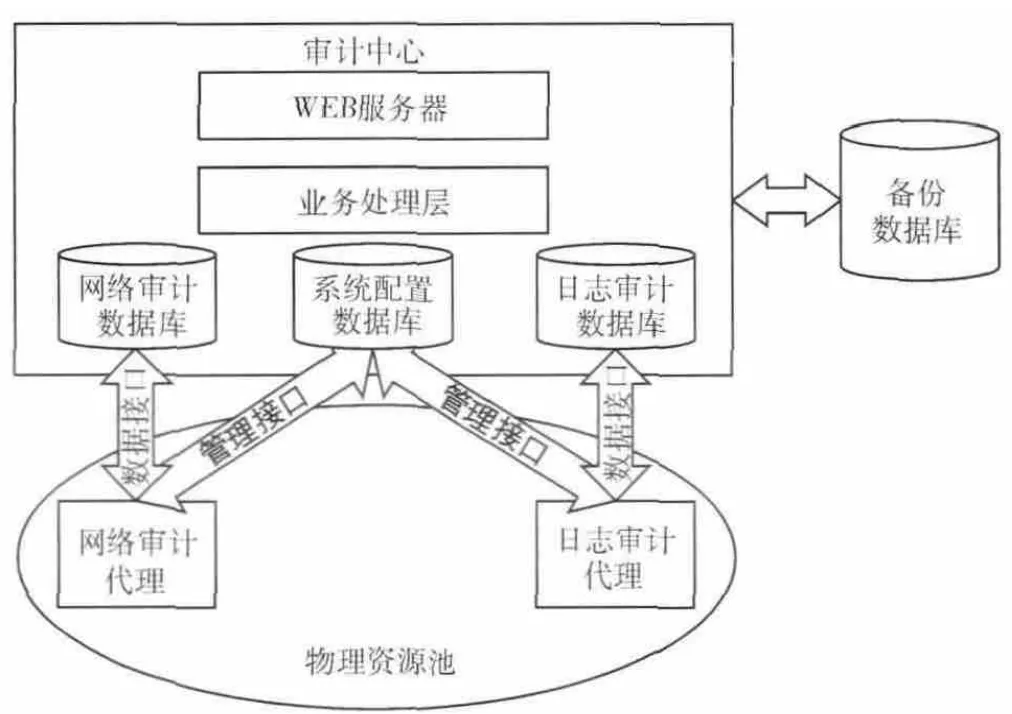

云审计系统模块架构,如图1所示。

图1 云审计系统模块架构

其中,审计中心子系统作为整个云审计系统的用户交互接口,基于B/S架构设计,由WEB前端和后台业务处理组成。用户可以通过浏览器访问WEB前端,发送控制指令和访问请求,后台进行相应的业务处理后通过WEB页面反馈给用户。业务内容包括对网络审计和日志审计模块的规则配置,系统参数设置,用户权限管理,报警系统设置等。并提供系统状态查询,报警生成,审计数据过滤,查询,转存和备份等功能。

网络审计子系统通过部署于物理主机以及网络基础设施上的代理器对网络中的各种数据包进行抓包分析,根据审计中心设置的过滤规则将关键数据包上传给审计中心。

日志审计子系统负责采集数据中心中各类主机,存储,网络设备产生的日志,并根据关键词分析结果将关键日志上传给审计中心,与网络审计不同的是,日志审计代理器需要同时部署于物理机和虚拟机中。

各模块之间通过接口进行交互。系统还设有一备份服务器,用于定期备份事件记录以及对审计数据进行归档处理。

3 功能模块设计

3.1 审计中心

审计中心由系统管理与配置模块,审计规则配置模块,数据查询模块,报警模块,报表生成模块,用户管理模块,数据转存与备份模块及系统自审模块等子模块组成,并通过WEB界面接受用户指令以及反馈查询信息。在云环境中,随着数据中心的规模不断增大,数据量的不断产生,单点服务器作为审计中心可能会成为性能瓶颈。因此审计中心需要支持动态的扩展功能,采用分布式的架构以缓解负载压力。

审计中心中设有3个数据库:系统配置数据库存储系统配置信息,用户通过WEB进行系统配置并将相关数据存入该数据库;日志审计数据库,负责存储日志审计模块中经过筛选的数据;网络审计数据库,负责从网络审计模块中经过筛选的数据。审计中心通过本地访问这些数据库为用户提供短期内的快速查询功能。并定期将日志审计及网络审计数据转存到备份数据库中,在需要时进行查询和恢复。

3.2 日志审计

日志审计包括日志收集,日志分析及上传数据库3个步骤。由于云环境下虚拟机的数量规模通常十分庞大,将日志统一收集分析极易造成性能瓶颈,引起数据丢失,响应不及时等错误,因此日志分析过滤需要在日志收集的本地进行,再将过滤结果通过数据接口返回。根据要求,日志审计子系统同样分为两层。其中日志收集客户端部署于虚拟机内部和物理机上,负责检查主机和相关设备的日志文件,并将最新日志传送给日志收集代理器;日志收集代理器部署于各物理节点中,拥有自己的缓存数据库,根据审计中心配置的规则分析过滤日志,定期上传给审计中心。

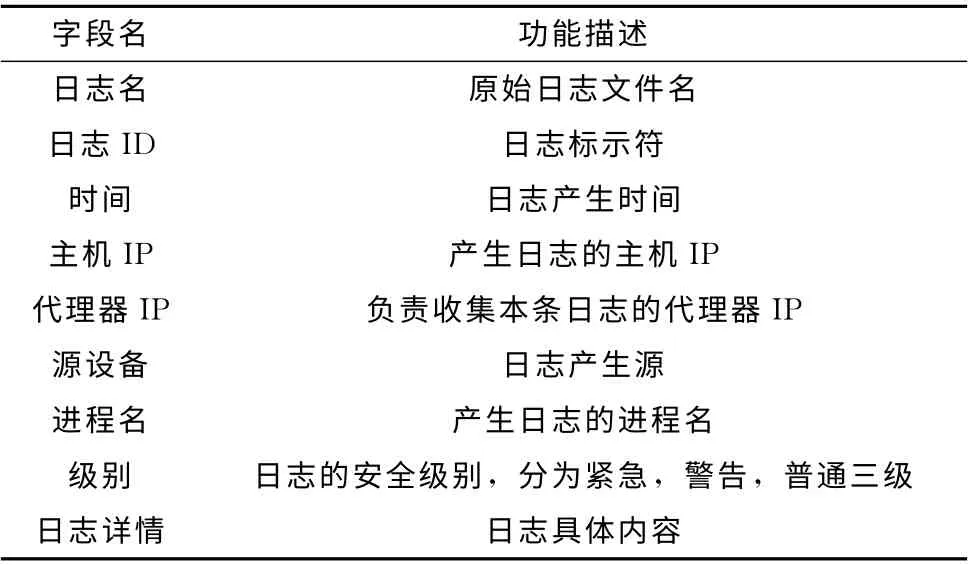

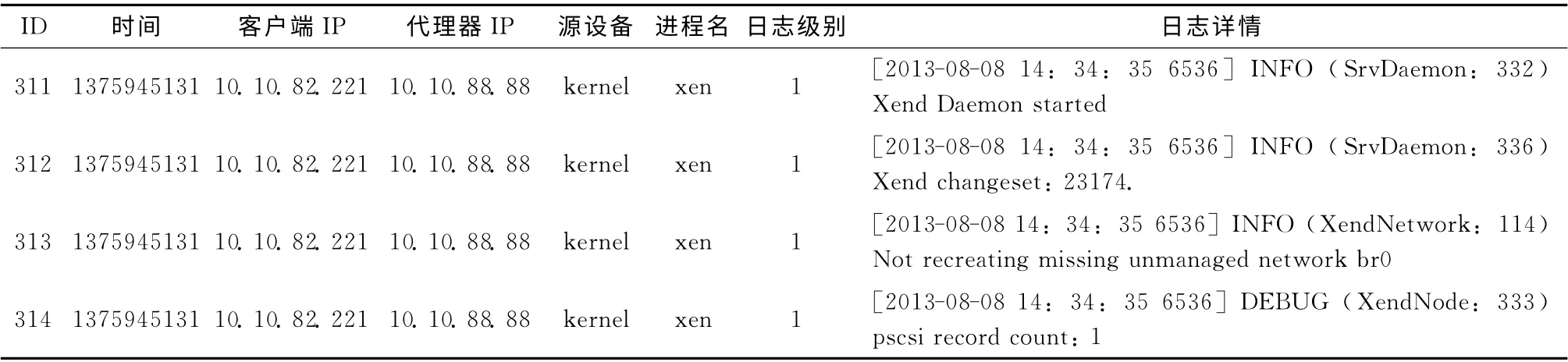

日志审计的范围包括Linux,Windows Server的安全日志,系统日志,网络防火墙日志,应用日志,虚拟化平台操作日志,事件日志在内的多种日志记录。由于云环境中日志类型多样化,各组件的日志类型和格式各不相同,需要配置不同的关键字识别规则,并进行统一格式化处理。表1列举了通用的日志格式。

表1 统一日志格式

特别的,日志审计子系统允许用户自定义紧急日志,此类日志会被优先处理,即时上报给审计中心。

3.3 网络审计

网络审计包括了虚拟网络审计和物理网络审计两方面。

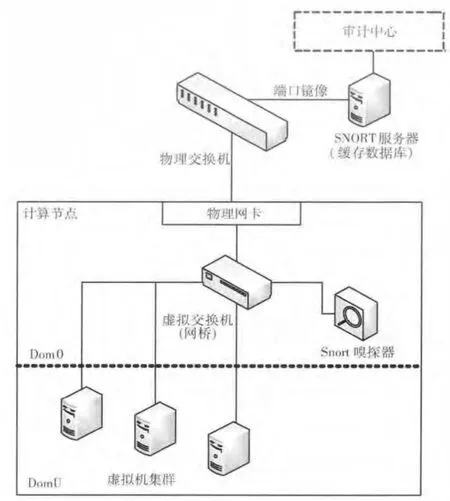

对于虚拟主机,可以采用传统的抓包技术进行分析,过滤和汇总。SNORT[10]是当前比较常用的开源网络入侵检测/防御系统,它能根据所定义的规则进行响应及处理,SNORT 由嗅探器层,服务器层和控制台层组成。在与云环境整合架构中,我们将嗅探器层部署于虚拟化Hypervisor层上,服务器层部署于物理机上,并将控制台层嵌入到审计中心。以XEN 虚拟化平台为例,在桥接模式下,DOMAIN-0,即宿主机的 “网桥”充当了虚拟交换机的角色,虚拟机的网络流量都经由其进行接收和转发,嗅探器可以通过监听网桥来捕获虚拟网络中的数据包,并将包传递给SNORT 服务器层,由服务器层进行过滤分析,再将结果上传给审计中心。

物理网络的审计相比虚拟网络略有不同,我们无法直接在物理交换机上安装SNORT 程序,因此需要用到端口镜像[3]技术。通过在物理交换机中配置端口镜像,将经过指定端口的网络数据包复制转发到装有SNORT 服务端程序的特定服务器上。由于部分虚拟网络数据包也有可能经过物理端口,需要在服务器层将其区分并过滤,避免重复抓取。

图2描述了单节点下网络审计模块的部署架构。

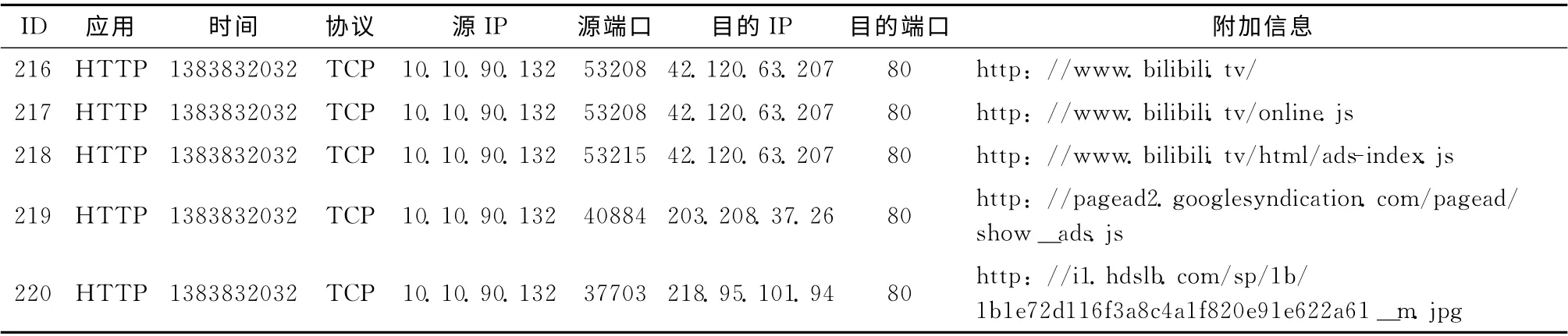

根据审计中心的配置,网络审计可以有3种审计状态:全信息抓取,关键数据抓取,忽略。全信息抓取将过滤后整个数据包上传给审计中心;而关键数据抓取紧紧记录协议名,源主机IP,端口号,目标主机IP,端口号等关键信息;忽略状态下并不上传任何信息。

4 接口设计

图2 网络审计架构设计

审计中心通过管理接口和数据接口与网络审计和日志审计模块进行交互。其中管理接口负责下发审计规则配置文件及控制指令,数据接口负责收集各代理器采集的审计数据。

4.1 管理接口设计

管理接口通过XML 格式文件实现控制端与代理器交互。为了防止被监听,篡改等手段攻击,通过管理接口的报文使用加密信道进行传输。管理接口实现的具体功能分为以下3类:

规则配置:根据具体需求定义配置模板文件,如SNORT 的配置文件,日志过滤的关键词列表等。控制端封装模板文件后向指定代理器发送,代理器接受到该文件后发送确认包,并根据配置模板进行本地配置。考虑到云环境的并行性,该接口需要支持同时向多个主机发送报文,并维持规则的一致性。

指令传输:将用户控制指令传送到指定代理器中,控制指令包括启动、重启、关闭代理器、恢复默认配置等。代理器执行操作后回复状态给审计中心,审计中心更新该代理器的状态。

状态查询:定期发送状态查询请求报文至指定代理器,代理器进行简单及时响应。若在发送后短时间内没有收到响应包,则进行再次发送。重复三次后若仍然未收到响应包,则视为该代理器故障,由审计中心产生系统日志并通过报警系统通知管理员进行维护。

4.2 数据接口设计

为保障正确性和高效性,网络审计数据和日志审计数据采用不同的处理方式进行回收。网络审计数据在经过本地分析、过滤后以定期推送的形式直接上传到审计中心的网络审计数据库中,并在头部信息中添加源服务器IP等信息。而日志审计则采用轮询的方式,审计中心轮流向各代理器询问是否产生新的关键日志,若存在,则由代理器进行封装,添加包括主机,日志类别等头部信息发送给审计中心,审计中心在进行解析后分类插入非关系数据库中,并产生相应的警报及处理。这种分散处理的设计可以有效的减少大规模数据同时传输而产生的网络拥塞。

5 系统实现与测试

本系统以两台物理机,及其上运行的数十台虚拟机为审计目标进行了测试。

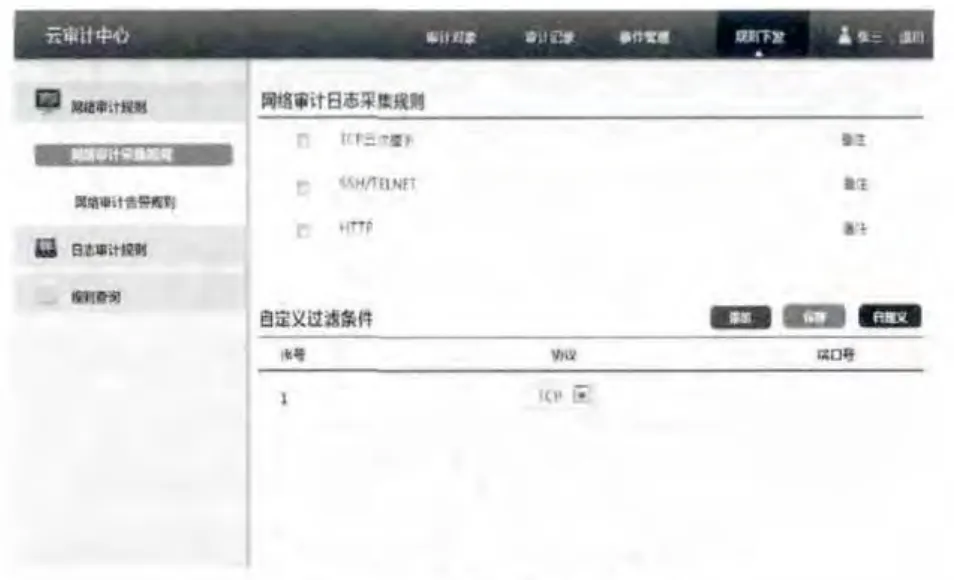

审计中心控制系统采用JSP 进行开发,用户可以从审计中心WEB 界面获取包括消息日志、安全日志、应用日志、系统日志在内的主机日志。并可获取HTTP,FTP,SSH,SMTP等网络数据包的详细信息。图3显示了审计系统的策略配置界面。

图3 审计系统WEB界面

系统能够在测试环境下顺利的捕捉关键日志及网络信息,表2,表3显示了部分审计条目样例。同时,审计系统能够对关键日志和网络数据做出报警相应,通知管理员第一时间异常排查和处理。

表2 日志审计样例

表3 网络审计样例

审计系统对私有云数据中心本身的架构及性能影响不大,在虚拟机和物理机数量上升时仍能在不影响业务的情况下对新对象进行审计,体现了良好的适应性和可扩展性。

6 结束语

本文针对私有云数据中心的架构设计了一套安全审计系统方案,包括了网络审计和日志审计等功能。该系统能够满足云计算风险管理的基本需求,解决云计算环境中架构复杂,检测困难的问题。对云数据中心进行全方位审计,提高数据的安全性。

我们将在接下来的工作中继续测试该系统在较大规模云节点 (1000台物理机虚拟为3000多台虚拟机)环境下的功能和性能,继续优化系统;同时进行入侵检测及响应模块的增强开发工作。

[1]Krishnan D,Chatterjee M.Cloud security management suite security as a service[C]//World Congress on Information and Communication Technologies,2012:431-436.

[2]Liu SF,Wu J,Lu ZH,et al.VMRaS:A novel virtual machine risk assessment scheme in the cloud environment[C]//Proceedings of the IEEE International Conference on Services Computing,2013:384-391.

[3]Kandukuri BR,Paturi VR,Rakshit A.Cloud security issues[C]//IEEE International Conference on Services Computing,2009:21-25.

[4]Chen Z,Yoon J.IT auditing to assure a secure cloud computing [C]//6th World Congress on Services.IEEE,2010:253-259.

[5]Doelitzscher F,Ruebsamen T,Karbe T,et al.Sun behind clouds-on automatic cloud security audits and a cloud audit policy language [J].International Journal on Advances in Networks and Services,2013,6 (2):1-16.

[6]ISO/IEC 27001:2013.Information technology-security techniquesinformation security management systems requirements[S].Published by the International Organization for Standardization and by the International Electrotechnical Commission,2013.

[7]ISO/IEC 27005:2011.Information technology-Security techniques-Information security risk management [S].Published by the International Organization for Standardization and by the International Electrotechnical Commission,2011.

[8]GB/T 22239-2008.Information security technology-baseline for classified protection of information system [S].Published by State Administration of Quality Supervision,Inspection and Quarantine of the People’s Republic of China,and China National Standardization Management Committee,2008 (in Chinese).[GB/T 22239-2008.信息安全技术,信息系统安全等级保护基本要求 [S].中华人民共和国国家标准化管理委员会,2008.]

[9]GB/T 25068.5-2010.Information technology,Security techniques,IT network security,Part 5:Securing communications across networks using virtual private networks[S].Published by State Administration of Quality Supervision,Inspection and Quarantine of the People’s Republic of China,and China National Standardization Management Committee,2010 (in Chinese). [GB/T 25068.5-2010.信息技术,安全技术,IT 网络安全第5部分:使用虚拟专用网的跨网通信安全保护 [S].中华人民共和国国家标准化管理委员会,2010.]

[10]Sorcefire,Snort[CP/OL]. [2013-11-18].http://www.snort.org/.