基于能量比调整的自适应音频信息隐藏算法

2014-12-18杨百龙赵文强

时 磊,杨百龙,王 毅,赵文强

(1.第二炮兵工程大学士官学院,山东青州 262500;2.第二炮兵工程大学 4系,陕西西安 710025;3.62121部队,陕西西安 710086)

目前常见的语音信息隐藏算法研究多是针对有线网络(如PSTN、互联网),而移动通信网络与有线网络相比,具有多种优点:(1)使用便捷,可以随时随地进行音频通话,甚至视频通话。(2)应用广泛,这主要得益于移动通信网络的快速发展,其发展速度甚至超过互联网。(3)易于普及推广。但从另一方面来看,移动通信网络的编码算法还有着显著的不同,许多音频隐藏算法不一定能抵抗移动通信网络中的压缩编码过程对信号造成的攻击,因而也就不能适用于移动通信网络,本文提出了一种适用于GSM移动通信网络中的信息隐藏算法。

目前GSM采用的编码方案是13 kbit·s-1的RPE-LTP(规则脉冲激励长期预测)[1],其特点是在不增加误码的情况下,以较小的速率优化频谱占用,同时使语音质量达到与固定电话相接近的水平[2]。

本文通过对GSM中语音信号RPE-LTP编码前后的特性进行分析,发现一段语音信号经RPE-LTP编码并解码后,前后两段的能量值之比变化不大,经实验分析,经编解码后的前后两段能量值的比值多数处于0.9~1.5之间,因此,可以利用这个特点来隐藏信息。

人类听觉掩蔽效应[3]对于音频信息隐藏技术尤其重要,为保证信息隐藏的透明性,多数隐藏算法都利用了掩蔽效应的特点,本文提出的算法也是充分利用掩蔽效应的理论来提高自身的透明性和鲁棒性。

1 自适应音频信息隐藏算法

1.1 秘密数据预处理及嵌入

1.1.1 秘密数据预处理

Logistic序列[4]是混沌映射中一种简单实用的映射方法,如式(1)所示

其中,0≤a≤4是分支参数。通过选择合适的阈值[5-6],将混沌序列转化为 2 进制序列,如式(2)所示

Step1根据上述式(1)和式(2),选择合适的初始值x0,生成一个混沌序列 G={g(1),g(2),g(3),…},g(i)∈{0,1};

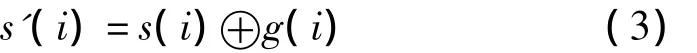

Step2将秘密数据S与第一步中生成的混沌序列进行运算,变为mbit的秘密数据S',如式(3)所示

1.1.2 秘密数据嵌入

Step1设R={R(j),0<j<N}为包含N个样本的普通语音,将其分为K段,如式(4)所示

式中,r(k)表示第k段语音;L表示每段样本数。理论上讲,为保证处理后的秘密数据S'能够完全嵌入到语音段R中,必须满足m≤L。在这里,取L=160。

Step2根据人类听觉系统的时域掩蔽效应,计算每一段语音的能量值,然后选择能量较大的语音段嵌入秘密数据,可以在一定程度上增强算法鲁棒性和透明性,如式(5)所示。

设T为能量阈值,当E(k)≥T时,则该段语音符合要求,可以嵌入秘密数据,反之,当E(k)<T时,则该段语音不符合要求,不作为秘密数据的嵌入段。

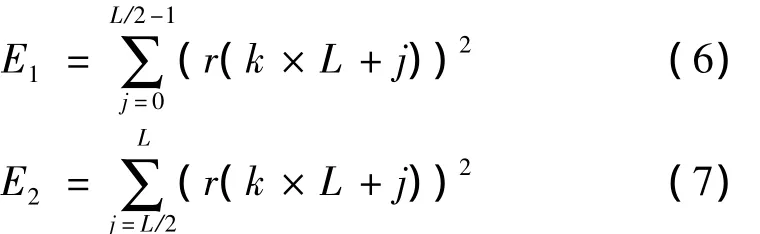

Step3分别计算满足要求的各段语音前L/2个样本的能量和后L/2个样本的能量,如式(6)和式(7)所示

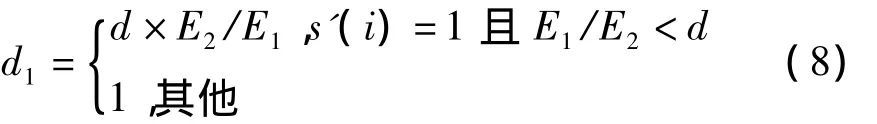

Step4选定一个较小的初始嵌入深度d=1.1,计算前L/2个样本的放大增益d1,如式(8)所示

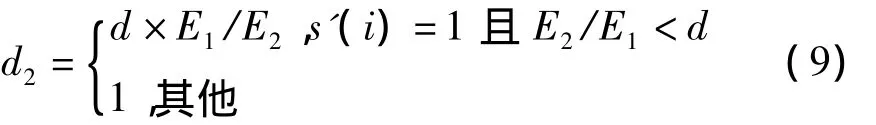

Step5计算后L/2个样本的放大增益d2,如式(9)所示

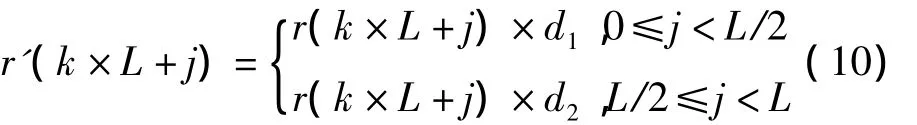

Step6利用两个放大增益值d1、d2将秘密数据s'(i)嵌入到明文语音段r中,如式(10)所示

最终获得携密语音r'。

1.2 秘密数据提取

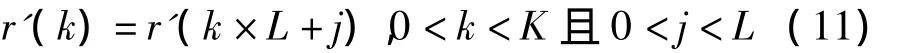

Step1把接收到的携密语音分为K段,每段长度仍然为L,如式(11)所示

Step2计算每段能量值,如式(12)所示,当E(k)≥T时,继续进行下一步

Step3计算每段前L/2个样本和后L/2个样本的能量值,如式(13)和式(14)所示

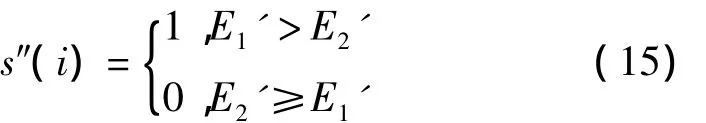

Step4根据式(15)判决得到秘密数据s″(i)

Step5当嵌入深度d增大,算法鲁棒性会得到提升,但与之相对立的是,嵌入秘密数据后的语音失真会增大,即算法的透明性会降低,因而需要通过一系列的迭代过程来最终确定最合适的嵌入深度d的值。

如果 s″(i)=s'(i),则 d 不变;如果 s″(i)≠s'(i),则提高d的值,并转回秘密数据嵌入过程的Step4。

Step6根据Logistic序列的初始值x0和秘密信息的长度,对s″(i)进行解调得到原始秘密数据s(i)。

2 仿真实验分析

通过仿真实验对算法的透明性、鲁棒性以及安全性进行测试和说明。实验中的音频信号以16位分辨率及8 kHz的频率进行采样。嵌入数据则根据测试内容的不同在一个20 bit二进制序列、一段文本和一张校徽的位图中进行选择。能量门限取为T=0.1,混沌序列初始值x0=0.315。

2.1 透明性分析

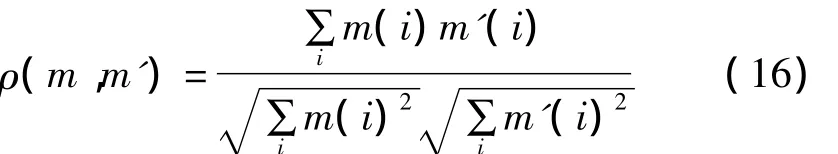

携密语音透明性的客观测试主要通过分段平均信噪比SNR和归一化相关系数来衡量,分段平均信噪比即为各段语音信噪比的平均值,归一化相关系数的定义如式(16)所示

其中,m为原始语音序列;m'为变化后的语音序列。归一化相关系数越接近1,表明语音序列变化前后差异越小,反之亦然。

表1给出了在无攻击情况下,携密语音的分段平均信噪比SNR以及与原始语音的归一化相关系数。

表1 携密语音信噪比与归一化相关系数

表1所示,在嵌入数据不同时,携密语音信噪比以及与原始语音的归一化相关系数略有不同,但相差不大,因而总体上从数据方面说明算法透明性良好。

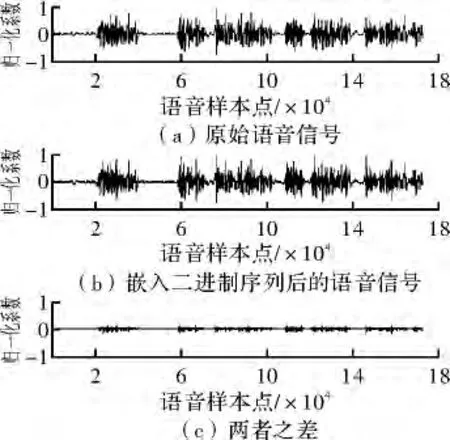

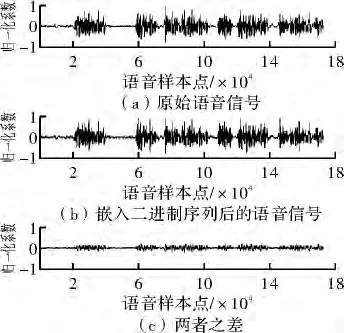

图1为嵌入一个20 bit二进制序列的携密语音与原始语音的频谱对比图,图2为嵌入一段文本的携密语音与原始语音的频谱对比图,图3为嵌入一张校徽位图的携密语音与原始语音的频谱对比图,从图中可以看出,携密语音的频谱与原始语音的频谱相差较少,形象地说明算法透明性良好。

图1 嵌入2进制序列的携密语音与原始语音对比图

图2 嵌入文本的携密语音与原始语音对比图

图3 嵌入位图的携密语音与原始语音对比图

2.2 鲁棒性分析

对算法的鲁棒性测试分为两步,首先测试算法应对常见类型攻击的能力,但由于该算法的应用环境是针对移动通信系统,所以其抵抗GSM语音压缩编码的能力至关重要,因而第二步就是对算法的抗语音压缩能力进行测试。

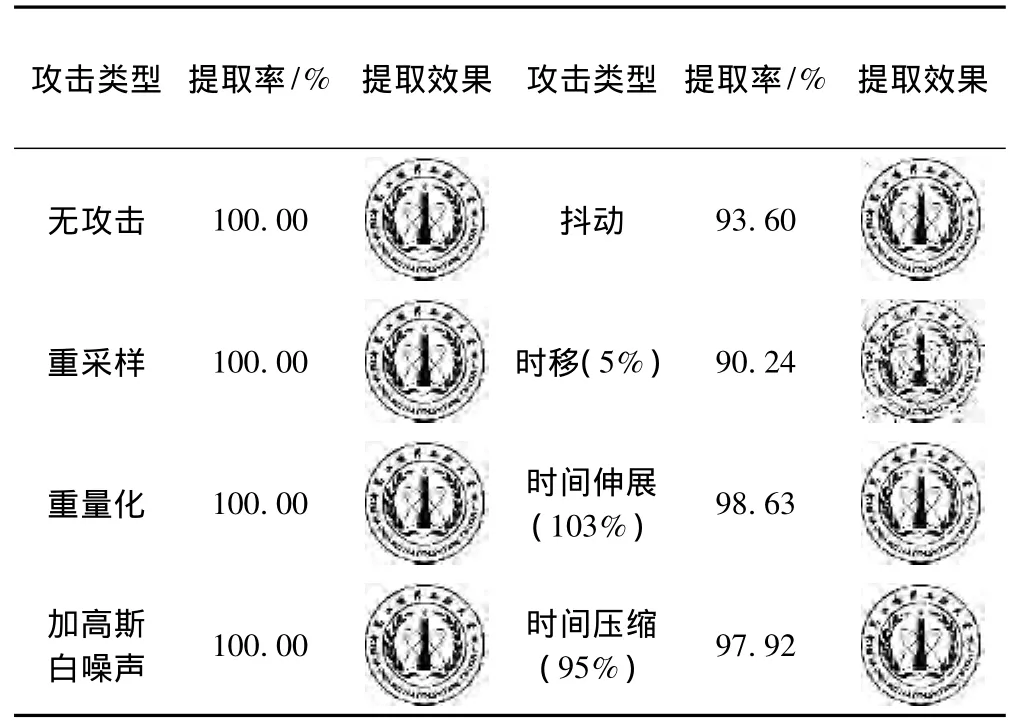

(1)常见攻击类型测试。为检验算法的鲁棒性,本文首先测试了在下列常见攻击类型的处理中水印提取的正确率,在该测试中,嵌入数据采用一张校徽位图。

从表2中校徽位图的提取效果和提取率来看,基于能量比调整的信息隐藏算法对于不同的攻击方式都具有较好的鲁棒性。

表2 常规攻击类型测试

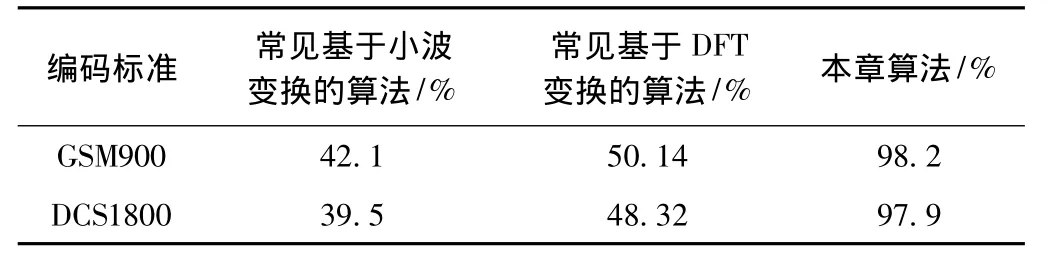

(2)抗语音压缩性能分析。抗压缩编码能力是衡量该算法的重要指标,也是移动通信环境对该信息隐藏算法的主要要求。为了对算法的抗压缩编码能力有一个充分认识,采用我国广泛使用的两种不同的GSM标准对本文提出的算法进行测试,一种基于小波变换和一种基于离散傅里叶变换的常见信息隐藏算法产生的携密语音进行压缩编码,然后提取语音中的秘密数据,并对3种算法的秘密数据提取率进行比较。如表3所示。

表3 抗语音压缩性能测试

表3中数据表明,与常见的实用性好的频域信息隐藏算法相比,本文提出的算法可以很好地抵抗GSM语音压缩编码,携密语音在经过GSM编码后信息提取率较高且稳定,因而说明本文提出的算法抵抗压缩编码的能力良好。

2.3 安全性分析

由于本文提出的算法利用Logistic混沌映射序列对秘密数据进行了加密预处理,下面对该算法应用Logistic序列之后的安全性进行分析验证。

为了客观有效地验证算法应用Logistic混沌映射序列之后的安全性,将其与m序列作一个对比,m序列具有伪随机序列的性质,同时,它的结构又是确定的,因而其安全性和实用性良好,具体实验过程如下:

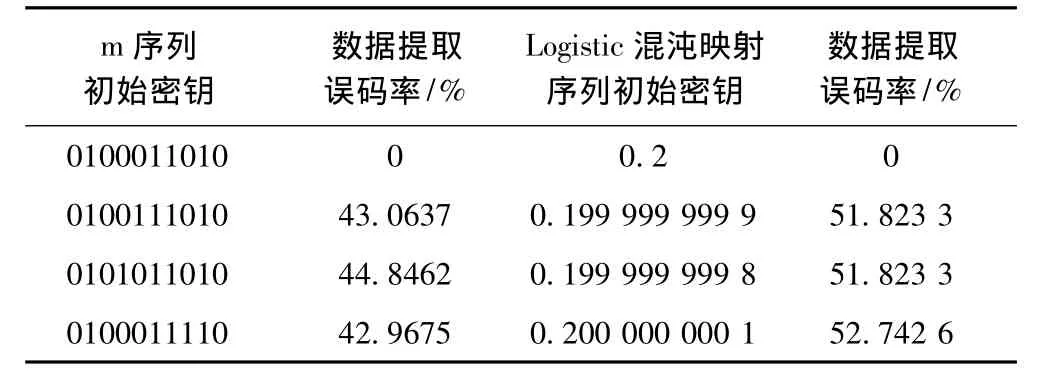

(1)对于m序列,采用10位寄存器,给定初始值为【0100011010】,然后3次改变其初始值中的某一位,得到 3个错误的初始密钥【0100111010】、【0101011010】、【0100011110】,分别计算密钥正确和密钥错误情况下的秘密数据提取的误码率。

(2)对于Logistic混沌映射序列,给定初始值x0=0.2,a=3然后改变初始值为 x0=0.199 999 999 9、x0=0.199 999 999 8、x0=0.200 000 000 1,最后分别计算这4种情况下的秘密数据提取误码率,并与m序列的数据进行对比,如表4所示。

表4 混沌序列与m序列加密效果对比

由表4中数据可以看出,Logistic混沌映射序列初始值的改变较m序列初始值的改变要小得多,但是当应用Logistic混沌映射序列时,初始密钥错误情况下的秘密数据提取误码率要较m序列大,因而说明其安全性要优于m序列。

3 结束语

本文针对GSM通信系统编解码后相邻两段语音的能量值之比基本保持不变的特点,提出了一种适用于移动通信系统的信息隐藏算法,并利用人类听觉系统的掩蔽效应来选择能量较大的语音段作为载体,提高算法鲁棒性,通过使用Logistic混沌映射序列对待隐藏的秘密数据进行加密预处理,提高算法安全性。通过对提出的算法进行了仿真实验分析,经验证,其透明性良好,鲁棒性既可以抵抗常规攻击方式,又可以抵抗GSM压缩编码,对其应用Logistic混沌映射序列与m序列的加密效果进行了比较分析,说明算法安全性良好。本文提出的算法可以广泛应用于GSM通信网络,简单易行且性能良好。

[1]吴伟陵.移动通信中的关键技术[M].北京:北京邮电出版社,2000.

[2]孙孺石,丁怀元,穆万里,等.GSM数字移动通信工程[M].北京:人民邮电出版社,1998.

[3]卢绪国,陈道文.听觉计算模型在鲁棒性的语音失真测试方法[J].声学学报,2000,25(5):464 -467.

[4]CELIK M U,SHARMA G,SABER E,et al.Hierarchical watermarking for secure image authentication with localization[J].IEEE Transactions on Image Processing,2002,11(6):585-595.

[5]LU C S,MARK LIAO H Y.Multipurpose watermarking for image authentication and protection [J].IEEE Transactions on Image Processing,2001,10(10):1579 -1592.

[6]吴建涛,房鼎益,靳艳萍,等.自然语言信息隐藏通用算法[J].电子科技,2011,25(11):115-119.