基于流量感知的网络安全态势评估模型*

2014-10-31甘迎辉

万 抒,甘迎辉

(中国电子科技集团公司第三十研究所,四川 成都 610041)

0 引言

网络安全态势评估是制定和调整网络安全策略的基础,只有准确地对网络的安全态势进行评估,才能制定出有效的网络安全防护策略。传统的网络安全管理事件检测通常是采用入侵检测系统(IDS),报警数量一般会达到G数量级,但不能检测到所有入侵行为,而且误报、漏报率较高。

为了解决以上问题,融合关联分析、安全态势评估已成为网络安全领域的研究热点。网络安全态势评估是通过网络设备运行状态、网络行为检测以及用户行为监测等综合因素评估整体网络信息系统的安全状态和安全变化趋势[1]。

1 相关工作

1999年,T.Bass等人[2]首次提出了网络态势感知(Cyberspace Situation Awareness,也称 Network-situation Awareness)概念,即网络安全态势感知,并对网络态势感知与ATC态势感知(网络态势感知源于空中交通监管—Air Traffic Control,ATC态势感知)进行了对比,旨在把ATC态势感知的成熟理论和技术推广到网络态势感知中。

目前,基于系统运行信息的安全态势评估重点关注于单个事件给系统造成威胁。Bass提出应用多传感器数据融合建立网络空间态势意识的框架,通过推理识别攻击者身份、攻击速度、威胁性和攻击目标,进而评估网络空间的安全态势[3],但没有实现具体原型系统。Information Extraction&Transport开发SSARE用于广域的计算机攻击检测和态势、响应评估,但通过调查问卷的方式获得信息[4]。

在国内方面,张海霞等人引入攻击图理论,提出了基于攻击能力增长的网络安全分析模型[5],但该模型主要从脆弱性角度来分析网络安全态势,角度单一,无法从整体上评估网络的安全状态。陈秀真等人提出了层次化的实时网络安全态势感知模型[6],该模型把整个网络分为系统、节点和服务和攻击四个层次,采用先局部后整体的感知策略,但该模型并没有说明如何区分安全状态等级和攻击严重程度,无法准确的评估网络安全的变化。

上述的层次化安全态势模型以IDS报警和漏洞信息为原始数据,单独分析了主机上的各服务的安全指数,通过权值累加和权限提升等算法分析得出主机和网络的安全态势。但该模型的安全信息数据源比较单一,并没有考虑到网络节点和链路安全性能的变化对其评估的影响,难以有效的评估安全威胁严重程度和危害程度。

2 安全态势评估模型

2.1 网络安全层次模型

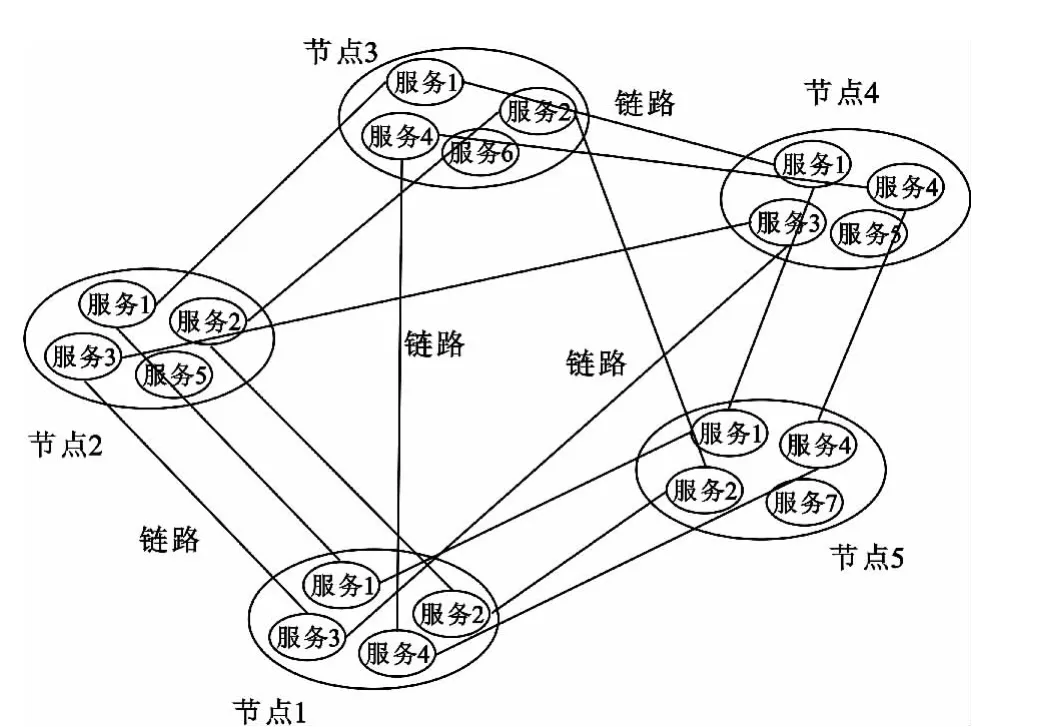

文中根据网络系统的组织结构,将网络系统分为服务、节点、链路等多个层次。服务是指在某个网络节点上完成其某一功能的网络资源集合,一个网络节点可以运行多个服务,节点通过其运行的服务实现节点的网络功能。在该模型中,服务作为网络系统组成的基本要素,网络节点作为N个节点的组合,所以,一个节点的安全态势是运行其上的具有一个重要程度的相关服务的安全状态量化评估的组合;而网络系统的安全态势是在网络系统中具有一定重要程度的相关节点的态势的组合。图1表示了一个网络信息系统的层次模型。

图1 网络系统的层次模型Fig.1 Hierarchical model of the network system

根据图1所示,网络信息系统的层次模型通过节点相关的服务安全指数集合评估网络某一个节点的安全态势;通过信息系统的所有节点的安全态势指数集合评估整个信息系统的安全态势状况。在上述的评估参数中,并未涉及图中的网络链路的安全状态评估,其原因是由于在实际网络环境中,网络节点在物理上并非采用直连模式,网络节点之间可能经过多个中继设备、代理设备等,而且不同时刻网络节点的通信链路在物理上并非同一条链路(例如,通过不同的网络中继设备),所以,难以通过终端的数据感知信息对节点之间的链路状态进行准确的评估。

但是节点或者针对某一个服务的流量感知信息在一定程度上可以反映端到端的链路状态,比如,通过终端采集的吞吐量信息、连接跟踪信息和报文时延信息等可以在一定程度上评估端到端的关于某一个服务的网络链路状态。所以,在文中提出的量化模型中,链路只是网络信息系统层次模型中一个逻辑链路,和具有一定重要程度的某一服务相关联,从而作为一个评估因子去量化网络服务的安全状态。

2.2 基于流量感知的“网络熵”

根据某一服务的流量感知信息如何评估端到端的服务链路状态,这是本模型讨论的一个重要问题。文中提供的安全评估模型基于如下的原则:当网络信息系统出现针对某一服务的安全威胁时,该服务的链路状态会发生相应的变化,与其相关的服务流量感知信息也会发生相应的变化,例如,和某服务相关的吞吐量可能突变,网络连接数或者端到端的报文时延可能会突然增加。

为了有效地评估安全威胁发生前后,服务链路安全状态的变化情况,文中采用信息论中“熵”的概念,“网络熵”的熵值可以用于描述网络安全状态,当信息系统中出现安全威胁时,系统中的某些服务相关的链路状态会发生变化(如端到端的吞吐量、连接信息和报文时延等)[7]。这些参数变化越大,“网络熵”的值差越大,说明该服务相关的网络链路的安全性越差。其熵值可以定义为

式中,Vi指网络第i项指标的归一化参数。

而“网络熵”的值差并不能准确的评估安全威胁的威胁程度,这个值仅仅是评估某一个时刻与某服务相关的网络链路的安全状态。根据网络攻击的统计结果可知,当某一网络实体的网络性能或安全性能突然下降时,这时针对该服务的安全威胁和攻击行为发生的概率越大,在这种情况下,安全威胁和攻击行为所造成的危害程度也越高。基于以上观点,文中通过“网络熵”的差值去评估服务链路的安全状态(文中称为服务安全基础指数),将其作为一个评估因子,去评估某一节点的安全状态。

2.3 安全威胁评估模型

基于上一节的讨论的“网络熵”的差值评估服务安全基础指数,文中提出了层次化的安全态势评估模型。该安全态势评估模型利用系统分解技术[8],根据网络信息系统组织结构,从上到下分为网络系统、节点和服务3个层次。模型使用流量感知信息评估针对某一服务的链路状态变化情况;使用入侵检测信息评估评估针对某一网络威胁行为;采用网络熵、权重分析和指数扩大的量化方式“自下而上”的评估网络服务和网络节点的安全指数,最终评估整个网络系统的安全态势。

在层次化的安全态势评估模型中,服务的综合安全指数的评估的准确性和有效性直接影响网络节点安全指数评估的准确性和有效性,进而影响整个网络信息系统的安全态势评估。所以,服务的综合安全指数的评估是整个模型的基础。基于上述的讨论可知,当某一网络实体的网络性能或安全性能突然下降时,这时针对该服务的安全威胁和攻击行为发生的概率越大,在这种情况下,安全威胁和攻击行为所造成的危害程度也越高。即在服务链路的安全基础指数的抖动增加的情况下,发生了安全威胁行为,其危害性和对网络系统所造成的损失也越大,那此时的服务安全综合指数也会变得越差。

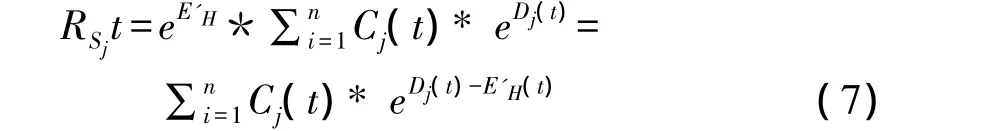

基于以上理论,图2表示了基于流量感知的安全态势评估模型。

图2 基于流量感知的安全态势评估模型Fig.2 Evaluation mode of the network security situation based on flow sensing

定义1 服务安全基础指数PH表示在某一时刻t服务的网络链路状态的波动情况。

定义2 服务安全综合指数RS表示服务器上具有一定重要程度的服务在某一时刻服务安全基础指数下,外部威胁对服务资产可能造成的损失。

定义3 节点安全综合指数RH在某一时刻外部威胁对节点资产可能造成的损失。节点安全综合指数由节点安全基础指数和服务安全综合指数加权值联合分析得出。

定义4 网络系统安全态势指数R表示在某一时刻外部威胁对网络系统可能造成的损失。网络系统安全态势指数由各节点的安全综合指数加权得到。

2.4 安全威胁指数定量计算

文中对定义的服务安全综合指数RS、主机安全综合指数RH和网络系统安全态势指数RN提出相应的量化计算方法,下面详细介绍各个层次安全威胁指数的定量计算。

2.4.1 服务安全基础指数

服务安全基础指数利用“网络熵”的算法,综合考虑影响网络安全性能的各项指标,其值为各单项指标熵的加权和:

1)网络系统中节点之间服务的吞吐量指标HTh。

2)网络系统中节点之间服务的连接数指标HL。

3)网络系统中服务之间通信的时延指标。

出现安全威胁前,服务链路的各指标的网络熵为H;出现安全威胁后,服务链路的各指标的网络熵为H',则安全威胁对服务链路造成的影响为:

利用上式,根据流量感知系统获取安全威胁发生前后网络的各项性能指标参数(Vi、V'i),并根据各项指标(服务吞吐量、服务响应时间和服务通信时延)的权重),即可计算出t时刻服务链路安全性能的网络熵变化值EH,进而评估服务链路在t时刻的安全性能变化情况。

国际标准中较为通用的根据网络熵[9]对网络安全性能进行评估的参考标准值如表1所示。

表1 网络安全性能评估参考标准Table 1 Reference standard of network security performance evaluation

文中根据之前计算的网络熵值差和网络安全性能评估参考标准,得出以下映射关系。

基于前面的讨论可知,在服务链路的安全基础指数抖动增加的情况下,若再次发生了安全威胁行为,其危害性和对网络系统所造成的损失将更大。当服务链路的安全基础剧烈下降时,针对该服务的安全威胁行为所造成的损失并非线性增加,文中将服务链路的安全状态变化值作为一个评估因子,为了准确有效地评估安全威胁行为对网络信息系统所造成的危害程度,采用指数下降的算法计算得出服务安全基本指数SEH:

服务安全基本指数SEH是对服务链路性能变化的定量描述,其值越大,表明服务在发生在某一个事件前后安全性能下降的程度越大,即该链路的安全性和可用性变得越差。

2.4.2 服务安全综合指数

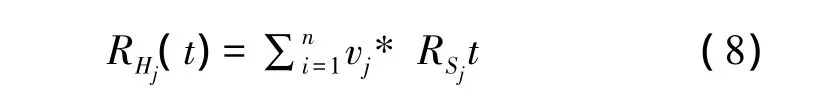

服务安全综合指数RS与服务的基础安全指数SEj和针对该服务的相关攻击参数相关。不同的时刻服务的基础安全指数并不相同,而且不同的时刻服务所承受的威胁程度和攻击强度也不相同,所以,以下定义了t时段服务Sj的安全综合指数:

式中:

1)Dj(t),Cj(t)分别为至t+Δt时刻针对服务Sj的各种攻击的严重程度和发生次数,k表示针对服务Sj的攻击种类数,Dj(t)和Cj(t)通过攻击事件库可以得到。根据国际较为通用的参考标准,将网络威胁行为非为五个等级,文中将这五个等级进行量化,所以,Dj(t)的取值范围为{1,2,3,4,5}。

2)为了提高评估的合理度,文中对不同严重等级的入侵事件的威胁指数的等效性进行了调查,大多数安全研究人员普遍认同:n+1等级的威胁所造成的影响是n等级威胁多造成的危害的数倍。为此本文采用指数扩大的方式,将Dj(t),Cj(t)的关系定义为:Dj(t)*eCj(t),以突出攻击的严重等级在安全威胁评估中的作用。

3)根据2.4.1节所推导的公式,得出服务安全综合指数的公式如下:

4)RSj(t)值越大,表示服务Sj所受到安全威胁程度越高,应该引起网络管理员的高度重视。

2.4.3 节点安全综合指数

在t时刻节点安全综合指数RH的是基于该节点上运行的服务的安全综合指数和服务对应的权重的量化函数,其公式如下:

式中,RSj(t)是根据2.4.2节所得出的服务安全综合指数,m是节点上所运行的服务总数,vj为服务Sj在其运行的节点上所占用的权重值,而且该节点所有服务的权重之和应为1,所以应对vj进行归一化处理。

2.4.4 网络安全态势指数

在t时刻的网络安全态势指数RN是基于网络系统中所有节点的安全综合指数RHj(t)和其对应的权重的量化函数,其公式如下:

式中,RSj(t)是根据2.4.2节得出的节点安全综合指数,n是网络系统中所有节点的总数,wk为节点在其网络系统中所占的权重值,而且所有节点的权重之和应为1,由网络管理员或者相关专家制定,并应对wk进行归一化处理。

3 实验分析

3.1 测试环境

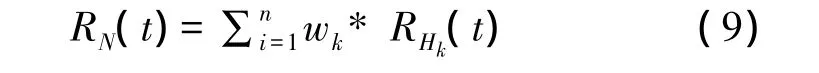

文中通过搭建一个边界网络带宽为100 MHz的局域网络搭建一个测试环境,测试环境的网络网段192.168.1.0/24,网络内部的受保护节点(服务器)的操作系统有Red Hat Linux,在内节点之上运行的服务的有Oracle数据库服务、ftp服务器、HTTP服务和NETBIOS服务。测试环境的网络拓扑示意图如图3所示。

图3 测试环境拓扑Fig.3 Test environment topology

入侵检测设备和流量监测设备部署于网络内部,入侵检测设备通过网络内部的CISCO交换机感知网络系统中的攻击信息和网络威胁信息。流量监测设备通过路由器设备和网络内部CISCO交换机感知网络边界和内部的流量信息。流量监测设备通过各服务的通信数据,评估服务相关的吞吐量、响应时间和通信时延的变化,进而评估服务相关的链路安全状态的变化情况。根据服务相关的链路安全状态的变化参数作为基础安全指数,评估网络中的攻击行为和非法行为对网络系统所造成的危害程度。

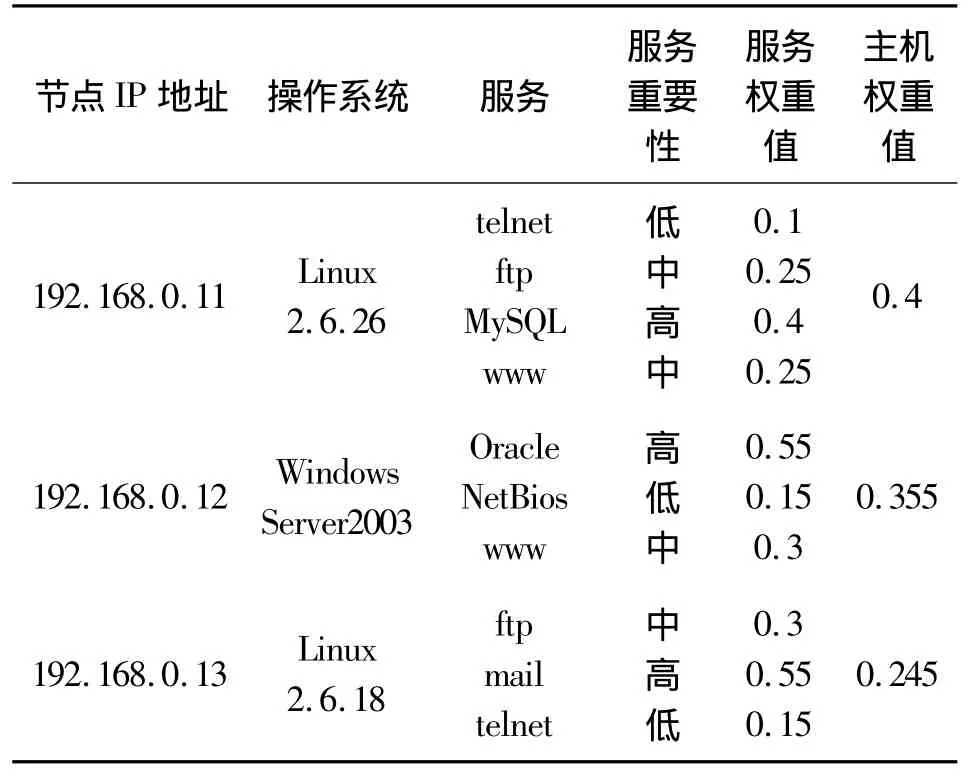

如图3所示,网络系统中不同的节点和服务的重要程序不同,如按照通用的评估方式和现有标准,Oracle数据库服务的重要性就远高于文件传输服务(ftp)服务;而运行了Oracle数据库服务的网络节点的重要性也高于仅仅运行文件传输(ftp)服务和mail服务的网络节点。表2根据以上的权重评估原则,结合专家的意见,列举了测试环境中的各服务和其对应节点的重要性权重向量表。

表2 安全评估参数Table 2 Security assessment parameters

在服务安全基础指数方面,本实验采用了吞吐量,连接数,时延这3个方面去评估针对某一服务的基础安全指数。在实际网络中,这3个参数对于不同节点的不同服务的重要性并不相同,例如针对ftp服务,吞吐量指标更重要些;而针对MySQL服务,连接数的变化的重要性更高。但上述问题并非文中讨论的重要问题,所以在本试验中,文中将所有服务的基础安全指数评估因子的参数权重设置为相同的数值,故公式H=Hi中在本实验的取值为{0.3,0.4,0.3}。

3.2 实验结论

实验中,外网主机分别采用TNS Listener攻击、SQL注入攻击和NetBios协议漏洞攻击等方式对内网主机 A、B、C实施了网络在线攻击,并采用5 MB/s、20 MB/s和50 MB/s这3种强度对内网主机进行拒绝服务攻击。实验数据表明,出现针对Oracle服务、MySQL服务和NetBios服务(内网主机A开启了Oracle服务、内网主机B开启了MySQL服务和NetBios服务)攻击行为时的安全态势评估值远高于针对其他系统未开启服务攻击行为时的安全态势评估值;出现高强度的攻击行为(50 MB/s强度的拒绝服务攻击)时的安全态势评估值远高于出现低强度攻击行为(5MB/s强度的拒绝服务攻击)时的安全态势评估值。这表明,该安全态势评估模型能较好的区分不同强度、不同种类的网络威胁行为对网络所造成的损失的严重程度。

4 结语

基于流量感知的安全态势评估模型能较为准确的区分不同强度、不同类型的网络威胁行为对网络服务、节点和网络系统造成损失的严重程度,从而能较为准确的评估整个网络的安全态势。特别是在遇到突发的网络威胁行为和网络攻击行为时,文中提供的方法能在一定程度上减少网络威胁行为的误报率,从而对网络安全态势进行准确评估。

但是,基于流量感知的安全态势评估模型分析依赖于网络入侵检测传感器报警信息和流量感知信息,这些信息无法全面反映黑客的攻击行为,诸如黑客获取网络内部权限后伪装成合法用户进行非法操作等,这是该模型后续研究的问题。

[1]罗俊.一种基于安全域的网络信息系统安全型评估方法[J].通信技术,2014,47(02):210-214.LUO Jun.A Security Domain-based Method for Security Evaluation of Information System.Communications Technology,2014,47(2):210-214.

[2]BASS T,GRUBER D.A Glimpse into the Future of ID[EB/OL].(1999-09-10)[2014-04-10].http://www.usenix.org/publiccations/login/1999-9/features/future.html.

[3]BRUCE D,MASAMI T,DANIEL U,et al.Security Situation Assessment and Response Evaluation[C]//Proc of the 2nd DARPA Information Survivability Conference&Exposition.Los Angeles,CA:IEEE,2001:387-394.

[5]张海霞,苏璞睿,冯登国.基于攻击能力增长的网络安全分析模型[J].计算机研究与发展,2007,44(12):2012-2019.ZHANG Hai-xia,SU Pu-rui,FENG Guo-deng.A Network Security Analysis Mode Based on the Increase in Attack Ability[J].Journal of Computer Research and Development,2007,44(12):2012-2019.

[6]陈秀真,郑庆华,管晓宏,等.层次化网络安全威胁态势量化评估方法[J].软件学报,2006 ,17(04):885-897.CHEN Xiu-zhen,ZHENG Qing-hua,GUAN Xiao-hong et al.Quantitative Hierarchical Threat Evaluation Model for Network Security[J].Journal of Software,2006,17(04):885-897.

[7]LAKKARAJU K,YURCIK W,LEE A J.NVisionIP:Netflow Visualizations of System State for Security Situational Awareress[C]//Proc of ACM Workshop on Visualization and Data Mining for Computer Security.New York:ACM Press,2004:65-72.

[8]韦勇,连一峰,冯登国.基于信息融合的网络安全态势感知模型[J].计算机研究与发展,2009,46(03):353-362.WEI Yong,LIAN Yi-feng.A Network Security Situational Awareness Model Based on Information Fusion[J].Journal of Computer Research and Development,2009,46(03):353-362.

[9]刘芳.信息系统安全评估理论及其关键技术研究[D].长沙:国防科技大学,2005:45-47.LIU Fang.Research on the Theories and Key Technologies of Information System Security Evaluation[D].National University of Defense Techonology,2005:45-47.