异构网络接入认证技术研究*

2014-10-31闫鲁生田成富

闫鲁生,赵 越,田成富

(1.海军装备研究院指挥自动化所,北京 100036;2.中国电子科技集团公司第三十研究所,四川 成都 610041)

0 引言

下一代网络的发展能够融合现有各种无线接入网,呈现接入方式多样化、终端高速移动化、业务多元化和全IP统一化等特点[1],为用户提供无时无刻、无处不在的高效网络服务。但是,不同网络之间需要进行切实有效的协调,以便解决移动终端(MT,Mobile Terminal)在不同传输方式和接入站点的网系间转换时能够达到无缝连接。异构网络下的统一认证技术能够方便的实现多种制式通信系统间的互联互通,适用于超短波通信系统、短波通信系统、卫星电话,集群通信系统以及其它特定的通信系统,实现异构网络无线环境下的安全接入,提升异构网络协同调度服务能力。

对于访问不同的外部网络的移动终端而言,水平切换或是垂直切换是不可避免的[2]。水平切换是指移动终端在同种接入网络之间切换,垂直切换是指移动终端在不同接入网络之间切换。不同网络同时维护多套认证设施会大幅降低异构融合网络的接入效率,多套认证机制中的短板效应也会降低异构网络的安全性能。为了实现移动终端享有无缝连接的切换体验,切换引发的时延影响必须降至最低。导致移动终端较长的切换时延的根本原因是由于执行认证过程所带来的时间开销[3],为了确保移动终端能够在异构无线网中进行安全且无缝的通信,设计的认证架构(AA,Authentication Architecture)就必须考虑用户的快速移动与频繁切换等因素。

目前,业界对异构网络统一认证技术的研究,较多针对几种特定网络场景规划切换重认证的解决方案,涉及分析认证对切换性能影响的较少。文献[4]提出利用安全上下文传输机制解决移动终端跨网系切换时的统一认证问题,值得注意的是,安全上下文传输本身存在一定的安全隐患,此外不同网络依然采用的不同认证机制,无疑也会降低认证性能。文献[5]利用Canetti-Krawczyk模型设计基于公钥的可证明安全的异构无线网络认证方案,通过公钥基础设施分配公钥,该方案虽然简化了接入端服务器和归属端服务器间的认证过程和认证信息,但由于没有考虑通用的接入认证问题,移动终端仍然需要维护多套认证信息方可完成无缝切换。

本文后续章节在总结和分析现有研究成果的基础上,结合异构网络演进发展方向,从统一认证的理念出发,分别研究基于静态安全关联(SA,Security Association)的认证架构和基于动态安全关联的认证架构,以及在这些构架中安全关联的建立及认证流程,论证时间阈值与移动性的关联性,并对本文提出的认证架构安全性和效能进行分析,最后进行总结和展望。

1 基于静态安全关联的认证架构

移动IP是未来无线网络发展的技术基础[6],移动终端的IP地址与某个无线接入网相关联,即使用户进入其它不同的无线接入网时,也必须使用另一个不同的IP地址。移动IP能维持移动终端切换前后IP地址的关联,当移动终端不在其归属网络时,将通过外网代理(FA,Foreign Agent)提供的转交地址维持关联[7],基于静态安全关联的认证架构及其各个实体间的安全关联模型如图1所示,移动终端发生切换时,FA发出咨询信息,移动终端将网络访问标识符(NAI,Network Access Identifier)和质询应答等消息加入到移动IP请求中,外网代理将通过外网认证中心(FAC,Foreign Authentication Center)启动认证鉴权协议,生成VAC移动注册请求消息,其中包含移动终端的注册请求消息,FAC对NAI进行分析,找到移动终端的主网认证中心(HAC,Home Authentication Center)地址,启动AAA协议并等待HAC的批准。HAC会验证移动终端的证书信息,如果验证成功,移动终端就被分配得到一个归属地址。本质上两个不同的静态网络间依然存在安全关联(SA)的问题。

图1 基于静态安全关联的认证架构及其实体间关联模型Fig.1 Authentication architecture based on static security association andentities association model

在大型的分布式系统中,静态安全关联并不具备可行性。考虑到安全关联有较长的有效期,因此很难对安全关联进行管理,与此同时安全关联还面临被暴露的风险[8]。

2 基于动态安全关联的认证架构

本节提出基于共享动态而非静态的安全关联的认证架构。该架构主要包括分布式的异构无线网络,其中各网络都有一个认证服务器,以便对移动终端进行认证。移动终端在某网络中订购服务,该网络中的认证服务器就是移动终端的归属认证服务器(HAS,Home Authentication Server),而当移动终端漫游至外部网络时,此时移动终端所在网络的认证服务器被称为本地认证服务器(LAS,Local Authentication Server)。如图2所示,移动终端在外部网络将建立动态安全关联的认证过程。

图2 移动终端在外部网络建立动态安全关联的认证过程Fig.2 Mobile terminal’s authentication process of establishing dynamic security association in foreign network

总的来说,在一个无线网络中,每一条接入路由器(AR,Access Router)与该网络中的认证服务器共享同一个静态安全关联。移动终端位于归属网络时,与HAS建立静态的安全关联;但当移动终端漫游至外部网络时,与LAS建立动态的安全关联,而所有的LAS也通过动态关联彼此相连。在认证过程中,如果安全关联存在,MN将通过认证,否则将建立动态的安全关联,以便从MN获得证书。此外,还要核实本地认证服务器和归属认证服务器之间是否存在SA,并将MN的证书发送给HAS进行认证。

2.1 动态安全关联

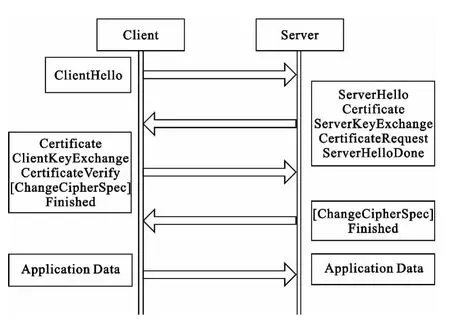

利用安全传输层协议(TLS,Transport Layer Security)的四步握手协议建立动态的安全关联[9]。TLS包括一系列子协议,内容涉及记录层的算法支持和协商节点间的安全参数,密钥协商和加密算法,以及相互通报错误情况。

四步握手协议的内容和流程如图3所示。最初,客户端和服务端交换两条消息,告诉彼此它们各自所支持的密码和数据压缩算法,服务端依据客户端传送的密码和压缩算法做出选择。基于双方提供的证书,就可以通过交换送证书来进行身份验证和密钥协商。如果无法提供证书,那么在不发送身份证书的情况下选择发送公钥。用更改密码的消息告知对方建立密码组(CS,Cipher Suite),在初始阶段中就该CS达成共识。直到最后阶段的通告标志着握手的完成,安全关联成功建立,安全关联的时间阈值也最终确定。

图3 四步握手协议的内容和流程Fig.3 Content and process of four step handshake protocol

2.2 外部网络认证

在认证期间,LAS将出现3种可能的认证状态:

1)外部网络的会话认证:当移动终端在一个外部网络首次建立通信会话时,需要进行会话认证。LAS先于HAS与MT建立安全关联。

2)域内切换认证:当移动终端在跨越某个外部网络的子网边界时一直使用网络服务,将发生域内切换认证。由于在MT和AR之间正在进行通信会话,因此MT和LAS在访问网络域内存在一个会话安全关联。因此没有必要与HAS连接进行认证。该切换类型为水平切换。

3)域间切换认证:当移动终端切换至外部网络边界处时持续使用网络服务,将发生域间切换认证。由于在MT和新接入的AR之间没有回话安全关联存在,因而需要连接HAS以便对MT进行认证。这种切换类型既可以是水平切换也可以是垂直切换。

2.3 移动性和时间阈值

在异构网络中的移动终端可能显示出不同的移动状态,我们将其归纳为高移动性和低移动性。因为在一定时间内,低移动性终端(MTLM)可能覆盖的面积与高移动性节点(MTHM)所覆盖的面积小,所以其所产生的域间切换认证要少于高移动性终端,而其所产生的域内切换认证则比高移动性节点多。如此一来,MTHM总是频繁访问新的外部网络,为域间移交认证建立新的安全关联,MTLM在域内认证时可以对已建立的SA进行动态重新使用。

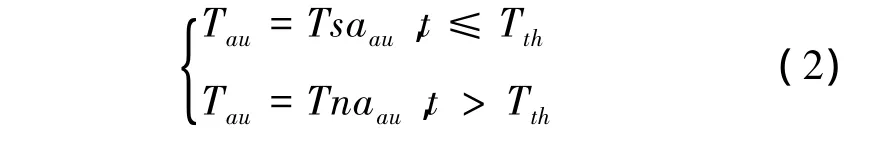

SA的有效期可以表示为:

式(1)中Tau为所需认证时间,Ts为服务时间,Tth为动态SA的时间阈值。通过给MTLM设立较高的时间阈值,给MTHM设立较低的时间阈值。因此,MTLM的TSA较长,而MTHM的TSA更短。

3 性能分析

为了对认证架构的有效性进行评估,将对4个重要的安全指标展开研究,分别是安全关联的平均数值、认证延迟、带宽效率、SA隐私暴露可能性。降低安全关联的平均数值、认证延迟和SA隐私暴露可能性,以及提升带宽效率都可以改善认证架构。降低Tth则安全关联的平均数值和SA隐私暴露可能性就降低;增加Tth则带宽效率和认证延迟就升高。如表1所示,当MTLM的Tth设定的值增高,而MTHM的Tth设定的值降低。

表1 安全关联指标分析Table 1 Index analysis of security association

移动性和时间阈值的性能分析如下:

(1)安全关联的平均数值

降低安全关联的平均数值有利于认证服务器处理这些SA,从而使网络更易管理,这对于分布式的无线网络来说是非常具有吸引力的。SA的值太高会对认证服务器提出更高的管理要求,这可能会导致整个网络的性能下降。SA的平均数值与SA的有效期相关。对于MTHM而言,缩短了SA的有效期,SA的值就会下降。另一方面,提升SA有效期的MTLM将导致SA的值升高。但是,由于SA可以减低认证的等待时长和提高带宽效率,因此SA值是可以忽略不计的。

(2)认证延迟

由于认证而导致的延迟不仅会引起网络性能的下降,而且有时会造成链接发生中断的情况。因此,由于漫游引发的认证应该以如何降低认证延迟为目的。在动态建立的SA期满之前的时间阈值是恒定的,因此可以重新使用现有的安全关联以支持移动终端与外部网络进行认证,可以得到:

式(2)中,Tsaau为重新使用SA所需的认证时间,Tnaau为建立新SA所需的认证时间。建立新的SA所需要的时间正是其必须再次执行TLS协议中四步握手协议时所花费的时间,因此可以得到:Tsaau<Tnaau。当MTLM的有效期增加,Tau=Tsaau,将增加认证延迟。但是,对于高移动性MT而言,大多数情况需要建立新的SA,不考虑SA的有效期,Tau=Tnaau,因此认证延迟不同于固定认证延迟的时间阈值。

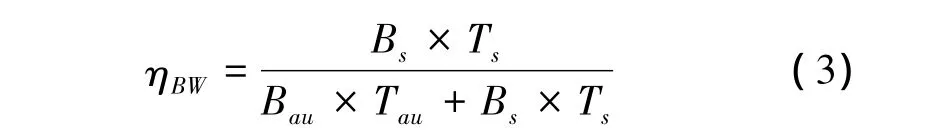

(3)带宽效率

由于建立动态SA耗时较长,这会导致带宽效率下降。移动终端发生切换时的带宽效率可以表示为[10]:

式(3)中Bs为MT获取服务所占用的带宽,Bau为MT认证过程中的空闲带宽。对于MTLM而言,通过重新使用现有的SA,再切换之后能立即开始安全通信,因此拥有较长的有效期,可以得到Tau=Tsaau,MTLM的带宽效率得到了有效改善。但是,针对MTHM由于不考虑Tth,因此得到Tau=Tnaau,带宽效率维持恒定。

(4)SA隐私暴露可能性

由于无线网络的开放环境,无线链路传输的数据面临着严重的安全威胁。如果SA的有效期越长,被攻击的可能性就越大。因此,为了维持一个动态SA而减少时间阈值将在某种程度上降低SA被窃听或伪造等攻击风险。外部网络中数据泄漏的风险高于归属网络。由于高移动性的MT不断访问新的外部网络,因此这些MT存在隐私暴露的可能性高于低移动性MT。因此,缩短高移动性MT的SA有效期将有助于降低安全风险。但对于低移动性MT,为了改善其认证延迟和宽带效率,可以在一定限度内提升SA的有效期。

4 结语

本文对基于动态建立安全关联的用户移动性与认证架构进行研究,提出异构网路下的统一认证机制优化方法,有效提升移动终端在不同网络间切换的安全性能。通过对安全关联的有效期限设立变化的时间阈值,以便在低移动性节点降低认证延迟,提高带宽效率,而对于高移动性节点,在维持一定的认证延迟和带宽效率的情况下,减少安全关联的平均数值和隐私暴露可能性。

本文提出的研究方法能够方便的实现多种制式通信系统间的互联互通,适用于超短波通信系统、短波通信系统、卫星电话,集群通信系统以及其它特定的通信系统,实现异构网络无线环境下的安全接入,为建设异构网络的安全防护体系提供理论依据和技术支撑。

[1]丁金金,杨君刚,魏晋.面向服务的融合网络体系结构研究综述[J].现代计算机:专业版,2011(03):32-35.DING Jin-jin,YANG Jun-gang,WEI Jin.Review of the Research on Convergence Network Architecture of Service-Oriented[J],Modern Computer,2011,03:32-35.

[2]范存群,王尚广,孙其博,等.基于认知自选择决策树的垂直切换方法研究[J].通信学报,2013,34(11):71-80.FAN Cun-qun,WANG Shang-guang,SUN Qi-bo,et al.Vertical Handoff Research based on Cognitive Self-selection Decision Tree [J],Journal on Communications,2013,34(11):71-80.

[3]李桥龙,黄开枝,金梁.一种基于身份签名的快速垂直切换认证机制研究[J].通信技术,2009,42(12):64-66.LI Qiao-long,HUANG Kai-zhi,JIN Liang.An Identity-based Signature Authentication Mechanism of Fast Vertical Handoff[J],Communications Technology,2009,42(12):64-66.

[4]李桥龙.基于上下文传输的安全快速垂直切换优化[J].信息工程大学学报,2012,13(04):443-447.LI Qiao-long.Optimization of Secure and Fast Vertical Handoff Based on Context Transfer[J].Journal of Information Engineering University,2012,13(4):443-447.

[5]季仲梅,赵华,黄开枝.异构无线网络安全标准的现状分析[J].信息工程大学学报,2010,11(05):577-581.JI Zhong-mei,ZHAO Hua,HUANG Kai-zhi.Status A-nalysis of Security Standards in Heterogeneous Wireless Network[J].Journal of Information Engineering University,2010,11(5):577-581.

[6]杜瑞新.移动IP技术及其发展趋势分析[J].通信技术,2013,46(06):130-132.DU Rui-xin.Mobile IP Technology and Its Development Trend Communications Technology[J].Communications Technology,2013,46(06):130-132.

[7]范小源,陆际光.基于AAA的移动IP安全关联更新方案[J].中南民族大学学报:自然科学版,2007,26(01):80-83.FAN Xiao-yuan,LU Ji-guang.New Scheme on Security Association in Mobile IP with AAA Support[J],Journal of South-Central University for Nationalities(Natural Science Edition),2007,26(1):80-83.

[8]SHRESTHA Anish Pd,CHOI Dong-You,LEE Joon,et al.Investigating Authentication Architecture Based on Mobility in Heterogeneous Network[C]//Proceedings of Second International Conference on Future Generation Communication and Networking(FGCN 2008).Hainan Island,China:IEEE,2008:120-123.

[9]李晓峰,赵海,周艳,等.利用双证书机制改进SSL/TLS协议[J].信息安全与通信保密,2007(11):22-24.LI Xiao-feng,ZHAO Hai,ZHOU Yan.Improving SSL/TLS Protocol Using Double-Certificate Mechanism [J],Information Security and Communications Privacy,2007,11:22-24.

[10]LIANG Wei,WANG Wenye.A Dynamic Security Association Control Scheme for Efficient Authentication in Wireless Networks[C]//Proceedings of IEEE Global Telecommunications Conference(GLOBECOM 2004).Dallas,USA:IEEE,2004:3778-3782.