基于免疫原理的无线传感器网络Multi-Agent入侵检测研究

2014-09-25李云凌韩晓霞穆跃宏

李云凌, 韩晓霞, 穆跃宏

(太原理工大学 信息工程学院,山西 太原 030024)

0 引 言

由于无线传感器网络(wireless sensor networks,WSNs)节点一般分布在无人看守的空旷地带,接触到的环境非常恶劣且节点自身的防范能力很差,很容易被入侵,而且仅靠自身携带的电池供电,能量非常有限,因此,如何提高入侵检测率、降低节点能耗是当前无线传感器网络必须考虑的困难问题[1]。

1987年,Adelman率先将生物免疫技术应用到计算机安全领域,为研究计算机网络安全方面提供了一个全新的思路。因为生物免疫系统同无线传感器网络入侵检测系统的工作机理具有很高的相似性,将生物免疫技术引入到网络安全领域的入侵检测系统中具有很高的可行性,所以,Kim J等人一直致力于研究基于生物免疫的入侵检测系统[2]。 Multi-Agent技术的引入在解决较大规模的网络入侵检测方面具有很强的鲁棒性和可靠性,并且有较高的问题求解效率。综合生物免疫理论与Multi-Agent技术,并将免疫Multi-Agent技术应用于网络入侵检测是一个很好的思路[3]。

1 免疫系统原理

1.1 免疫系统结构

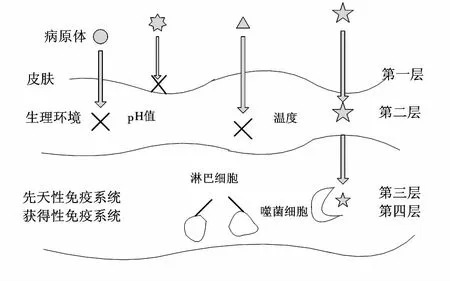

免疫系统由免疫分子、免疫细胞、免疫组织和器官组成的复杂系统,其结构本质上是多层次的防御系统,它在4个层次上保护人体不受外界细菌和病毒的侵扰。第一层是皮肤,是人体抵抗感染的一个天然屏障;第二层是生理环境,人体体液中特殊的pH值和温度范围等生理要素为外来有机体提供了非常不适宜生存的环境;第三层和第四层分别是先天性和获得性免疫系统(统称为适应性免疫系统),是带来开发入侵检测系统的主要灵感来源[4]。

适应性免疫系统具有自学习和分析的能力,对于入侵到系统内部的有害物质(如抗原)能够通过分析自适应地去识别,并产生相应的抗体去清除入侵抗原。生物体内起免疫作用的淋巴细胞主要包括T细胞和B细胞2种。B细胞的主要功能是免疫保护,对外部入侵的有害物质(抗原)进行识别并产生相应的抗体;T细胞主要作用是能够直接杀死抗原细胞,辅助或抑制B细胞产生抗体。当病原体入侵机体后,被一些B细胞识别,这些B细胞在T细胞的作用下分裂,分泌抗体来消灭病原体,发生免疫应答[5]。其原理图如图1所示。

图1 免疫系统结构图

1.2 抗体优良选择

本文采用了优良抗体疫苗提取接种技术使抗体应对不同变异、复杂的抗原,不但增加了抗体的多样性,而且也能够提高优良抗体繁殖的概率。首先,将记忆免疫细胞群的不同抗体进行分类,这里采用聚类算法对其分类,在分类的基础上选取若干个体进行优良筛选,然后,将选取的优良抗体作为疫苗修改其某些部位上的基因,使其形成一个成熟免疫细胞集合,从而实现优良基因代代相传。本文做如下定义:

定义1 疫苗va为长度L的字符串,由0,1,*组成;vak为疫苗va第k个基因位上的编码。

提取疫苗公式如下

接种疫苗操作如下

2 基于免疫原理Multi-Agent入侵检测模型与检测机制

2.1 检测模型的建立

根据Russel和Norvig的观点[7],Agent可以是任何能通过传感器感知环境并通过效应器作用于环境的事物。Agent所具有的自治性、响应性、主动性、自学习性、通信性等众多特性使其更加适合于无线传感器网络中应用。

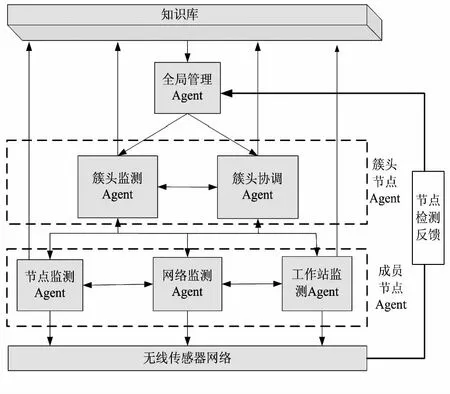

Multi-Agent系统是由许多独立且大体上自主的Agent通过相互作用形成的框架,每个Agent根据自己分配任务的不同完成自己的检测任务,或是与其它相邻或相近Agent进行数据交换协同完成任务,其入侵检测模型如图2。

图2 Multi-Agent入侵检测模型

在该模型中,用层次结构来组织和管理各种Agent,如图3,大大地方便了系统的管理和维护。

图3 分层式Multi-Agent结构图

在本模型中,将各个Agent结合免疫学原理,可以得到表1。

2.2 检测机制

在分层式Multi-Agent结构模型中,根据网络特点的不同需求,需对节点Agent和簇头管理Agent以及全局管理Agent进行不同的分工,总体设计来说,即簇头管理Agent监视节点检测Agent;同时节点检测Agent也检测簇头管理Agent,并将检测到的异常簇头Agent信息反馈给全局管理Agent,进行联合检测[8]。为了便于描述和研究,本文作如下定义:

表1 Agent与免疫学相似性

i:任一成员节点;

m:参与通信的成员节点的个数;

C:任一节点与其它节点存在的信任度,0≤C≤1;

α:信任度阈值,安全级别越高,值越大,一般入侵检测系统可用性的值为0<α<0.5;

Ei:任一节点i的初始电量值;

E0:最低电量阈值;

γ:节点之间信任度百分比,0<γ<1,其值与节点的个数m的多少有关。

2.2.1 簇头节点Agent对成员节点Agent的监测

配置在簇头节点上的监视Agent收集整个节点内的通信活动,其工作内容和需要完成的任务如下:

1)节点Agent工作状态中会与其它Agent进行数据交换和信息通信,而簇头Agent则对节点Agent的一切行为进行检测,判断节点Agent之间有无入侵和通信异常的发生。

2)根据步骤(1)的检测结果,响应Agent做出适当的反应,例如:降低簇头节点Agent对节点Agent的信任度CCH→i(其降低的等级取决于检测结果)。

3)一旦CCH→i<α,则检测机制做出相应的判断,该节点i已经遭受入侵,同时广播其它节点成员中断与节点i的一切通信活动,并把信任度降低到α以下。

4)需要注意的是,如果其中一个簇头节点Agent撤销的成员节点的个数超过了阈值M,则怀疑该簇头节点Agent被入侵,需要对可疑节点进一步检测。

2.2.2 成员节点Agent对簇头节点Agent的监测

因为无线传感器节点的能量一般都是有限的E0,且无法充电,所以,考虑到实际因素,不需要所有的成员节点Agent都参与到监测簇头节点Agent的活动当中,本文选取相应成员节点的原则如下:

1)成员节点Agent和簇头节点Agent之间的信任度CCH→I>C0(C0为提前设定的最低信任度阈值);

2)成员节点Agent为Ei>E0(E0为提前设定好的最低能量阈值)。

所以,参与监视簇头节点Agent的的成员节点i必须符合以下条件

i∈m,CCH→i>C0,Ei>E0.

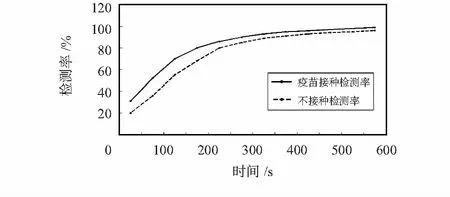

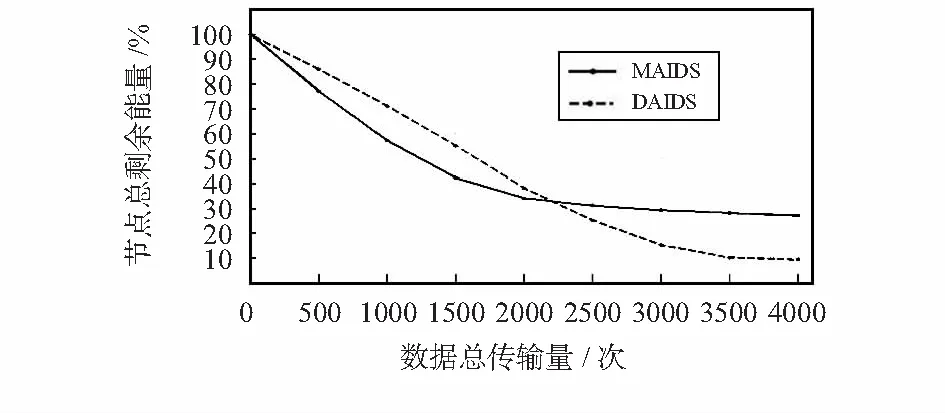

首先,节点Agent初始会对簇头Agent有一定的信任度C0,其次,节点Agent反检测于簇头Agent的通信或者活动有无异常,如果有异常行为则向相邻的节点i发送一份质疑报告,此时节点i信任度变为C1,当连续监测到X次异常行为并发送X次质疑报告以后,此时节点i对簇头Agent的信任度为Cx(2 C1=(1-γm)C0, C2=(1-γm)(1-γm-1)C0, ⋮ Cx=(1-γm)(1-γm-1)…(1-γm+1-x)C0. 当Cx<α,表明节点Agent对被检测到簇头Agent的信任度降到了最低阈值α以下,可以判断此簇头Agent已被入侵,通知其它节点Agent与之中断通信等相应措施。 需要注意的是,因为簇头节点Agent对无线传感器网络起到重要的检测作用,所以,仅仅依靠成员节点Agent的检测是不够的,有必要联合全局管理Agent对簇头节点Agent进一步的检测进行确认。当成员节点Agent对簇头的信任度Cx<α时,初步判断簇头节点受到攻击或入侵,此时需要切断对簇头节点的通信,同时向全局管理Agent反馈一个入侵信息,全局Agent收到反馈信息后会与自身监测到的簇头Agent信息进行相似度对比,通过相似度的对比结果进行下一步的检测工作,并作对簇头节点Agent最终的判断。 实验采用Matlab软件进行仿真实验,将本文提出的疫苗优良接种技术和不接种技术系统检测率进行比较,以及基于反馈式的Multi-Agent入侵检测(MAIDS)和其它层次式IDS方案(如文献[10],称为DAIDS)对于节点能耗进行对比。 应用Matlab仿真软件建立如下模拟场景:在100×100区域随机部署50只完全相同的传感器(本模型只考虑底层检测Agent的能耗情况,更高层簇头Agent和全局管理Agent不在仿真中出现),节点初始能耗E=2 J,最低能量阈值E0=0.2 J(最低能量阈值设定为初始能耗的10 %),入侵数据流占总数据量20 %左右。 图4为系统检测率的仿真结果图,因为系统采用接种技术后,随着成熟记忆免疫细胞的增多,免疫细胞的多样性增加,所以,面对变异、复杂以及未知的抗体入侵时,记忆免疫细胞能够快速准确的做出反应,从图中通过对比可以看出:采用接种技术的检测率要高于不采用接种技术的检测率。 图4 系统检测率 图5反映了MAIDS入侵检测和DAIDS入侵检测的传感器节点剩余能量百分比的仿真结果图。MAIDS入侵检测系统前2000次入侵内,节点的能耗下降较DAIDS的下降速度更快,但之后能耗的下降相对减慢,趋向稳定。因为刚开始系统处于不断学习中,许多入侵都是未知的、复杂的,通过疫苗提取和接种技术不断使记忆免疫细胞增多。随着免疫细胞的增多,许多入侵都成为已知的入侵,仅需记忆检测器工作,而且随着MAIDS的系统渐近成熟,已将被入侵的节点Agent(CCH→i<α)排除在系统之外,中断与之通信,所以,系统的能耗处于一个较低的状态,变化不大。而DAIDS随着数据总流量的增加能耗不断下降,最终低于能量阈值E0=0.2 J(节点总剩余能耗10 %),所以,DAIDS入侵检测系统生命周期不如MAIDS入侵检测系统生命周期。 图5 网络能效对比 针对无线传感器网络能量有限且无法充电、检测效率低等特点,本文引入了疫苗提取与接种技术以及Multi-Agent模型,最后通过Matlab软件进行仿真,通过实验结果表明:采用疫苗接种与提取技术后可以有效提高无线传感器网络的入侵检测率;Multi-Agent入侵检测系统对于降低节点能耗也有一定的帮助,对解决无线传感器网络现存的一些问题有一定的参考价值。 参考文献: [1] 沈玉龙,裴庆祺,马建峰,等.无线传感器网络安全技术概论[M].1版.北京:人民邮电出版社,2010:22-25. [2] Kim J,Peter J B.Towards an artificial immune system for network intrusion detection:An investigation of dynamic clone selec-tion[C]∥Proceeding of World Congress on Computation Intelligence,Piscataway:IEEE,2002. [3] 张 然,钱德沛,包崇明,等.基于Multi-Agent的入侵检测模型的研究与实现[J].小型微型计算机系统,2003,24(6):996-997. [4] 刘 阳.基于免疫原理的无线传感器网络入侵检测系统研究[D].北京:中国科学院,2008:5-7. [5] 肖人彬,王 磊.人工免疫系统:原理、模型、分析及展望[J].计算机学报,2002,25(12):1281-1293. [6] 刘 宁,赵建华.应用免疫原理的无线传感器网络入侵检测系统[J].计算机工程与应用,2011,47(15):80-82. [7] Oliveira Eugenio,Fischer Klaus,Stepankova Olga.Multi-agent system:Which research for which applications[J].Robotics and Autonomous System,1999,27:91-106. [8] 李 冬.一种基于免疫多代理的网络入侵检测模型[J].计算机应用与软件,2008,25(5):251-253. [9] 王 培,周贤伟,覃伯平,等.基于多代理的无线传感器网络入侵检测系统研究[J].传感技术学报,2007(3):677-681. [10] Rajasegarar S,Leckie C,Palaniswami M.Distributed anomaly detection in wireless sensor network[C]∥Proc of the 10th IEEE Singapore International Conference on Communication System,ICCS 2006,2006.3 实验结果分析

4 结束语