基于模糊信任的无线传感器网络可信路由*

2014-09-20,,

, ,

(中国矿业大学 计算机学院,江苏 徐州 221008)

0 引 言

由于无线传感器网络(WSNs)无线开放多跳的特征,一些具备密钥和身份的节点可能会因遭受攻击或被捕获成为妥协节点。在其路由过程中,数据包也可能面临敌方发起的窃听、被俘中间节点对汇聚结果的拦截丢弃、篡改攻击以及“黑洞”攻击等。如果缺乏必要的监管机制,则从内部破坏安全仍然易如反掌。 因此,将基于行为监测的信任模型引入无线传感器网络的路由机制中显得尤为必要。

近年来,有不少学者作了相关方面的研究。Pirzada Asad Amir在多路径DSR路由协议的基础上引入信任模型[1],信任模型在每一个节点上执行来评价他的邻居节点的路由信任情况;文献[2]提出了一个基于模糊推荐的自动自组网信任模型;文献[3]提出无线自组网的信任模型包括2种信任,包传递信任和信任值的传递,并部署一个安全认知协议;文献[4]提出了一个定位无线传感器网络中妥协节点的认证机制,其通过哈希出入节点的数据报和丢弃的数据报来判断节点或者线路是否是妥协节点等。

在对无线传感器网络可信路由已有研究成果的的基础上,本文提出了一个基于模糊信任的无线传感器网络可信路由算法,该算法在已有的路由协议的基础上,引入了节点可信度作为路由选择的度量。在基于分簇的无线传感器网络中,本文采用变权模糊综合评判方法来计算节点的路由信任值,使得具备过低剩余能量或是过低包转发率,过低路由信息篡改信任或过低诚实度任意一个缺陷的节点都不能够得到较高的信任植从而被选为簇头节点,避免行为恶意的节点破坏网络路由。

1 无线传感器网络中模糊信任的表示和综合评判

假设X={x0,x1,…,xn}表示信任模型的问题域,xi(i=1,2,…,n) 表示无线传感器网络中的节点。在本文中,用X上的6个不同模糊子集Ti(i=1,2,…,6)分别来表示6个不同的信任层次(完全信任、非常信任、一般信任、一不信任、非常不信任、完全不信任)。将节点xi对各个信任子集合Ti(i=1,2,…,M)的隶属度所构成的向量称为信任向量(信任度)。记节点x对模糊子集Tj的隶属函数为Tj(x),则节点xi的信任向量为

V={v0,v1,…,v6}={T1(xi),T2(xi),T3(xi),T4(xi),

T5(xi),T6(xi)}.

其中,vj为xi对模糊集Tj的隶属度,j=1,2,…,6。

在基于分簇的无线传感器网络路由算法中,影响簇头是否可信的因素也是多方面的,其信任的评价也需要考虑多个因素,在多因素的模糊综合评判中,常采用加权平均法进行模糊综合评判,由于每个因素的重要性不同,它们在决定节点的信任值时所起的作用也不相同,这一点可以通过在综合评判算法中为它们指定相应的权值来体现。假设在计算节点信任值时考虑的因素数为4个,评判因素集为E={E1,E2,E3,E4}。E1,E2,E3,E4分别为剩余能量、包转发率、路由信息篡改率以及声明诚实度。

常权加权平均综合评判是在综合评判中把每个因素所具有的权重视为定值。采用常权综合评判法可以在一定程度上反映出各个因素的重要性,但对于某种具体情况,若某个因素如剩余能量因素指标过低,那么其他因素指标再高,该节点也是不可信任的。此时需要加大该因素的综合评判权值以突出评估值低的项,以降低其综合评判算法输出的综合信任值。但是如果在剩余能量不很低的情况下,给该因素的权重太大又会使得其他因素的影响不能得到有效的体现,因此,采用常权模糊综合评判方法在解决实际问题时是有一定局限性的。

2 基于变权模糊综合评判的无线传感器网络可信路由

变权模糊综合评判就是在综合评估中权重随评估向量(各因素评估值组成的向量)而改变的综合评判法。由于常权模糊综合评判在进行节点的多属性信任综合评判时具有局限性,本文采用了变权模糊综合评判方法进行路由过程中节点的信任评判。

设对节点总体的信任值而言,其4个影响因素E1,E2,E3,E4分别获得其单个的因素评估值为u1,u2,u3,u4,其中,ui∈[0,um],i=1,2,3,4。当ui=um时,因素Ei的评价值为最大值,说明因素Ei处于最佳情况;当ui=0时,因素Ei的评价值为最低值,说明因素Ei处于最差的情况下。记因素Ei在综合评判中所占的权重为wi=wi(u1,u2,u3,u4), 即因素Ei的权重是个可变的量,其值依赖于该因素的单因素评估值,记

wmi=wi(um,um,um,um),i=1,2,3,4,

亦即wmi表示各因素评价值均为最高值,总体信任情况为最佳情况时,因素Ei所占的权重,称为基础权重,它可以通过层次分析法等方法而得到。

又记:w0i=wi(um,um,0,um,um),i=1,2,3,4,woi∈(0,1),它表示Ei的评价值为最低,而其他因素评价值为最高时,Ei所占的权重。因为总想加大受损严重因素的权重,故woi可视为因素Ei所占权重的上确界(最大值),woi可以由专家评定。

(1)

在无线传感器网络的簇头选举和路由选择中,通过对节点信任值的综合考虑,可以得到更加可靠可信的路由。

3 仿真与分析

设无线传感器网络中节点4个信任评判因素的基础权重[wm1,wm2,wm3,wm4]分别为[0.2,0.3,0.3,0.2],各因素的权重上界[w01,w02,w03,w04]由专家确定,分别为[0.6,0.7,0.7,0.6]。对于某一具体的评价向量u,可由文献[5]中算法计算得到λ(u)的值,从而得到变权值wi。

设节点信任值的评价区间为[0,10]。在无线传感器网络路由过程中,某节点的能量信任值为7,其数据包转发信任值为8,路由信息篡改信任值为7,诚实度为6,即该节点的信任评价为[7,8,7,6]。

在另一情况下,某节点由于被俘获而成为妥协节点,其路由信息篡改率属性信任评价值仅为3,能量评价值为8,数据包转发信任值为5,诚实度信任值为9,亦即该节点的信任评价为[8,8,3,9]。

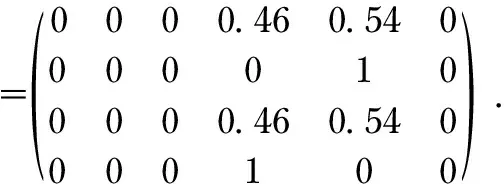

首先对这2组评价进行模糊化操作。采用梯形隶属函数μ(x,a,b,c,d),6个模糊子集T1,T2,T3,T4,T5,T6所对应的隶属函数参数[a,b,c,d]分别由专家经验设为[-1.6,-0.3,0.3,1.6],[0.3,1.6,2.3,3.6],[2.3,3.6 ,4.3,5.6],[4.3,5.6,6.3,7.6],[6.3,7.6,8.3,9.6],[8.3,9.6,10.3,11.6],则第一组评价[7,8,7,6]模糊化后得到得模糊综合评判矩阵为

T1T2T3T4T5T6

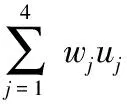

第二组剧评价[8,8,3,9]模糊化后得结果评价矩阵为

T1T2T3T4T5T6

由于第二组评价中的第三个因素路由信息篡改信任值评分较低,希望能够通过加大其权重的方法突出这一因素,以引起决策者的充分注意。尽管其他因素的值比较高,该节点也是不可信的。因此,采用变权模糊综合评判方法可分别计算出在这2组评价下关于4个因素的权值和综合信任值。

由模糊变权综合评判算法[6]可计算出,第一组[7,8,7,6]评价的参数[λ1(u),λ2(u),λ3(u),λ4(u)]=[0.263 5 0.343 3 0.382 8 0.296 4];第二组评价[8,8,3,9]的参数[λ1(u),λ2(u),λ3(u),λ4(u)]=[0.235 8 0.343 3 0.629 6 0.212 0]。

由公式(1)可计算得到在这2组评价下的变权值如表1中所示。

表1 评价向量为[7,8,7,6]和[8,8,3,9]时各因素的变权值

通过模糊变换,可得在评价[7,8,7,6]和[8,8,3,9]下,节点的信任向量分别为:V1=[0 0 0 0.461 7 0.538 3 0];V2=[0 0.203 9 0.239 3 0 0.476 2 0.080 6]。

由重心法后得去模糊化结果为:V1=7.026 6;V2=6.036 8。

若采用常权模糊综合评判法,设w=[w1,w2,…,w4]=[0.2,0.3,0.3,0.2]为因素的权值向量。其中,wi∈[0, 1](i=1,2,3,4)为因素ei的权重,可以计算出常权下2组评价的综合信任向量分别为:V1=[0 0 0 0.43 0.57 0];V2=[0 0.138 0.162 0 0.592 0.108]。采用重心法进行去模糊化可得结果为:V1=7.090 0;V2=6.734 7。

通过与常权法计算出的结果相比,可看出:在“评价越高越好”的前提下,只要不是每个因素在单因素评估中都取最大值,则使用变权法所得综合值总比以基础权数为权数用“常权法”所汁算出来的综合值小,这与开始提出的用降低综合值的办法突出单因素评估时评估值低的结论是吻合的。若有某个因素的值较低,则可通过加大其权值的方法突出这一项的影响,并最终较大地降低综合后的信任值,以引起决策者的注意,由此可以避免给于具有某方面缺陷的节点较高的总体信任值,从而再得到可信的簇头选举和路由过程。

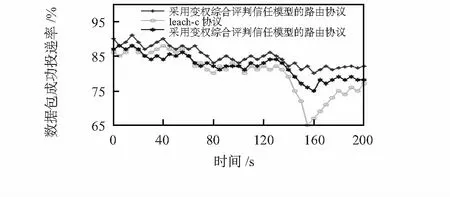

将该信任机制应用到无线传感器网络路由过程中,可得如下仿真结果。如图1中所示,t=150 s时刻,妥协节点出现了篡改路由信息包的恶意行为,采用变权综合评判信任模型与Leach-C协议以及采用常权综合评判信任模型的无线传感器网络路由成功率的对比明显具有较高的路由成功率,可以得到更可信的路由。

图1 路由成功率

4 结 论

在基于分簇的无线传感器网络的簇头选举和路由过程中,使用信任机制可以提高路由的成功率和可靠性。采用变权综合评判算法计算信任值,通过提高具有过低值的属性的权值,可以突出缺陷,使得具备某一缺陷的节点避免被选为簇头节点或转发节点。仿真结果表明:该算法较传统的基于普通加权综合评判的可信路由算法和未引入信任模型的Leach-C协议都具有更高的数据转发成功率和路由可信度。

参考文献:

[1] Pirzada Asad Amir,McDonald Chris.Circumventing sinkholes and wormholes in wireless sensor networks[C]∥International Confe-rence on Wireless Ad Hoc Networks,[s.n.],2005,25:70-78.

[2] Luo Junhai,Liu Xue,Fan Mingyu.A trust model based on fuzzy recommendation for mobile Ad-Hoc networks[J].Computer Networks,2009,53:2396-2407.

[3] Charikleia Zouridaki,Brian L Mark, Marek Hejmo,et al,E-Hermes:A robust cooperative trust establishment scheme for mobile Ad Hoc networks[J].Ad Hoc Networks,2009,7:1156-1168.

[4] Zhang Youtao,Yang Jun,Li Weijia,et al.An authentication scheme for locating compromised sensor nodes in WSNs[J].Journal of Network and Computer Applications,2010,33:50-62.

[5] 彭祖增,孙韞玉.模糊数学及其应用[M].武汉:武汉大学出版社,2007.