计算机网络入侵检测中的数据挖掘

2014-09-04张枝令

张枝令

(宁德师范学院 计算机系, 福建 宁德 352100)

计算机网络入侵检测中的数据挖掘

张枝令

(宁德师范学院 计算机系, 福建 宁德 352100)

针对入侵检测系统存在的问题,设计了一个基于数据挖掘技术的计算机网络入侵检测系统,给出主要结构和功能,分析了网络控制系统中的应用。

数据挖掘; 网络; 入侵检测

0 引 言

随着互联网的快速发展,计算机网络安全成为大家首要关注的问题。虽然现在网络上出现各种计算机防火墙、安全卫士等产品,但面对着网络环境的不断复杂化和网络攻击方式的多样化,许多网络用户仍成为黑客的攻击者,以致用户大量信息泄露,对社会同样造成一定的危害[1]。因此,文中借鉴数据挖掘技术的成熟化和入侵检测技术可靠性的特点,完成数据挖掘技术在计算机网络入侵检测的应用研究具有重要意义。

1 应用研究意义

计算机网络入侵检测就是运用各种渠道获取一定的数据,通过一些数据分析方法或系统分析方法对网络状况和网络行为等数据进行深入分析,提取可靠的网络响应数据,并对相应的网络数据进行异常或正常评价,对潜在的新型入侵行为做出正确的预测,从而保证计算机网络的稳定性和安全性[2]。所以,文中基于数据挖掘技术的计算机网络入侵检测具有重大意义。

在深入研究计算机网络入侵检测系统时,应注重以下几点:

1)网络管理人员需要掌握网络状态和网络行为的实时数据和历史数据。随着网络业务及网络结构发展的复杂化和多样化,如何保证计算机网络的稳定性,更好地服务于用户成为网络管理人员面临的最大问题。显然,网络状态和网络行为的数据源对管理人员进行决策十分重要。只有正确掌握网络状态和网络行为的历史数据,才能判定当前网络以及预测以后网络的状况。

2)及时更新网络检测系统。网络检测系统作为计算机网络的一道防御门,对计算机网络的安全起到重要作用。但随着时间的变化,计算机网络也发生了巨大的变化,特别是新的入侵方法和入侵行为的出现,这就要求网络检测系统相关模型及时更新。

3)建立多种技术联合防御模式,如采用数据挖掘技术、专家系统分析技术以及神经网络技术的联合,为计算机网络建立先进的入侵检测算法,该算法不仅可以保留原先每个模式固有的性能,还能有效地解决每个模块之间的不足,大大降低了计算机网络的误报率,提高了系统的可靠性。

4)针对不同的入侵检测数据类型采用不同的数据挖掘算法,并制定不同的规则库,从而提高决策方法的精确度和判定效率。

2 基本框架

2.1数据挖掘的过程分析

数据挖掘技术的应用过程主要包括数据准备、数据挖掘以及结果评估三大阶段,并实现了从海量的数据库中提取人们所希望获取的信息的目标。数据挖掘的一般流程如图1所示。

图1 数据挖掘的一般流程

任何数据挖掘过程都是这三个阶段的反复使用过程。具体实现步骤为:

1)数据准备阶段。该阶段作为数据挖掘的前期准备阶段,包括数据理解、数据选择、数据预处理三个部分。该阶段主要负责对输入数据的采集、清洗、选择以及处理,将输入的数据集中的模糊、不完全、有噪声的数据进行有效的识别。在这一系列的数据准备阶段过程中,为下一阶段的数据挖掘提供优质的数据源。

2)数据挖掘阶段。该过程作为整个数据挖掘的核心部分,主要将上阶段的输入数据集通过特定问题或文中数据挖掘任务进行算法或数据处理规则模式的选择。因此,确定本次数据的分析任务尤其重要,也只有确定了本次数据挖掘的任务才能确定选择何种挖掘算法。

3)结果评价阶段。由于在数据挖掘阶段人为地设置挖掘任务或选择挖掘算法,以致产生不同的数据挖掘结果,而在这些结果中并非每个结果都是所希望获取的。

因此,在结果评价阶段过程中,利用产生的多种结果进行实时有效评价,获取可靠结果的同时,需要删除部分错误或无用的信息。因此,在优化整个数据挖掘过程时,鉴于之前的挖掘结果,需要重新退回到前一个阶段,重新设置和选择挖掘算法。

2.2基于数据挖掘技术的入侵检测框架分析

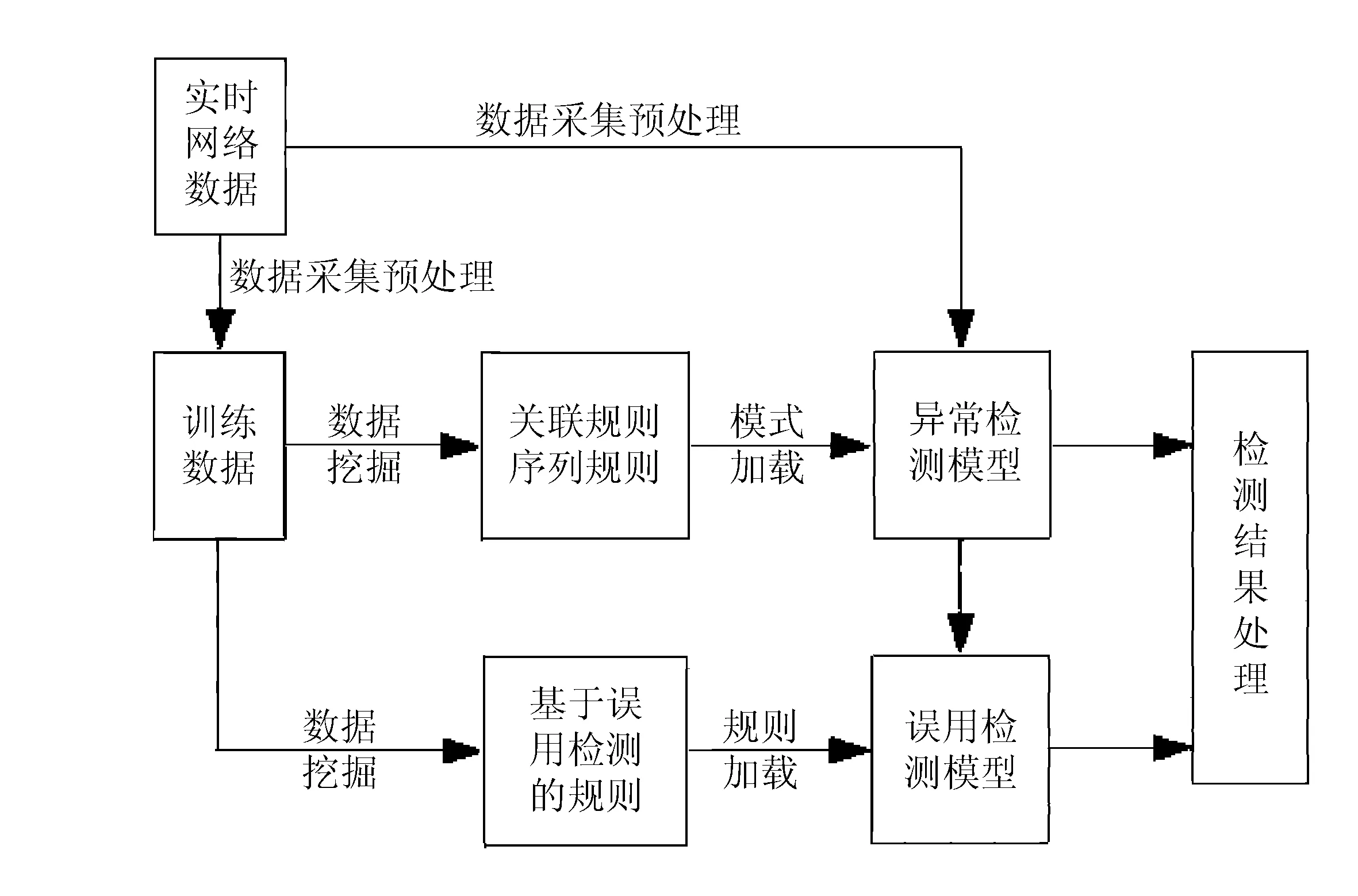

基于数据挖掘技术的入侵检测系统框架结构如图2所示。

基于数据挖掘技术的入侵系统模型框架主要包括数据采集预处理模块、关联规则与序列规则挖掘模块、基于误用检测规则挖掘模块、异常检测模型模块、误用检测模型模块以及检测结果处理模块[1]。其中数据采集预处理模块作为该系统框架的初始工作阶段,主要负责采集实时的网络数据,通过一定的数据采集预处理,并形成训练数据集,保存在训练数据模块中。另外,实时网络数据处理后发送到异常检测模型;关联规则与序列规则挖掘模块主要负责数据挖掘过程中产生的关联规则和序列规则,并发现正常模式。通过正常模式的数据与预处理数据对比,以确定数据是否存在异常。基于误用检测规则挖掘模块主要通过分类规则挖掘算法,对更新后的训练数据进行筛选和选择,并用于后续的误用检测;基于大量挖掘数据,形成一定的异常检测模型与误用检测模型[3]。通过异常检测模型与误用检测模型两大模块的处理,完成网络数据的判定,并判定数据是正常,还是非法入侵,最后把网络数据检测的处理结果再反馈给训练数据收集模块,并及时更新训练数据、收集模块数据[4]。

图2 基于数据挖掘技术的入侵检测系统框架

3 检测系统的设计

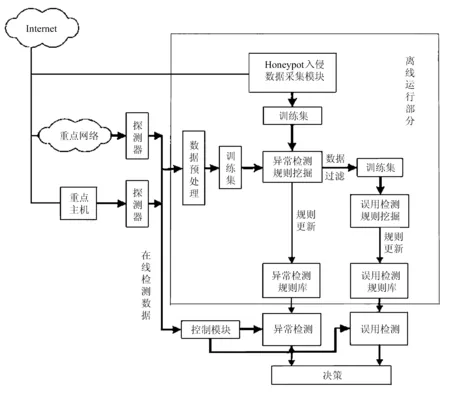

在基本数据挖掘技术的入侵检测系统框架基础上,采用目前可靠性高、用户使用较广的基于分布式数据挖掘技术的计算机网络入侵检测系统框架,如图3所示。

图3 基于数据挖掘技术的入侵检测系统模型结构设计

系统由硬件和软件两部分组成。硬件包括主机、服务器、交换机以及探测器等;软件主要包括数据处理软件和数据库等。根据功能设计结构分析,入侵检测系统主要由外部采集硬件部分、离线运行部分、在线检测数据部分、检测引擎部分以及决策功能部分组成。

3.1外部采集硬件部分

外部采集硬件部分是系统环境的组成,它包括计算机、数据探测器以及网络环境等,为数据的输出提供基础保障。

3.2离线运行部分

该部分是整个系统工作的核心,也是数据库主要储存位置和数据更新的主要依据,包括数据预处理功能、数据训练集形成功能、异常检测规则挖掘过程、误用检测规则挖掘过程、异常检测规则库形成及存储过程、误用检测规则库形成及存储过程[5]。网络数据通过离线运行部分的处理,会形成最新的异常检测规则库和误用检测规则库,为后续的异常检测和误用检测提供保障和依据。

3.3控制模块部分

该部分主要根据不同探测器发送的数据源,选择合适的工作策略进行误用检测和异常检测。对于误用检测和异常检测的先后,控制模块根据数据源的不同而决定。此外,控制模块还能实现自动调整数据采集策略,从而控制不同探测器发送的网络数据源。

3.4检测引擎部分

该部分主要负责对网络活动进行实时检测,主要包括网络误用检测和异常检测两种检测技术,这两种检测功能之间能够较好地弥补双方的不足,并共同完成计算机网络入侵检测任务[6]。

4 检测系统的应用

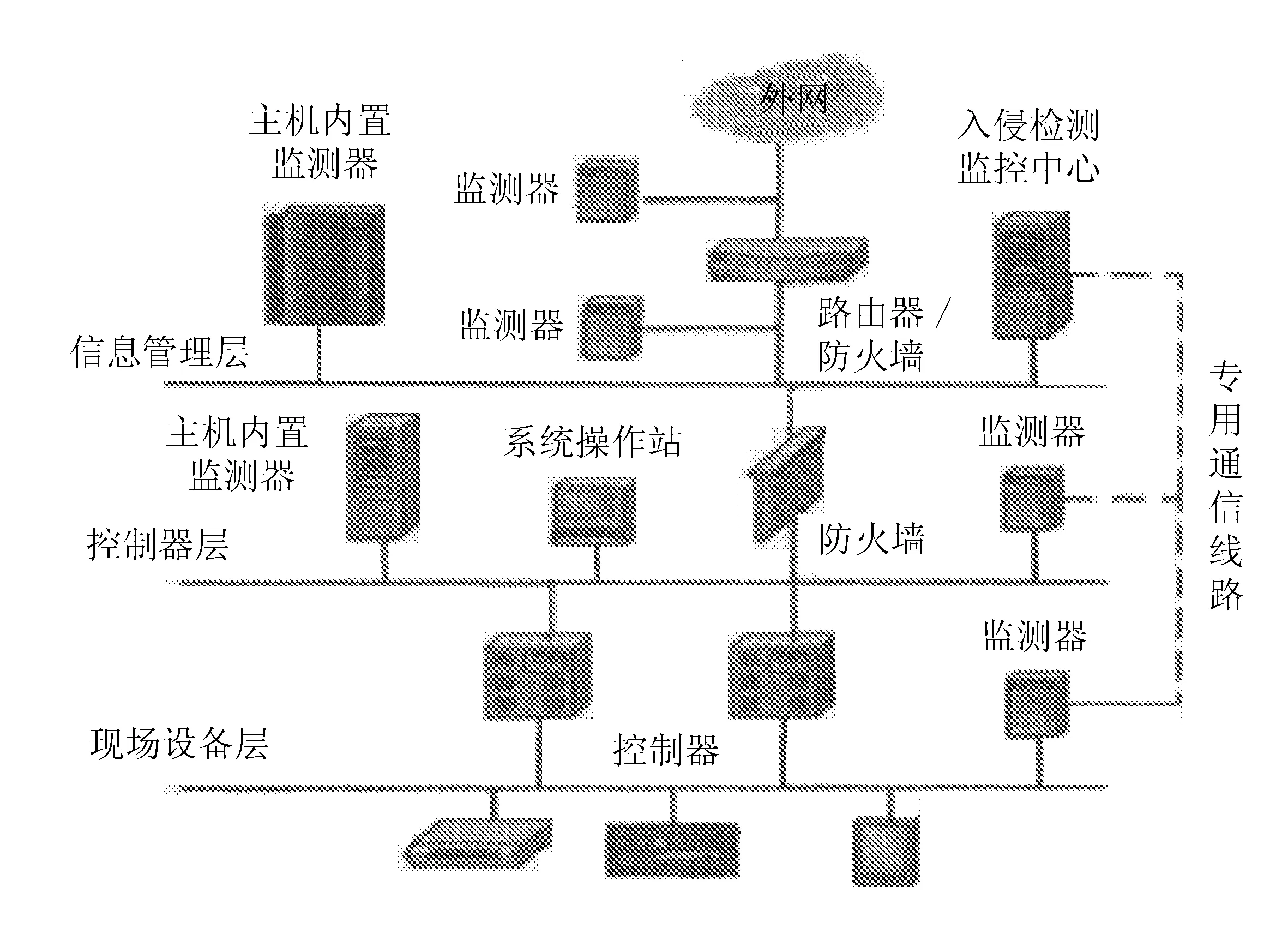

根据所设计的入侵检测系统框架,结合分布式网络控制系统的特点,完成分布式入侵检测系统监测器的安装与监控中心的部署。分布式入侵检测系统应用结构如图4所示。

图4 分布式入侵检测系统应用结构图

该系统的监测器安装在3处,最外层监测器安装在系统外部网络与外部路由器的连接处,主要用来监测网络系统外部的入侵;中间层监测器安装在网络防火墙与信息管理层之间,主要负责监视和分析信息管理层与外部网络信息的通信流;内部监测器的安装,分别部署在信息网、控制网以及设备网中,其中内部监测器主要监视系统各子网中的网络信息情况,并根据不同网络特点设置相应的入侵检测策略[7]。受网络控制实时性要求的影响,文中所设计的系统框架中,对传统的分布式入侵检测系统进行升级和改进,特别是在设备层和控制层两部分的监测器数据采用两条通道完成数据的输入和输出。其中控制层和设备层中设置相应的网络接口,负责对数据的侦听,而侦听数据经过检测后,采用专用通道进行检测数据的输出。这样不仅不影响任何网络的数据传输,还能减少重要数据的控制,有效地减轻了网络的负担。此外,专用通道还能作为备用冗余线路,起到应急通信作用。信息管理层的IDS主要用于防范计算机网络中的一般入侵行为,该层对于网络信息的实时性要求不高[8]。所以,在信息管理层中,信息网上无需专用线路的监测器。然而,对于重要的主机或服务器可以安置基于主机或服务器的入侵检测系统。由于IDS具有强大的数据分析能力,因此,系统中的设备层和控制层可充分利用IDS的数据分析能力进行入侵检测和实时故障诊断。该方式可以及时地监控系统中任何一台控制器,并判断该系统中是否出现通信故障,及时反馈给监控中心[9]。

基于数据挖掘技术的分布式入侵检测系统安装部署后,会在系统运行过程中进行实时的检测和更新。在整个系统运行过程中,需要网络管理人员的有效配合,网络管理人员根据入侵系统提供的实时数据进行实时处理。除此之外,网络管理人员还需做好系统各项报警信息处理的准备工作。例如当系统出现报警时,管理人员首先应判断系统报警声是否属于误报。如果报警声属实,则进行报警处理;如果报警声属于误报,则选择关闭系统操作或继续监视,并将相关数据进行收集。所以,只有网络管理人员在整个过程中采用合理的处理方法,才能保证入侵检测系统发挥最大的功效。由于计算机网络入侵的方式呈多样化和复杂化,网络管理人员必须对入侵检测系统的数据库进行及时更新,并添加新的入侵防御方式。只有这样,才能有效地保证入侵检测系统的安全运行。

5 结 语

针对当前我国入侵检测技术的发展现状及存在的问题,提出入侵检测系统中基于数据挖掘技术的应用。通过讨论网络数据采集、数据预处理、训练数据集分析等数据挖掘技术,结合入侵检测框架数,深入研究基于数据挖掘的计算机网络入侵检测系统的设计与应用,研究结果达到预期目标。

[1] 罗峰.入侵检测系统与技术研究[J].电脑知识与技术,2006(17):61-63.

[2] 欧献永.计算机网络及信息安全存在的问题和对策[J].网络安全技术与应用,2012(10):26-28.

[3] 何小虎.计算机网络入侵检测探讨[J].科技信息,2010(14):30-32.

[4] 蒋云燕,成长生.基于数据挖掘的入侵检测[J].计算机应用与软件,2006,23(11):124-126.

[5] 许润国,韩国强.基于数据挖掘的入侵检测系统研究与设计[J].网络安全技术与应用,2005(10):41-43.

[6] 李静燕.入侵检测系统及其研究进展[J].网络安全技术与应用,2008(3):32-34.

[7] 郭军华.网络入侵检测中的数据挖掘技术探讨[J].科技广场,2005(2):39-40.

[8] 马选民,张海洋.计算机网络入侵检测技术探究[J].信息与电脑:理论版,2011(2):28.

[9] 杨建召,程彦,范伟琦,等.基于主机的入侵检测系统设计与实现[J].长春工业大学学报:自然科学版,2005,26(4):309-312.

Data mining in a computer network intrusion detection system

ZHANG Zhi-ling

(Department of Computer Science, Ningde Teachers College, Ningde 352100, China)

For problems existed in the current intrusion detection systems, we design a new computer network intrusion detection system based on data mining technology. The main structure and function are given here and we analyze its application.

data mining; network; intrusion detection.

2014-09-03

张枝令(1975-),男,汉族,福建屏南人,宁德师范学院讲师,硕士,主要从事计算机网络和数据挖掘方向研究,E-mail:383298940@qq.com.

P 209

A

1674-1374(2014)06-0683-05