一种鲁棒性强的无线传感器网络位置隐私保护方案*

2014-07-18黄学彬

赵 春, 黄学彬

(1.四川大学 锦城学院 计算机科学与软件工程系,四川 成都 611731;2.四川大学 锦城学院 教务部,四川 成都 611731)

一种鲁棒性强的无线传感器网络位置隐私保护方案*

赵 春1, 黄学彬2

(1.四川大学 锦城学院 计算机科学与软件工程系,四川 成都 611731;2.四川大学 锦城学院 教务部,四川 成都 611731)

传统无线传感器网络(WSNs)位置隐私保护方案难以解决安全性与网络能耗之间的均衡,为了提高网络隐私信息的安全性,提出一种鲁棒性强的无线传感器网络位置隐私保护方案。首先通过增加伪源节点和伪汇聚节点防止攻击者获得关键节点的位置信息;然后采用伪汇聚节点分组、概率丢弃冗余数据包降低网络资源消耗;最后在Matlab 2012平台下进行仿真对比实验。结果表明:该方案可以提高网络攻击事件检测率,降低网络时延,有效地保护源节点和汇聚节点的位置隐私。

无线传感器网络; 位置隐私; 幻影路由; 通信安全

0 引 言

无线传感器网络(wireless sensor networks,WSNs)在危险环境数据采集、医疗健康监视和军队战场等领域中得到了广泛应用[1]。在无线传感器网络实际应用中,监测对象的物理位置是一种敏感信息,一旦暴露就会对监测对象造成安全威胁,比如:军队战场上的军队位置信息,因此,保护无线传感器网络位置隐私具有十分重要的意义[2,3]。

无线传感器网络位置隐私保护主要是指对关键节点位置隐私的保护,攻击者可通过对数据者分析获得关键节点的位置信息,因此,无线传感器网络位置隐私保护主要有:源节点和汇聚节点位置隐私的保护[4,5]。相对于传统网络,无线传感器网络的节点能量有限,常部署的环境恶劣,与传统网络隐私问题差异很大,导致传统隐私保护机制不能适用于无线传感器网络的位置隐私保护,为此,国内外专家和学者设计一些无线传感器网络位置隐私保护机制[6]。文献[7]提出基于熊猫—猎人模型(panda hunter model)的无线传感器网络位置隐私保护方案,其将攻击者当作“猎人”,关键节点当作“熊猫”,根据恶意攻击方的“猎人”希望通过对无线传感器网络中信号监测追踪获取“熊猫”出现的位置的思想,利用伪源节点达到保护真实源节点的位置隐私的目的。许多学者对熊猫—猎人模型进行扩展,如文献[8]提出了幻影路由的无线传感器网络位置隐私保护技术,首先直接随机漫步,将报文随机漫步到网络中的一个伪源节点;然后采用洪泛路由将数据传输到基站,但是随机漫步方式不能保护源节点的位置隐私,使得攻击者能很快地收集位置资源的信息。针对该问题,有学者提出一些改进幻影路由,如姚剑波等人提出了定向随机幻影路由,其采用定向随机漫步方式路由到基站[9];杨朔等人提出了基于有限洪泛的源位置隐私保护机制[10];文献[11]提出基于陷阱路由的无线传感器网络位置隐私保护方案,利用网络中的垃圾包环路来迷惑攻击者,但消耗能量大,并且消息在环上传送的过程中可能会在距离源节点很近的位置被捕获,不能有效地保护源节点的位置隐私安全。

为了提高无线传感器网络的位置隐私安全性,本文提出一种鲁棒性强的无线传感器网络位置隐私保护方案,并通过仿真对本文方案进行实验。仿真结果表明:本方案具有较高的安全性,可以较好地保护源节点和汇聚节点的位置隐私保护。

1 位置隐私保护问题分析

假设无线传感器网络的位置隐私攻击者有如下特点:

1)攻击者知道基站的位置,且了解到传感器网络信源的多种途径,可以进行多种多攻击。

2)攻击者配备优质的追踪设备,具有足够大的存储空间和强大的计算能力,能够通过无线射频定位技术检测出消息的发送者并迅速移动至发送方的位置。

3)攻击者不能解密数据包并篡改数据包内容,不能毁坏传感器节点,但可以监听某个区域内的全网的流量信息,节点收发数据包比值[12]。

4)攻击者的监测半径等于传感器节点的发射半径。

在一段时间内,攻击者可监测到节点i流向节点j的流量值,则有

(1)

式中Di为第i只传感器节点产生的流量。

根据式(2)可知,当攻击者监测到传感器节点i发送的流量大于接收的流量,则表示该传感器节点i为源节点,即

(2)

传感器节点i发送的流量小于接收的流量,则表示该传感器节点i为汇聚节点,即

(3)

通过式(2)和式(3)可知,攻击者主要通过对流量进行分析实现无线传感器网络的隐私保护,从而实现攻击,为此,本文通过增加伪装传感器节点迷惑攻击者,使攻击者难分辨出真实的源和汇聚节点,以提高位置信息的安全性。

2 位置隐私保护方案

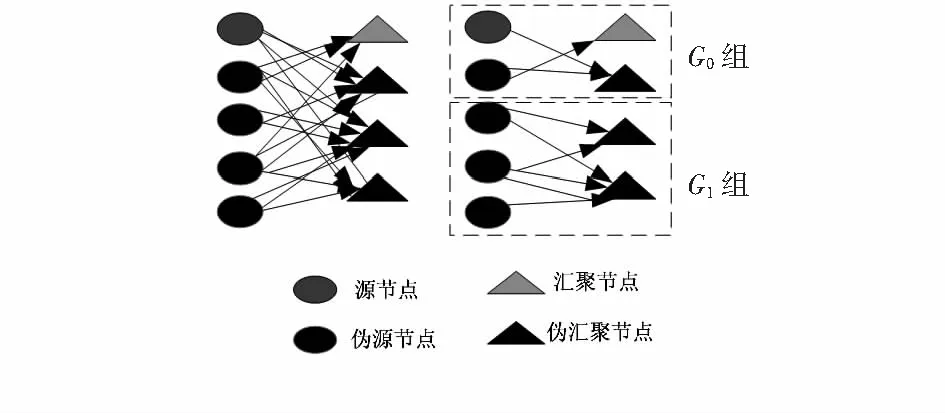

无线传感器网络的隐私即包括被监测对象的隐私,也涉及到基站和传感器节点的隐私,被监测对象的隐私通常是和基站或者传感器节点的隐私绑定在一起的,当一方的隐私被破坏后,另一方的隐私很快就会被攻击。通常情况下,无线传感器网络会受到多方式的联合攻击,攻击者可以对数据包进行追踪攻击,也可以对源节点和汇聚节点进行攻击,为此,无线传感器网络的隐私保护应该可以多种方式,以提高无线传感器网络的安全性。无线传感器的网络模型如图1所示。

图1 无线传感器网络模型Fig 1 Model of WSNs

为了更好地保护无线传感器节点位置隐私信息,本文将伪汇聚节点分类:一类用于接收有用数据,一类用于来接收冗余数据,具体如图2所示。

图2 伪汇聚节点的分类Fig 2 Classification of pseudo sink node

2.1 初始化阶段

1)从无线传感器网络随机选择r个传感器节点作为伪汇聚节点,它们与实际汇聚节点Nsink组成一个汇聚节点集合(FS),每一个节点都有一个唯一的ID,组成ID集合FS_ID。

2)将FS划分2个子集,分别为G0和G1。

3)在整个无线传感器网络,汇聚节点广播FS的信息。

2.2 路由发现阶段

1)检查汇聚节点生成的广播包唯一标识符packet_id,若该数据包被处理过,则丢弃;否则,转发广播包。

2)如果节点ID是存在于FS_ID中,FS集合节点广播其位置信息和所属分组。

3)当前全部无线传感器网络节点接收到广播的数据包后,无线传感器路由建立完成。

2.3 数据传输阶段

1)根据源节点数设置伪源节点位置和个数,并选取相应伪源节点{Nsource1,Nsouce2,…,Nsouce k}。

2)源节点和伪源节点向FS中的节点发送数据包。

3)发送至G0的数据包利用邻居节点间共享的密钥进行重加密后转发;发送至G1的数据包,利用随机数R进行哈希变换后以概率p转发;当网络发生拥塞时,节点优先丢弃发送至G1的数据包。

4)伪汇聚节点收到数据包后直接丢弃数据包,并利用汇聚节点的邻居节点共享密钥对数据包进行解密,获得事件发生位置对应节点标识Source_ID和M。

5)利用汇聚节点与网络节点共享的密钥对M进行解密,得到源节点采集到的数据。

3 仿真实验

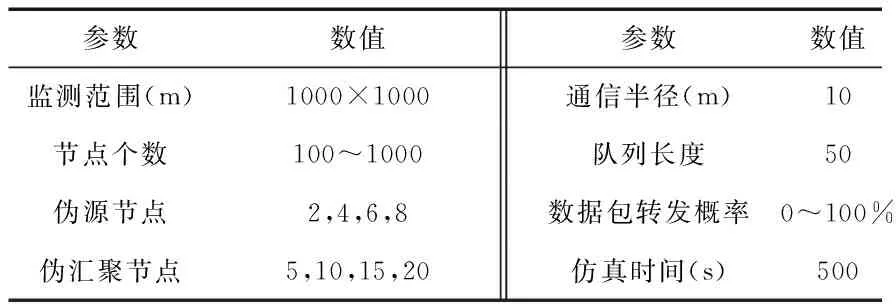

3.1 仿真场景

为了测试本文提出无线传感器节点位置隐私保护方案的性能,在P4 双核心2.65GHz CPU,2GRAM,Windows 7的计算机上,采用VC++实现仿真实验。仿真实验的参数设置见表1。为了使本文方案的优化结果具有可比性,选择未经优化方案、文献[13]与文献[14]的无线传感器位置隐私保护方案进行对比实验,从丢包概率、能量消耗、事件检测率和网络包延时等方面进行对比分析。

表1 仿真实验参数Tab 1 Parameters of simulation experiment

3.2 结果分析

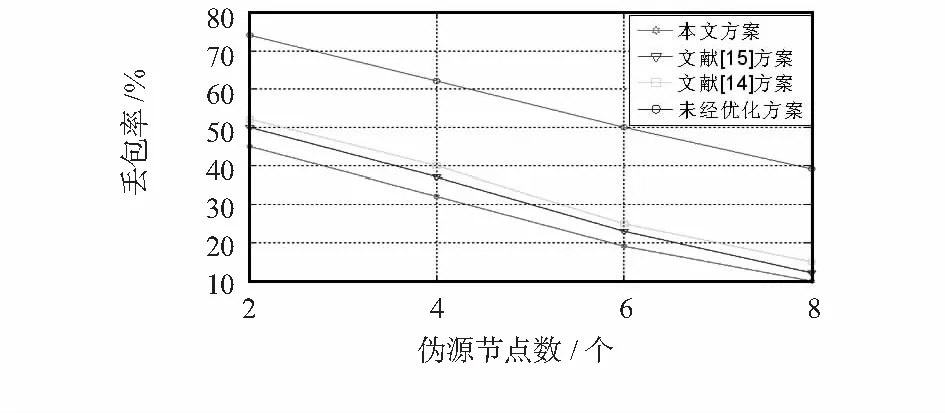

3.2.1 丢包概率对比

不同伪源节点的情况下,所有无线传感器网络位置隐私保护方案的丢包率如图3所示。从图3可以清楚地看出:随着伪源节点的增加,网络的丢包概率下降,这主要是由于随着伪源节点的增多,攻击者越来越以辩识无线传感器中真正的源节点和汇聚节点,无线传感器网络处于一种安全状态,在所有方案中,本文方案的丢包概率更小,优势比较显著。

图3 不同方案的方案丢包概率对比Fig 3 Comparison of packet loss probability of different schemes

3.2.2 能量消耗对比

不同伪源节点的条件下,不同无线传感器网络位置隐私保护方案的能量消耗曲线如图4所示。从图4可知,随着伪源节点数的不断增加,所有方案的无线传感器网络能量消耗相应增加,这是因为随着伪源节点数的增加,无线传感器网络通信过程所消耗能量上升。在所有方案中,未经优化位置隐私方案的能量增加幅度最大,而文献[14,15]的方案次之,本文位置隐私方案能量相对增加比较缓慢,大幅度降了无线传感器网络的能量消耗。

图4 不同方案的网络能量消耗变化曲线Fig 4 Curve of energy consumption change of network of different schemes

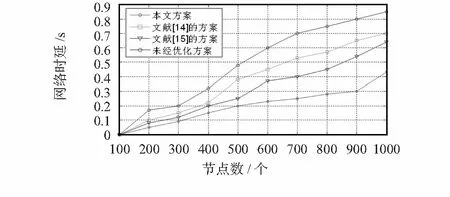

3.2.3 网络时延对比

不同传感器节点数情况下,不同无线传感器网络位置隐私保护方案的网络时延变化曲线如图5所示。从图5可知,随着节点数增加,所有方案的网络时延变化增加,这主要是由于随着网络规模增加,伪汇聚节点没有对冗余数据包进行处理,网络通信质量下降,数据时相应延长,但是在相同条件下,本文方案网络时延增加比较缓慢,幅度比较小,具有一定的优势。

图5 不同方案的网络时延变化曲线Fig 5 Network time delay change curve of different schemes

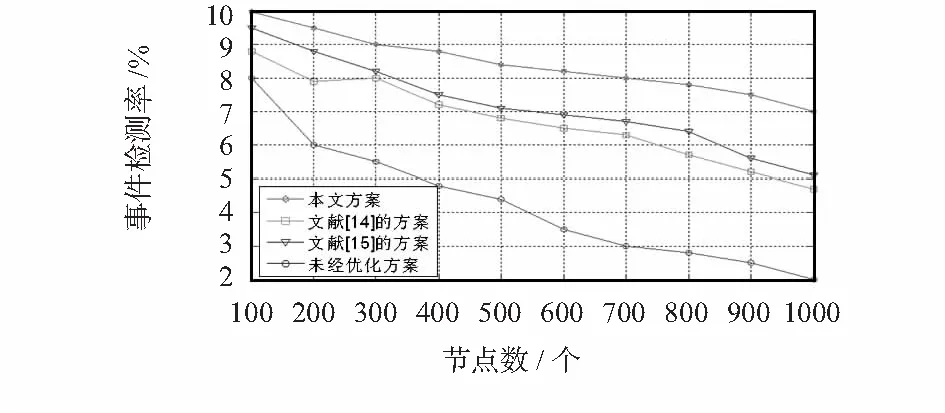

3.2.4 事件检测率对比

不同节点数下,不同无线传感器网络位置隐私保护方案的攻击事件检测率变化曲线如图6所示。从图6可知,随着节点数增加,所有方案的攻击事件检测率下降,这主要是由于节点数增加,伪汇聚节点的冗余数据包对整个网络产生不利影响,网络丢包率的上升,然而在相同条件下,本方案改善了网络攻击事件数据概率,获得了更加理想的网络位置隐私保护结果。

图6 不同方案的事件检测率变化曲线Fig 6 Event detection rate change curve of different schemes

4 结束语

无线传感器网络进行重要信息监测时,攻击者可以追踪消息到信息源,而且攻击行为具有多样性和复杂性,为了提高位置信息安全性,提出一种鲁棒性强的无线传感器网络位置隐私保护方案,并通过仿真对比实验测试其有效性有优越性,仿真结果表明:相对于当前的无线传感器位置隐私保护方案,本方案不仅可以获得更高的攻击事件检测率,而且大幅度了减少网络时延和数据丢包率,极大地减少了能耗,为无线传感器网络位置隐私提供了一种新的保护机制。

[1] Li N,Zhang N,Das S K,et al.Privacy preservation in wireless sensor networks:A state-of-the-art survey[J].Ad Hoc Network,2009,7(8):1501-1514.

[2] Chen X Q,Makki K Y.A survey on sensor network security[J].IEEE Communications Surveys & Tutorials,2009,11(2):52-73.

[3] Ngai E.On providing sink anonymity for wireless sensor network-s[J].Security and Communication Networks,2010,12(1):243-253.

[4] 钱 萍,吴 蒙.同态加密隐私保护数据挖掘方法综述[J].计算机应用研究,2011,28(5):1614-1617.

[5] Joseph M,Choudhury R R.Hiding stars with fireworks location privacy through camouflage[C]∥Proceedings of the ACM Special Interest Group on Mobility of Systems,2009:345-356.

[6] Deng J,Han R,Mishra S.De-correlating wireless sensor networks traffic to inhibit traffic analysis attacks[J].Pervasive Mob Comput,2005,2(2):159-186.

[7] Chow C Y,Mokbel M F,He T.A privacy-preserving location monitoring system for wireless sensor networks[J].IEEE Trans Mob Comput,2010,10(1):94-107.

[8] Djenouri D,Merabtine N,Mekahlia F Z,et al.Fast distributed multi-hop relative time synchronization protocol and estimators for wireless sensor networks[J].Ad Hoc Networks,2013,6(1):2329-2344.

[9] 姚剑波,郝晓青,文光俊.无线传感器网络中的位置隐私保护[J].传感技术学报,2008,21(8):1437-1441.

[10] 杨 朔,李长庚.无线传感器网络泛洪时间同步协议安全算法[J].传感器与微系统,2014,33(1):137-140.

[11] Li Y,Ren J.Providing source-location privacy in wireless sensor networks[J].Lecture Notes in Computer Science,Springer,2009,5682:338-347.

[12] Zhu W T,Zhou J Y,Deng Robert,et al.Detecting node replication attacks in wireless sensor networks:A survey[J].Journal of Network and Computer Applications,2012,35(3):1022-1034.

[13] Kiran M,Liu D G,Matthew W.Protecting location privacy in sensor networks against a global eavesdropper[J].IEEE Transactions on Mobile Computing,2012,11(2):320-336.

[14] 赵泽茂,刘 洋,张 帆,等.基于角度和概率的WSNs源位置隐私保护路由研究[J].山东大学学报:理学版,2013,48(9):1-9.

A location privacy protection scheme with strong robustness for WSNs*

ZHAO Chun1, HUANG Xue-bin2

(1.Computer Science Department,Jincheng College,Sichuan University,Chengdu 611731,China;2.Academic Department,Jincheng College,Sichuan University,Chengdu 611731,China)

Traditional location privacy protection scheme for wireless sensor networks(WSNs)can not get well balance between security and network energy consumption,in order to improve safety of privacy information of WSNs,a robust location privacy protection scheme for WSNs is proposed.Firstly ,by increasing pseudo source node and pseudo sink node to prevent attacker to obtain position information of key nodes;secondly,pseudo sink node are divided into two groups,throw redundant packets probabilistically to reduce network source consumption;finally,simulation comparison experiments are carried out on Matlab 2012 platform.Results show that this proposed scheme can improve attack detection rate of network and reduce network delay,effectively protect location privacy of source node and sink node.

wireless sensor networks(WSNs); location privacy; phantom routing; communication security

10.13873/J.1000—9787(2014)12—0027—04

2014—09—17

国家自然科学基金资助项目(F020513)

TP 393

A

1000—9787(2014)12—0027—04

赵 春(1978-),男,四川渠县人,硕士,讲师,主要研究领域为软件工程、互联网应用。