基于贝叶斯网络的系统信息安全管理

2014-04-16赵攀

□赵攀

中国空间技术研究院 北京空间技术研制试验中心 北京 100094

信息安全评估[1]是指依据国家有关信息安全技术标准,对信息系统及由其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行科学评价的过程,它要评估信息系统的脆弱性、信息系统面临的威胁以及脆弱性被威胁源利用后所产生的实际负面影响,并根据安全事件发生的可能性和负面影响的程度来识别信息吸取的安全风险。

信息安全是指信息网络的硬件、软件及其系统中的数据受到保护,不受偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,信息服务不中断[2]。 信息安全[3]主要包括 5 个方面的内容,即需保证信息的保密性、真实性、完整性、未授权拷贝和所寄生系统的安全性。系统信息安全[4,5]主要所面临的问题可以分为两种:一种是针对网络系统中传递的信息的威胁;另一种是针对网络系统中连接的设备中所储存信息的威胁。2000年12月国际标准化组织在BS7799的基础上制定并通过了ISO/IEC 17799,它主要采用系统工程的方法保护信息安全[6]。

贝叶斯网络(Bayesian Network,BN)[7]又称为信念网,是1988年由Pearl提出的一种用有向无圈图来描述随机变量(事件)之间的因果关系,并引入概率进行贝叶斯推理的一种模型。在贝叶斯网络中,每个节点表示一个随机变量,节点间通过一个单向弧表示两节点间的依赖关系,同时每个节点都附有一个相应的概率[8]。贝叶斯网可以从定性和定量两个层面来理解。在定性层面,它用有向无圈图描述了变量之间的依赖和独立关系;在定量方面,它用条件概率分布刻画了变量对其父节点的依赖关系。利用贝叶斯网络模型可以实现预测、分类、因果分析等数据挖掘任务[9]。

目前,贝叶斯网络已广泛应用于各领域,用于表达和分析不确定性和概率性事件,用于有条件地依赖多种控制因素的决策,可以从不完全、不精确或不确定的知识或信息中做出推理。本文结合信息系统结构的特点和一些信息安全评估标准,根据层次分析法建立了一个信息安全层次结构模型;其次,结合贝叶斯网络由节点、有向边、节点概率分布构成的特点,将信息安全层次结构模型转换为贝叶斯网络模型,建立了信息安全贝叶斯网络模型;最后运用层次分析法对信息安全贝叶斯网络模型进行节点权重系数计算,并利用BayesiaLab对信息安全进行了评估。

1 系统信息安全贝叶斯网络模型

1.1 系统信息安全层次结构

AHP法是一种强有力的综合系统分析与运筹学的方法,对多因素、多标准、多方案的综合评价及趋势预测相当有效。面对由“目标层+准则层+指标层”构成的递阶层次结构决策分析问题,给出了一整套处理方法与过程。AHP法最大的优点是可以处理定性与定量相结合的问题,可以将决策者的主观判断与政策经验导入模型,并加以量化处理。下面根据AHP建立一个系统信息安全评估层次结构模型,该模型中各层次的因素如下。

(1)目标层。本次评估的目标是保证系统信息的安全,因此将信息安全作为目标层。信息安全是指信息的保密性、完整性和可用性的保持。

(2)准则层。将信息的三大属性定为准则层,即保密性 (Confidentiality)、 完整性 (Integrity) 和可用性(Availability)。保密性是指保证信息不被未授权的用户、实体或进程使用。完整性是指保证信息在传输过程中不被未授权者在偶然或恶意的环境下进行修改、删除、伪造、插入等破坏。可用性是指保证被授权者在需要时可以即时访问信息及系统资源和服务。

(3)指标层。① 保密性。根据《信息技术 开放系统互连开放系统安全框架第5部分:保密性框架》(GB/T 18974.5-2003/ISO/IEC 10181-5:1996),可以得出针对信息保密性的风险主要表现在:存在性、存取性和可理解性。确定与保密性相关的指标层元素为:存在性、存取性、可理解性、人力资源安全性、物理和环境安全性。②完整性。根据《信息技术 开放系统互连开放系统安全框架 第6部分:完整性框架》(GB/T 18974.6-2003/ISO/IEC 10181-6:1996),得出针对信息完整性的指标层元素为:篡改、创建、重放。③ 可用性。可用性是保证已授权用户在需要时可即时获取相应信息。针对信息可用性的指标层元素为:人员的可靠性、硬件的可靠性。

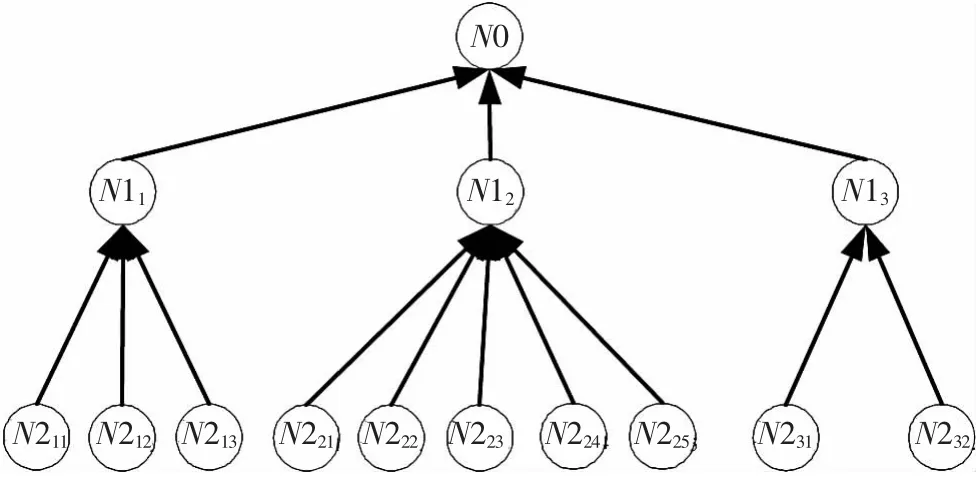

综上,信息安全层次结构如图1所示。

▲图1 系统信息安全评估层次结构

1.2 模型建立

根据信息安全层次结构,结合贝叶斯网络,提出一种信息安全评估贝叶斯网络模型。信息安全贝叶斯网络模型是用网络结构表达与信息安全有关的各种因素及其相互关系的一种评估模型,用一个三元组(X,A,P)表达。 其中:X={X0,X1j,X2j}为与信息安全相关的目标层、准则层、指标层元素集合。

将图1中的系统信息安全层次结构转换为贝叶斯网络,如图2所示。

其中信息安全为N0;完整性、保密性、可用性分别为 N11、N12、N13;篡 改 、创 建 、重 放 分 别 为 N211、N212、N213;人力资源安全性、存在性、存取性、物理和环境安全性、可理解性分别为 N221、N222、N223、N224、N225;人员可靠性、硬件可靠性分别为N231、N232。

▲图2 信息安全评估贝叶斯网络模型

贝叶斯网络由节点、有向边和节点概率组成,从图2 可以看出,Nimn(0≤i≤2,1≤m≤3,1≤n≤5,i,m、n∈N*)表示贝叶斯网络中的节点,两节点之间的有向箭头表示两节点之间的关联关系即有向边,而各节点的概率则需要通过相应的概率计算获得。

2 系统信息安全分析

2.1 节点概率计算

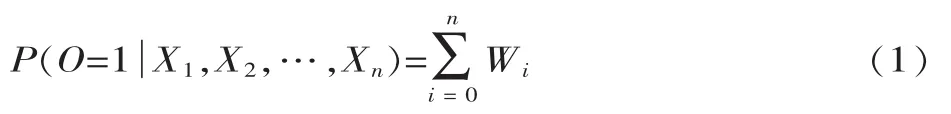

在信息安全贝叶斯网络中,节点O有{X1,X2,…,Xn}n 个父节点,每个节点有(0,1)两个状态,层次分析法分析得到各节点的权重系数为Wi,对于节点O在状态1条件下的概率为父节点状态等于1的权重系数之和,即:

节点O在状态0条件下的概率为父节点状态等于0的权重系数之和,即:

节点的权重系数如图3所示。

▲图3 信息安全贝叶斯网络模型

▲图4 BayesiaLab-信息安全评估图

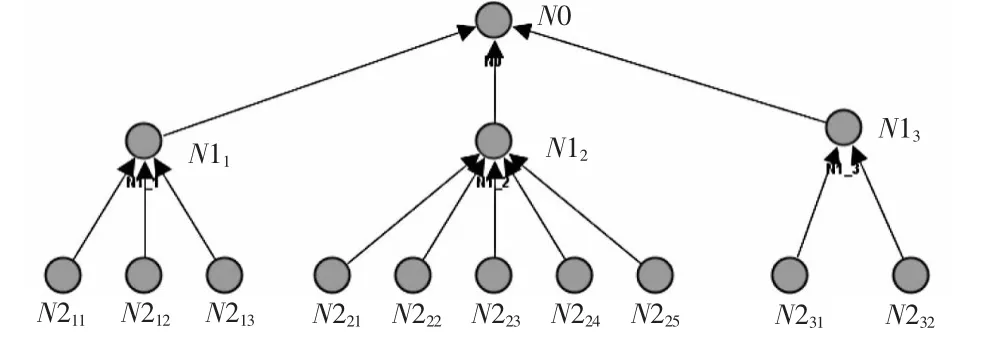

2.2 BayesiaLab分析

在BayesiaLab中根据图3建立图4贝叶斯网络。通过BayesiaLab分析,可以得到各节点的后验概率,以节点N11为例简要说明如下。

双击节点 N0、N11、N12、N13,在窗口右侧会出现各节点各状态的概率。双击节点N11为真的状态,则可得到此情况下目标节点N0各状态的概率,其中N0为真的概率=48.42%,即 P(N0=1 N11=1)=0.484 2,如图 5所示。

双击节点N11为假的状态,则可得到此情况下目标节点N0各状态的概率,其中N0为真的概率=26.50%,即 P(N0=1 N11=0)=0.265 0,如图 6 所示。

▲图5 计算P(N0=1 N11=1)

▲图6 计算P(N0=1 N11=0)

上面计算所得的P(N0=1 N11=1)=0.484 2和P(N0=1 N11=0)=0.265 0是节点N11在目标节点N0为真(即N0=1时的后验概率)。因此,按上述方法依次可得各节点在目标节点N0为真 (即N0=1时的后验概率),可以计算 P(N0=1 NX=1)-P(N0=1 NX=0)差值来比较对信息安全影响比较大的层次指标,见表1。

由表1可知,在系统信息安全评估中,N12对系统信息安全的影响较大,需要重点关注,N213对系统信息安全的影响最小,可以忽略。工程师可以根据表1中的系统信息安全指标影响排序来对信息安全指标进行综合评估,并对其优化做出量化指导。

表1 系统信息安全指标影响排序

[1] 国务院信息办信息安全风险评估课题组.信息安全风险评估研究报告[R].2003.

[2] 何泾沙,韦潜.信息安全导论[M].北京:机械工业出版社,2012.

[3] 姚茂峰.浅谈网络信息安全技术[J].管理观察,2004(12):125-127.

[4] 黄英虎.复杂网络上的几个信息安全问题研究[D].西安:西安交通大学,2010.

[5] 谈诚.Web环境下的MES系统信息安全的研究 [D].武汉:武汉理工大学,2008.

[6] 吴晓平,付钰.信息安全风险评估教程[M].武汉:武汉大学出版社,2011.

[7] 张兵利,裴亚辉.贝叶斯网络模型概述[J].电脑与信息技术,2008,16(5):41-42.

[8] 张连文,郭海鹏.贝叶斯网络引论[M].北京:科学出版社,2006.

[9] 林士敏,田凤占,陆玉昌.贝叶斯网络的建造及其在数据挖掘中的应用 [J].清华大学学报 (自然科学版),2001,41(1):49-52.