基于多虚拟网关技术的新型准入系统探究*

2014-02-22朱贝贝丁菊玲

梁 良, 朱贝贝,丁菊玲

(1.国网江西省电力公司信息通信分公司,330043;2.江西科益高新技术有限公司,330000;3.江西财经大学信息管理学院,330077)

基于多虚拟网关技术的新型准入系统探究*

梁 良1, 朱贝贝2,丁菊玲3

(1.国网江西省电力公司信息通信分公司,330043;2.江西科益高新技术有限公司,330000;3.江西财经大学信息管理学院,330077)

针对各类复杂网络,混合型准入部署和多种接入控制的问题,本文采用多虚拟网关的准入控制技术,提出一种新型的准入控制系统。该系统在不改变网络结构前提下,通过端口自主切换、动态VLAN模式以及不同网段数据包交换,实现了适应多种网络设备及终端设备识别和锚定的功能,进而达到精确端口级别准入控制的目的。

多虚拟网关;动态VLAN;端口级别;准入系统

0 引言

在信息化建设全面展开的今天,企事业单位和政务部门对信息化的要求逐年,经过多年的网络建设,已逐步形成了一个完整的网络,对于安全准入系统的灵活性、复杂度的要求随之变高。网络越来越复杂,终端接入方式也越来越多,网络中存在着各种各样的新老网络设备,存在各种复杂的网络结构。因此,如何做到灵活控制、安全接入,在多种接入方式并存的环境下,很好的满足及适应客户网络的复杂性是准入研究必须解决的难题。

本文基于多虚拟网关技术,提出一种新型准入系统,能够从准入多样化角度有效解决复杂网络和混合型网络准入部署难题。所谓多样性是指网络适配层协议多样性、应用支撑层服务多样性、业务功能多样性以及解决方案行业多样性。该系统从网络层面,改变报文信息,从外部接入层面对设备进行认真,并且不改变接入产品自身的新能,从而实现“灵活终端、网络不变”的目的,并且支持多种接入方式,很好的满足及适应了客户网络的复杂性,进而实现精确端口级别安全准入的目的。

1 问题描述

现如今网络设备层出不穷,伴随着客户的网络结构也越来越复杂,各式各样的厂家也在不断地开发新产品。网络监管的问题也显露出来,特别是准入设备将面临前所未有的挑战,如何适应网络适配层协议多样性、应用支撑层服务多样性、业务功能多样性以及解决方案行业多样性成为了安全准入设备的关键:

传统的基于802.1x协议的准入控制方案存在众多缺点,所有的802.1x平台都要求用户安装入网客户端,安装客户端的这个过程由于缺乏引导入网的支持,即使是合法用户也无法被辅助入网进行正常的工作,设备无法有效地分清接入用户的身份,很难做到事后责任审计;非桌面型ip设备也无法安装客户端入网。总之,采用客户端模式的802.1x平台无法进行web准入系统认证;

大部分产品方案都要求对网络设备进行升级,如交换机、VPN、无线AP等升级为能够支持802.1x协议的网络设备,然后才能实现网络准入的控制。其原因主要是设备硬件固化了应用程序,需要客户满足其特殊的网络需求才可正常入网,客户往往只能被动的接受而不能自主灵活的控制接入设备。在很大程度上给用户造成了不必要的麻烦。

对于大部分厂商而言,标准的802.1x协议也无法解决端口下私接hub、无线路由器的情况。即使准入设备设有用户管理、边界保护、以及来宾认证、外部认证等功能。任然容易导致hub下某一台设备通过认证打开交换机端口后,同一hub广播域的所有设备均无需认证就直接入网,使得准入认证,大大降低了准入设备的效率。除此之外,非本单位电脑随意接入网络的给网络安全带来了漏洞和潜在风险。

2 安全准入认证过程

为了实现对终端接入设备的管理,将准入系统旁路的部署在核心交换机旁边,通过接入交换机,做到精确到端口级别的准入,安全准入的认证过程如下所述:

首先,终端设备接入到网络中,通过浏览器访问网站。

其次,准入系统强制将页面推送到准入设备虚拟的认证页面(即划入虚拟的VLANID)进行身份验证以及安全检查。

最后,认证完成后,准入系统通过多虚拟网关技术将验证通过的终端VLAN划分到安全的VLAN中,实现入网功能,而未通过认证的设备不允许上网。

3 准入控制过程技术原理分析

多虚拟网关技术是在基于IP的网络上建立多种虚拟网关动态切换机制的方法。多虚拟网关技术的工作原理,即采用虚拟网关技术实现多个不同网关网络设备数据实现二层网络直接交换,克服了二层网络不同VLAN不能通信的难题,降低了网络架构的复杂度,使得相同子网段设备虽然处于不同VLAN中,同样可以实现不在三层路由基础上仍能相互通讯的功能。如此以来无论网络设备的技术协议如何都不影响接入认证的效果,只需要设置IP信息,通过多虚拟网关的切换在网络层来实现准入的控制,大大提高了准入设备的灵活性,与此同时,在多虚拟网关技术切换VLAN的过程中,系统可以引导进入认证页面,解决了非桌管客户端无法进行WEB认证的弊端。从安装的角度来看,减少了网络管理员巨大的工作量。

为了解决相同子网在不同VLAN之间进行通讯的问题,特别对IEEE 802.1Q的Trunk报文进行大量研究,分析得出了修改VLAN TAG的方法,使得准入系统可以林火实现VLAN切换,使得不同VLAN之间可以进行路由和通讯。以下是报文修改的原理示意:

普通的以太网报文的格式为:

根据IEEE 802.1Q的要求,带标签的报文格式为:

其中TAG的格式为:

其中的TAG就是通常所说的VLAN ID,在进行VLAN路由的时候修改TAG字段值来进行报文操作。入网设备和交换机的链路方式采用TRUNK模式,其报文的封包格式为802.1Q,所以交换机在发回报文的时候会加上802.1Q的TAG字段,VLAN路由设备根据系统设置的VLAN路由信息和其他配置的一些相关安全策略等信息,对报文的TAG进行相应的修改,并通过TRUNK链路发回给交换机,完成VLAN之间路由通讯的工作。

4 准入控制过程分析

为了实现对终端接入设备的管理,将准入系统旁路的部署在核心交换机旁边,通过接入交换机,做到精确到端口级别的准入。

首先,需要把各种接入管理设备添加的准入系统中,通过输入管理IP和SNMP信息来实现对接入设备的管理。然后,给交换机的各个端口设置VLAN,并在后面配置VLAN映射关系,即每一个被管理的VLAN都要在这指定一个认证VLAN,并且要在交换机上添加此认证VLAN,比如VLAN10,20要指定认证前VLAN999;VLAN30,40要指定认证前VLAN 130并在交换机上的端口上添加VLAN999,130即可。带有不同VLANID的设备都会被强制推送到虚拟的准入认证网页上,结合准入系统认证网页,实现对终端用户的审核和检测目的,即每个入网设备接入相应接口后访问数据是,首先收到准入系统认证网页,对其合法性进行认证,如果为合法用户则可以通过多虚拟网关技术,进行动态VLAN切换,切换到预先配置好的映射VLAN中,获取正确的VLAN信息,就可以正常上网了,如果非法用户,则可以控制不允许其进入网络。

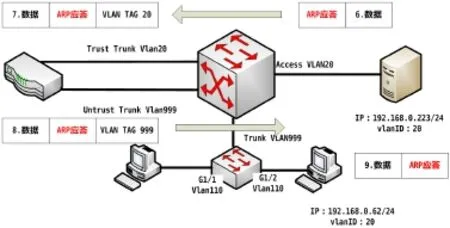

图2 准入控制实现过程图

图1 安全准入认证过程

基于多虚拟网关技术准入控制具体实现过程如2所示:

地址192.168.0.62/24的设备IP-01(VLAN 20)和地址192.168.100.6/25的设备IP-02(VLAN 30)想要接入的网络中。

1)首先将选定接入交换机的端口G1/1、G1/3分别加入到VLAN110、130,当IP-01、IP-02分别接到交换机中,由于VLANID不同设备不允许正常上网。

2)IP-01发起一个正常的ARP广播请求,该报文会被交换机获取到,其报文格式是一个带有VLAN20的普通报文格式。

3)根据准入系统的映射关系, G1/1 VLAN 20 VLAN999,(VLAN30同理)用户电脑用VLAN999访问网络中资源,数据通过trunk到达准入设备。CISCO交换机获取到该报文之后,立即发送MAC-notification的SNMP trap给准入设备,这个trap信息里包括设备IP-01的MAC地址和到端口号信息。即会发送一个VLAN 999中进行ARP请求的广播,这个时候会发送一个带TAG(VLAN ID = 999)的报文给准入设备。

4)准入设备收到MAC-notification trap后,准入设备先查询发送此Trap的端口号G1/2,然后判断端口G1/2是否被管理,如果是,准入设备会判断其中的MAC是否是已经检查通过的电脑的,如果已检查过,将其VLAN标签改为20,并且引导其访问准入系统认证页面。如果没有检查过,准入设备会根据VLAN映射表,准入设备会通过SNMP Write将端口G1/2切换到999。并返回一个VLAN 999的页面给用户,让用户安检和认证。

5)准入设备接收到交换机发送过来的带TAG报文,根据企业的安全策略判读是否要进行切换,对于不进行切换的报文直接丢弃,对于要进行切换的查询本设备的VLAN路由映射关系,将报文的TAG修改为20,然后发送交换机给核心交换机。

6)核心交换机接收到带TAG的报文,发现其属于VLAN 20,是一个ARP广播报文,则所有的端口都发送出去该报文,同时属于VLAN20设备连接的端口也会有一份转发的报文。此过程就完成了报文的请求。

7)核心交换机接收到ARP应答之后,在VLAN20查找本身的MAC地址/端口对应表,发现目的MAC地址处于和VLAN路由设备对应的物理接口上,则将该ARP应答报文增加TAG(VLAN id=20)转发准入设备。

8)准入设备接收到交换机发送过来的带TAG报文,按照步骤3的反向流程进行操作,查找VLAN20路由,将TAG修改为999,然后发送给接入交换机。

9)此时,设备A的VLAN已经从20切换到了999,当用户打开网页的时候,只有准入设备会收到相应的请求报文,并把打开的网页推送到向到准入系统认证页面。

10)认证页面开始做安全检查,如果检查通过了,准入设备就通过SNMP Write将端口G1/2的VLAN切换到20,并记录一下电脑的MAC信息。

11)检查通过的电脑可以正常上网了。

图3 准入报文应答工作原理图

5 结论

基于多虚拟网关技术的准入系统可以控制的VLAN内路由,可以使得不符合安全要求的计算机不能进入正常的工作环境,能够通过VLAN的切换来实现准入控制,接入设备可以通过不同VLAN间的访问来直接登录到平台的准入系统认证页面,因此不需要额外的客户端来发送认证数据包,这样就实现了无客户端的准入控制。

不同接入设备在通过管理员审核并检查合规后将切换回正常的工作VLAN,从而可以正常访问内部资源,认证通过后端口仍能对端口接入进行控制,可以根据接入角色的不同进行基于目的地址、目的端口或协议的细粒度权限控制,对于未知设备、不合规设备、未通过审核设备均将依据其安全属性被分配到不同的VLAN,从而实现了更细致的权限控制,避免了重要资源泄密的可能。

针对当前各企事业单位内网IP管理控制的急迫性,该新型准入系统通过统一的管理和控制,实现了应用系统的操作员和管理员与IP地址的分配与管理的统一。实现了在物理层面的关断、开启功效。满足等级保护对网络边界、终端防护的相应要求。用户的管理实现落实到人、责任到人。同时提供更高效、更智能的网络准入防护体系。从多个方面实现了准入控制的目的。

[1] 魏振伟,顾乃杰,彭建章,张颖楠.一种基于网络地址转换的LVS数据转发模式[J].计算机系统应用,2013,22(9):18-24,35.

[2] 董建锋,周小平,贾磊雷.实现相同子网不同VLAN之间通讯的物理模块设计[J].信息网络安全,2012,03:88-90.

[3] 於时才,武俊喜,魏泰.一种多VLAN交换的物理拓扑发现算法[J]. 兰州理工大学学报,2012,05:102-105.

[4] 李丹程,马东琳,韩春燕,刘益先.面向Trunk技术的网络拓扑发现算法研究[J].小型微型计算机系统,2012,11:2435-2441.

ANew Access System Research Based On Multiple Virtual Gateway Technology

Liang Liang1,Zhu Beibei2,Ding Juling3

(1.Jiangxi Electric Power Company Information Communication,State Grid Corp.of China,330043; 2.Jiang Keyi high-technology co., LTD,330000; 3.School of Information Technology,Jiangxi University of Finance and Economics,330077)

Aiming at all kinds of complex networks,hybrid deployment and a variety of access control problem,this paper uses the virtual gateway access control technology,put forward a new kind of access control system.Through the port independent switch,dynamic VLAN model and different network segment packet switching mode.The function ofidentification and anchor of various network equipments and terminal equipments without changing the network structureare realized.Finally,the purpose of accurate port level access control is achieved.

Multiple Virtual Gateway;Dynamic VLAN;Port Level;Access System