防范加固SNMP团体名漏洞

2017-11-26

引言:SNMP协议应用范围很广,很多网络设备、系统、软件都使用或支持SNMP协议,使用该协议便于对大量网络设备进行统一管理,但SNMPv1、SNMPv2版本存在一些安全风险,常见的安全风险是网络设备使用了默认的团体名。

SNMP(简单网络管理协议)应用范围很广,很多网络设备、系统、软件都使用或支持这个协议,使用该协议便于对大量网络设备进行统一管理维护,但 SNMPv1、SNMPv2版本存在一些安全风险,最常见的安全风险之一是网络设备使用了默认的团体名(Community Name),默认只读的团体名是”public”,默认读写的团体名是”private”,团队名类似密码,攻击者利用默认的团体名,使用BPSNMPUtil这类软件可获取网络设备的许多敏感信息,如图1。

图1 BPSNMPUtil软件可获取网络设备的许多敏感信息

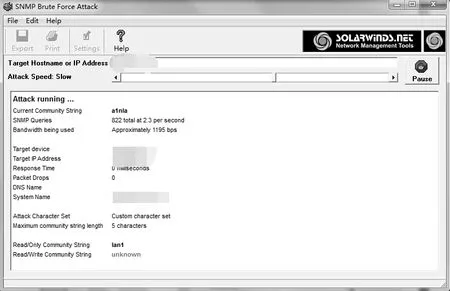

图2 SNMP Brute Force Attack破解只读团体名

SNMP默认团体名漏洞之所以易被网管员忽视,一是低估了此漏洞的危害程度,默认的团体名除了会泄露一些敏感信息外,有些网络设备的密码以密文或明文的形式保存在MIB(管理信息库)中,攻击者破解出加密的密码后,通过Telnet或Web登录设备,最终控制网络设备。二是网管员在对网络设备做安全检查时,往往只扫描TCP端口,检查其对应服务安全性,易忽视UDP端口对应的服务。在确定需开启SNMP服务后,可采取下列措施保障SNMP服务安全:

1.设置复杂的团体名。

有一定安全意识的网管员会 将”public”和”private”修改为其他字符串,但由于团体名设置的不够强,同样存在被暴力破解风险,如图2所示,破解出只读团体名为LAN1。

2.在网络管理中尽量少用或者不用读写团体名,SNMPv1、SNMPv2以明文形式传输,被嗅探后,攻击者会获取网络设备的更高控制权限。

3.在网络设备上,创建一个ACL,设定允许哪些地址可以访问该设备。

4.如果设备支持,可以将低版本的SNMP升级到v3版本, SNMPv3包含更多安全机制。