油气管道SCADA系统网络安全风险分析及防护框架研究*

2014-02-10戴忠华伊胜伟

熊 琦,戴忠华,彭 勇,伊胜伟,王 婷

(中国信息安全测评中心,北京100085)

油气管道SCADA系统网络安全风险分析及防护框架研究*

熊 琦,戴忠华,彭 勇,伊胜伟,王 婷

(中国信息安全测评中心,北京100085)

油气管道SCADA系统已经成为国家关键基础设施的重要组成部分,但由于油气管道覆盖面广,使用的设备、协议以及系统构建时未充分考虑信息安全问题,存在较多的安全隐患,无法抵御来自网络的攻击,急需有效的解决方案。针对这一需求,提出了一种分层的油气管道SCADA系统描述参考模型,并将几种常见的攻击及其危害在相应的层次位置进行了标注。在此基础上,提出了安全区域划分的油气管道防护框架,给出了纵深防御的模型。文中所提出的方法不仅可用于对现有系统进行安全加固,也可作为新建系统的安全架构参考。

油气管道 SCADA系统 纵深防御 网络安全

0 引 言

对于石油行业来说,长输管道联系着上游的油气田板块,中、下游的炼化和销售板块产业链,是油气生产设施的重要组成部分。作为国家重要的基础设施和公用设施,油气管道承担了所有的天然气和近八成的油品输送任务,具有易燃、易爆和高压的特点,其安全运行非常重要。

在油气管线中引入SCADA系统,不仅可以提高油气管道的生产效率,降低运行成本,而且可以减轻SCADA系统操作人员的工作强度,保证管道生产安全可靠地运行。随着信息化和工业化的不断融合,管道SCADA系统也面临着病毒、木马以及黑客等传统网络威胁。

2000年10月,俄罗斯政府声称某所属天然气输送管道网络遭到入侵;黑客突破了该公司的安全防护网络,通过上传恶意代码修改了系统的底层控制指令,致使该公司的天然气流量输出一度控制在他人之手,给国家造成了巨大的经济损失。

2004年5月,曾任职于美国国家安全委员会的托马斯·雷德披露,前苏联曾被欺骗,错误盗取并部署了某被恶意篡改的工业控制软件,引发了西伯利亚天然气管道大爆炸。

2013年3月,美国国土安全部发表报告指出,共有23家天然气管道公司前年年底至去年中被黑客攻击,并盗取可控制器管压力和阀门等系统资料,对美国基建安全带来威胁,其中10间公司更被形容为“已被渗透”。

近年来,能源板块层出不穷的信息安全事件表明[1]油气管道SCADA系统已经成为国内外黑客的攻击目标,面临愈发严峻的威胁。管道SCADA系统一旦受攻击容易发生故障或者被控制,可能直接影响到管道输送的正常生产运营,导致火灾、爆炸、中毒事件的发生,造成重大经济损失、人员伤亡和环境污染,直接威胁到国家能源安全和社会稳定。因此,研究油气管道SCADA系统安全风险,同时制定针对性的防护框架,对我国能源安全具有重要的现实意义。

1 系统特点描述

在油气管道SCADA系统生产过程[2]中,系统实时采集现场管线数据,对生产现场进行控制,实现油品或者天然气的顺序输送,管道各站控系统运行状况监控,管道泄漏监测,管道仿真模拟及生产安全保护等多方面功能,并为上层生产、调度和管理提供必要的数据。

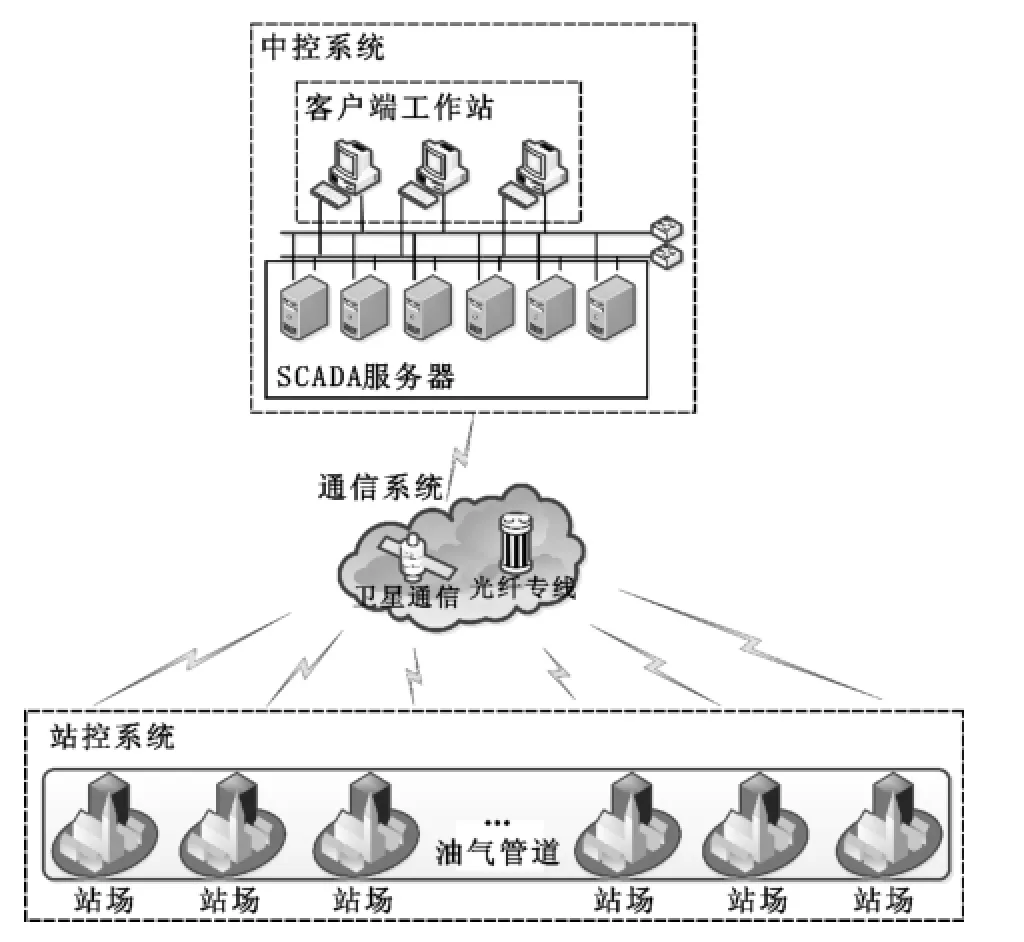

油气管道SCADA系统采用分布式架构,可以分为SCADA中控系统、SCADA站控系统和通信系统等3个主要部分,如图1所示。

1)SCADA中控系统。中控SCADA系统负责管道生产管理、模拟仿真等多种功能,主要由SCADA服务器、客户端工作站组成。中控系统SCADA服务器通过MODBUS-TCP、CIP等通信协议采集站控SCADA系统所提供的油气管道数据。中控系统的多台SCADA服务器之间还可以使用OPC协议进行业务数据的交换。

2)SCADA站控系统。油气管道站场包括首站、末站和中间站3类,分别负责对输送的油品或者天然气进行控制操作。站控SCADA系统和PLC等现场设备通常部署在同一站场内,一般建百、千兆的局域网或串行通讯链路。站控系统可分为SCADA工作站和PLC两部分,工作站上安装了服务端、客户端一体化的站控SCADA软件。

3)SCADA通信系统。油气管道SCADA通信系统主要使用光纤通信作为主要链路,卫星或无线公网为辅助。中控和站控SCADA系统之间主要采用MODBUS-TCP、IEC-104、DNP3等多种工控协议传输管线业务数据。

图1 油气管道SCADA系统网络架构Fig.1 Structure of SCADA system in oil and gas pipeline

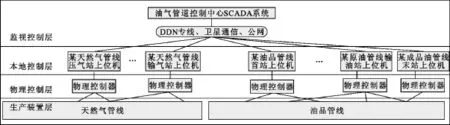

基于对油气管道SCADA系统的分析,对其网络拓扑进行详细的分层描述,得到油气板块SCADA系统参考模型,如图2所示,可以分为4个层次。

1)监视控制层。监视控制层作为控制中心存在,涵盖管道SCADA中控系统,包括实时数据库、历史数据库、管线运行优化类和管线故障监测及告警类系统。

2)本地控制层。本地控制层位于管线各站场,包括监测和控制物理过程的功能,它包括操作员人机接口、监测控制功能、过程历史数据收集和存储等功能,包括现场工程师站、操作员站、实时数据库等组件。

3)物理控制层。物理控制层位于管线各站场,主要包括传感和操作物理过程的功能,另外本层也包括控制系统的可靠性保障功能。该层中的典型物理设备包括PLC、RTU等。

4)生产装置层。生产装置层位于管线各站场,在这一层中包括各种不同类型的管线生产设施,典型设备包括直接连接到过程和过程设备的传感器和执行器等,包括计量装置、温度和压力传感、电控阀门启闭等、压缩电机等。

图2 油气管道板块SCADA系统分层参考模型Fig.2 Reference model for the SCADA system in oil and gas pipeline

2 安全风险分析

由于历史和成本原因,国内油气管道板块SCADA系统在信息安全防护方面分布不均,呈现“重核心,轻外围”的态势;中控系统等地域集中化的SCADA系统,在设计之初就考虑了信息安全问题,能够做到“同步规划,同步建设,同步运行”信息安全防护措施;相比之下,管线站场SCADA系统地域分布广,站点数量多,与中控系统之间通信链路长,数据传输方式复杂多样,防护措施部署难度大,成为板块SCADA系统信息安全的薄弱环节。总的来说,油气SCADA系统在各个层次上均存在不同种类的安全威胁,如图3所示。

图3 油气管道SCADA系统安全威胁层次对应关系Fig.3 Security threat targeting SCADA system in oil and gas pipeline

1)非法接入风险。该风险主要存在于站场SCADA系统等网络接入设备。油气管线SCADA系统地域分布广,基层站点多,具有“点多线长”的特点,多数中、小型站场位于野外,周边自然条件恶劣,无人值守,物理安全防护难度大,站场网络设备空闲端口多,存在非法接入的风险。攻击者完全有可能利用这些端口获取到对站场设备的网络访问途径,进而威胁部分或者整个管道SCADA系统。

2)工控网络协议开放性风险。该风险主要存在于地方各站场与中控系统之间的远程数据通信链路。“两化”融合的迅速推进产生了SCADA系统与IT系统的互联需求,油气管道SCADA系统大量使用基于TCP/IP的开放标准工控协议,使得攻击者能够通过公开的规范文档,理解SCADA网络协议的工作机制,通过构造控制命令,可直接威胁油气管道SCADA系统的正常运行。

3)明文数据传输风险。该风险主要存在于地方各站场与中控系统之间的远程数据通信链路。油气管道SCADA系统中的业务数据以明文的形式传输,缺乏必要的安全防护措施,其机密性和完整性无法得到保证。油气管道生产数据在采集、传输、存储和应用环节都有可能被侵入网络和设备的攻击者轻松获得、更改,引起严重事故,造成不可估量的损失。

4)工控软、硬件产品缺陷风险。该风险主要存在于板块SCADA系统组件。油气管道SCADA系统在建设过程中,主要考虑可靠性,很少部署采取安全加固措施的定制系统,而是较多选择通用软、硬件产品,这样做虽然大大降低了设计和建设上的成本,但同时也带来了潜在的风险。由于绝大多数产品不是为了SCADA系统专门设计的,没有任何安全防护功能。如果不加入一些专门的网络安全防护措施,油气管道SCADA网络和普通的互联网一样,存在显著的脆弱性。

5)工控网络结构脆弱性风险。该风险主要存在于油气管道板块SCADA系统网络中。基于地域和通信成本的考虑,长输管线各站场SCADA系统往往使用沿管线环状光纤互联,串行组网,注重可靠性保障,忽视安全防护,整体网络结构呈现扁平化特点,管线SCADA系统各子网之间缺乏必要的隔离措施,上层设备对下层缺乏身份鉴别机制,一旦局部控制网络被病毒感染,容易迅速蔓延到整个管线SCADA网络,造成“一点突破,全网皆失”,严重威胁正常管线数据及控制指令的传输。

6)工控从业人员风险。该风险主要存在于油气管道板块SCADA系统网络中。工控从业人员普遍对工控系统装置操作较为熟悉,是自动控制领域的行家里手,注重生产安全防护,但在上岗时未参加专门的工控信息安全培训,信息安全意识不足,警惕性不高,对工控系统信息安全隐患可能导致的后果缺乏足够认识。

7)移动设备接入管理风险。该风险主要存在于油气管道板块SCADA系统网络中。管道板块工控设备在维修时存在便携式计算机的接入问题,没有达到一定安全基线的便携式计算机接入工控系统,会对造成安全威胁。此外,交叉使用U盘、光盘等移动存储介质容易导致病毒传播问题,将外界的不安全因素带入到管道SCADA系统内部。

3 防护框架设计

油气管道SCADA系统安全防护模型的建设目标是要提供一个“深度防御”的安全体系,该体系能够提供对于办公网和控制网之间的隔离防护、实时报警和中央监控等功能,具体包括以下四方面目标[3-4]:

1)区域隔离。能够过滤两个功能独立区域网络之间非必要的通信流量。

2)通信管控。能够统一管理不同区域之间通信,确保远距离链路管线数据传输的机密性和完整性。

3)接入控制。能够对SCADA网络接入行为进行身份认证,避免恶意攻击者从站场底层网络非法接入。

4)实时报警。所有的安全防护设备都能由中央管控平台统一进行实时监控和预警。

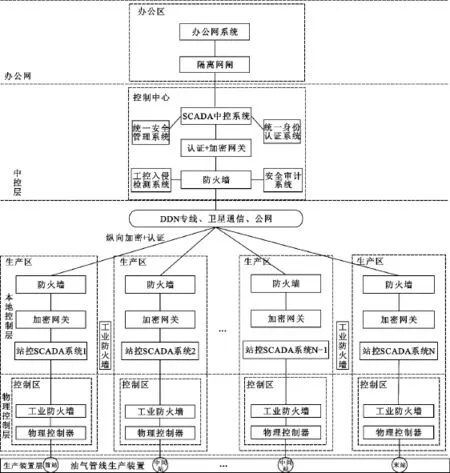

结合油气管道SCADA系统的实际情况,采取“分层分区、专网专用、横向隔离、纵向认证”的准则,设计了以下安全方案[5-9],如图4所示。

1)划分系统安全功能分区。基于油气管道SCADA系统网络架构和存在的安全隐患,结合系统网络安全要求,在层次划分的基础上,按照功能进行层内分区,主要涉及中心、生产和控制3种分区,如图5所示。

中心区包括属于中控层的管道SCADA控制系统;生产区包括属于本地控制层和物理控制层的各管道站控SCADA系统上位机。控制区是生产区的一部分,包括属于物理控制层的各管道站控SCADA系统下位机。

安全域的合理划分,使每一个网络区域都有明确的边界,便于对安全域进行安全防护[10-11]。

2)部署安全防护模块。根据各个区域的安全需求,确定所需的可装载工控防护设备,具体包括以下几方面。

在生产区之间,即各个SCADA站控系统之间,部署工业防火墙,进行网络隔离,防止病毒感染等局部威胁的全网扩散;

在控制区上边界,部署工业防火墙,进行网络隔离,过滤来自上位机的网络攻击,保障PLC等物理控制器可靠运行;

在生产区上边界、中心区下边界,部署防火墙,进行网络隔离,防止来自中控层的TCP/IP网络攻击,确保管道站控SCADA系统安全运行;

在生产区上边界、中心区下边界,部署加密网关,对远距离管线数据传输进行加密,防止管线生产数据遭窃取;

在中心区内部署统一安全管理平台,对所属一级管线站控SCADA系统以及各管道监视控制区内中央管理平台进行管控,配置网络通讯监控策略,显示并记录每条管道SCADA的网络报警及设备状态;

在中心区内部署工控入侵检测系统和审计系统,对SCADA系统网络流量进行安全检测,发现并及时阻断网络攻击,支持事后对于安全事件的审计。

3)构建接入控制机制。设计CA证书管理体制,为SCADA网络提供统一的身份管理权限;部署网络认证服务器,加强全网统一接入管理。采用证书、口令等多种方式相结合的身份认证机制。

4)加强对外安全。使用隔离网闸将油气管道控制中心SCADA系统和办公网系统进行强隔离,并对所有接入控制中心SCADA系统的系统设备进行纵向认证。

5)部署终端安全防护。密切关注SCADA产品的漏洞和补丁发布机制,严格软件升级、补丁安装管理,严防病毒、木马等恶意代码侵入。SCADA系统软件升级、补丁安装前要请专业技术机构进行安全评估和验证。对账户、口令等进行检查,及时清理不必要的账户,停止无用的后台程序和进程,关闭无关的端口和服务。

图5 油气管道SCADA系统分区规范Fig.5 Partition rule for the SCADA system in oil and gas pipeline

4 结 语

作为国家能源动脉的重要组成部分,油气管道SCADA系统信息安全会直接影响油气管道的生产、运行,对国家能源、经济安全造成严重威胁,至关重要。本文针对油气管道SCADA系统普遍存在的网络安全风险,提出了一种基于安全区域划分的纵深防御模型。文中提出的防御模型不仅可用于新建系统的安全架构参考,也可用于对现有SCADA系统进行安全加固。

[1] 彭勇,江常青,谢丰.工业控制系统信息安全研究进展[J].清华大学学报:自然科学版,2012,25(10): 1396-1408.

PENG Yong,JIANG Chang-qing,XIE Feng.The Progressof the Research on the Security of Industrial Control System[J].Journal of Tsinghua University(Natural Science Edition),2012,25(10):1396-1408.

[2] 熊琦,竟小伟,詹峰.美国石油天然气行业ICS系统信息安全工作综述及对我国的启示[J].中国信息安全,2012,27(03):80-83.

XIONG Qi,JING Xiao-wei,ZHAN Feng.Survey on the Security Work about the ICS in Gas and Oil Sector of US [J].China Information Security,2012,27(03):80-83.

[3] 郭强.工控系统信息安全案例[J].信息安全与通信保密,2012,28(12):68-70.

GUO Qiang.Case for the Information Security of Industrial Control System[J].Information and Communication Security,2012,28(12):68-70.

[4] 张同升.信息系统安全防护控制策略研究[J].通信技术,2013,46(08):54-56.

ZHANG Tong-sheng.Research on the Security Defending Strategy[J].Communication Technology,2013,46(08):54-56.

[5] 中国石油北京油气调控中心.Q/SYBD46-2010.油气管道SCADA系统网络安全技术规范[S].北京:中国石油天然气股份有限公司,2014:35-38.

Beijing Gas&Oil Transportation Center.Q/SYBD46-2010.Security Technology Guide on the Network Security of Oil&Gas Pipeline SCADA system[S].Beijing: CNPC,2014:35-38.

[6] JEFFREYLH,JACOBS,JAMESHG.A Security-Hardened Appliance for Implementing Authentication and Access Control in SCADA Infrastructures with Legacy Field Devices[J].International Journal of Critical Infrastructure Protection,2013,56(06):12-24.

[7] American Petroleum Institute(API).API1164-2004, SCADA Security[S].America:API,2014:36-39.

[8] KEVIN M.Data and command encryption for SCADA [R].Canada:Schneider Electric,2012.

[9] American Gas Association.(AGA12-2006 Part1).cryptographic protection of SCADA communications,Part1: Background policies and test plan[S].Washington DC: AGA,2013.

[10] 熊琦,彭勇,戴忠华.工控系统信息安全风险评估初探[J].中国信息安全,2012,27(03):57-59.

XIONG Qi,PENG Yong,DAI Zhong-hua.Research on the Security Risk Assessment Method for ICS[J].China Information Security,2012,27(03):57-59.

[11] 王斯梁,尹一桦.工业控制系统安全防护技术研究[J].通信技术,2014,47(02):205-209.

WANG Si-liang,YIN Yi-ye.Research on the Security Defending Technology for the Industrial Control System [J].Communications Technology,2014,47(2): 205-209.

XIONG Qi(1983-),male,Ph.D.,associate research fellow,mainly engaged in information security of SCADA system.

戴忠华(1978—),男,博士研究生,助理研究员,总工程师,主要研究方向为工控系统信息安全;

DAI Zhong-hua(1978-),male,Ph.D.student,assistant research fellow,chief engineer,mainly working at information security of SCADA system.

彭 勇(1974—),男,博士,副研究员,副总工程师,主要研究方向为工控系统信息安全;

PENG Yong(1974-),male,Ph.D.,associate research fellow,associate chief engineer,majoring in information security of SCADA system.

伊胜伟(1977—),男,博士,助理研究员,主要研究方向为工控系统信息安全;

YI Sheng-wei(1977-),Ph.D.,assistant research fellow,mainly engaged in information security of SCADA system.

王 婷(1987—),女,硕士,助理工程师,主要研究方向为工控系统信息安全。

WANG Ting(1987-),female,M.Sci.,assistant engineer,majoring in information security of SCADA system.

Security Risk Analysis in the SCADA System of Oil and Gas Pipeline and the Design of Defending Framework

XIONG Qi,DAI Zhong-hua,PENG Yong,YI Sheng-wei,WANG Ting

(China Information Technology Security Evaluation Center,Beijing 100085,China)

As the critical components of national critical infrastructure,SCADA system of oil and gas pipeline usually doesn’t take security factors in the step of system design,which appears vulnerable to cyberattack,effective solutions are seriously needed.Regarding this requirement,this paper proposes a reference description model for SCADA system of oil.Gas pipeline is also proposed and the security threat is noted in the corresponding layers of the reference model.Based on the model,a defending framework is given and the workflow is described in detail.The proposed framework couldn’t only be used to make security enhancement for the current running pipeline SCADA system,but also it could be taken as the security guide for the design of new SCADA system.

oil and gas pipeline;SCADA system;deep defending;cyber security

TP393

A

1002-0802(2014)08-0919-06

10.3969/j.issn.1002-0802.2014.08.016

熊 琦(1983—),男,博士,副研究员,主要研究方向为工控系统信息安全;

2014-05-30;

2014-06-30 Received date:2014-05-30;Revised date:2014-06-30

国家自然科学基金(No.90818021)资助

Foundation Item:National Natural Science Foundation of China under Grant(No.90818021)