移动RFID双向认证协议设计与分析

2014-01-01霍成义

霍成义

(甘肃工业职业技术学院信息中心,甘肃天水741025)

0 引言

RFID技术是一项利用射频信号进行非接触式双向通信,自动识别目标对象并获取相关数据的无线通信技术,由于其成本低、体积小、无需可视和适于恶劣环境等特点,作为二维码的替代品而被广泛用于物流、商品识别、医疗管理和交通等领域[1]。RFID系统由标签、阅读器和后端数据库服务器3部分组成,其优点是不需要直接接触标签且能同时自动识别多个标签,但由于RFID系统独有的无线传输、信号广播和资源受限等特点,攻击者通过侦听信道中的通信流量可获得标签中的机密信息,存在安全隐患。

解决RFID安全问题的一个重要方法就是标签、读写器与后端数据库服务器之间采用双向认证机制,确保只有合法的后端数据库服务器和读写器才能读取标签信息,也只有合法的标签才能与读写器、后端数据库服务器通信[2]。为此,提出许多满足不同应用需求的RFID安全认证协议,文献[3]提出了基于Hash函数的认证方案,方案中,后端数据库服务器与标签同时更新标签ID,能有效抵御重放攻击和中间人攻击;文献[4]提出了一个超轻量级的RFID认证协议,可有效抵抗假冒攻击和重传攻击;文献[5]提出了一种在开放环境中标签和阅读器之间进行双向认证的协议,能够有效避免窃听、追踪和重放等安全威胁。由此可见,RFID系统中安全认证机制的使用增强了系统的抗攻击性,但多数认证协议致力于读写器与标签之间的安全问题研究,且假定后端数据库服务器与读写器之间的通信信道是安全的;或者将二者视为一个整体[6-8]。这些假定虽然在某种程度上简化了协议的设计,却限制了RFID系统的应用范围和灵活性,特别是增加了系统的安全隐患;另一方面,随着无线通信技术、智能设备,如PDA、手机等智能终端的发展,基于移动RFID技术的移动电子商务、移动支付等业务将成为一个新的发展趋势。

移动RFID系统既具有移动智能设备灵活性的特点,又存在RFID技术自身固有的缺陷,因此与传统的RFID技术相比,移动RFID不仅提高了工作效率,而且为人们的日常生活带来了很大的便利。然而,移动RFID的广泛应用使其安全隐私面临着巨大的挑战[9],首先是后端数据库服务器与移动读写器之间采用无线通信信道,因此它们之间的通信不再安全;其次是移动读写器的持有者能够读取其附近任何标签的信息。

针对移动RFID系统出现的新的安全问题,本文提出了一种新的移动RFID双向认证协议,实现了标签、读写器和后台数据库服务器3者的双向认证,解决了现有RFID安全认证协议不能实现标签、读写器和后台数据库服务器之间的双向认证问题,并对所设计协议的安全性进行了分析和GNY逻辑推理证明。

1 移动RFID认证协议设计

1.1 协议初始化及符号

协议中假定Hash函数、伪随机数足够安全,且认为标签和阅读器之间、阅读器和后端数据库服务器之间的通信信道都是不安全的;初始化时,后端数据库服务器中存储着标签的ID、读写器的ID及共享秘密初始值(X,Y);读写器中存储着读写器的ID,读写器与后端数据库服务器的共享秘密初始值X,且具有一个伪随机数发生器,能够存储和转发后端数据库服务器与标签之间所传输的数据;标签中存储着标签的ID,标签与后端数据库服务器的共享秘密初始值Y;且标签、后端数据库服务器和读写器均能执行Hash计算和异或(XOR)操作。协议中所使用的符号及含义如下:T(标签),R(移动读写器),S(后端数据库服务器),Query(质询请求),IDR(读写器身份标识),IDT(标签唯一身份标识),H()(单向哈希函数),⊕(异或(XOR)运算),‖(连接运算),X(R与 S的共享秘密),Y(T与S的共享秘密),NT(T生成的伪随机数),NR(R生成的伪随机数)。

1.2 协议工作过程

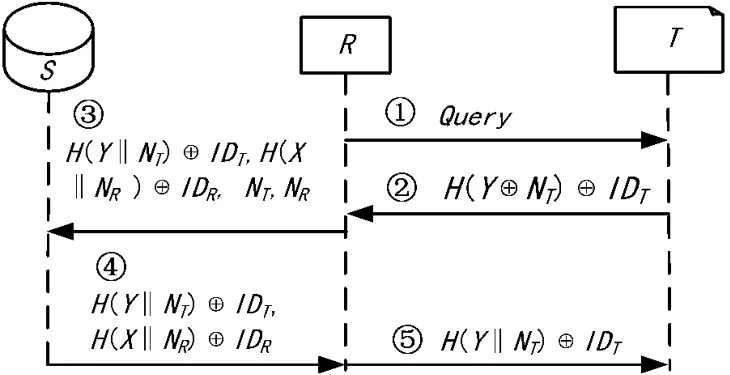

协议的具体执行流程如图1所示。

图1 协议的具体执行流程

①读写器向标签发送质询Query认证请求。

②标签生成伪随机数NT,并与自身的ID及与后端数据库服务器的共享秘密作Y做运算H(Y‖NT)⊕IDT后发送给读写器,同时将H(Y‖NT)⊕IDT保存在内存中。

③读写器生成伪随机数NR,将自己的ID及与后端数据库服务器的共享秘密X做运算H(X‖NR)⊕IDR,并将H(X‖NR)⊕IDR保存在内存中,然后与NT,NR,H(Y‖NT)⊕IDT一起发送给后端数据库 S。R→S:H(Y‖NT)⊕IDT,H(X‖NR)⊕IDR,NT,NR。

⑤读写器接收到认证信息后,比较接收到的H(X‖NR)⊕IDR是否等于自己内存中存储的H(X‖NR)⊕IDR,如果相等则完成读写器对数据库服务器的认证,并更新共享秘密X为H(X‖NR),读写器接收到了正确的H(X‖NR)⊕IDR,则表明后端数据库服务器是可信的,也即证明了标签的合法性,于是读写器将H(Y‖NT)⊕IDT转发给标签。

⑥标签接收到来自读写器的认证信息后,比较接收到的H(Y‖NT)⊕IDT是否与自己内存中的H(Y‖NT)⊕IDT相等,如果相等则表明标签和后端数据库服务器是合法的,并更新共享秘密Y为H(Y‖NT),保存于标签内存中;否则认证失败,标签保持静默。

至此,标签、读写器和后端数据库服务器三者之间的双向认证完成。

2 安全性分析

本文协议中所传输的数据都经过Hash和异或运算操作,而且加入了伪随机数,每次认证时的数据都是动态变化的,因此协议具有一定的安全性。

①追踪攻击(Tracking Attack):假设攻击者截获标签的响应信息H(Y‖NT)⊕IDT,通过分析来跟踪发出该响应的标签。但由于在每一次认证会话过程中,标签所使用的伪随机数NT以及与后端数据库服务器的共享秘密Y都是动态变化的,因此攻击者无法从该响应信息中判断是哪个标签发出的,即协议能够抵御追踪攻击。

②双向认证(Mutual Authentication):通过在数据库中查找H(Y‖NT)⊕IDT*与 H(X‖NR)⊕ID*R,实现后端数据库服务器对读写器和标签的认证;读写器通过比较H(X‖NR)⊕ID*R实现对后端数据库服务器的认证,进而实现对标签的认证;标签比较H(Y‖NT)⊕IDT实现对后端数据库服务器和读写器的认证。这种标签、读写器和后端数据库服务器三者之间的双向认证策略与手段,提高了系统的安全性和抗攻击性。

③假冒攻击(Impersonation Attack):攻击者伪装成合法的读写器通过向标签发送Query认证请求,由于攻击者无法掌握共享秘密Y,标签经计算H(Y‖NT)⊕IDT后发现与收到的不匹配,此时标签不予响应读写器的质询请求,保持静默。因此攻击者无法假冒合法读写器进行假冒攻击,即该协议可以抵御假冒读写器攻击。

④重传攻击(Replay Attack):协议每次会话过程中信息即使被攻击者获得,在以后的协议执行过程中重传,也不能对协议构成威胁。这是因为每次会话过程中通过使用伪随机数来保证数据的新鲜性,而且共享秘密Y在每一轮认证中都是不同的,所以该协议对重传攻击具有安全性。

⑤隐私保护(Privacy Protection):标签数据在每次会话的传输过程中,其ID通过H(Y‖NT)⊕IDT保护,攻击者无法通过计算获得标签的唯一标识IDT,因此协议能够满足标签的隐私保护。

⑥前向安全性(Forward Security):前向安全性是指即使攻击者获得了当前的机密信息,也无法由此获得历史的机密信息。假设攻击者获得了某次标签输出H(Y‖NT)⊕IDT,但由于共享秘密Y和伪随机数NT在每次会话后都会进行更新,以及Hash函数的单向性,因此攻击者无法获得标签的前向信息,所以协议满足前向安全性。

⑦中间人攻击(Man-in-the-middle Attacks):由于攻击者无法掌握标签与后端数据库服务器的共享秘密Y,因此也就无法使用伪随机数计算正确的Hash值,因此本文协议能够抵御中间人攻击。

综合以上分析可知,本协议具有较强的安全性。表1对比分析了已有 RFID 安全认证协议[3,9,10]与本文协议的安全性,表中“√”表示协议满足该安全性,“ ”表示协议不满足该安全性。

表1 协议安全性比较

从表1可以看出,文献[3,10,11]中提出的协议均不能抵御中间人攻击和在移动环境下使用,且文献[3]中提出的协议存在假冒攻击的安全威胁;本文提出的协议由于实现了标签、读写器与后端数据库服务器三者的双向认证,因此适合于在移动RFID环境下使用。

3 形式化分析与证明

GYN逻辑是一种用于验证安全协议安全性的形式化分析工具,目前被认为是最有影响的BAN类逻辑之一,利用GYN逻辑对协议进行分析的步骤包括对协议消息的逻辑标记与转换、初始化假设和形式化分析与验证[12]。下面对本文提出的协议进行GYN逻辑分析,证明本文协议的安全性。

下面的形式化描述中,S代表后端数据库服务器,R代表读写器,T代表标签,NR、NT分别代表阅读器、标签产生的随机数,X、Y分别代表读写器与后端数据库服务器、标签与后端数据库服务器的共享秘密,IDT和IDT分别代表标签和读写器的标识。

3.1 消息转换与证明目标

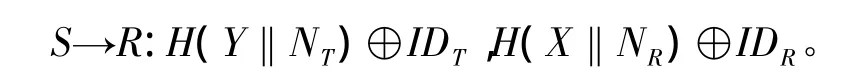

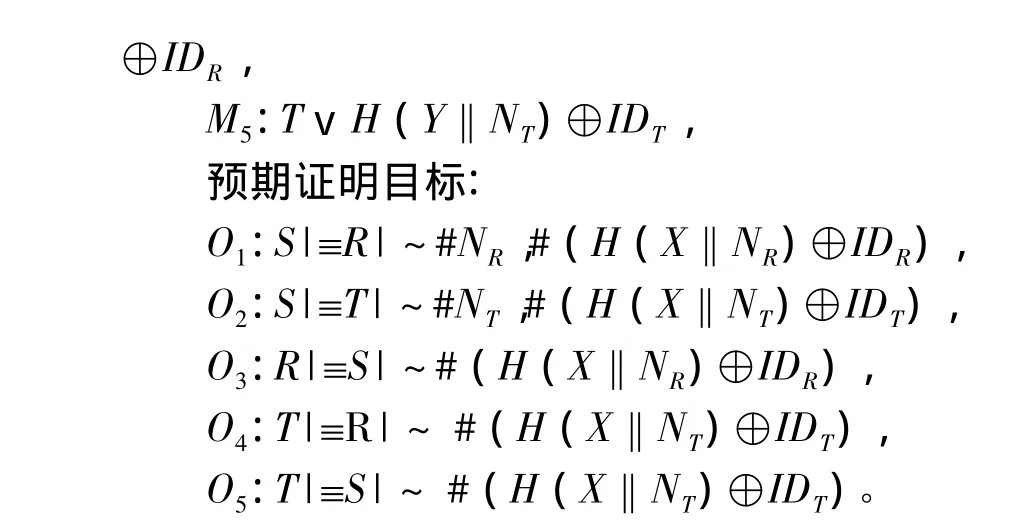

消息转换:

3.2 初始化假设

3.3 逻辑证明

由消息M3和拥有规则:

由式(2)和式(3)得:

即达到了安全目标O1。

同理,结合初始假设条件以及拥有规则、新鲜性规则与消息解释规则,可推理证明 O2~O5安全目标。

至此完成协议的安全性证明,标签、读写器与后端数据库三者都进行了双向认证,证明了该协议的正确性。

4 结束语

随着无线通信技术、移动智能终端,如手机、PDA等的快速发展,将RFID与移动智能终端相结合的移动RFID系统将成为又一新的产业发展热点。移动RFID系统具有RFID和移动智能设备的特点,在给人们带来诸多便利的同时,也带来了一系列新的安全和隐私问题。如果安全和隐私问题得不到很好的解决,移动RFID的应用将大大受限,为此本文提出了一种移动RFID双向认证协议,并对其安全性进行了分析和GNY逻辑推理证明。结果表明,本文提出的协议能够抵御跟踪攻击、重传攻击、中间人攻击和假冒攻击等针对RFID系统的常见攻击。

[1] 戴彩艳,蔡坚勇,陈银燕,等.13.56MHz RFID读写器天线的设计与仿真[J].无线电工程,2013,43(1):42-45.

[2] DOSS R,SUNDARESAN S,ZHOU W.Practical Quadratic Residues Based Scheme for Authentication and Privacy[J].Ad Hoc Networks,2013,11(1):383 -396.

[3] LEEL A,SHIEH S.Protecting User Privacy with Dynamic Identity-Based Scheme for Low-cost Passive RFID Tags[C]∥Proceedings of the CISC 2008,Taiwan,2008:206 -218.

[4] 马巧梅,王尚平.一个超轻量级的RFID认证协议[J].计算机工程,2012,38(2):151 -152.

[5] 张 楠,张建华.开放式RFID双向认证协议及安全性分析[J].计算机应用,2013,33(1):131 -134.

[6] CHIENH Y,LAIH C S.ECC-based Lightweight Authentication Protocol with Untraceability for Low-cost RFID[J].Journal of Parallel and Distributed Computing,2009(69):848-853.

[7] LI G R,WANG Y,WANG C R,et al.EMAP:An Efficient Mutual Authentication Protocol for Passive RFID Tags[J].International Journal of Automation and Computing,2012,9(1):108 -112.

[8] 刘明生,王 艳,赵新生.基于Hash函数的RFID安全认证协议的研究[J].传感技术学报,2011,24(9):1 317-1 321.

[9] 陈瑞鑫,邹传云.基于相互认证的移动RFID安全协议[J].无线电通信技术,2010,36(1):40 -43.

[10]OHKUBO M,SUZUKI K,KINOSHITA S.Hash-chain Based Forward-secure Privacy Protection Scheme for Lowcost RFID[C]∥Proceedings of the 2004 Symposium,Cryptography and Information Security,2004:719 -724.

[11] YANG M H,WU J S,CHEN S J.Protect Mobile RFID Location Privacy Using Dynamic Identity[C]∥Cognitive Informatics,2008.ICCI 2008.7th IEEE International Conference on.IEEE,2008:366 -374.

[12]李建华,张爱新,薛 质,等.网络安全协议的形式化分析与验证[M].北京:机械工业出版社,2010:27-33.