可信计算研究发展分析

2013-10-31杨明

杨 明

(北京中煤矿山工程有限公司,北京 100013)

0 引言

随着信息技术的发展和网络应用的拓展,可信计算技术研究及其相关产业化应用已经成为当前信息安全领域关注的热点问题之一。国外可信计算起步较早,在组织机制,产业化应用和标准研发等领域都处于领先。尽管对于可信计算存在不同的认识,但是可信计算是目前公认的信息安全发展面临的重大机遇,是从一个全新的角度解决信息安全问题。在云计算、物联网和移动互联网等新技术日益发展的今天及将来,可信计算也将成为新的发展趋势。

1 国际可信计算发展

从20世纪60年代,可信计算诞生以来,可信计算的发展共经历了3个阶段:硬件可信阶段;综合可信阶段和深入发展阶段。

(1)硬件可信阶段

从1960年到1970年中期,以可信电路相关研究为核心发展起硬件可信概念。在该时期内,对信息安全性的理解主要关注硬件设备的安全,而影响计算机安全的主要因素为硬件电路的可靠性,所以该阶段研究的重点为电路的可靠性。根据该使其的可信研究,普遍把高可靠性的电路成为可信电路。

(2)综合可信阶段

从1970年到1990年,以“可信计算基”概念的提出为标志。在该时期,系统的可信性设计和评价成为关注的核心。1983年美国国防部制定了世界第一个可信计算标准:TCSEC。在TCSEC中第一次提出可信计算基的概念,并把可信计算基(TCB,Trusted Computing Base)作为信息安全的基础。TCSEC主要考虑了信息的秘密性。

(3)深入发展阶段

1990年至今,以可信平台(TPM,Trusted Platform Module)为主要标志。该阶段中,可信计算研究的体系化更加规范,规模进一步扩大,可信计算的产业组织,标准逐步形成体系并完善。1999年IEEE太平洋沿岸国家容错系统会议改名为“可信计算会议”,这标志着可信计算又一次成为学术界的研究热点。2000年 12月,在美国卡内基梅农大学与美国国家宇航局研究中心牵头,IBM、HP、微软等著名企业参加,成立了可信计算平台联盟(TCPA,Trusted Computing Platform Alliance)[1],这标志着可信计算进入产业界。TCPA改名为可信计算组织(TCG, Trusted Computing Group)。TCG的成立标志着可信计算技术和应用领域的进一步扩大。

2 可信计算相关定义和关键技术

2.1 可信计算的相关定义

目前可信计算中可信存在多种不同的定义。ISO/IEC将可信定义为:参与计算的组件、操作或过程在任意的条件下是可预测的,并能够地域病毒和一定程度的物理干扰。IEEE给出的可信定义为:计算机系统所提供服务的可信赖性是可论证的。TCG将可信定义为:一个实体是可信的,如果它的行为总是以预期的方式,朝着预期的目标。TCG的可信技术思路是通过在硬件平台上引入TPM来提高计算机系统的安全性。这种技术思路目前得到了产业界的普遍认同,认为可信是以安全芯片为基础,建立可信计算环境,确保系统实体按照预期的行为执行。

(1)信任链

TCG提出“信任链”[2]来解决安全问题,基本思想是,如果从一个初始的“信任根”出发,在平台上计算环境的每一次转换时,这种信任可以通过传递的方式保持下去不被破坏,那么平台上的计算环境始终是可信的。

(2)可信平台(TPM)

在可信链传递中,TPM是核心,是信任根。作为可信计算技术的底层核心固件, TPM 被称为安全PC 产业链的“信任原点”。在实际应用中, TPM 安全芯片被嵌入到 PC 主板之上,可为平台提供完整性度量与验证,数据安全保护和身份认证等功能,TPM 在更底层进行更高级别防护,通过可信赖的硬件对软件层次的攻击进行保护可以使用户获得更强的保护能力和选择空间。传统的安全保护基本是以软件为基础附以密钥技术,事实证明这种保护并不是非常可靠而且存在着被篡改的可能性。TPM 将加密、解密、认证等基本的安全功能写入硬件芯片,并确保芯片中的信息不能在外部通过软件随意获取。

(3)TCG软件栈

TCG软件栈[3](TSS, TCG Software Stack)的缩写。TSS是可新平台的核心软件,它运行于操作系统用户态,在可信平台中起着承上启下的作用,TSS为应用程序提供了使用TPM安全功能的接口,同时屏蔽了不同制造商在TPM生产中造成的各种差异,增强应用程序的可移植性。目前,TSS是应用程序与 TPM进行交互的主要接口之一。TSS系统包括的功能,可用于创建Crypto API接口,使TPM支持当前和未来的相关应用程序,从而充分拓展TPM功能,包括密钥备份、密钥迁移功能、平台认证等。

(4)可信计算网络

可信计算网络(TCN, Trusted Computing Networking)是一个通过现有网络安全产品和网络安全子系统有效整合和管理,并结合可信网络的接入控制机制、网络内部信息的保护和信息加密传输机制,实现全面提高网络整体安全防护能力的可信网络安全技术体系。

2.2 可信计算关键技术

可信计算包括 5个关键技术[4]概念,它们是完整可信系统所必须的,整个系统将遵从TCG规范。5个关键技术如下。

(1)签注密钥

签注密钥是一个2048位的RSA公共和私有密钥对,它在芯片出厂时随机生成并且不能改变。这个私有密钥永远在芯片里,而公共密钥用来认证及加密发送到该芯片的敏感数据。

(2)安全输入输出

安全输入输出是指电脑用户和他们认为与之交互的软件间受保护的路径。当前,电脑系统上恶意软件有许多方式来拦截用户和软件进程间传送的数据。例如,键盘监听和截屏。

(3)储存器屏蔽

储存器屏蔽拓展了一般的储存保护技术,提供了完全独立的储存区域。例如,包含密钥的位置。即使操作系统自身也没有被屏蔽储存的完全访问权限,所以入侵者即便控制了操作系统信息也是安全的。

(4)密封储存

密封存储通过把私有信息和使用的软硬件平台配置信息捆绑在一起来保护私有信息。意味着该数据只能在相同的软硬件组合环境下读取。

(5)远程认证

远程认证准许用户电脑上的改变被授权方感知。例如,软件公司可以避免用户干扰他们的软件以规避技术保护措施。它通过让硬件生成当前软件的证明书。随后电脑将这个证明书传送给远程被授权方来显示该软件公司的软件尚未被干扰(尝试破解)。

3 可信计算相关国际标准

3.1 TCG规范

TCG[5]于2003年到2008年已经建立起比较完整的TPM1.2技术规范标准体系。包括:①TPM功能与实现规范(TPM main specification 1.2);②TSS功能与实现规范(TSS specification version 1.2);③针对 PC平台的TCG 规范(PC client specific implementation specification, for conventional BIOS, Version 1.2);④针对服务器平台的TCG规范(TCG server specific implementation specification for TCG version 1.2和TCG IPF architecture server specification);⑤针对手机平台的 TCG规范(mobile phone technical specification 1.0和use case);⑥基础设施技术规范,包括身份证书、网络认证协议、完整性收集和完整性服务等规范。其中一个可信网络连接工作小组,已经制定出一系列可信网络连接的协议、接口规范,将对网络安全技术发展产生重要的影响;⑦针对外设在可信计算架构中的技术规范;⑧针对网络安全存储的TCG规范(storage architecture core specification 1.0);⑨基于CC(common criteria)的相关符合性的测评规范等。

从TCG的技术标准体系涵盖的范围可以看出,TCG技术标准已经渗透到IT技术每一个层面。

3.2 美国可信计算机安全评价标准(TCSEC)

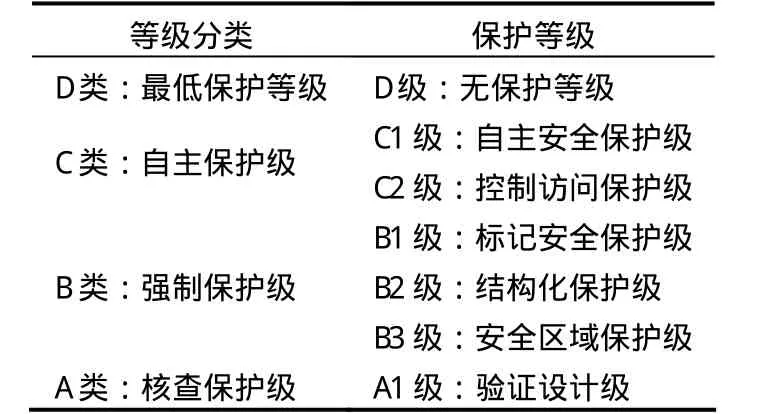

TCSEC标准是计算机系统安全评估的第一个正式标准,具有划时代的意义。《可信计算机系统评价准则》第一次提出可信计算机和可信计算基(TBC,Trusted Computing Base)的概念,并将TBC作为系统安全的基础。该准则于1970年由美国国防科学委员会提出,1985年,国防部国家计算机安全中心代表国防部制定并出版《可信计算机安全评价标准》,即著名的“桔皮书”。TCSEC将计算机系统的安全划分为4个等级、7个安全级别,如表1所示。

表1 TCSEC安全等级划分

3.3 欧洲信息安全评价标准(ITSEC)

ITSEC是英国、法国、德国和荷兰制定的IT安全评估准则[6],较美国军方制定的TCSEC准则在功能的灵活性和有关评估技术方面均有很大的进步。ITSEC是欧洲多国安全评价方法的综合产物,应用领域为军队、政府和商业。该标准将安全概念分为功能与评估两部分。功能准则从F1~F10共分10级。1~5级对应于TCSEC的D到A。F6至F10级分别对应数据和程序的完整性、系统的可用性、数据通信的完整性、数据通信的保密性以及机密性和完整性的网络安全。评估准则分为6级,分别是测试、配置控制和可控的分配、能访问详细设计和源码、详细的脆弱性分析、设计与源码明显对应以及设计与源码在形式上一致。

4 可信计算亟待研究的领域

目前可信计算研究存在理论滞后于应用,部分关键技术尚未攻克,缺乏配套软件系统。根据以上分析,这里总结可信计算亟待研究的领域。可信计算亟待研究的领域包括三部分。

4.1 关键技术方面

关键技术方面可研究领域包括7个方面:①可信计算的系统结构,包括可信计算平台的硬件结构及可信计算平台的软件结构;②TPM的系统结构:TPM的硬件结构,TPM的物理安全,TPM的嵌入式软件;③可信计算中的密码技术:公钥密码,传统密码,HASH函数,随机数产生;④信任链技术:完整的信任链和信任的延伸;⑤信任的度量:信任的动态测量、存储和报告机制,软件动态可信测量;⑥可信软件:可信操作系统、可信编译、可信数据库、可信应用软件;⑦可信网络:可信网络结构、可信网络协议、可信网络设备、可信网格。

4.2 基础理论方面

可信计算基础理论方面个科研究领域包括以下4个方面:①可信计算模型:可信计算的数学模型、可信计算的行为学模型;②可信性的度量理论:信任的属性与度量、软件的动态可信性度量理论与模型;③信任链理论:信任的传递理论、信任传递的损失度量;④可信软件理论:软件可信性度量理论、可信软件工程、可信程序设计方法学、软件行为学。

4.3 可信计算的应用

可信计算技术的应用是可信计算发展的根本目的。可信计算技术与产品主要用于电子商务、电子政务、安全风险管理、数字版权管理、安全监测与应急响应等领域。

5 结语

目前可信计算已经成为世界信息安全领域的一个新潮流。可信计算技术是一种行之有效的信息安全技术。可信计算机与普通计算机相比,安全性大大提高,但可信计算机目前还不是百分之百安全。中国在可信计算领域起步不晚,水平不低,成果可喜。应抓住机遇发展中国可信计算事业,建立中国信息安全体系,确保中国的信息安全。

[1]王振宇,窦增杰,田佳.TCG 软件栈功能模型分析[J].信息工程大学学报,2010(11):71-76.

[2]王文韬,林璟锵,荆继武.TSS-BQS系统的Graceful Degradation机制[J].计算机学报,2012, 35(09):1793-1805.

[3]池亚平,方勇,吴艺园.构建可信计算网络的研究[J].北京电子科技学院学报,2005,13(04):19-23.

[4]张焕国,罗捷,金刚.可信计算研究进展[J].武汉大学学报:理学版,2006,52(05):513-522.

[5]张焕国,陈璐,张立强.可信网络连接研究[J].计算机学报,2010,33(04):706-723.

[6]冯登国,秦宇,汪丹.可信计算技术研究[J].计算机研究与发展,2011,48(08):1332-1349.

[7]胡婧,侯嘉.基于Ka频段的自适应MIMO调制算法[J].通信技术,2013,46(05):1-4.

[8]高泽忠,牛英滔.多径衰落信号循环平稳特性研究及其应用[J].通信技术,2013,46(06):4-8.

[9]孙志,齐学功.涉密内网安全防护体系的研究与实践[J].信息安全与通信保密,2011(06): 36-38.

[10]陈晗,施勇.P2P网络资源传播模型分析及监测[J].信息安全与通信保密,2011(05):56-58.