DAA协议中平台隐私数据的保护方案﹡

2013-10-31朱贵琼钟伟瑛

朱贵琼,谭 良②,陈 菊,钟伟瑛

(①四川师范大学 计算机科学学院,四川 成都 610068;②中国科学院 计算技术研究所,北京 100080;③成都飞机工业公司,四川 成都 610092)

0 引言

目前,可信计算是信息安全技术研究的热点[1-16],因其结合了底层的计算技术和密码技术,在防御终端外部的攻击的同时也能隔绝终端内部的威胁。根据可信计算组织的标准[4],平台身份证明是一个可信计算平台的核心功能,其目标是使平台使用者在向验证方证明身份可信和配置合法的同时,又不让验证方知道自己是哪一个可信平台模块。

在2003年10月可信计算组织(TCG,Trusted Computing Group)发布了TPM1.2规范[5-8],在该规范中采用直接匿名认证协议[5],该协议完全满足平台身份证明的目标,是当前可信计算平台身份证明最好的理论解决方案。目前,对DAA协议的研究主要集中在协议改进和性能优化上[5-11,17,18]。

DAA协议包括认证和匿名两方面[12-15]。在认证方面,TPM芯片拥有一个认证秘密(v,f0,f1),形成一个合法的DAA认证。在匿名方面,本地计算机的TPM 平台拥有一个与该平台相关的隐私秘密数据(A,e)。TPM 和平台一起协作,利用一个零知识证明协议向第三方证明其拥有一合法的DAA证书,同时不揭示这些参数的具体数值。值得注意的是,DAA协议认证中认证秘密(v,f0,f1)存储在TPM中受TPM安全保护,而(A,e)以明文的方式直接存储在平台上。但在DAA的各种方案中,并没有给出平台隐私数据(A,e)的保护方案。如果不对(A,e)采取保护措施,则在DAA认证的过程中,(A,e)会成为跟踪TPM的依据,使得平台失去了匿名性,从而也就失去了 DAA协议的主要功能。这是因为当一个TPM芯片与不同实体进行认证协议时,两次认证间(A,e)数据是固定不变的,这为攻击者提供了一个跟踪TPM的依据。

依据 TPM 的安全存储功能提出了直接匿名认证协议中平台隐私数据(A,e)的保护方案。该方案根据用户的身份生成(A,e)的保护密钥和授权数据,并利用TPM的安全存储对该隐私数据进行存储,通过理论分析和实验表明,本方案对DAA协议的性能影响不大,但增强了(A,e)的安全性。

1 平台隐私数据的保护方案

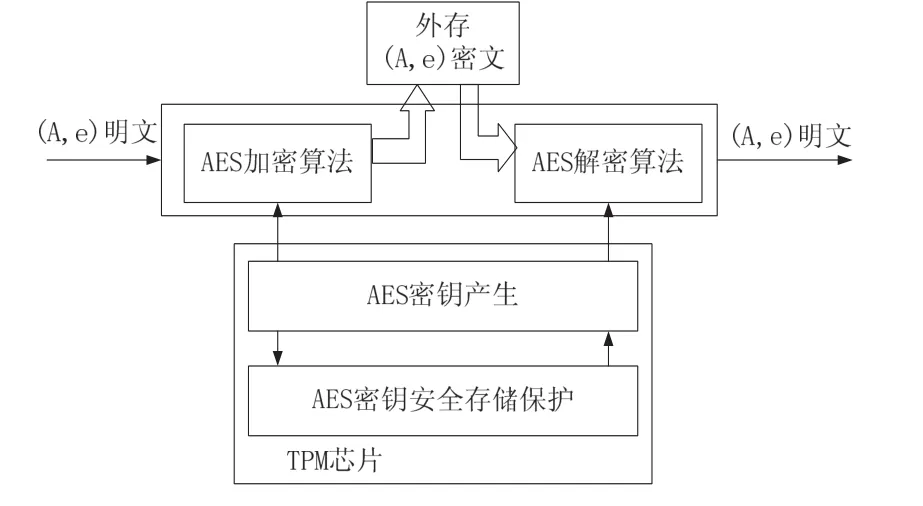

在该保护方案中提出使用对称加密算法—AES算法[19]实现对(A,e)在平台上的保护。其保护模型如图1所示。

图1 平台隐私数据的保护模型

在该模型中,为了更好地增强(A,e)的安全性,当平台在DAA-Join阶段接收到发布方发送的(A,e)并通过验证后,首先以用户的身份和授权数据为种子使用 TPM 内部的随机数发生器产生AES密钥,并将该密钥作为不可迁移密码由用户的封印密钥封印存储。然后使用该密钥对(A,e)明文进行加密,将加密后的(A,e)密文保存在平台上。当平台需要在DAA-Sign协议阶段获得(A,e)数据时,当且仅当平台满足封装时的状态,解封装才能成功,进而获取AES密钥对数据信息进行解密,从而得到(A,e)明文,参与DAA协议的证明过程。这样既实现了平台隐私数据的保护,又不影响平台向第三方的身份证明。在此过程,即使有不良企图的人窃取到了平台隐私参数,也很难获得(A,e)的真实信息,无法进行修改和冒充攻击。

2 密码的生成

DAA协议中平台隐私数据A的长度为2048 bit,e的长度为368 bit,在加密存储的时候,选用对称密钥算法比较合理,是因为对称密钥算法具有加密处理简单,加解密速度快,系统开销小,密钥较短等优点[17]。

因为TPM内部生成密钥与TPM外部密钥生成相比具有速度快,安全性高的优点,故采用TPM内部生成密钥方式生成(A,e)的密钥。为了加强AES对称密钥的安全性,将密钥与身份信息、授权数据组合成一个整体,形成(A,e)保护的对称密钥结构体K_Struct,其定义如下:

TPM 并不直接支持对称密钥算法,这里使用TPM随机数生成器产生一个长度为256bit的随机数作为AES对称密钥,并将该密钥存放于TPM的密钥存储结构中,通过调用函数TSS_gennonce可获取随机数。

1.2 密码的管理模型

隐私数据保护密码的管理模型包括隐私数据保护密码的安全存储和安全获取两个方面。

1.2.1 密码的安全存储

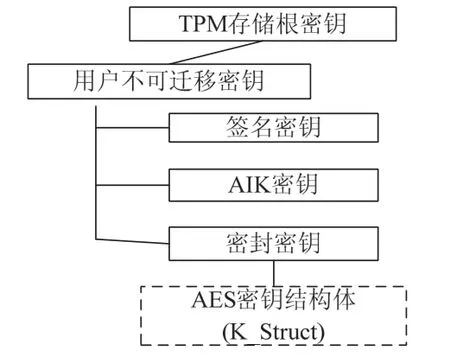

TPM 使用了一个用于保护存储的密钥层次结构[11-14],在该存储密钥层次结构中,每一层的密钥都被上一层的存储密钥加密,其存储根为存储根密钥(SRK,Storage Root Key),即:TPM任何一个密钥(除了SRK和EK外)都是在其父密钥授权下产生和使用,同时也需要一个授权数据来进行权限管理。

在(A,e)的保护方案中,为了保护所使用的对称密钥,将K_Struct加密存储为不可迁移密钥。对称密钥结构体K_Struct的存储如图2所示。

图2 对称密钥Key存储示意

从图2中可以看出对称密钥结构体K_Struct的父密钥是一密封密钥,该密封密钥的父密钥为不可迁移密钥,不可迁移密钥的父密钥是TPM存储根密钥(SRK)。采用此方式保存的优点在于能够确保只有在该TPM平台上才能进行解封操作,能够有效地阻止对对称密钥结构体K_Struct的非法使用。另外,密封存储K_Struct的密封操作还与平台当前的状态信息有关,只有当当前平台状态信息与密封时信息相一致的情况下才能进行解封操作,进一步加强了密钥的安全性。最后对称密钥结构体包括了身份信息和授权信息,需对他们进行验证,验证通过才能使用对称密钥Key。因此,这里对Key实施了三层保护,(A,e)实施了四层保护,具有较高的安全保护等级。

1.2.2 密码的安全获取

由图2指出了对称密钥的存储结构,并可以看出,要想获取对称密钥 Key,须依次输入存储根密钥SRK的授权数据、用户不可迁移密钥的授权数据、以及用户密封密钥的授权数据。即用户只有完全获得这 3个密钥的授权数据才能使用该密钥Key。因此密钥的获取过程如图3所示。

图3 对称密钥Key获取过程

1.2 隐私数据的存取接口

(A,e)经过AES加密后以密文存放在平台上,定义隐私数据的存放函数为:

其中 path表示隐私数据存放于硬盘的绝对路径;mode表示对隐私数据存放文件的操作权限,如只读、只写和读写,分别用“r”、“w”和“rw”表示。存放函数操作权限可为“w”或“rw”,如果绝对路径下无指定文件需先创建指定文件再存放隐私数据;encdata表示(A,e)加密后的密文;ecndata_size表示密文的长度。

当需要使用(A,e)时,需要从平台读取出(A,e)的密文,定义(A,e)的读取函数为:

其中 path表示隐私数据存放于硬盘的绝对路径;mode表示对隐私数据存放文件的操作权限,读取函数操作权限可为“w”或“rw”;encdata用于返回(A,e)密文;ecndata_size用于返回密文长度。

2 安全性及效率分析

2.1 安全性分析

为了更能增强DAA协议的安全性,在直接匿名证言协议中平台隐私数据的保护方案中:

1)(A,e)加密:采用了AES对称密钥Key对(A,e)加密,密钥Key由TPM的随机数发生器来生成,其种子由用户的身份和授权数据组成。因此,要通过随机数发生器再生成相同的密钥几乎是不可能的。

2)密钥Key的管理:保持了TPM的密钥树管理,将AES密钥Key作为不可迁移密钥,即使恶意攻击者获得了(A,e)的密文,在其他平台上仍然无法解开(A,e)密文。

3)密钥Key的存储:将密钥Key、平台身份信息进行密封存储,并在使用时加以授权,这样能够有效地阻止对密封密钥Key的非法使用,增强了隐私数据(A,e)的安全性。

2.2 效率分析

由于该保护方案中需要对平台隐私数据(A,e)的加解密及对AES对称密钥Key的存储保护,故会降低DAA协议的执行效率,并增加存储开销,但在整体上对于DAA协议的性能没有影响。

1)空间代价:表现为AES密钥Key及隐私数据(A,e)的存储。该方案中 AES的种子密钥是TPM的随机生成器生成长度为256位的随机数,明文为平台隐私数据A和e,A的长度为2046 bit,e的长度为368 bit,即明文长度为2048+368=2412(bit)。这样的空间占用是比较小的。

2)时间代价:表现为AES密钥Key的存取时间、(A,e)加密解密时间及其存取时间。这3个时间中,AES密钥Key的存取时间是主要时间开销。AES对称加密算法的运算速度较快,隐私数据(A,e)的存取时间依赖于平台的性能,但这两部分时间相对于AES密钥 Key的存取时间均可以忽略。这一点,在下一节的实验结果中分析。

综上分析,文中提出的关于DAA协议中平台隐私数据的保护方案,虽然对隐私数据的加/解密及密钥的密封存储会在时间和空间上有些代价,但因为执行效率高,占用空间小,所以对原有DAA协议的性能影响非常小。

3 实验结果

根据隐私数据保护方案,在开发平台为Ubantu 10.10+Tpm-emulator,开发工具为eclipse环境下实现了TPM可信计算平台验证系统,该系统主要功能包括:可信验证、加密解密、签名验证和平台秘密(A,e)保护。其中的平台秘密(A,e)保护则为本方案所需功能。

利用 TPM 可信计算平台验证系统的平台秘密(A,e)保护功能选项对称密钥Key的加载时间进行了测试,测试结果如表1所示。

表1 对称密钥key的加载时间

从表1可以看出,对Key进行了10次加载时间测试,对称密钥的加载时间平均维持在1.1s左右。

对称密钥 Key解密(A,e)并从平台获取的时间测试如表2所示。

表2 隐私数据(A,e)的解密时间

从表1、表2可以看出,使用该方案对于原有DAA协议的时间增加是可以忽略的。

另外,相对于DAA协议来说,(A,e)的安全存储会带来一部分性能损失。值得注意的是,(A,e)的安全存储带来的时间开销与具有复杂算法的DAA协议本身的时间开销相比,是微不足道的。

4 结语

DAA在解决隐私CA瓶颈问题的同时,也实现对TPM芯片的认证和匿名。但该协议将TPM认证秘密(v,f0,f1)和平台隐私秘密(A,e)分开存储,平台隐私数据(A,e)存储在平台上,容易受到攻击,从而失去了DAA协议的安全性能。文中提出了根据用户的身份运用 AES加密算法生成隐私数据(A,e)的保护密钥和授权数据,并利用TPM的安全存储功能对该隐私数据的密文及其密钥进行存储的保护方案。保护平台隐私数据A和e在传输和平台保留上的机密性,使得申请平台能用正确的A和e获取验证方的验证,从而获取所需服务,真正实现DAA协议的安全性能,并通过对隐私数据(A,e)保护方案的理论分析和实验验证,表明了文中所提出的保护方案增强了隐私数据(A,e)的安全性的同时,对直接匿名证言协议的性能的影响也非常小。

[1]沈昌祥,张焕国,冯登国,等,信息安全综述[J].中国科学E辑信息科学, 2007,37(02):129-150.

[2]Trusted Computing Group.TPM specification Version 1.2 [EB/OL].(2006-06-13)[2012-01-16]. http://www.trustedcomputinggroup.org.

[3]Trusted Computing Group. Trusted Computing Platform Alliance(TCPA) Main Specification Version1.1b[EB/OL].(2002-02-10)[2011-01-25].http://www.trustedcomputinggroup.org.

[4]BRICKELL E, CAMENISCH J, CHEN L.Direct Anonymous Attestation[C]// Proceedings of the 11th ACM Conference on Computer and Communications Security.New York, NY, USA:ACM Press,2004:132-145.

[5]RUDOLPH C. Covert Identity Information in Direct Anonymous Attestation (DAA)[C]// Proceeding of the 22nd IFIP TC-11 International Information Security Conference -SEC2007 on New Approaches for Security.Sandton, South Africa:Springer Boston, 2007:443-448.

[6]LEUNG A,CHEN L,MITCHELL C J.On a Possible Privacy Flaw in Direct Anonymous Attestation (DAA)[C]//In Trusted Computing -Challenges and Applications-TRUST 2008. Villach, Austria: Procedding of the First International Conference,2008:179-190.

[7]SMYTH B, CHEN L,RYAN M.Direct Anonymous Attestation(DAA):Ensuring Privacy with Corrupt Administrators[C]// In Security and Privacy in Ad hoc and Sensor Networks - ESAS 2007.Berlin,Heidelberg,Germany:Springer-Verlag,2007:218-231.

[8]BRICKELL E,LI J.Enhanced Privacy ID: a Direct Anonymous Attestation Scheme with Enhanced Revocation Capabilities[C]// In the 6th ACM Workshop on Privacy in the Electronic Society (WPES 2007), New York, NY, USA: ACM Press,2007:21-30.

[9]CAMENISCH J,LYSYANSKAYA A.A Signature Scheme with Efficient Protocols[C]// In Security in Communications Networks -SCN 2002 .Amalfi,Italy:Springer-Verlag,2003:268-289.

[10]GE H,TATE S R.A Direct Anonymous Attestation Scheme for Embedded Devices[C]// In Public Key Cryptography -PKC 2007.Beilin:Springer-Verlag,2007:16-30.

[11]谭良,徐志伟.基于可信计算平台的信任链传递研究进展[J].计算机科学,2008,35(10):15-18.

[12]王涛.基于智能卡的认证和隐私保护研究[D].北京:北京邮电大学,2010.

[13]罗捷,严飞,余发江,等.可信计算平台模块密码机制研究[J].计算机应用,2008,28(08):1907-1911.

[14]谭良,朱贵琼,孟伟明,等.基于直接匿名证言的可信平台身份证明协议的设计[J].四川师范大学学报:自然科学版,2012(02):281-287.

[15]谭良,刘震,周明天.TCG构架下的证明问题研究及进展[J].电子学报,2010,38(05):1105-1113.

[16]沈昌祥.大力发展我国可信计算技术和产业[J].信息安全与通信保密,2007(09):19-21.

[17]韩春林,叶里莎.基于可信计算平台的认证机制的设计[J].通信技术,2010,43(07):92-94.

[18]叶宾.增强可信计算平台模块的可信度[J].信息安全与通信保密,2009(07):53-55

[19]薛茹,武君胜.高级数据加密标准 AES算法的原理及分析[J].微处理机,2008(04):83-85.