走出垃圾邮件黑名单误区

2013-10-25郑先伟

文/郑先伟

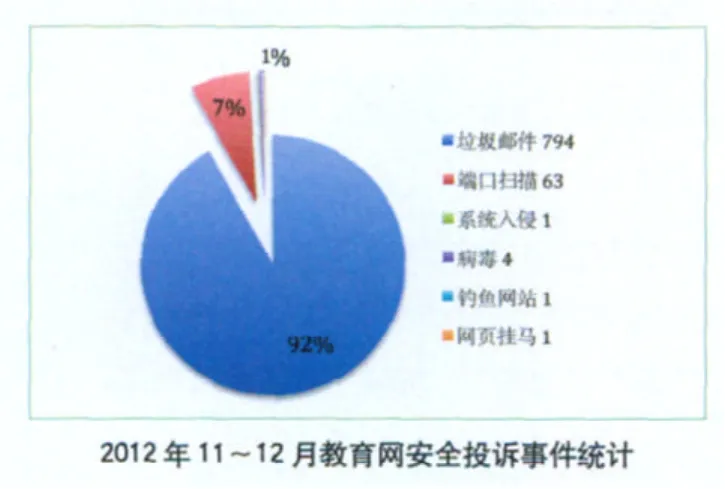

2012年11~12月教育网安全投诉事件统计

“被”垃圾邮件困扰高校用户

2012年12月,教育网整体运行平稳,未发生重大安全事件。

该月的安全投诉事件以垃圾邮件居多。近期我们对被投诉的垃圾邮件发送端进行了调查,发现主要有两种原因:一种是用户的系统感染病毒后大量发送带病毒的邮件,另一种是使用弱口令密码的邮箱账号被黑客破解后恶意发送垃圾广告邮件。这些用户可能并不清楚自己的账号正在发送垃圾邮件,但是这种行为却可能给学校的邮件服务器带来危害,即导致学校邮件服务器被列入垃圾邮件黑名单。如果管理员发现邮件服务器向外发邮件时出现退信或是拒收就可能是被列入黑名单,这时管理员需要停止垃圾邮件的发送,并将自己的服务器从相应的黑名单中清除。

目前黑名单的清除有两种机制:一种是自动清除,另一种是手动申请清除。大部分垃圾邮件黑名单默认都存在一个自动清除周期(周期有长有短),也就是一个发送垃圾邮件的地址第一次上榜后在该周期内没有被投诉或监测到继续发送垃圾邮件,就会在周期结束后自动从黑名单中清除。但是一个地址如果多次上榜,就可能被停止自动清除的功能,这种情况下只能手动申请清除。大部分的黑名单都提供手动清除机制,这种模式都是人为审核,手工操作,需要IP的拥有者到规定的网站提交申请,并由维护黑名单的工作人员人工审核后再清除出黑名单。

小心“识时务”的病毒

近期需要关注的还是那些利用社会工程学进行传播的病毒,它们通常都利用当前热点进行传播,且随着时间的推移而改变。例如在2012年12月上旬伪造成双12电子商务促销信息,在12月中旬则以“2012世界末日”相关话题为诱饵,而到了月底则伪装为新年的电子贺卡。这些病毒通常都是伪装成文档、电子书或是电子贺卡的EXE文件,用户如果被骗点击这些执行文件,系统上的安全防护功能就会被禁用,之后该程序就会下载大量的其他木马病毒到系统上运行。

近期新增严重漏洞评述

微软在2012年12月的例行安全公告共7个(MS12-077至MS12-083),其中5个为严重等级,2个为重要等级。这些安全公告共修复了Windows系统、IE浏览器、Office软件、Exchange Server邮件服务程序以及.NET Framework中的10个安全漏洞。这些漏洞多数可以通过网页或是电子文档来利用,其中Windows内核字体分析漏洞(MS12-078)中修补了一个之前公开发布的安全漏洞(CVE-2012-2556)。如果系统上存在这个漏洞,当用户浏览包含特殊文件名的文件或特殊子文件夹的文件夹时就可能导致远程执行任意代码。为防范风险,用户应该尽快使用Windows的自动更新功能修补这些漏洞。

Adobe公司遵照之前的约定,在微软发布安全公告的同一天也针对Flash Player软件发布了相应的安全公告。公告修补了Flash Player软件中的3个安全漏洞,这些漏洞允许攻击者远程执行任意代码(漏洞详情请参见http://www.adobe.com/support/security/bulletins/apsb12-27.html)。

Oracle公司的MySQL数据库于2012年11月被爆出存在多个0day漏洞,包括远程代码执行、权限提升、拒绝服务、信息泄露等漏洞,不过这些漏洞多数需要拥有合法的数据库用户才能被成功利用。因此那些允许用户远程连接MySQL数据库的管理员需要关注这些漏洞。目前,Oracle还未发布相应的补丁程序,在没有补丁程序之前,应该严格限制数据库用户的连接。

另一个需要关注的漏洞是ISC BIND的拒绝服务漏洞,Bind 9在处理某些请求时,DNS64 IPv6过渡机制存在一个错误,允许攻击者构建特制的DNS查询,触发REQUIRE断言,使服务程序崩溃。要成功利用这个漏洞,需要DNS服务器启用DNS64功能。DNS64是一种IPv4-IPv6过渡技术,属于IPv4/IPv6过渡共存协议集中的一部分。DNS64与IPv4/IPv6转换设备(如有状态的NAT64)协同工作,以保证IPv6-only主机可以通过域名与IPv4-only服务器建立通信。正常情况下,BIND并不会启用DNS64功能,不过随着教育网内IPv6的普及,这种过渡机制的功能有可能被利用。