基于WEP协议的网络安全性研究

2013-08-13袁宇,叶猛

袁 宇,叶 猛

(1.光纤通信技术与网络国家重点实验室,湖北 武汉 430074;2.武汉邮电科学研究院,湖北 武汉 430074;3.武汉虹旭信息技术有限责任公司安全产品部,湖北 武汉 430074)

安全问题一直是网络通信的重要问题,基于无线局域网使用无线信道作为传输媒介,其安全性问题比有线网络更加严重。广泛使用的IEEE 802.11WLAN的安全性是本文研究的重点,特别是对有线等效保密(Wired Equivalent Privacy,WEP)协议[1]进行了深入研究。目前市面上存在的多种无线攻击方式,也是因为WEP协议在安全性方面的不足导致。然而,WEP对设备的计算能力要求不高,这使得一些老的设备,特别是一些手持应用方面的设备,由于在计算能力方面的局限性,使用WEP目前还是最佳选择。针对这一现象,本文对WEP加密算法进行了探讨。

1 WEP协议

由于无线网络是通过无线信道传输数据,因此相对于有线网络,其更容易被监听或是被未授权用户截取。对于一个完善的WLAN系统,加密和认证是必不可少的。基于这一目标,WEP协议设置了专门的安全机制来对业务流加密和节点认证。WEP是一种作用在链路层的保护协议,它对传输数据的保护主要是通过对通信设备两端都设置相同的密钥,WEP设计的安全性主要表现在以下3点:

1)消息机密性

无线网络的安全性最基本的就是要能够防止故意窃听,WEP使用RC4流密钥算法,对无线数据进行加密,使得数据在无线网络中传输时不被窃听。

2)接入控制

在合法用户之间提供接入控制,来防止其他用户任意接入无线信道而影响合法用户。每个想要接入信道的合法用户都需要提供正确的共享密钥,这也有效地降低了非法用户的恶意攻击。

3)消息完整性

为了保证数据在无线网络传递过程中的完整性,WEP提供CRC32算法进行完整性校验,通过验证校验值确定传输的消息是否被篡改。

WEP是基于RC4算法的协议,RC4是一种采用密流码(Stream Cipher)技术的加密算法,其特点和分组密码的ECB[1]机制类似,即用相同的明文产生出相同的密文。为了实现这一目的,WEP加入了初始向量IV(标准的WEP是24位的IV值)。WEP会在已经加密了的数据帧头加上IV值,于是即使使用了相同的明文加密,其数据帧也是不同的。IV还有一个重要的作用就是与密钥级联,产生种子密钥,这可以解决密钥重用的问题。WEP只提供了4个所有站点共享的缺省密钥,通过KEYID区别,而且会很长时间不更新,这样就使得密钥重用率很高。如果已知两篇明文P1,P2采用相同的密钥K加密,假设C1=P1⊕RC4(K),C2=P2⊕RC4(K),则C1⊕C2=(P1⊕RC4(K))⊕ P2⊕ RC4(K)=P1 ⊕ P2[2-4]。

如果截获了2段密文,并且知道它们是用同一种密钥加密的,密钥为K,知道其中的一段明文后,就可以得到另外一段明文,即使不知道,也可以在只给出P1⊙P2的情况下,通过一些技术手段获得P1和P2的值。为了克服这一缺点,WEP给每个数据包一个IV值,将IV与密钥K级联为种子密钥(IV‖K),然后输入RC4得到密钥流RC4(IV‖K),这样对于不同的数据包,就使用了不同的密钥进行加密,这在一定程度上解决了密钥重用的问题。IV序列主要有两种实现形式:一种是在初始化时取值域[0,2n-1]上任意值,后续的IV值则依序进行加1取模运算;另一种机制是IV在值域[0,2n-1]内随机取值。

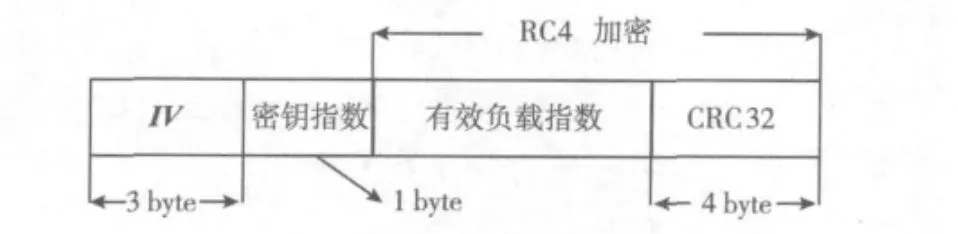

WEP可以支持64 bit和128 bit密钥,64 bit长的密钥是由40 bit长的WEP用户密钥和24 bit的初始矢量IV组成[5-6],128 bit长的密钥是由104 bit密钥和24 bit的初始向量IV组成。

64 bit密钥的WEP帧结构如图1所示。

图1 WEP的帧结构

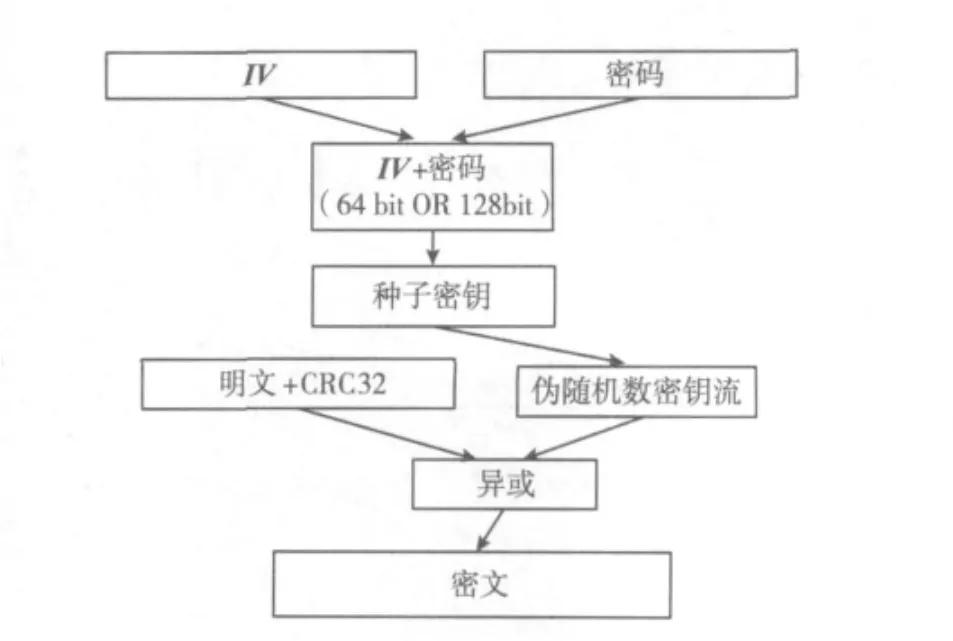

WEP的加密过程是先将明文数据采用加密算法加密,以此达到对明文数据加密和保护未经认证的数据,WEP的加密过程如下:

(1)把输入数据和计算得到的校验和组合起来得到的数据即为明文数据。计算原始数据包明文数据的32 bit的CRC冗余校验,明文数据与冗余ICV进行加密计算。

(2)为每个数据包选定一个初始化矢量IV,再将IV与密钥Key连接起来,从而构成种子密钥。

(3)通过伪随机数发生器将种子密钥转化成与传输数据等长的随机数,该随机数可以作为加密密钥。

(4)将初始向量和密文串起来,即形成WEP帧。

加密过程如图2所示。

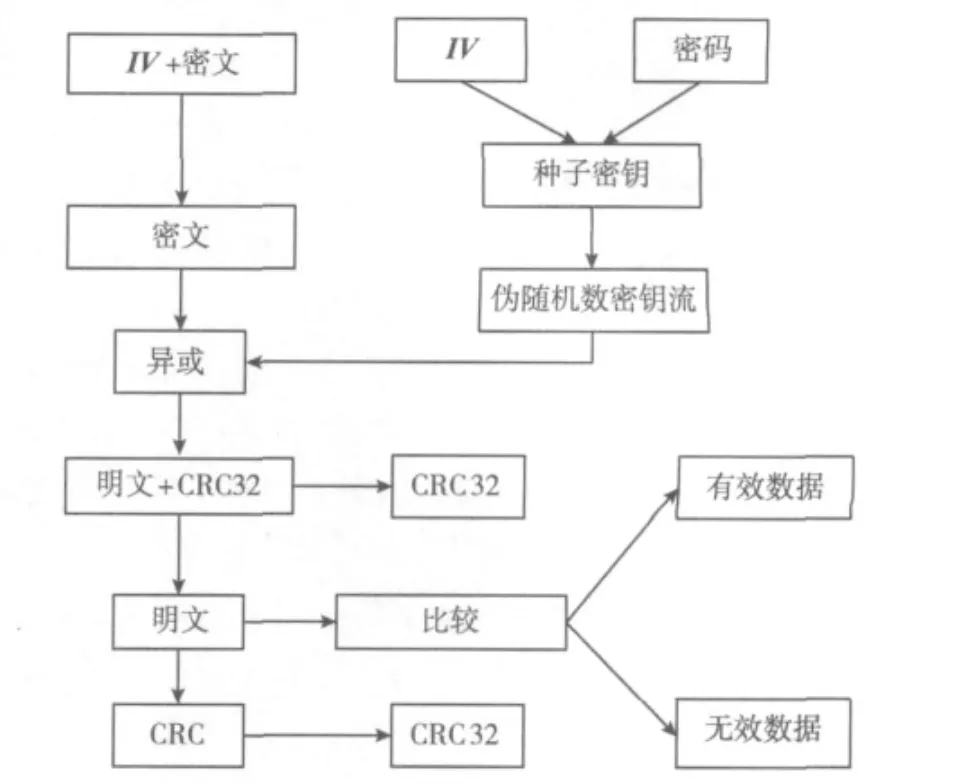

WEP的数据解密过程刚好与加密过程相反,即把WEP帧转化成明文,并通过CRC32算法对数据进行检测。主要步骤如下:

图2 WEP的加密流程

(1)从接收的数据包中提取初始向量IV和密文。

(2)重新产生密钥流,该密钥流与加密密钥流基本相同。

(3)将产生的解密密钥流与(1)中得到的密文相异或,就可以得到原始密文。

(4)最后进行数据校验。根据得到的明文信息来检验校验和,重新计算校验和,并与接收到的校验和比较。若二者相同,则认为该数据帧没有被篡改,只有校验和正确时候的数据帧才可以被接收方接收。

解密过程可参考图3。

图3 WEP的解密流程

2 WEP的安全缺陷

WEP存在以下3种密钥缺陷:

1)WEP帧的数据

WEP加密算法是利用RC4流密码算法作为其伪随机数产生器,串行加密就是特定的明文对应特定的加密比特串。如何频繁变更密钥,每帧使用不同的IV,则RC4也不同,这就在一定程度上增加了破解的难度。由于WEP帧数据部分的第一个字节是逻辑链路控制(Logical Link Control,LLC)的头信息[7],这个头信息对应不同的数据帧都是相同的,这样攻击者就很容易猜出第一个明文字节,然后可以利用异或公式定位到密钥流的第一个字节。

2)密钥管理存在的缺陷

WEP密钥长度有两种,40 bit密钥和24 bit初始化向量,或104 bit密钥和24 bit初始化密钥。密钥所占位数多,相应的防蛮力攻击能力相对较强。但对于非蛮力攻击(统计攻击等),长密钥就不占优势。在IEEE 802.11无线网中,密钥一般手动配置,这就使得大部分公共无线网密钥长期不变。RC4算法通过可变的IV,部分地解决了密钥的管理问题。然而如果密钥长期不换,外加上IV空间较小,这也很大程度上降低了安全性。

3)CRC32算法在WEP中的漏洞

由于WEP协议中的初始向量可以多次重复使用,降低了安全性。CRC32算法在WEP的作用是对数据进行完整性校验。WEP的加密函数并没有包含CRC32校验和,CRC32只是负责检验数据部分的完整性。因此这种校验对于检查因噪声引起的错误比较有效,但是对于保密性检查并不理想。若修改了数据信息中的特定比特,再将修改后的信息产生CRC校验值,结合初始向量发送给接收者,最后在数据端进行CRC校验时并不一定可以检测出数据被篡改了。

3 针对WEP密钥缺陷引发的攻击

目前针对WEP的协议框架存在以下3种攻击方式:

1)与RC4有关的攻击

一种方式是WEP攻击者在网络中使用无线终端窃听,收集到足够多的数据帧,然后对收集到的数据帧分析,一段时间后重放。另一种是攻击者捕获控制接入点(AP)和移动工作站(STA)之间的认证数据包,然后自己构造合法认证,伪装成合法用户。还有一种是chopchop攻击[8],这种攻击主要是针对WEP中CRC32的弱点进行攻击。

2)被动攻击

这种攻击主要是进行数据收集,数据的收发端对这种行为是觉察不到的。收集到足够的数据帧后攻击者可以从中提取IV和密文。WEP帧数据部分的第一个字节是LLC的头信息。这个头信息对应不同的数据帧都是相同的,这样攻击者就很容易猜出第一个明文字节,然后利用异或公式就可以定位到密钥流的第一个字节,攻击者获得的这个密码仅是IV和密码的一部分。但由于RC4的打乱,攻击者并不确定这个字节具体的位置。但是如果收集到足够多的IV和密码之后,就可以通过统计分析进行运算。最后分析出密码的正确排序,从而得到WEP的密码。

3)ARP攻击

恶意攻击者通过在无线信道上放置无线接收工具,就可以抓取无线客户端的请求包。若抓获的是ARP包,攻击者就会重复ARP包。无线接入点接收到ARP包后,就会自动回复客户端,恶意攻击者就可以收集到足够多的ARP包。从ARP包中收集到足够多的IV值后,就可以通过2)描述的方式进行WEP破解。这种方法比较适合网络中数据包不多的情况。

4 安全策略

在安全管理方面,可以定期地更改SSID,绑定MAC地址可以限制非法用户对WLAN的访问。使用动态密钥或是定时地更改WEP密钥也有利于防止统计攻击。还可以安装防火墙拦截非法用户发送数据包。若接入点知道所有用户的MAC和IP,可以使用入侵检测攻击来定期检测。此外,将DHCP服务器配置的动态IP改成静态IP,也可以有效阻止IP地址欺骗行为。

在技术改进方面,可以使用改进的加密算法。WEP存在的攻击漏洞主要是因为采用了安全性不高的CRC32算法和弱IV,而WPA/WPA2安全体系中的TKIP协议做了很大的改进。WEP中采用的CRC32算法不能阻止攻击者篡改数据包,而TKIP中使用Michael消息认证算法,实现完整性编码MIC,有效降低了攻击者篡改数据的行为。另外,TKIP中提出的密钥重新获取和分发机制,解决了WEP中密钥流重复使用带来的问题。

防御漏洞方面,主要是防止攻击者抓获大量的数据帧。网络中数据帧不多的情况下,攻击者主要是通过ARP攻击来获得大量的数据帧,为了防止ARP攻击,网络接入点应该把网络安全信任关系建立在IP+MAC基础上,设置动态的MAC与IP对应表,不要让网络接入点随意刷新转换表,除非很有必要,否则应该停止使用ARP。AP防火墙也是这样的原理。

5 小结

无线网络技术发展越来越成熟的同时,也面临一些妨碍其发展的问题,安全性是最主要的问题之一。本文分析了WEP安全机制的原理和存在的漏洞,也对此提出了几种解决策略。只有充分认识WEP的缺陷和无线网络本身的安全脆弱性,才能够将安全性风险降到最低。

[1]BRUCE S.网络信息安全的真相[M].吴世忠,马芳,译.北京:机械工业出版社,2001.

[2]CHEUNG H.How to crack WEP:part1[EB/OL].[2012-02-02].http://www.tomsguide.com/us/how-to-crack-wep,review-451.html.

[3]CHEUNG H.How to crack WEP:part2[EB/OL].[2012-02-04].http://www.tomsguide.com/us/how-to-crack-wep,review-459.html.

[4]CHEUNG H.How to crack WEP:part3[EB/OL].[2012-02-06].http://www.tomsguide.com/us/how-to-crack-wep,review-471.html.

[5]董屹.基于无线网络WEP密钥的安全分析[J].科技信息,2009(24):373-374.

[6]陈明.网络协议教程[M].北京:清华大学出版社,2004.

[7]郑君杰.WAPI协议及其安全性分析[J].电视技术,2004,28(5):31-33.

[8]周正.无线局域网安全务实-WPA 与802.11i[M].北京:人民邮电出版社,2006.

[9]BARNES CHRISTIAN.无线网络安全防护[M].刘堃,译.北京:机械工业出版社,2003.