Windows系统安全防护的研究与探索

2013-07-13王俊峰

胡 杰,王俊峰

(1.沈阳理工大学 理学院,辽宁 沈阳 110159;2.重庆电子工程职业学院 软件学院,重庆 401331)

Windows系统安全防护的研究与探索

胡 杰1,王俊峰2

(1.沈阳理工大学 理学院,辽宁 沈阳 110159;2.重庆电子工程职业学院 软件学院,重庆 401331)

分析了操作系统在安装和运行过程中存在的安全隐患,系统的一些默认配置如果不经用户的自行修改往往会产生很多不安全因素的现状,比如更容易崩溃、中病毒或木马及被不法分子窥取您的资料等,提出了相应的防范措施以提高系统安全性和抗病毒攻击能力,并且这些措施具有普遍性。

漏洞;入侵攻击;系统防范;端口;系统安全

随着计算机用户的不断增加,PC操作系统的安全性变得越来越重要。由于计算机病毒日益猖撅、网络黑客的恶意破坏,加之计算机个人用户安全防范意识的相对淡薄,使得计算机系统时常遭受攻击,由此带来的经济损失和产生的社会危害日益严重。

现在有很多人认为windows的漏洞太多,系统安全性差,其实各种系统都有很多漏洞,只不过使用windows的人最多,不会做各种安全设置,才导致很多人认为windows很不安全。如果真正做好windows平台服务器各项安全设置之后,问题就会得到解决[1]。

windows系统在安装好后没有经过相关的配置就直接使用是很不安全的。现实生活中,一些私隐的数据资料可以轻易地被盗取;在网络上,您的计算机可能会被病毒入侵造成系统崩溃或成为不法分子的目标,遭受黑客袭击。本文主要是针对windows2000以上的操作系统默认配置上的一些漏洞,提出有效提升系统安全的一些配置策略[2]。让您的widows系统无论在现实中还是网络上都可以更好地确保正常运行和数据的安全。

Windows操作系统是目前在PC机上广泛应用的操作系统。在网络与信息时代,对入侵攻击的防范、保障计算机系统、网络系统及整个信息基础设施的安全已经成为刻不容缓的重要课题。Windows系统的安全问题也越来越被人们关注。虽然Windows的漏洞众多,安全隐患也很多,不过经过适当的设置和调整,可以消除windows系统安全隐患,提升系统的安全强度,搭建一个安全的操作系统[3]。

1 window系统分析

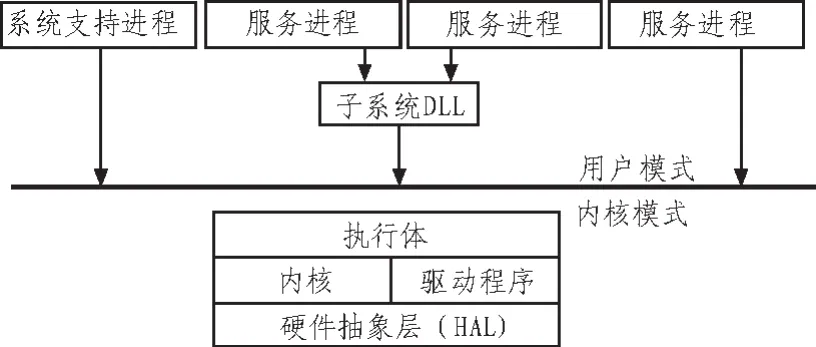

要讨论系统安全的防护策略,首先需要对windows操作系统本身有一个整体的了解。这包括windows系统的基本结构,核心功能部件。windows系统总体结构的简化版本如图1所示。

图1 windows系统简化结构图Fig.1 Windows system to simplify the structure of Fig

在windows系统中,应用程序与操作系统本身是隔离的,操作系统内核代码运行在处理器的特权模式下(也称为内核模式,kernel mode),可以访问系统数据和硬件;应用程序代码运行在处理器的非特权模式下 (称为用户模式,user mode),只有很有限的一组接口可以使用,对系统数据的访问受到限制,并且无法直接访问硬件。当用户模式程序调用一个系统服务时,处理器捕获到该调用,然后将调用线程切换到内核模式。当该系统服务完成时,操作系统将线程环境切换回用户模式,并允许调用者继续执行。

用户模式的线程在一个受保护的进程地址空间中执行(不过,当它们在内核模式中执行的时候,它们可以访问系统空间)。因此,系统支持进程、服务进程、用户应用程序和环境子系统都有它们各自的私有进程地址空间。

windows服务被设计用于需要在后台运行的应用程序以及实现没有用户交互的任务。windows下的服务程序都遵循服务控制管理器(SCM的接口标准,它们会在登录系统时自动运行,甚至在没有用户登录系统的情况下也会正常执行。

这也为病毒的入侵提供了便利,恶意程序侵入计算机一般有两个目的:对计算机进行持续访问以及为入侵者提供潜行能力。为了实现这些目的,恶意程序必须更改系统的执行路径,或者直接攻击关于进程、驱动程序、网络连接等信息的存储数据。针对恶意程序的以上行为,我们的主机防护系统设计为阻止非信任进程的运行,从而有效防止病毒、木马等恶意程序对系统的攻击和破坏,保证系统可靠、稳定运行[4]。

2 操作系统安全隐患分析

2.1 安装隐患

2.1.1 将服务器接入网络内安装

Windows操作系统在安装时存在一个安全漏洞,当输入Administrator密码后,系统就自动建立了ADMIN$的共享,但是并没有用刚刚输入的密码来保护它,这种情况一直持续到再次启动后,在此期间,任何人都可以通过ADMIN$进入这台机器;同时,只要安装一结束,各种服务就会自动运行,而这时的服务器是满身漏洞,计算机病毒非常容易侵入。因此,将服务器接入网络内安装是非常错误的。

2.1.2 操作系统与应用系统共用一个磁盘分区

在安装操作系统时,将操作系统与应用系统安装在同一个磁盘分区,会导致一旦操作系统文件泄露时,攻击者可以通过操作系统漏洞获取应用系统的访问权限,从而影响应用系统的安全运行。

2.1.3 采用FAT32文件格式安装

FAT32文件格式不能限制用户对文件的访问,这样可以导致系统的不安全。

2.1.4 采用缺省安装

缺省安装操作系统时,会自动安装一些有安全隐患的组件,如:IIS、DHCP、DNS等,导致系统在安装后存在安全漏洞。

2.1.5 系统补丁安装不及时不全面

在系统安装完成后,不及时安装系统补丁程序,导致病毒侵入。

2.2 运行隐患

2.2.1 默认共享

系统在运行后,会自动创建一些隐藏的共享。一是C$D$E$每个分区的根共享目录。二是ADMIN$远程管理用的共享目录。三是IPC$空连接。四是NetLogon共享。五是其它系统默认共享,如:FAX$、PRINT$共享等。这些默认共享给系统的安全运行带来了很大的隐患。

2.2.2 默认服务

系统在运行后,自动启动了许多有安全隐患的服务,如:Telnet services、DHCP Client、DNS Client、Print spooler、Remote Registry services(选程修改注册表服务)、SNMPServices、Terminal Services等。这些服务在实际工作中如不需要,可以禁用。

2.2.3 安全策略

系统运行后,默认情况下,系统的安全策略是不起作用的,这就降低了系统的运行安全性。

2.2.4 管理员账号

系统在运行后,Administrator用户的账号是不能被停用的,这意味着攻击者可以一遍又一遍的尝试猜测这个账号的口令。此外,设置简单的用户账号口令也给系统的运行带来了隐患。

2.2.5 页面文件

页面文件是用来存储没有装入内存的程序和数据文件部分的隐藏文件。页面文件中可能含有一些敏感的资料,有可能造成系统信息的泄露。

2.2.6 共享文件

默认状态下,每个人对新创建的文件共享都拥有完全控制权限,这是非常危险的,应严格限制用户对共享文件的访问。

2.2.7 Dump文件

Dump文件在系统崩溃和蓝屏的时候是一份很有用的查找问题的资料。然而,它也能够给攻击者提供一些敏感信息,比如一些应用程序的口令等,造成信息泄露。

2.2.8 WEB服务

系统本身自带的IIS服务、FTP服务存在安全隐患,容易导致系统被攻击。

3 操作系统基本安全防范对策

3.1 安装对策

1)在完全安装、配置好操作系统,给系统全部安装系统补丁之前,一定不要把机器接入网络。

2)在安装操作系统时,建议至少分3个磁盘分区。第1个分区用来安装操作系统,第2分区存放IIS、FTP和各种应用程序,第3个分区存放重要的数据和日志文件。

3)采用NTFS文件格式安装操作系统,可以保证文件的安全,控制用户对文件的访问权限。

4)在安装系统组件时,不要采用缺省安装,删除系统缺省选中的 IIS、DHCP、DNS等服务。

5)在安装完操作系统后,应先安装在其上面的应用系统,后安装系统补丁。安装系统补丁一定要全面。

3.2 运行对策

3.2.1 关闭系统默认共享

修改系统注册表,禁止默认共享功能。在Local_MachineSystemCurrentControlSetServicesLanmanserverparameters下新建一个双字节项“auto shareserver”,其值为“0”。

3.2.2 删除多余的不需要的网络协议

删除网络协议中的NWLink NetBIOS协议,NWLink IPX/SPX/NetBIOS协议,NeBEUI PROtocol协议和服务等,只保留TCP/IP网络通讯协议。

3.2.3 关闭不必要的有安全隐患的服务

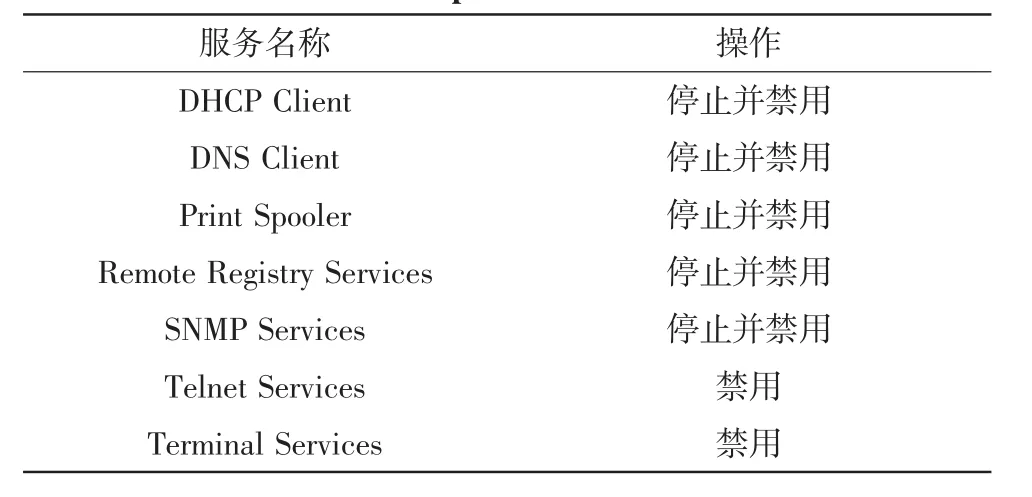

用户可以根据实际情况,关闭表1中所示的系统自动运行的有安全隐患的服务。

表1 需要关闭的服务表Tab.1 Test result of photoelectric conversion circui

3.2.4 启用安全策略

安全策略包括以下5个方面[7]:

1)账号锁定策略。设置账号锁定阀值,5次无效登录后,即锁定账号。

2)密码策略。一是密码必须符合复杂性要求,即密码中必须包括字母、数字以及特殊字符,如:上档键上的+-()*&^%$#@!?><”:{}等特殊字符。二是服务器密码长度最少设置为8位字符以上。三是密码最长保留期。一般设置为1至3个月,即30-90天。四是密码最短存留期:3天。四是强制密码历史:0个记住的密码。五是“为域中所有用户使用可还原的加密来储存密码”,停用。

3)审核策略。默认安装时是关闭的。激活此功能有利于管理员很好的掌握机器的状态,有利于系统的入侵检测。可以从日志中了解到机器是否在被人蛮力攻击、非法的文件访问等等。开启安全审核是系统最基本的入侵检测方法。当攻击者尝试对用户的系统进行某些方式 (如尝试用户口令,改变账号策略,未经许可的文件访问等等)入侵的时候,都会被安全审核记录下来。避免不能及时察觉系统遭受入侵以致系统遭到破坏。建议至少审核登录事件、账户登录事件、账户管理3个事件。

4)“用户权利指派”。在“用户权利指派”中,将“从远端系统强制关机”权限设置为禁止任何人有此权限,防止黑客从远程关闭系统。

5)“安全选项”。在“安全选项”中,将“对匿名连接的额外限制”权限改为“不允许枚举SAM账号和共享”。也可以通过修改注册表中的值来禁止建立空连接,将Local_MachineSystemCurrentControlSetControlLSA-RestrictAnonymous 的值改为“1”。如在LSA目录下如无该键值,可以新建一个双字节值,名为“restrict anonymous”,值为“1”,十六进制。 此举可以有效地防止利用IPC$空连接枚举SAM账号和共享资源,造成系统信息的泄露。

3.2.5 加强对Administrator账号和Guest账号的管理监控

将Administrator账号重新命名,创建一个陷阱账号,名为“Administrator”,口令为10位以上的复杂口令,其权限设置成最低,即:将其设为不隶属于任何一个组,并通过安全审核,借此发现攻击者的入侵企图。设置2个管理员用账号,一个具有一般权限,用来处理一些日常事物;另一个具有Administrators权限,只在需要的时候使用。修改Guest用户口令为复杂口令,并禁用GUEST用户账号。

3.2.6 禁止使用共享

严格限制用户对共享目录和文件的访问,无特殊情况,严禁通过共享功能访问服务器。

3.2.7 清除页面文件

修改注册表HKLMSYSTEMCurrentControlSetControlSession ManagerMemory ManA gement中 “Clear Page File At Shutdown”的值为“1”,可以禁止系统产生页面文件,防止信息泄露[4]。

3.2.8 清除Dump文件

打开控制面板→系统属性→高级→启动和故障恢复,将“写入调试信息”改成“无”,可以清除Dump文件,防止信息泄露。

3.2.9 WEB 服务安全设置

确需提供WEB服务,采取以下措施,在安装时不要选择IIS服务,安装完毕后,手动添加该服务,将其安装目录设为如D:INTE等任意字符,以加大安全性。删除INTERNET服务管理器,删除样本页面和脚本,卸载INTERNET打印服务,删除除ASP外的应用程序映射。针对不同类型文件建立不同文件夹并设置不同权限。对脚本程序设为纯脚本执行许可权限,二进制执行文件设为脚本和可执行程序权限,静态文件设为读权限。对安全扫描出的CGI漏洞文件要及时删除。

3.2.10 安全使用Internet Explorer

取消浏览器自动完成功能,在“控制面板”的“internet选项”的“内容”页,选择“自动完成”,取消表单和表单上的用户名和密码部分,并清除下面的历史记录;同上,在“internet选项”上的“高级”页,选择“不将加密的也面存入硬盘”以及“关闭浏览器时清空internet文件夹”;在对应的目录中经常性的清除历史记录等。同上,在“internet选项”,在安全选项卡中选择“Internet”,就可以针对Internet区域的一些安全选项进行设置。点击下方的Custom Level(自定义级别)。会出现图三的窗口,这里显示了所有的IE安全设置:Download signed ActiveX controls(下载已签名的ActiveX控件)。经过第三方的认证机构签名证明该ActiveX控件是安全的。Download unsigned ActiveX controls(下载未签名的 ActiveX控件)跟经过签名认证的ActiveX控件相比,未经签名认证的可能会包含潜在的安全隐患因此这个选项你最好不要设置为启用,或禁用,或者设置为询问,这样你可以根据正在访问的站点的性质自己决定是否下载安装未经认证的控件。

4 结束语

Windows作为全球通用的操作系统,拥有众多的用户和许多成熟的应用程序;同时,安全问题层出不穷[8]。那么,用户参考以上各个观点对您的windows系统进行配置,虽然不能确保您的windows系统固若金汤,但能让您的系统安全性大大提升。实践表明,本文提供的主机安全防护策略的实施不需任何防护附加程序,全部运用windows系统自带的功能,对于阻止以攻击端口为入侵方式的病毒,维护计算机系统的安全是行之有效的。

[1]黄鑫.基于Windows平台的服务器安全防范研究 [J].计算机与现代化,2011(6):27-30.

HUANG Xin.Windows-based server security prevention research[J].Computer and modernization,2011(6):27-30.

[2]林坤林.浅谈如何构建Windows安全防御系统 [J].中国现代教育装备,2007,1(57):69-70.

LIN kun-lin.Discussion on how to build a Windows security defense system [J].Chinese modern educational equipment,2007,1(57):69-70.

[3]高岩.主机防护系统中系统调用截获机制的实现[J].计算机工程与设计,2003(11),76-80.

GAO Yan.Realization mechanism of system call interception in host protection system[J].Computer engineering and design,2003(11):76-80.

[4]曹天杰.计算机系统安全[M].北京:高等教育出版社,2007.

[5]李新明,李艺,张功萱.一种新型的安全Windows终端系统研究与实现[J].小型微型计算机系统,2010,31(6):1081-1083.

LIXin-ming,LIYi,ZHANG Gong-xuan.Research and implementation of a new system of security of Windows Terminal[J].Small micro-computer system,2010,31 (6):1081-1083.

[6]朱雁辉.Windows防火墙与网络封包截获技术[M].电子工业出版社,2002.

[7]刘晓辉,王淑江.Windows Server2003系统安全实战指南[M].人民邮电出版社,2007.

[8]林晓勇,曾庆荣.Windows2000系统管理与网络安全[M].北京:机械工业出版社,2003.

Windows system security protection of the research and exploration

HU Jie1,WANG Jun-feng2

(1.School of Science, Shenyang Ligong University, Shenyang 110159, China 2.College of Software,Chongqing Electronic Engineering Career Academy,Chongqing 401331,China)

The potential safety hazards of the operating system during the installation and operation have been analyzed.Some of the system default configuration usually had many unsafe factors, such as easy to collapse, susceptible to virus or Trojan virus and possible for outlaws to steal individual information if not modified by the users.Some corresponding precautionary measures, which were universal, were put forward to improve the system safety and antiviral ability.

vulnerability; invasion attack; protection system; port; system safety

TP393.05

A

1674-6236(2013)08-0040-04

2012-06-06稿件编号201206034

胡 杰(1961—),女,辽宁沈阳人,高级实验师。研究方向:光、电实验及计算机应用。