信息安全风险评估通用模型研究

2013-06-07吕金娜麻信洛张志军

吕金娜,麻信洛,张志军

(1.河南科技学院,河南新乡453003;2.空军95824部队,北京100195)

信息安全风险评估通用模型研究

吕金娜1,麻信洛2,张志军2

(1.河南科技学院,河南新乡453003;2.空军95824部队,北京100195)

信息安全风险评估是信息安全系统工程的重要组成部分,是建立信息系统安全体系的基础与前提.针对目前风险计算缺乏统一的标准和具体的计算方法,结合实际的风险评估工作,提出了一种信息安全风险评估的通用模型.通过分析系统的资产、弱点和威胁,根据安全设备产生的安全事件,实时地评估信息系统风险的方法,为有效地进行风险评估提供了通用可行的方案.

信息安全;风险评估;决策模型;风险计算;量化分析

建立信息安全管理体系已成为目前保证信息安全建设的首要任务,风险评估是信息安全管理的最根本依据,也是信息安全领域内最重要的内容之一[1].风险评估的目标是结合信息安全的实际情况,评估各项威胁对信息系统造成的影响,综合现有的防护措施,采取适当的控制,可使风险被避免、转移或降至一个可以接受的水平.因而建立一套信息安全风险评估体系,辅助企业实现信息安全策略,是信息化建设的迫切需求[2].

信息安全是一个整体性概念,涉及多个层面、多个因素,具有不确定性和复杂性.评估需要从多种相互矛盾的指标,定性、模糊的认识,用户实际应用的感知等中提取可用于评判的关键因素.而在实际应用中,有些指标容易定量化,但有个别指标很难甚至不能定量描述,同时指标之间无法直接准确地进行比较,或由于各种原因,只能依据经验、知识来作出判断,而单独地使用定性、定量等方法,很难实现整体最优的目标,无法对组织的整体信息安全做出有效的评估[3].信息安全风险和事件不可能完全避免,关键在于如何控制、化解和规避.不计成本地追求零风险或试图完全消灭风险、规避风险是不可行的.信息安全风险评估就是从风险管理的角度,运用科学的方法和手段,全面检测网络和信息系统存在的脆弱性,系统分析和评估安全防护水平,从而有针对性地提出抵御威胁的防护手段和整改措施,将风险控制在可接受的水平,最大限度地达到保障网络和信息安全的目的.通过开展信息安全风险评估工作,可以发现信息安全存在的主要问题和矛盾,找到解决问题的办法,寻求一个最佳平衡点,去化解风险,及早防范[4].

本文根据信息安全风险问题的特征,结合《信息安全风险评估指南》,提出一种定性与定量相结合的解决多因素复杂问题的评估方法.模型中对风险的识别、产生原因以及威胁影响程度的分析采用定性的方法;而对风险概率的预测、威胁的发生概率、最终风险评价则采用定量的方法.这种方案较好地将复杂的定性和定量指标有机结合在一起,获得较为客观的数量化评价结果,同时该方案具有较强的通用性.

1 信息安全风险评估通用模型因素分析

综合评估的主要环节有:建立评估指标体系;确定评估指标的取值及其变换;对各个评估指标进行赋权;构造综合评估模型等[5].

信息安全风险评估的方法主要分为两大类:定性评估和定量评估.定性评估通常只关注威胁带来的损失,而不考虑威胁发生的频率以及暴露因子,主要依据评估者的知识、经验等非量化资料对系统风险状况作出判断.定量评估根据资产的价值、资产的暴露因子、威胁出现的频率、采取控制措施所需的费用等因素来评估系统潜在的风险,用数量(一般是货币量)的形式来表示评估的结果.定量评估用数量的形式来表示评估结果,看起来一目了然,而且比价客观.然而,由于信息系统复杂多变,一些要素又难以量化,很难保证评估所依据的数据的可靠性.而且定量评估过程一般比价复杂、需要相当长的时间.定性评估克服了定量评估的一些缺点,但其主观性较强,对评估者要求比较高,评估结果也不如定量评估那样简洁明了.把定性与定量评估结合起来,采用综合的风险评估方法,评估结果更为客观准确.

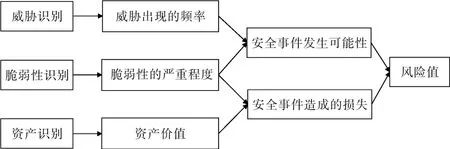

风险评估的基本要素包括:要保护信息资产、信息资产的脆弱性、信息资产面临的威胁、存在可能的风险、安全防护措施等.见图1.

图1 信息安全风险评估Fig.1 Information security risk assessment

风险分析中要涉及资产、威胁、脆弱性等基本要素.每个要素有各自的属性,资产的属性是资产的价值;威胁的属性可以是威胁主体、影响对象、出现的频率、动机等;脆弱性的属性是资产弱点的严重程度.风险分析的主要内容为:

(1)对资产进行识别,并对资产的价值进行赋值;

(2)对威胁进行识别,描述威胁的属性,并对威胁出现的频率赋值;

(3)对脆弱性进行识别,并对具体资产的脆弱性严重程度赋值;

(4)根据威胁及威胁利用脆弱性的难易程度判断安全事件发生的可能性;

(5)根据脆弱性的严重程度及安全事件所作用资产的价值计算安全事件造成的损失;

(6)根据安全事件发生的可能性以及安全事件出现后的损失,计算安全事件一旦发生对组织的影响,即风险值.

信息系统风险分析与评估是一个复杂的过程,一个完善的信息安全风险评估架构应该具备相应的标准体系、技术体系、组织架构、业务体系和法律法规.

2 信息安全风险评估通用模型流程

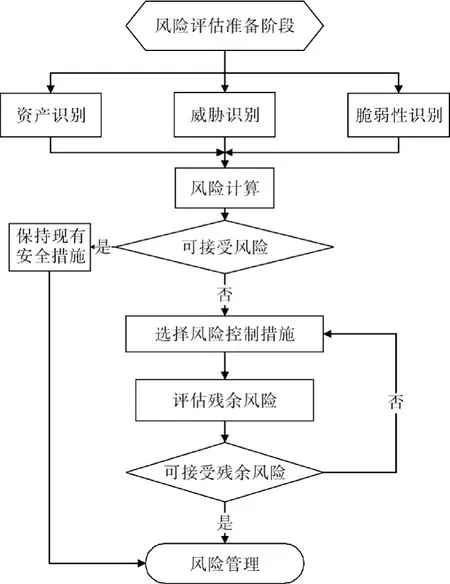

风险评估流程就是在评估标准的指导下,综合利用相关评估技术、评估方法、评估工具、针对信息系统展开全方位的评估工作的完整历程[6].对信息系统进行风险评估,首先应确定风险分析的内容与范围覆盖信息系统的整个体系,应包括:信息系统基本安全调查、信息系统安全组织、政策情况分析、信息系统弱点漏洞分析等.流程图见图2.

图2 信息安全风险评估流程Fig.2 Flow chartof information security risk assessment

由图2可知,信息安全风险评估流程大致分为4个主要阶段.

2.1 评估准备

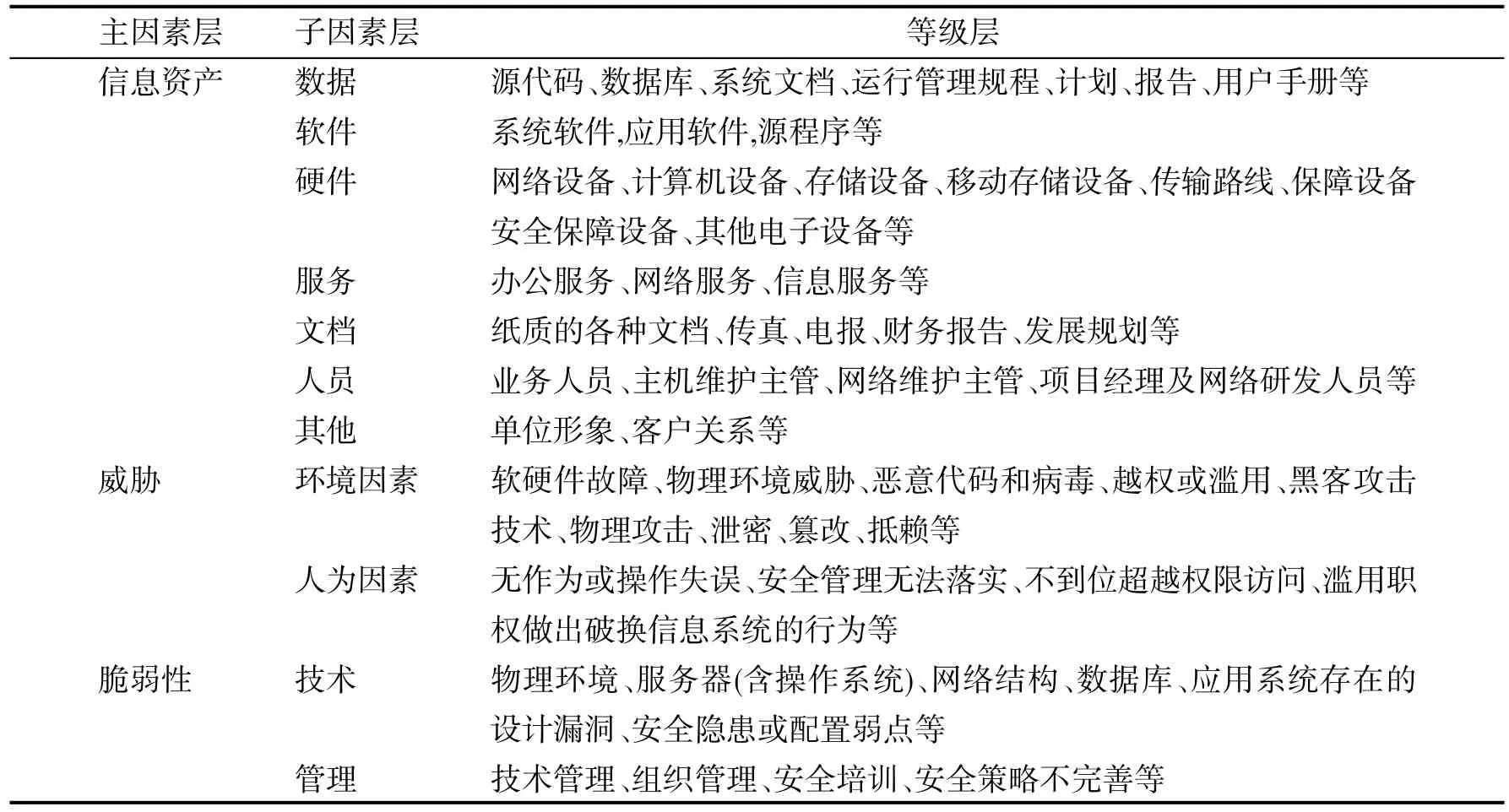

本阶段主要是前期的准备和计划工作,包括明确评估目标,确定评估范围,组建评估管理和实施团队,对主要业务、组织结构、规章制度和信息系统等进行初步调研,沟通和确定风险分析的方法,协商并确定评估项目的实施方案,并得到被评估单位的高层许可[7].尽管评估准备阶段的工作比较琐碎,但准备阶段的充分、细致、合理、精确、保持沟通的计划,是保证评估工作得以顺利实施的关键.信息安全风险评估三级体系如表1所示.

表1 信息安全风险评估三级体系Tab.1 Three classarchitectureof information security risk assessment

2.2 要素识别

在准备阶段完成之后,将依靠已建立起来的评估管理和实施团队,遵照准备阶段中确定的实施方案进行评估.首先要进行的就是识别信息安全风险的构成要素:资产、威胁和脆弱性,以及识别和验证已有安全措施的有效性,为下一阶段的风险分析收集必要的基础数据.本阶段除了要进行有关要素的识别活动以外,还需要进行要素分类、赋值以及要素间的关联活动,由所选用的具体评估方法而定.

2.3 脆弱性和威胁分析

对资产进行细致周密的分析,发现它的脆弱点以及由脆弱点所引发的威胁,统计分析发生的概率,被利用后所造成的损失等.

经过识别阶段后,已经得到了影响被评估系统安全风险的基本数据,包括资产、威胁、脆弱性和安全措施等.接下来需要根据被评估单位实际情况制定出一套合理清晰的影响及可能性等级依据;然后根据这些依据,对主要威胁场景进行分析,描述和评价各主要威胁场景的潜在影响及其发生的可能性,从而确定信息安全风险.经过与被评估单位的沟通与协商,风险分析团队应以被评估单位所接受的形式,提交风险分析报告和风险控制建议.

2.4 制定及评估控制措施

在分析各种威胁及它们发生可能性基础上,研究消除、减轻、移动威胁风险的手段.这一阶段不需要做出什么决策,主要考虑可能采取的各种安全防范措施和它们的实施成本.

制定出的控制措施应当全面,有针对性的同时,还要考虑系统的、根本性的解决方法,为下一阶段的决策作充足的准备,同时将风险和措施文档化.

综合评估的主要环节有:建立评估指标体系;确定评估指标的取值及其变换;对各个评估指标进行赋权;构造综合评估模型等[8].

2.4.1 建立层次结构模型主要是根据要达到的安全目标,采用层次分析法将问题分解为不同的组成因素,按照因素之间的相互影响和隶属关系将其分层,建立分层指标,依次类推,直到可定量或可进行定性分析(指标层)为止,形成一个有序的递阶层次结构模型.

2.4.2 确定评估指标及其变换对模型中同一层次指标因素的相对重要性,利用主成分分析法对指标进行简化,消除原指标之间可能存在的相关关系,确定相对重要的关键因素.对每一类指标而言,各个指标是从不同方面反映风险某方面的特征,因此从单个指标来看,都是比较优良的指标.但这种评价目的的一致性,必然造成类指标体系中各个指标间的评价信息重叠,造成指标信息损失和浪费,不利于综合评估.为此,我们可以运用主成分分析法,简化指标数据结构,根据指标体系样本观察相关矩阵中指标间相关的特点,通过科学的定量分析构造一个统计上优良的指标体系,然后对被评价对象进行综合评估.定量计算规则如下:风险=资产*威胁*漏洞,总风险计算的方法=单风险*单向权重的总和,单向风险=资产*单向威胁的频率*漏洞数.

3 信息安全风险评估模型分析

这一阶段包括评估影响,排列风险,制定决策.应当从3个方面来考虑最终的决策:接受风险、避免风险、转移风险.对安全风险决策后,明确信息系统所能接受的残余风险.在分析和决策过程中,要尽可能多地让更多的人参与进来,从管理层的代表到业务部门的主管,从技术人员到非技术人员.

由上一阶段所做出的决策,必须经过领导层的签字和批准,并与各方面就决策结论进行沟通,这是很重要的一个过程,沟通能确保所有人员对风险有清醒的认识,并有可能再发现一些以前没有注意到的事情.另外,由于信息系统及其所在环境的不断变化,在信息系统运行过程中,绝对安全的措施是不存在的:①攻击者不断有新的方法绕过或扰乱系统中的安全措施;②系统的变化带来新的脆弱点;③实施的安全措施会随着时间的推移而过时等.所有这些表明,信息系统的风险评估过程是一项动态循环的过程,应周期性地对信息系统安全进行重新评估.

4 结论

信息安全风险评估作为信息系统安全工程的重要组成部分,已经越来越受到各方面的重视.本文提出了一种信息安全风险评估模型,该风险评估模型具有通用性,适用于不同行业信息系统风险评估.下一步研究工作包括:合理地选择各个风险阈值,对不同安全设备产生的冗余安全事件的消除以及安全事件的关联研究等.

[1]冯登国,张阳,张玉清.信息安全风险评估综述[J].通信学报,2004,25(7):10-18.

[2]陈雷霆,文立玉,李志刚.信息安全风险评估研究[J].电子科技大学学报,2005,34(3):373-376.

[3]彭俊好.信息安全风险评估方法综述[J].网络安全技术与应用,2006(1):84-86.

[4]郭宁.综合信息安全风险评估模型研究[J].信息安全标准语技术追踪,2006(1):27-31.

[5]赵冬梅,张玉清,马建峰.网络安全的综合风险评估[J].计算机科学,2004,31(7):66-69.

[6]李智勇,牛旭明,锁延锋,等.信息安全风险评估中的风险计算[J].无线电通信技术,2006,32(2):44-47.

[7]史简,郭山清,谢立.一种实时的信息安全风险评估方法[J].计算工程与应用,2006(1):109-111.

[8]刘恒,吕述望.基于模型的安全风险评估方法[J].计算机工程,2005,31(9):129-131.

(责任编辑:卢奇)

M odel of general information security risk assessment

Lv Jinna1,Ma Xinluo2,Zhang Zhijun2

(1.Henan InstituteofScienceand Technology,Xinxiang453003,China;2.No.95824Unitof Air Force, Beijing100195,China)

In the information security engineering,risk assessment is an important part,the basis of the information system security systematism.Combining with practice of risk assessment,a kind of general information security risk assessmentmodel is proposed in this paper.By analyzing the assets,vulnerabilities and threats of information system, thismethod can evaluate the risk of in real time with the events produced by security devices.

information security;risk assessment;decision-makingmodel;risk calculation;quantization analysis

TP309

A

1008-7516(2013)04-0057-05

10.3969/j.issn.1008-7516.2013.04.014

2013-04-23

吕金娜(1981-),女,河南新乡人,硕士,助教.主要从事多媒体技术与网络安全研究.