移动Ad Hoc网络中的可信路由机制研究

2013-03-03刘玉,殷辉,2

刘 玉,殷 辉,2

1.合肥学院 管理系,合肥 230601

2.浙江大学 管理学院,杭州 310058

1 引言

当前,移动Ad Hoc网络(Mobile Ad Hoc Network,MANET)呈现蓬勃发展的态势,从而促进了下一代移动通信技术的发展。但尽管MANET具有自维持、动态以及暂时的拓扑结构,MANET在电源、存储量、计算能力方面受到种种限制。另外,无线网络的普及性和无线信号的开放性,导致无线网络面临很多安全威胁,以至于MANET在很多场景下变得难以支持自身的正常运行,难以处理资源的缺乏问题。在其所面临的不同类型的安全攻击当中,灰洞攻击(Grayhole attack)是最普遍的一种攻击形式[1]。所谓灰洞攻击就是一种丢弃数据包的拒绝服务攻击方式,这种攻击可以是丢弃全部转发数据包,或者选择性地丢弃转发数据包。

当前已经有很多安全方案来解决MANET中存在的安全问题,例如安全路由协议和安全密钥管理方案[2-5]。但由于MANET资源的有限性,设计方案时需要同时兼顾资源有限性和安全性,使得保障MANET的安全和传统网络的安全有很大不同。虽然引入中心控制机制能够较好地解决安全问题,但是这将破坏MANET的自组织性、分布式的特性,且在一定程度上缩小了网络的规模。同时,会使得中心结构成为系统的瓶颈。

本文将着重讨论一种在MANET中使用的可信路由方法。这种方法通过引入“信任值(Trust Value,TV)”的概念来解决MANET灰洞攻击问题。例如,节点A可以通过节点B的“信任值”来判断节点B是否值得信赖,继而转发数据包给节点B,同时B的行为又会进一步影响“信任值”的更新。通过这样的方式,就可以在所有节点之间取得真正的自组织性,同时,系统的路由选择也可以依据信任值来得到更为可靠的路径。基于该想法,在传统的AODV(Ad Hoc On-Demand Distance Vector)路由协议的基础上设计出一种可信AODV路由协议:TAR协议(Trusted AODV Routing)。在该协议中,路由选择需要同时考虑跳数和信任值两个判据,源节点可以根据具体应用的需要在两者之中选择性能的最优化标准。系统的性能可以由此得到提升。该方法同样可以应用在MANET其他的路由协议中,例如DSR中。此外针对AODV可扩展性方面改进也同样适用于TAR协议,本文主要应对灰洞攻击问题,故而只采用了对AODV协议的改进。

2 相关工作

可信机制在保证电子商务、P2P(Peer-to-Peer)网络以及其他分布式网络的安全中有很多应用,然而,针对于MANET安全路由协议尚有很多问题值得研究。在一些相关文献[6-9]中,已经提到了一些MANET路由中使用信任值的安全路由协议,然而这些路由协议本身存在着一些问题,使得得到的结果存在着进一步提升的空间。

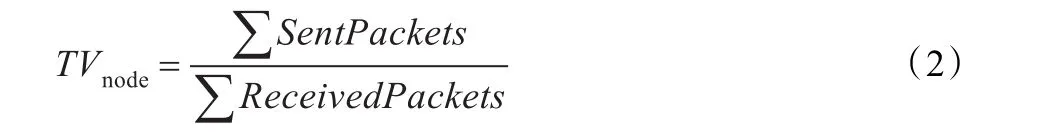

科研人员和业界所提出的众多基于信任的安全协议[6-12],往往都是利用检测节点的异常行为,隔离不良行为的节点来鼓励Ad Hoc网络的合作和参与行为[7],其中,节点之间的信任关系和路由选择由节点的历史行为来决定[6]。在其他的一些基于信任管理的Ad Hoc系统[7]中,节点的信任值往往由节点自身转发的数据包(Forwarded Packets)数量占据自身发出的总的数据包(Sent Packets)数量的比例来确定,即由如下公式确定:

根据这个定义所确定的信任值[8-11]代表了节点的自私性行为的比例,但也还存在一些不能克服的问题[12-13],如节点的恶意丢包行为。网络节点如果自身不作为源节点的话,根据上述信任值的表述,节点的信任值将始终是为“1”的,但是如果将此节点选作路径上的节点时,此节点将对整个路由产生不可估量的影响,即整条链路丢包率太高,需要不断地重新传递数据包。这样的选择显然是不合适的。为了克服这个问题,提出解决AODV协议中的恶意丢包行为的方案。该方案基于原始AODV协议进行增强,从而使得此方案能够改善前人信任管理系统中不能很好处理恶意丢包行为的问题。

3 TAR路由协议描述

3.1 网络模型假设

MANET中的移动节点经常在不安全且受限的无线通道里面与其他节点进行通信。这里给出本文相关的一些基本假设:

(1)每个节点在网络里面有能力侦听到它的周围每个邻居节点的数据接收、发送情况。

(2)每个节点在网络中可以可靠地向它的邻居节点广播一些必要的信息。

(3)每个节点在网络中占据一个特有的身份标识(Identity,ID)来与其他节点区别。

(4)在AODV协议中,同样假设本文系统已经拥有一些监控机制和入侵检测单元[13]来使得一个节点能够观察和收集它的邻居节点的行为。

3.2 路由消息的扩展

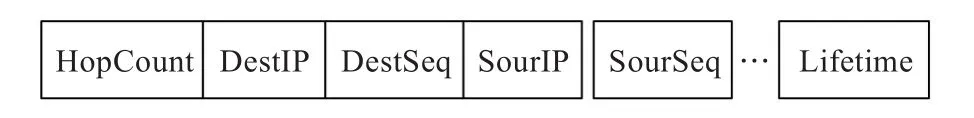

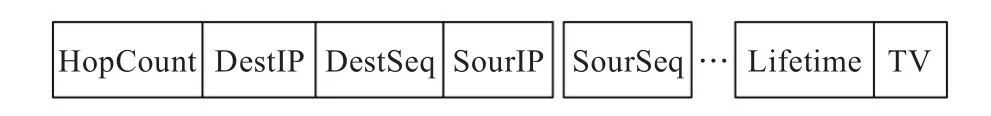

RREQ(Route Request)和RREP(Route Reply)是AODV协议中定义的两个重要的消息,分别用于对节点的路由请求和路由应答,本文所提出的方案的实现也主要是基于这两个消息的的扩展实现,图1,2分别显示了这些消息的原始格式和扩展格式。

图1 原始的RREQ和RREP消息格式

图2 扩展的RREQ和RREP消息格式

如图1、图2所示,通过对RREQ和RREP消息格式的简单修改,增加了一个Trust Value(TV)域应用在增强方案中。在TAR协议的路由发现过程中,每个路由请求和路由应答消息携带了一个收集其邻居节点信任值TV的消息域。信任值由节点TV值和路径TV值,节点TV值即单个节点的信任值,计算如下所示:

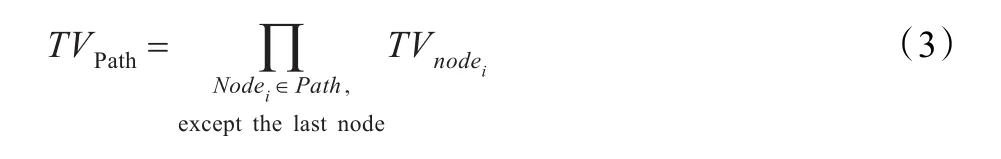

路径TV值,反映的是特定节点到源节点的路径情况,由于丢包率具有乘积特性,路径上所有节点的节点TV值可由乘积形式得到路径TV值,从而有路径TV值计算如下:

假设节点采用了一种监视机制,这种机制帮助节点找到邻居节点的信任值,节点信任值在此处等于节点的数据包丢包率。

3.3 可信AODV路由协议过程

TAR协议在在传统的AODV协议路由维护过程的基础上,考虑了TV值判据的传递和计算,并最终选择出具有可靠传输保障的路径。下面主要介绍TAR路由协议的路由发现过程。

图3 TAR协议路由发现过程图

在原始的AODV路由协议中,节点运用跳数作为路由的基本判据,跳数较少的路径即作为最终路由的路径,但是在TAR协议中要兼顾跳数和路径的丢包率程度综合进行折中考虑来进行路由的选路和数据的转发,具体过程如图3所示,具体描述如下:

(1)当RREQ分组从一个源节点转发到不同的目的地时,沿途所经过的节点都要自动建立到源节点的反向路由。当中间节点接收到RREQ报文时,根据自己的邻居节点到源节点的路径丢包率程度所计算的路径TV值以及根据自己监听到的邻居节点的丢包率程度所计算的节点TV值乘积更新自己到源节点的路径TV值,并根据所有邻居节点所反馈的此信息来选择一个TV值小于一定阈值,且跳数最小的路径进行反向路由的存储,并以此来更新路由表项信息。

(2)当RREQ报文到达目的节点,目的节点根据到达的RREQ里携带的路径TV值信息来组织整个RREP响应过程,根据RREP里面的信息逐个返回寻找路径TV值小于一定的阈值,且跳数最小的路径。

(3)在RREP转发回源节点的过程中,沿着这条路径上的每一个节点都将建立到目的节点的同向路由,也就是记录下RREP是从哪一个邻居节点来的地址,然后更新有关源和目的路由的定时器信息以及记录下RREP中目的节点的最新序列号。对于那些建立了反向路由,但RREP分组并没有经过的节点,它们中建立的反向路由将会在一定时间(Active-Route-Timeout)后自动变为无效。收到RREP分组的节点将会对到某一个源节点的第一个RREP分组进行转发,对于其后收到的到同一个源的RREP分组,只有当后到的RREP分组中包含了更高的目的序列号或虽然有相同的目的序列号但路径TV值较小或者信任值相同但是经过的跳数较少时,节点才一会重新更新路由信息,以及把这个RREP分组转发出去。

这种方法不同于传统的AODV协议,它有效地抑制了向源节点转发的RREP分组数,而且确保了最新及最快的路由信息。源节点将在收到第一个RREP分组后,就开始向目的节点发送数据分组。如果以后源节点了解到的更新的路由,它就会更新自己的路由信息。

4 模拟仿真与性能评估

这里首先给出灰洞攻击对AODV协议的影响,然后在NS-2平台分别实现了可信路由协议和传统的AODV,并从延时和丢包率的角度进行性能对比。

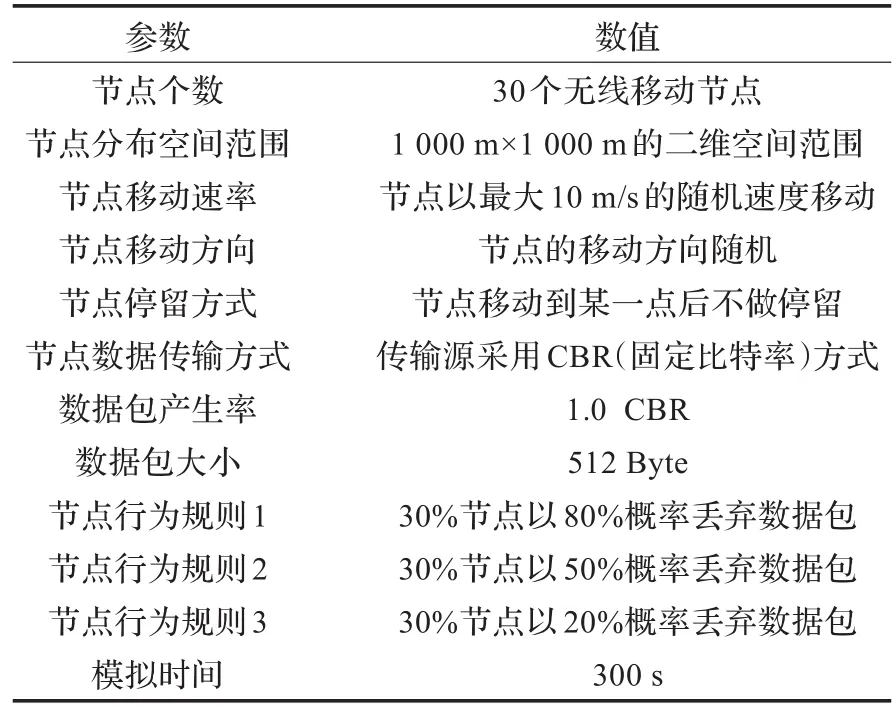

本文所涉及的仿真参数如表1所示。

表1 仿真参数

图4仿真了灰洞攻击对AODV协议的丢包率影响。从图4明显可以看出,灰洞攻击使得原始AODV协议的丢包率提高了60%左右,这使得网络服务质量大大降低,因此有必要对灰洞攻击进行防范。

图4 灰洞攻击对AODV协议的丢包率影响

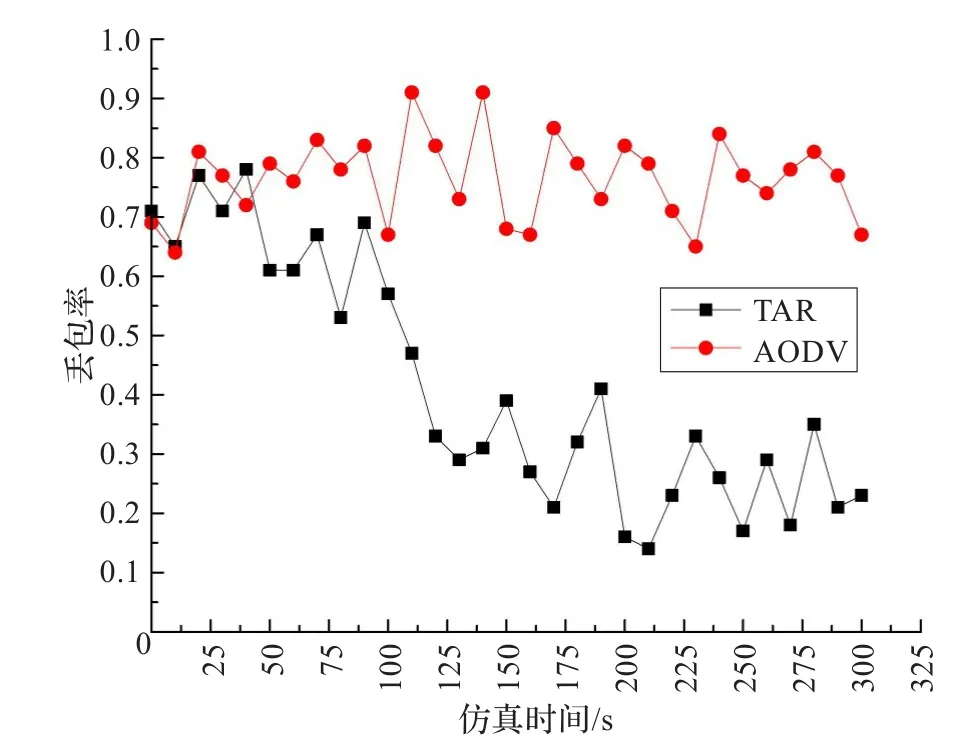

图5和图6给出了TAR和AODV协议的性能对比,其中图5给出了两种协议在存在灰洞攻击情况下的丢包率对比,图6给出了两种协议在存在灰洞攻击情况下的端到端时延对比。从图5中可以看出在前100 s内TAR协议的丢包率与AODV协议相比并没有太多的改善,这主要是由于节点还没有收集到足够的信任值信息,但是在节点收集到较多的其他节点的信息以后,再通过TAR协议的选路判据,明显在丢包率方面TAR协议表现出良好的性能。从图6来看,TAR协议表现出来的端到端延迟也明显比AODV协议要好,通过图中的尖峰点和曲线的平均值及平滑程度来看均是如此。

图5 两种协议存在灰洞攻击情况下的丢包率对比

图6 两种协议存在灰洞攻击情况下的时延对比

另外,统计了不同路径长度下的平均路由建立时延比较(去除目的节点为灰洞节点的情况)。如图7所示,两种协议在存在灰洞攻击和不存在灰洞攻击情况下路由建立时延对比。有图7可知,在没有灰洞攻击的情况下,TAR协议的路由建立时延普遍略高于AODV协议,但在存在灰洞攻击的情况下,TAR协议与AODV协议相比,则优势明显。

5 结束语

图7 不同路径长度下的平均路由建立时延比较

由于Ad Hoc网络的独特性,导致了一些特殊攻击的存在,使得Ad Hoc网络的性能难以保证,比如本文所讨论的黑洞(灰洞)攻击。本文通过NS2对灰洞攻击在AODV协议上的影响进行了仿真分析。随后,通过对于该攻击特点的分析,进一步基于丢包率的物理意义,提出了一种可信的路由协议。仿真结果证明,针对于灰洞攻击,TAR在丢包率、端到端时延和路由建立时延方面具有良好的性能。

[1]Manikandan S P,Manimegalai R.Survey on mobile Ad Hoc network attacks and mitigation using routing protocols[J].American Journal of Applied Sciences,2012,9(11):1796-1801.

[2]Manjre B M,Gulhane V A.Secure and reliable Ad-Hoc on demand multipath distance vector routing protocolfor mobile Ad Hoc networks[C]//2011 International Conference on Information and Network Technology,2011.

[3]Kamboj D,Sehgal P K.A comparative study of various secure routing protocols based on AODV[J].International Journal of Advanced Computer Science and Applications,2011,2(7):80-85.

[4]Vanaparthi R,Pragati G.Routing protocols to enhance security inMANETS[J].GlobalJournalofComputerScienceand Technology,2011,11(13).

[5]Liu Jinghua,Geng Peng,Qiu Yingqiang,et al.A secure routing mechanism in AODV for Ad Hoc networks[C]//Proceedings of 2007 International Symposium on Intelligent Signal Processing and Communication System,2007.

[6]Balfe S,Yau P W,Paterson K G.A guide to trust in mobile Ad Hoc networks[J].Security and Communication Networks,2009.

[7]Sukumaran S,JaganathanV.Reputationbased ondemand routing protocol using mobile agent in mobile Ad-Hoc networks[C]//International Conference on Wireless Communication and Sensor Computing(ICWCSC),2010.

[8]Ghosh T,Pissinou N,Makki K.Collaborative trust-based secure routing against colluding malicious nodes in multi-hop Ad Hocnetworks[C]//Proceedingsofthe29th AnnualIEEE InternationalConference on LocalComputerNetworks(LCN’04),2004.

[9]Pissinou N,Ghosh T,MakkiK.Collaborativetrust-based secure routing in multihop Ad Hoc networks[C]//IFIP International Federation for Information Processing,2004.

[10]Cheng Yong,Huang Chuanhe,Shi Wenming.Trusted dynamic source routing protocol[C]//The 3rd InternationalConference on Wireless Communications,Networking and Mobile Computing,2007.

[11]Meka K D,Virendra M,Upadhyaya S.Trust based routing decisions in mobile Ad-Hoc networks[C]//5th IEEE International Symposium on Embedded Computing,2008.

[12]赵曦滨,游之洋,赵志峰.基于MANET可用性的信任度量模型[J].通信学报,2010,31(3):82-88.

[13]Mármol F G,Pérez G M.TRIP,a trust and reputation infrastructure-based proposal for vehicular Ad Hoc networks[J].Journal of Network and Computer Applications,2012,35(3):934-941.