基于DM6467T的工业智能相机信息安全策略设计

2013-02-13秦元庆周纯杰

徐 宁,黄 双,秦元庆,周纯杰

(华中科技大学控制科学与工程系,湖北武汉430074)

责任编辑:许 盈

工业智能相机是工业视觉监控系统中的重要组成部分,不仅要完成现场视频采集、分析功能,还要完成网络数据传输及系统控制功能。随着Internet的引入,不仅会面临网络安全问题[1],同时会面临视频安全问题[2]。而这些安全威胁会对工业生产造成重大隐患,因此工业智能相机信息安全问题的有效解决具有重要意义。

目前国内外学者对工业智能相机中的信息安全问题已经做了一些研究工作。文献[3]提出了层次化网络信息安全措施;文献[4]提出在视频信息中加入视频水印保护措施;文献[5]提出了基于IPv6的入侵检测模型。这些技术能够在一定程度上缓解工业智能相机中网络或者视频信息安全问题,然而同时解决网络及视频信息安全,又要考虑工业实时性要求研究工作的比较少。

针对工业智能摄像机中存在的信息安全问题,结合DM6467T达芬奇视频处理平台的双核架构特性,设计了一种层次化的安全策略,并在DM6467T处理平台实现了该种策略,进行相关测试工作。

1 工业智能相机的应用系统结构及信息安全问题

1.1 工业智能相机的典型应用系统结构

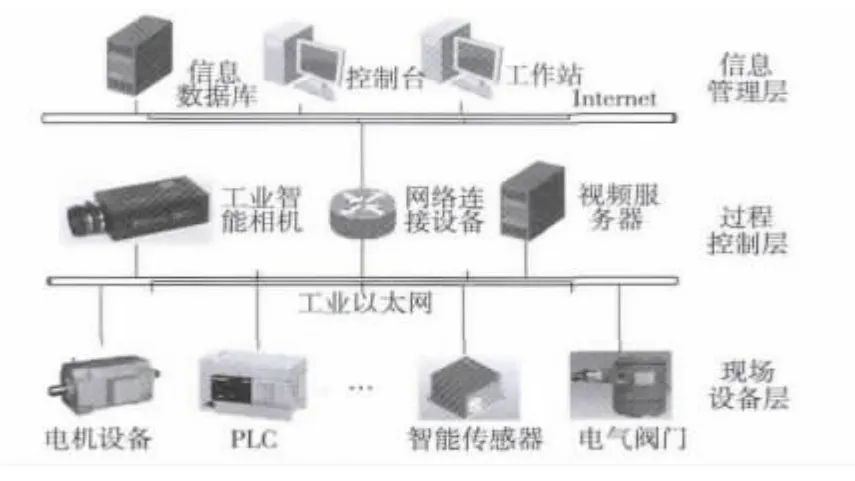

工业智能相机典型应用系统结构如图1所示,分为信息管理层、过程控制层及现场设备层。现场设备层通过工业以太网进行连接,主要根据控制层执行相关操作;过程控制层中主要有工业智能相机、视频服务器及网络连接设备,负责系统控制;信息管理层主要完成系统信息管理、查询等任务。

图1 工业智能相机典型应用系统结构

1.2 工业智能相机信息安全问题分析

面向工业控制的智能相机,不仅要求系统内部安全、可靠地对生产制造过程实施监测和控制,同时要求系统免受外界的恶意攻击,保证信息的机密性和完整性。其面临的诸如非法入侵、关键数据窃取、视频数据的伪造、恶意病毒软件等方面的威胁越来越严峻。构成这些威胁的原因有[1,4]:1)工业智能摄像机终端被操纵控制,拒绝工作站访问,关键控制参数被修改;2)工业智能摄像机在以太网中的数据信息被窃取、篡改、伪造;3)视觉监控系统中的原始视频信息被不正当复制、篡改等。

2 基于DM6467T的工业智能相机的信息安全策略设计

面向工业应用的智能相机的信息安全策略设计,一方面需要确保底层现场设备的闭环稳定性、实时性,另一方面需要系统免受外界的恶意攻击,保证信息的机密性和完整性。结合DM6467T智能摄像机平台的双核架构特性,本文提出了一种层次化的安全检测防护策略,内层采用基于特征的误用检测方式,对已知入侵进行快速检测,快速响应入侵,满足工业实时性需求;外层采用基于性能评估的异常检测方式,通过综合分析系统整体性能,对未知入侵进行评估,调取相应防护措施,保证视觉控制系统的安全运行。

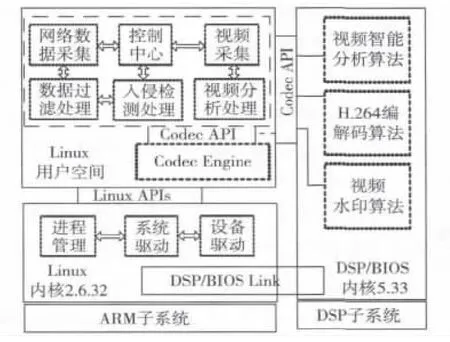

其安全防护框图如图2所示,主要包括网络数据过滤、安全检测及安全响应模块。网络数据过滤模块采用IP地址白名单的形式,丢弃掉不允许IP地址范围内的网络数据,减轻后级入侵检测负担,达到网络数据过滤目的。

图2 工业智能相机安全防护框图

安全检测模块分为内外两层结构,内层对过滤之后的数据包(诸如连接状态、源地址、目的地址、协议类型等)进行特征值的提取,通过将提取的特征规则和已知入侵特征规则库进行匹配,若匹配则为已知类型入侵,生成相对应的安全策略。针对未能匹配可疑数据,移交外层处理。同时外层对网络数据流量、CPU利用率、视频流码率等系统性能指标进行检测和评估,若超过一定的阈值,则认为系统异常,采取诸如对系统内部关键变量隔离、备份操作或进行视频水印加密操作,保证整个监控系统的安全运行。

安全响应模块主要根据安全检测模块生成的策略,完成任务策略执行处理,同时对安全事件进行报警和日志记录工作。

3 基于DM6467T的工业智能相机信息安全策略实现

3.1 基于DM6467T的工业智能相机平台结构

本文采用基于TM320DM6467T的嵌入式智能摄像机平台,其中DM6467T为TI公司最新推出的一款达芬奇技术数字媒体处理器,它集成了ARM和DSP内核、2个高清视频协处理器(HD-VICP)、视频数据转换引擎,最高主频可达1 GHz。

基于DM6467T的智能摄像机的软件结构如图3所示,主要包括ARM端Linux系统和DSP端DSP/BIOS系统。设置ARM核为主控制处理器,其主要完成设备驱动、视频采集、网络传输、安全防护及控制协调任务;DSP核为从处理器,主要完成H.264编解码算法、智能分析算法及视频水印算法的运行,并将运算结果返还给ARM端。

图3 基于DM6467T的智能相机软件结构图

3.2 基于白名单的网络数据过滤

考虑到视觉控制系统中数据的传输量相对一般工业网络控制系统较大,然而具有访问智能相机权限的网络IP地址比较固定,如果能够在第一时间阻断入侵,减少数据传输,系统的实时性将会得到提高,所以采用IP白名单的网络数据过滤将会非常简洁有效。IP地址白名单是当网络访问时,只有“白名单”中规定的IP地址才可访问智能相机。

其中网络数据包的采集采用Linux操作系统中移植性较好的Libpcap网络数据捕获函数包进行网络包捕获,基于IP白名单网络数据过滤流程如图4所示,其执行流程为:首先进行网络数据的采集,对网络数据进行解析,读取数据包中IP源地址,进行白名单查询,若地址在白名单中,则将数据传送到内层进行进一步处理,否则,丢弃数据。

图4 网络数据采集流程图

3.3 层次化入侵检测实现

考虑到DM6467T的ARM和DSP双核架构,为充分利用系统资源,该系统采取了层次化的入侵检测方案,内层入侵检测采用基于Codec算法封装[7]的方法(运行在DSP端)实现对已知入侵的快速检测及防护处理;外层采用基于Core Engine机制[7]的监测方式(运行在ARM端),对未知入侵进行系统性能评估,采取相应防护策略,两层协同同步进行,尽可能提高检测速度及实时性能,从而满足工业实时性的需求,确保系统的安全可靠运行。

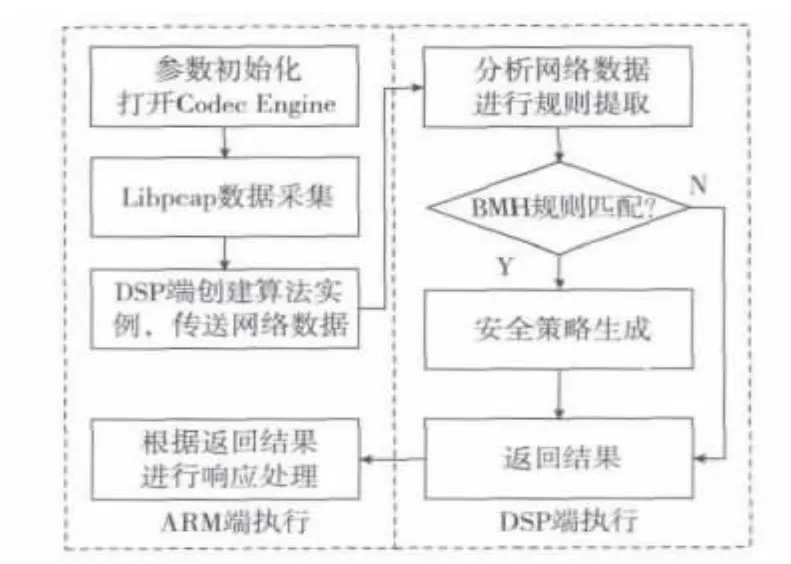

3.3.1 基于Codec Engine的内层安全机制

内层安全机制采用基于特征模型的误用检测机制,对网络数据包进行解码和分析,提取特征规则,识别入侵类型并采取相应防护策略。系统中采用现行公认、实用的网络安全审计数据集KDDCUP99[8]的10%数据集作为训练数据集及测试数据集,按照网络连接的基本特征、网络连接的基于内容的特征及2 s时间单元的流量特征对攻击数据进行特征的分类,同时对其中41类特征进行简化处理,去掉诸如Service、FTP等系统用不到的入侵特征,然后对特征进行编码,进行改进的基于QPSO(Quantum Partical Swarm Optimization)的入侵特征规则[9]提取,最终完成特征库的建立,限于篇幅,这里不对改进的QPSO算法进行详尽叙述。

考虑到工业实时性需求,为了加快检测速度、提高检测准确性,从以下两个方面进行性能的改善:1)充分利用DM6467T的双核Codec Engine架构,进行Codec算法封装和配置,实现ARM端Linux操作系统运行,DSP端网络数据包分析及匹配算法的运行,提高运行效率;2)采用改进型Boyer Moore Horspoo(BMH)算法[10]对特征规则进行匹配。

Codec算法封装是DM6467T达芬奇平台中基于Codec Engine的一种算法封装机制,按照XDAIS算法标准,通过系统文件配置,可以实现算法在ARM端或DSP端运行。系统中基于Codec机制的算法结构体声明如下所示,其中IALG_Fxns结构体是系统定义标准算法接口,主要完成接口参数初始化及内存分配;指针函数process/control分别完成匹配算法的处理和运行控制操作。

针对检测出的已知入侵,生成相应诸如修改端口号、丢弃数据包、断开连接等安全措施,其内层入侵检测处理流程如图5所示。

图5 内层入侵检测流程图

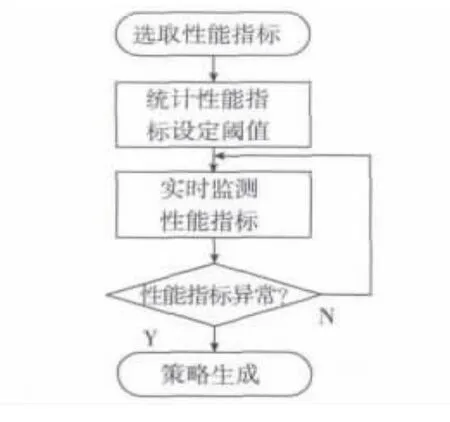

3.3.2 基于Core Engine的外层安全机制

外层安全机制主要针对内层未能检测出来的入侵,采取基于性能评估的异常检测机制。首先选取能反映系统运行状态的性能监测指标,对这些指标进行统计,设定阈值,如果超过该阈值,则认为有入侵行为发生,采取诸如即时EASM硬件加密、H.264编码视频水印[6]等策略,这里面的策略非内层针对已知入侵,从系统层面进行评估分析,防御入侵,其执行流程如图6所示。

图6 外层入侵检测流程

在基于DM6467T的工业智能相机中,其CPU的利用率、视频流码率、网络流量及执行周期等是系统运行性能的重要特征,正常工作时这些性能指标也比较稳定。考虑到工业实时性需要,将算法配到DSP端、ARM端进行Linux操作系统及监测任务的运行,通过调用Core Engine的监测机制对性能指标进行实时监测,同时添加网络流量统计、视频流码率及日志记录任务完善性能指标的监测,监测相关API函数如表1所示。

表1 Core Engine主要监测API

3.4 安全响应处理

安全响应模块是安全防护中必不可少的环节,其主要根据内、外层生成的防护策略,执行相应的任务,进行入侵报警、日志记录等操作。

对于内层快速检测防护,响应处理主要是根据检测到的已知入侵类型采取相对应的处理。如当受到Land特征类型攻击时,通过检查数据包中IP字段,阻塞访问;当受到诸如网络监听类型的攻击,对机密敏感数据进行加密、修改网络端口;当受到诸如非法取得root权限攻击,则禁止用户、断开连接。

对于外层未知入侵检测,则通过对系统整体性能指标安全评估,采取安全点恢复、关键数据备份等。如当发现有数据窃取行为时,启动硬件EASM加密模块对存储数据进行加密处理;当发现视频数据被篡改时,启动基于H.264编解码的视频水印任务对视频数据进行保护,保证系统在受到攻击时,能够安全运行。

4 实验及结果分析

4.1 实验平台与测试方案

为了验证工业智能相机安全策略的有效性,搭建实际试验平台,如图7所示。DM6467T开发平台(图7中3)连接模拟摄像机(图7中1),采集模拟视频,处理完成之后,将控制命令传递给设备层设备DSP2812开发板(图7中4),同时将视频信息实时显示到显示器(图7中2)上。集线器(图7中6)由网线将PC机(图7中5)、DM6467T开发平台及DSP2812连接起来。PC机一方面完成模拟网络攻击,另一方面进行视频数据的存储任务。测试内容主要包括内层已知入侵检测和外层未知入侵检测处理这两部分。针对内层测试,采用3.3节中提到的KDDCUP99的10%数据集作为测试数据,在PC机上用嗅探器sniffer软件发包进行模拟。对于外层测试,则通过将模拟摄像机场景更改为简单背景,减小视频流码率模拟,这种入侵方式,内层检测不出来,但是可以通过CPU利用率的减小、视频流码率的减小等评估出有入侵行为,进而采取视频水印加密处理任务。

图7 基于DM6467T的智能相机测试平台

4.2 实验结果及分析

内层安全机制的测试中,主要通过检出率和误检率两个指标来评价,检出率指检测到的入侵数目与总的入侵数目之比,误检率指被误判为入侵的正常数目与总的正常数目之比,最终测试效果如图8所示。

图8 内层入侵检测结果

其中Probe和DoS类型攻击的检出率可以达到80%左右,误检率在10%左右;U2R和R2L这两种类型攻击检出率在65%左右,误检率在20%左右。分析主要是因为在特征规则的设计中Probe和DoS类型攻击特征比较多,同时网络数据白名单过滤掉了部分这类攻击,然而U2R和R2L这两种类型攻击特征规则比较薄弱,攻击特性不明显,所以效果相对较差。

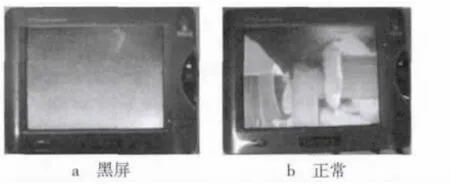

实验中通过将摄像机的场景更换为纯白色,则其相应的一帧数据的像素变少,视频流码率明显减小,内层无法检测出此种攻击,然而外层可以检测出来,采取基于H.264编码的视频水印进行视频加密,同时对加密之后的视频进行解码显示观察,如图9b所示,经过视频水印加密的视频经过解密之后能够正常显示;未经加密的视频经过解密之后显示为黑屏如图9b所示。

图9 外层视频水印检测处理结果

5 总结

本文根据工业智能相机应用场景,结合DM6467T双核架构特性,针对智能相机网络及视频安全威胁,同时考虑到工业实时性需求,设计了一种层次化的安全防护策略。然后在DM6467T视频处理平台上实现该种安全防护策略,并进行相关测试。实验结果表明,该方案能够在满足工业实时性要求的情况下,有效地防止网络及视频安全攻击,同时对嵌入式工业智能相机安全防护设计有一定的参考价值。

[1]王玉敏.工业控制系统的常见攻击[J].中国仪器仪表,2012(3):60-65.

[2]江城,张重阳,余松煜.基于异常检测与双流编码的视频监控系统设计[J].电视技术,2011,35(1):111-114.

[3]沈艳,方湘艳,韩威,等.基于四层过滤的网络入侵检测系统模型[J].计算机与数字工程,2011,39(6):86-89.

[4]施鹏飞,赵立初.数字水印技术的研究[J].信息与控制,2000,29(1):40-45.

[5]林惠君,张思东,张宏科.基于IPv6的入侵检测系统的研究与实现[J].电视技术,2005,29(10):64-66.

[6]罗智兰.一种基于H.264标准的视频水印方案[D].南京:南京邮电大学,2008.

[7]Texas Instruments Incorporated.Codec engine application developer user's guide[EB/OL].[2012-06-06].http://www.ti.com.cn/cn/lit/ug/sprue67d/sprue67d.pdf.

[8]张新有,曾华燊,贾磊.入侵检测数据集KDD CUP99研究[J].计算机工程与设计,2010,31(22):4809-4812.

[9]赵昌.基于粒子群优化的入侵检测规则提取方法研究[D].合肥:中国科学技术大学,2009.

[10]刘胜飞,张云泉.一种改进的BMH模式匹配算法[J].计算机科学,2008,35(11):164-165.