一种面向SIP洪泛攻击的检测方法

2013-01-17杨雪华李鸿彬

杨雪华,于 涧,李鸿彬

(1.沈阳师范大学教育技术学院,沈阳 110034;2.中国科学院沈阳计算技术研究所,沈阳 110168)

一种面向SIP洪泛攻击的检测方法

杨雪华1,于 涧1,李鸿彬2

(1.沈阳师范大学教育技术学院,沈阳 110034;2.中国科学院沈阳计算技术研究所,沈阳 110168)

针对SIP洪泛攻击检测与防御的研究现状,结合SIP洪泛攻击的流量和SIP用户的实际环境特点,提出了一种基于泊松分布的自适应网络环境变化的检测方法,包括参数初始化、基于概率密度的检测机制和SIP消息过滤器。根据泊松分布和正态分布建立请求消息数目模型,利用概率密度和检测因子建立检测机制可信度,SIP消息过滤器利用指数加权移动平均(EWMA)机制解决因为网络环境的变化导致检测效率下降问题。模拟实际的SIP网络环境进行建模,采用SIP模拟呼叫器发起不同概率的呼叫模拟不同的网络状况。实验结果表明,设计的方法能够实时地检测SIP洪泛攻击,有效地改善针对不同时间段的SIP洪泛攻击的检测效率,适应复杂的网络环境。

会话初始协议;SIP洪泛攻击;泊松分布;检测模型

0 引 言

随着下一代网络的发展,SIP信令控制协议因其简单易用性已成为VoIP、IMS、IPTV的核心协议[1],同时ETSI及ITU-T定义的NGN架构中也都采用了SIP。SIP用于解决IP网络中的信令控制,负责会话的建立、修改和终止等多方参与的多媒体会话[2-3],由于SIP工作在开放式的因特网环境,不仅接受来自传统网络攻击的挑战,还要应对专门针对SIP的攻击[4]。在IMS网络的安全威胁分析中,DoS攻击已成为融合网络考虑的首要安全问题。美国标准与技术研究院NIST已将DoS攻击作为VoIP网络架构中一种严重安全威胁[5]。

SIP洪泛攻击是SIP DoS攻击的一种主要攻击方式,包括单源洪泛攻击和分布式洪泛攻击。Iancu等[6]提出了一种基于主机包速率限制的DoS洪泛攻击减轻方法,Reynolds等[7]提出了一种采用CUSUM(累计和)算法检测SIP会话的单源DoS洪泛攻击的检测机制,Rebahi等[8-9]提出基于变化点检测的CUSUM算法,Fang-Yie Leu等[10]提出利用卡方统计来检测DoS和DDoS攻击,这些检测机制都需要设置静态阈值产生正确的告警信息,不能解决动态阈值设置和适应实际的复杂的网络环境。而Sengar等[11]提出基于海林格距离计算算法的洪泛检测方法,阈值可以自动调整,但没有提供减轻洪泛攻击的方法。Chen等[12-13]提出的基于SIP状态机的洪泛检测和防御机制,可以处理多源攻击,但是减轻机制和系统设置洪泛攻击的阈值有关。Bouzida等[14]提出了一种基于决策树的入侵检测模型,用于决策树训练的数据集对结果有很大影响,而且训练、学习过程需要消耗大量的系统资源。

从以上分析可以看出,针对SIP DoS攻击当前主要有3种方法:静态阈值机制、状态机模型、特征统计和模式分类技术。通过静态阈值机制容易实现,但是存在具体的网络环境的阈值选择问题。对于状态机模型而言,需要维持SIP事务状态,并且检测速度慢。对于模式分类技术,需要训练模型的充分性。利用统计特征进行检测,需要统计特征和相关参数值的选取,并且需要专业知识。针对以上情况,本文从实际应用出发,结合用户在网络环境中实际流量的特点,基于泊松分布的检测机制,并利用指数加权移动平均(EWMA)方法解决自适应网络环境的变化导致检测效率下降问题,并设计相应的实验,对该机制进行验证。实验结果表明该机制可以有效地改善针对不同时间段的SIP洪泛攻击的检测效率,适应复杂的网络环境。

1 相关知识

1.1 SIP洪泛攻击

在正常的SIP会话过程中,通信双方通过INVITE、200OK、ACK三次握手完成会话的建立过程,并利用SIP消息体中的SDP会话参数的协商,建立媒体的传输过程,最后通过BYE消息结束当前的会话。但是对于SIP洪泛攻击,并不能建立真正的SIP会话。SIP洪泛攻击的攻击者主要向SIP注册服务器或SIP代理服务器发送大量的REGISTER、INVITE消息,这样会导致SIP注册服务器或SIP代理服务器在生成nonce时需要进行大量的MD5运算,消耗它们的CPU和内存资源,它们需要对返回的响应消息进行重传,更加重了服务器的负担。攻击者对服务器返回的消息主要有3种处理方式:

1)只发送大量的INVITE消息,并不进行后续的响应,同时攻击者可以伪造源IP地址,这样将导致对攻击的追踪变得比较困难。

2)发送大量的INVITE消息和ACK消息,导致服务器的等待时间变长,这样将消耗服务器的内存资源。

3)发送大量的INVITE、ACK和虚假身份认证信息,服务器需要对错误的认证信息进行复杂的MD5运算,进一步消耗服务器的计算资源。

1.2 SIP流量分析

对于泊松分布而言,λ越小,分布越偏,然而,随着λ的增大分布趋于对称,当λ=20时近似正态分布,λ=50时可认为分布呈正态分布N(λ,λ),对于一个SIP代理在一段时间内收到的呼叫次数n>20成立,可以将之转化为较为熟悉的正态分布分析一段时间内到达SIP代理的呼叫次数,对于SIP呼叫可以用INVITE消息数目代替。

2 SIP flooding的检测方法

正常情况下SIP代理收到的INVITE消息数目服从泊松分布P(λ),当λ>20时可用正态分布描述INVITE消息数目的分布。SIP flooding攻击是在短时间内发送大量SIP请求(INVITE消息),通过耗尽受害者的资源来达到拒绝服务攻击的目的。SIP flooding攻击的动力就是发送大量的消息,无论是单源,还是分布式的flooding攻击都要通过发送大量SIP消息来达到攻击目的,因此当有flooding发生时,一定会引起SIP代理收到的INVITE消息数目的分布异常,与正常的分布产生较大的偏离,基于这一点给出如下的检测方法。

2.1 初始化参数工作过程

首先,维持一个size大小的时间序列滑动窗口,该窗口中每个区间的长度为Δt,每个Δt时间段内收到的INVITE消息数目为mi,根据第一节的分析可知,INVITE消息数目服从泊松分布P(λ),按照矩估计法,用样本均值¯m去估计λ,样本公式如(1)所示。

根据获得的泊松分布参数λ,利用正态分布N(λ,λ)去建立INVITE消息数目的模型。

2.2 检测机制

对下一个Δt内INVITE消息数目mi,利用正态分布N(λ,λ)计算其概率密度f(mi),概率密度公式如(2)所示。

利用检测因子α(0<α<1),对该Δt内是否发生攻击进行检测,若f(mi)/f(λ)<α,则报警发生flooding攻击。α因子表示系统对flooding攻击检测的灵敏度,α越大系统的灵敏度越高,误报率越高,反之则漏报率会越高。检测因子α选取,f(x)=αf(λ)且(x>λ)其中x为invite消息数目的临界值,可以获得该检测机制的可信度为公式(3)所示。

其中f(x)为概率密度函数,显然α越小,可信度越高,漏报率越高。

2.3 SIP消息过滤器

由于实际的SIP环境中,INVITE消息数目虽然服从泊松分布,但是消息数目的变化可能引起参数的改变,因此需要一种自学习的机制,去适应这种变化,本文利用指数加权移动平均(EWMA)方法,用未报警Δt内INVITE消息数目去进行更新当前的参数,更新方法如公式(4),(5)和(6)所示。

其中λ′为更新后的参数,λ为更新之前的参数,¯m为当前窗口内INVITE消息的平均数,β为EWMA因子,用当前Δt内INVITE消息数目的概率密度与未更新前的参数λ处的概率密度比值作为EWMA因子,β代表了当前Δt对正常分布的偏离程度,β越大则偏离越小。对于SIP代理而言,用户正常行为引起的流量变化(如白天与夜间用户发起呼叫的概率变化)并不像SIP flooding那样产生急剧的变化,因此更新机制能够去自动适应用户正常行为引起的变化。

2.4 SIP flooding攻击产生

SIP flooding攻击是恶意攻击者通过在短时间内发送大量的INVITE请求消息导致服务不可用,可以通过单源,分布式两种方式产生。在本文检测机制中,只是利用INVITE消息数目而不考虑INVITE消息的其他信息,故对于两种攻击方式都适用,主要关注对不同速率的攻击检测的准确性。

3 实验与分析

3.1 实验环境

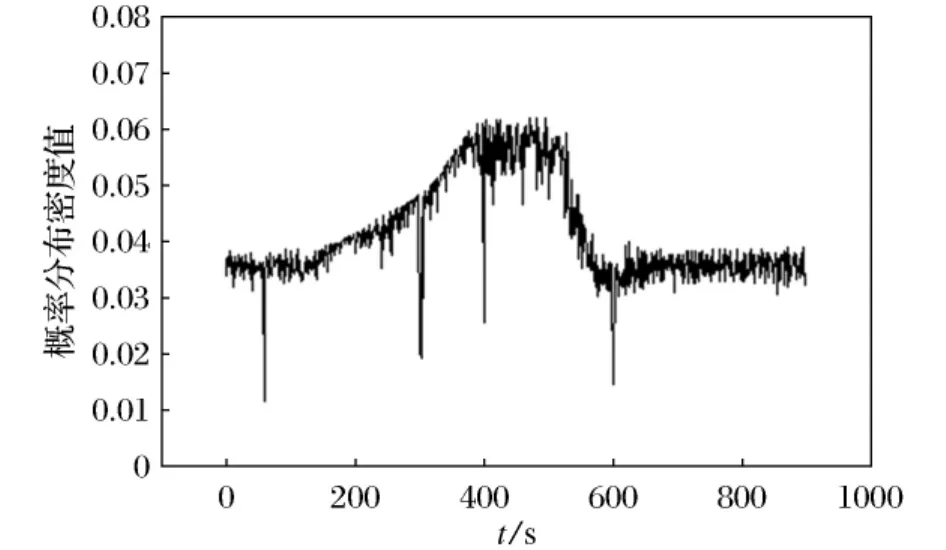

实验对实际的SIP网络环境进行建模,将设计的检测方法以模块的方式内嵌到OPENSIPS 1.7.2版本[16]中进行试验验证。通过设置的模拟环境参数如下:SIP代理上的用户数目为N=4500,分为K=4类用户,他们的数目分别为1000、2000、1000、500,发起呼叫的概率为0.01、0.03、0.05、0.1,取Δt=1s(用户在1s不可能发起2次呼叫)。为了测试该检测方法的自适应能力,通过改变用户发起呼叫的概率来实现。比如在白天大部分用户相对于晚上发起呼叫的概率要高,少部分用户可能晚上发起呼叫的概率要高。用户的这种行为是可以通过逐渐修改其发起呼叫的概率实现,本次实验中在晚上对前3类用户逐渐减小其呼叫概率至0.004、0.01、0.1,将第四类用户的呼叫概率逐渐提升至0.03,根据实验设置在白天用户的平均呼叫次数约为125,晚上的约为49,图1中给出了实验模拟1000s内得到的概率分布密度,其中横坐标表示模拟的时间,从0到1000s,纵坐标表示概率分布密度值。发起攻击的参数见表1。

表1 攻击参数

图1 概率分布密度

从图1中可以看出,正常情况下,SIP invite消息数目的概率密度分布有一定的波动,但是稳定在一定的范围内,最大不超过f(λ),λ为当前的分布参数。λ越大则根据分布密度计算公式,分布密度值越小,当λ较小时,从图1中可以看出分布密度的波动越大,但是此时分布密度的最大值越大,对检测结果的影响可以忽略。图1中可以看出,对于表中发动的四次攻击,都导致了分布密度的明显减小,通过OPENSIPS中检测模块的检测因子a参数根据检测的准确率进行动态调整,能够对SIP DoS攻击进行更加准确地检测。

用户进行SIP呼叫的概率从设置的180s左右开始逐渐减小。在这个过程中,系统能够适应这个变化过程,并未引起分布密度的急剧减小。系统在380s左右开始稳定在另外一个状态,可见系统对SIP代理环境的变化体现出了很强的适应能力。

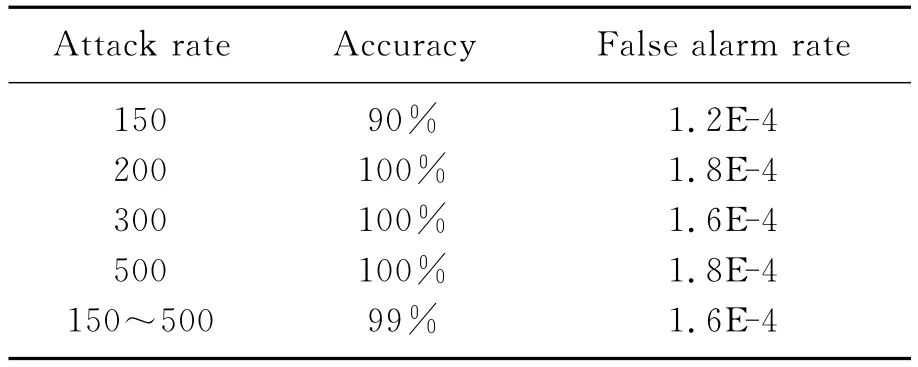

SIP flooding攻击的产生,每隔50~150s发送一次攻击,一共发送100次攻击,统计本文提出的检测机制的准确率与误报率。攻击产生INVITE的速率从100~500,对于每种速率都发送100次攻击进行检测,检测结果参见表2和表3。

表2 SIP flooding攻击检测结果(α=0.6)

表3 SIP flooding攻击检测结果(α=0.5)

3.2 实验结果

根据SIP代理平均呼叫数目以及最大承受能力,对flooding攻击的承受能力考虑,能力越大α可选取越小的值,α的值需要权衡漏报率和误报率进行选择。

从实验结果中可以看出,通过一种基于泊松分布的自适应网络环境变化的检测方法,可以有效地改善针对不同时间段的SIP洪泛攻击的检测效率,并能够适应复杂的网络环境。

4 结 论

利用一种基于基于泊松分布的检测方法能够有效地检测SIP洪泛攻击,但是检测性能需要进一步优化。在未来的研究工作中将继续优化算法并在内核层实现来提高检测的效率,并提高系统检测的实时性。总之,设计的检测方法为基于SIP的入侵检测和防御系统针对复杂的网络环境变化的检测有一定的借鉴意义和参考价值。

[1]3GPP.IP Multimedia Subsystem(IMS)[EB/OL].(2010-09-01)[2012-09-07].http:∥www.quintillion.co.jp/3GPP/Specs/23228-940.pdf.

[2]ROSENBERG J,SCHULZRINNE G,CAMARILLO A,et al.Session Initiation Protocol[EB/OL].(2002-06-01)[2012-09-07].http:∥www.ietf.org/rfc/rfc3261.txt.

[3]杨雪华,李鸿彬.基于P2P的SIP系统体系结构的研究[J].沈阳师范大学学报:自然科学版,2012,30(2):222-226.

[4]GENEIATAKIS D,KAMBOURAKIS G,DAUIUKLAS T,et al.SIP security mechanisms:A state-of-the-art review[G]∥Proceedings of 5th international network conference(INC 2005).New York:ACM press,2005:147-155.

[5]JACOBSEN V,LERES C.Tcpdump &libpcap[EB/OL].(2011-07-24)[2012-09-07].http:∥www.tcpdump.org.

[6]VAPNIK V.An overview of statistical learning theory[J].IEEE Transactions,Neural Network,2009,10(5):988-999.

[7]REYNOLDS B,GHOSAL D.Secure IP Telephony using Multi-layered Protection[G]∥Annual Network and Distributed ISystem Security Symposium.San Diego:IEEE Computer Society Press,2003:534-538.

[8]REBAH Y.Change-Point Detection for Voice over IP Denial of Service Attacks[G]∥ITG/GI-Fachtagung Kommunikation in Verteilten Systemen.Bern:IEEE Computer Society Press,2007:674-788.

[9]REBAHI Y,SHER M,MAGEDANZ T.Detecting Flooding Attacks Against IP Multimedia Subsystem(IMS)Networks[G]∥ACS/IEEE International Conference on Computer Systems and Applications(AICCSA-08).Doha:IEEE Computer Society Press,2008:1388-1394.

[10]LEU FANG YIE,PAI CHIA CHI.Detecting DoS and DDoS Attacks using Chi-Square[G]∥International Conference on Information Assurance and Security.Xi'an:IEEE Computer Society Press,2009:255-258.

[11]HEMANT S,Haining W,Duminda W,et al.Detecting VoIP floods using the hellinger distance[J].IEEE Transactions on Parallel and Dis-tributed Systems,2008,19(10):794-805.

[12]李鸿彬,雷为民.基于SIP的VoIP安全测试工具的研究[J].小型微型计算机系统,2010,31(10):2017-2023.

[13]李鸿彬,林浒,吕昕等.抵御SIP分布式洪泛攻击的入侵防御系统[J].计算机应用,2011,31(10):2660-2664.

[14]BOUZIDA Y,MANGIN C.A framework for detecting anomalies in VoIP networks[G]∥Third International Conference on Availability,Reliability and Security.Barcelona:IEE Computer Society Press,2008:436-441.

[15]杨国良.国际VoIP流量特征分析[J].电信科学,2007,23(6):7-16.

[16]ANDREI B,KELLY P.Open SIP express router[EB/OL].(2012-02-22)[2012-09-07].http:∥www.opensips.org.

Detection method against SIP flooding attacks

YANG Xuehua1,YU Jian1,LI Hongbin2

(1.College of Educational Technology,Shenyang Normal University,Shenyang 110034,China;

2.Shenyang Institute of Computing Technology,Chinese Academy of Science,Shenyang 110168,China)

According to the research of SIP flooding attack detection and defense,combining traffic characteristics of SIP flooding attacks and the actual network environment characteristics of SIP user agent,a detection method for adaptive network environment changes based on Poisson distribution was proposed,which was made up by initialization parameters,detection mechanism based on probability density and SIP messages filter.A model of request messages numbers was established according to Poisson distribution and normal distribution,a detection mechanism credibility was proposed and SIP messages filter made use of weighted moving average(EWMA)mechanism was set to solve the problem for the detection efficiency declining because of actual network environment.The actual SIP network environment was simulated,in which SIP call simulator launched a different probability call to simulate different network conditions.Experimental results show that this method can effectively improve the detection efficiency about different time periods against SIP flooding attacks,and it can real-time detect SIP flooding attacks,improve effectively the detection efficiency for SIP flooding attack of the different time periods and adapt to the complex network environment against SIP flooding attacks.

Session Initiation Protocol;SIP flooding attacks;Poisson distribution;detection module

TP393.2

A

10.3969/j.issn.1673-5862.2013.02.032

1673-5862(2013)02-0272-05

2012-10-11。

辽宁省教育科学“十二五”规划立项课题(JG11DB274)。

杨雪华(1978-),女,辽宁盖州人,沈阳师范大学讲师,硕士。